Emotet マルウェアは、悪名高いサイバー犯罪オペレーションの活動がほとんど見られなかったほぼ 5 か月の「休暇」の後、再び悪意のある電子メールをスパム送信していることがわかりました。

Emotet は、悪意のある Excel または Word ドキュメントを含むフィッシング攻撃を通じて配布されるマルウェア感染です。ユーザーがこれらのドキュメントを開いてマクロを有効にすると、Emotet DLL がダウンロードされ、メモリに読み込まれます。

ロードされると、マルウェアは電子メールを検索して盗み、将来のスパム キャンペーンで使用し、 Cobalt Strikeや、一般的にランサムウェア攻撃につながるその他のマルウェアなどの追加のペイロードをドロップします。

Emotet はこれまで最も拡散されたマルウェアと見なされていましたが、2022 年 6 月 13 日に突然スパム行為を停止しました。

Emotet が復活

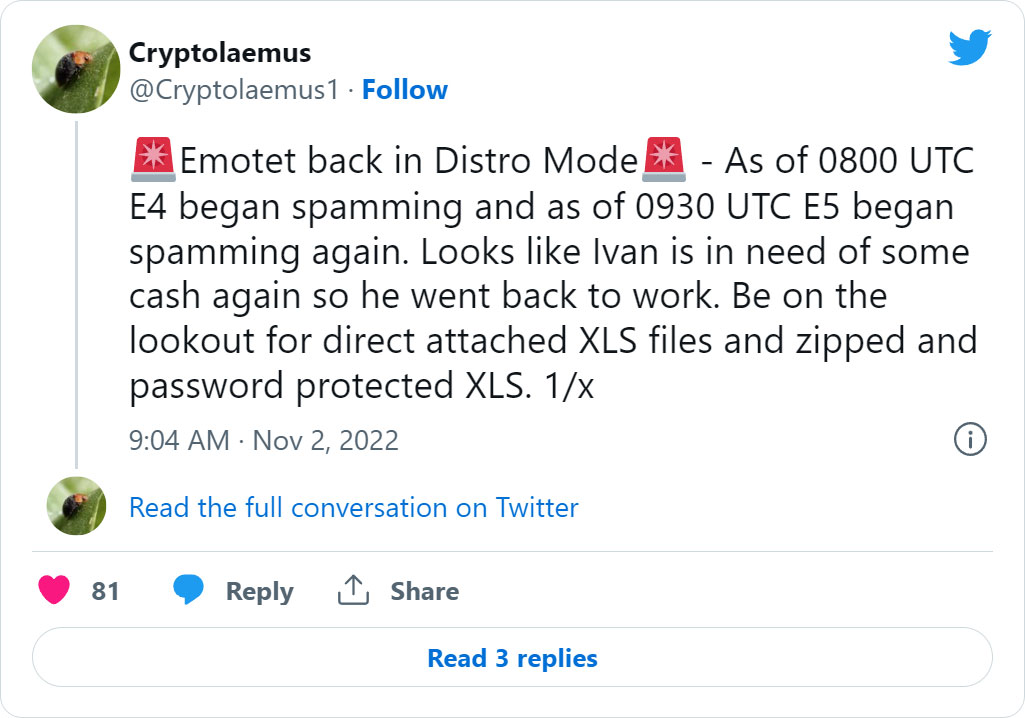

Emotet 研究グループCryptolaemusの研究者は、11 月 2 日の午前 4 時頃 (米国東部時間) に Emotet の動作が突然再開し、世界中の電子メール アドレスにスパムが送信されたと報告しました。

Proofpoint の脅威研究者で Cryptolaemus のメンバーであるTommy Madjar氏は、今日の Emotet メール キャンペーンは、盗まれたメール返信チェーンを使用して、悪意のある Excel 添付ファイルを配布していると語っています。

VirusTotalにアップロードされたサンプルから、請求書、スキャン、電子フォーム、およびその他のルアーを装った、さまざまな言語とファイル名で世界中のユーザーを対象とした添付ファイルが確認されました。

ファイル名の例の部分的なリストを以下に示します。

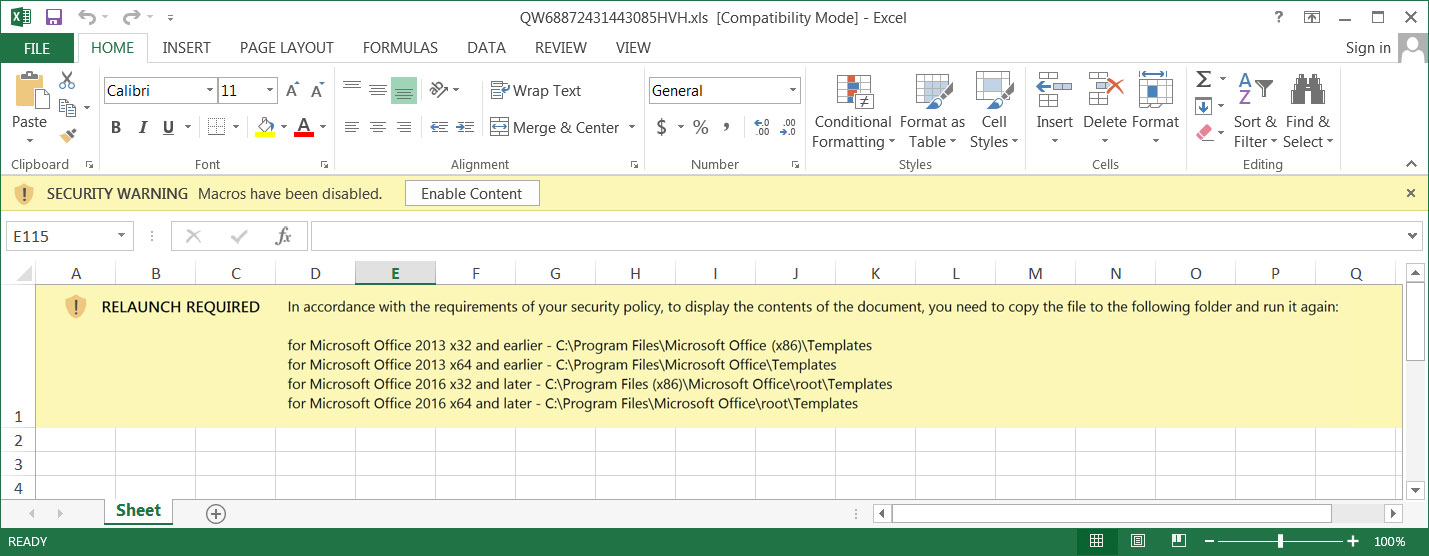

Scan_20220211_77219.xls fattura novembre 2022.xls BFE-011122 XNIZ-021122.xls FH-1612 report.xls 2022-11-02_1739.xls Fattura 2022 - IT 00225.xls RHU-011122 OOON-021122.xls Electronic form.xls Rechnungs-Details.xls Gmail_2022-02-11_1621.xls gescanntes-Dokument 2022.02.11_1028.xls Rechnungs-Details.xls DETALLES-0211.xls Dokumente-vom-Notar 02.11.2022.xls INVOICE0000004678.xls SCAN594_00088.xls Copia Fattura.xls Form.xls Form - 02 Nov, 2022.xls Nuovo documento 2022.11.02.xls Invoice Copies 2022-11-02_1008, USA.xls payments 2022-11-02_1011, USA.xls今日の Emotet キャンペーンでは、Microsoft の保護されたビューをバイパスするための指示を含む新しい Excel 添付ファイル テンプレートも紹介されています。

電子メールの添付ファイルを含め、ファイルがインターネットからダウンロードされると、Microsoft は特別な Mark-of-the-Web (MoTW) フラグをファイルに追加します。

ユーザーが MoTW フラグを含む Microsoft Office ドキュメントを開くと、Microsoft Office はそのドキュメントを保護されたビューで開き、マルウェアをインストールするマクロの実行を防ぎます。

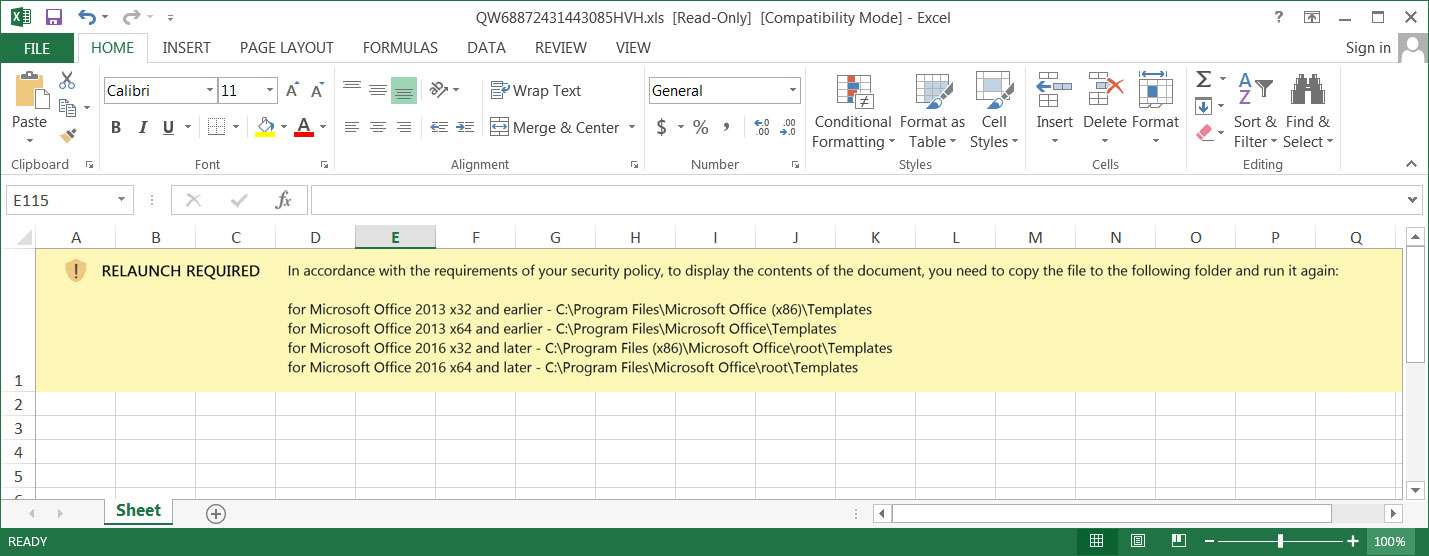

しかし、新しい Emotet Excel の添付ファイルでは、脅威アクターがユーザーにファイルを信頼できる「テンプレート」フォルダーにコピーするように指示していることがわかります。これを行うと、MoTW フラグを含むファイルであっても、Microsoft Office の保護されたビューがバイパスされるからです。

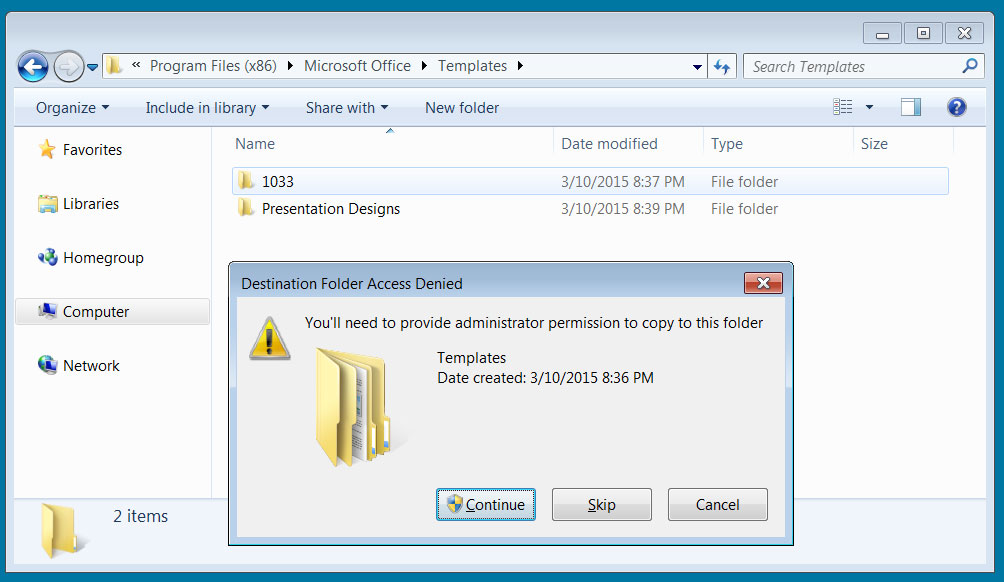

"RELAUNCH REQUIRED In accordance with the requirements of your security policy, to display the contents of the document, you need to copy the file to the following folder and run it again: for Microsoft Office 2013 x32 and earlier - C:Program FilesMicrosoft Office (x86)Templates for Microsoft Office 2013 x64 and earlier - C:Program FilesMicrosoft OfficeTemplates for Microsoft Office 2016 x32 and later - C:Program Files (x86)Microsoft OfficerootTemplates for Microsoft Office 2016 x64 and later - C:Program FilesMicrosoft OfficerootTemplates"Windows は、ファイルを「テンプレート」フォルダーにコピーするには「管理者」権限が必要であることをユーザーに警告しますが、ユーザーがファイルをコピーしようとしているという事実は、ユーザーが「続行」ボタンも押す可能性が高いことを示しています。

添付ファイルが「テンプレート」フォルダから起動されると、単純に開かれ、Emotet マルウェアをダウンロードするマクロがすぐに実行されます。

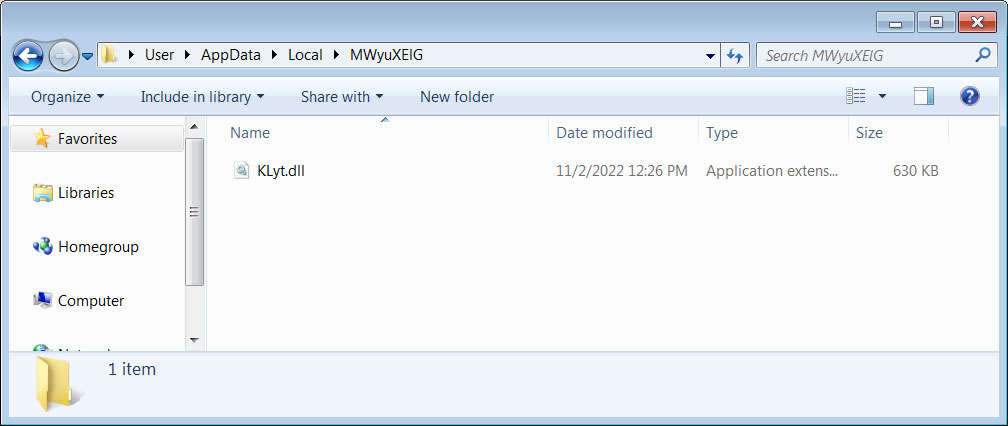

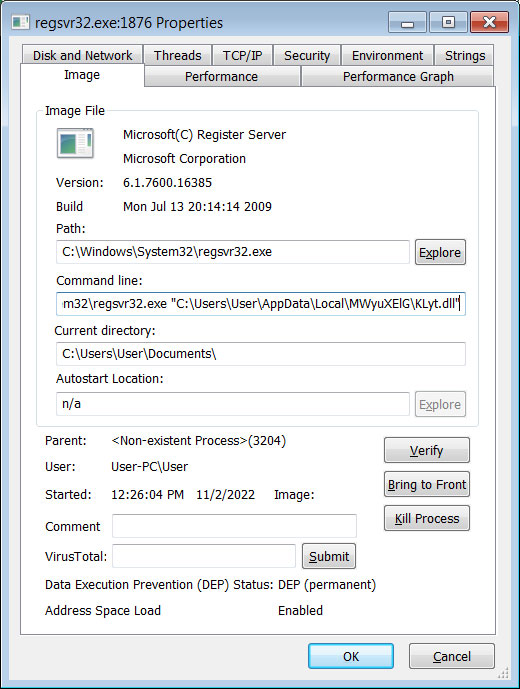

以下に示すように、Emotet マルウェアは、%UserProfile%AppDataLocal の下の複数のランダムな名前のフォルダーに DLL としてダウンロードされます。

その後、マクロは正規の regsvr32.exe コマンドを使用して DLL を起動します。

ダウンロードが完了すると、マルウェアはコマンド アンド コントロール サーバーに接続してバックグラウンドで静かに実行され、さらなる指示や追加のペイロードのインストールを行います。

Madjar 氏は、今日の Emotet 感染では、感染したデバイスに追加のマルウェア ペイロードがドロップされ始めていないと述べています。

ただし、過去には、Emotet はTrickBot マルウェアをインストールすることで知られており、最近ではCobalt Strike ビーコンをインストールすることで知られていました。

これらの Cobalt Strike ビーコンは、ネットワーク上で横方向に広がり、データを盗み、最終的にデバイスを暗号化するランサムウェア ギャングによる初期アクセスに使用されます。

Emotet 感染は、Ryuk および Conti ランサムウェア ギャングに企業ネットワークへの初期アクセスを与えるために過去に使用されていました。

6 月に Conti がシャットダウンして以来、Emotet はBlackCat および Quantum ランサムウェアオペレーションと提携して、すでに感染したデバイスへの初期アクセスを行っていることが確認されました。

Comments