少なくとも 2020 年 1 月から 4 月にかけて、ベトナムの攻撃者と疑われる APT32 が中国の標的に対して侵入キャンペーンを実行しました。Mandiant Threat Intelligence は、COVID-19 危機に関する情報を収集するために設計されたと考えています。スピア フィッシング メッセージは、攻撃者から中国の緊急事態管理省と、COVID-19 が最初に確認された武漢省政府に送信されました。東アジアを標的にすることは、APT32 について以前に報告した活動と一致していますが、この事件やその他の公に報告された侵入は、この危機に関連するサイバー スパイ行為の世界的な増加の一部であり、必死に解決策を求めている国家と非公開の組織によって実行されています。情報。

追跡リンク付きのフィッシングメールが中国政府を標的に

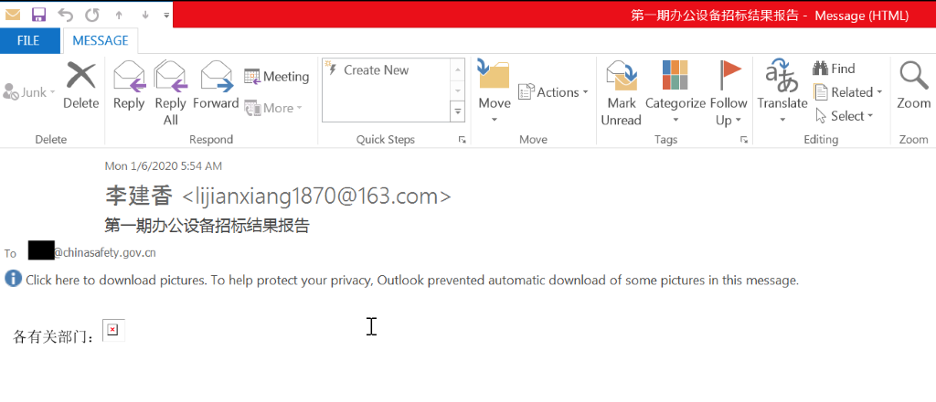

このキャンペーンの最初の既知の事例は、2020 年 1 月 6 日で、APT32 が送信者アドレス lijianxiang1870@163[.]com と件名「第一期办公設备招标成果报告 (翻訳: オフィス機器入札の第 1 四半期の結果に関するレポート)。埋め込まれたリンクには、被害者の電子メール アドレスと、電子メールが開封された場合に攻撃者に報告するためのコードが含まれていました。

Mandiant Threat Intelligence は、中国の武漢政府の標的を明らかにする追加の追跡 URL と、非常事態管理省に関連する電子メール アカウントを明らかにしました。

- libjs.inquirerjs[.]com/script/<VICTIM>@wuhan.gov.cn.png

- libjs.inquirerjs[.]com/script/<VICTIM>@chinasafety.gov.cn.png

- m.topiccore[.]com/script/<VICTIM>@chinasafety.gov.cn.png

- m.topiccore[.]com/script/<VICTIM>@wuhan.gov.cn.png

- libjs.inquirerjs[.]com/script/<VICTIM>@126.com.png

libjs.inquirerjs[.]com ドメインは、12 月に、東南アジア諸国を標的にした可能性が高い METALJACK フィッシング キャンペーンのコマンド アンド コントロール ドメインとして使用されました。

METALJACK の追加活動は、COVID-19 に関心のある中国語話者をターゲットにしたキャンペーンを示唆している

APT32 は、中国語を話すターゲットに対して、COVID-19 をテーマにした悪意のある添付ファイルを使用した可能性があります。完全な実行チェーンを明らかにしたわけではありませんが、ペイロードの起動中に COVID-19 のおとりドキュメントというタイトルの中国語を表示する METALJACK ローダーを発見しました。

METALJACK ローダー、krpt.dll (MD5: d739f10933c11bd6bd9677f91893986c) がロードされると、エクスポート “_force_link_krpt” が呼び出される可能性があります。ローダーは、埋め込みリソースの 1 つである COVID をテーマにした RTF ファイルを実行し、被害者にコンテンツを表示して、ドキュメントを %TEMP% に保存します。

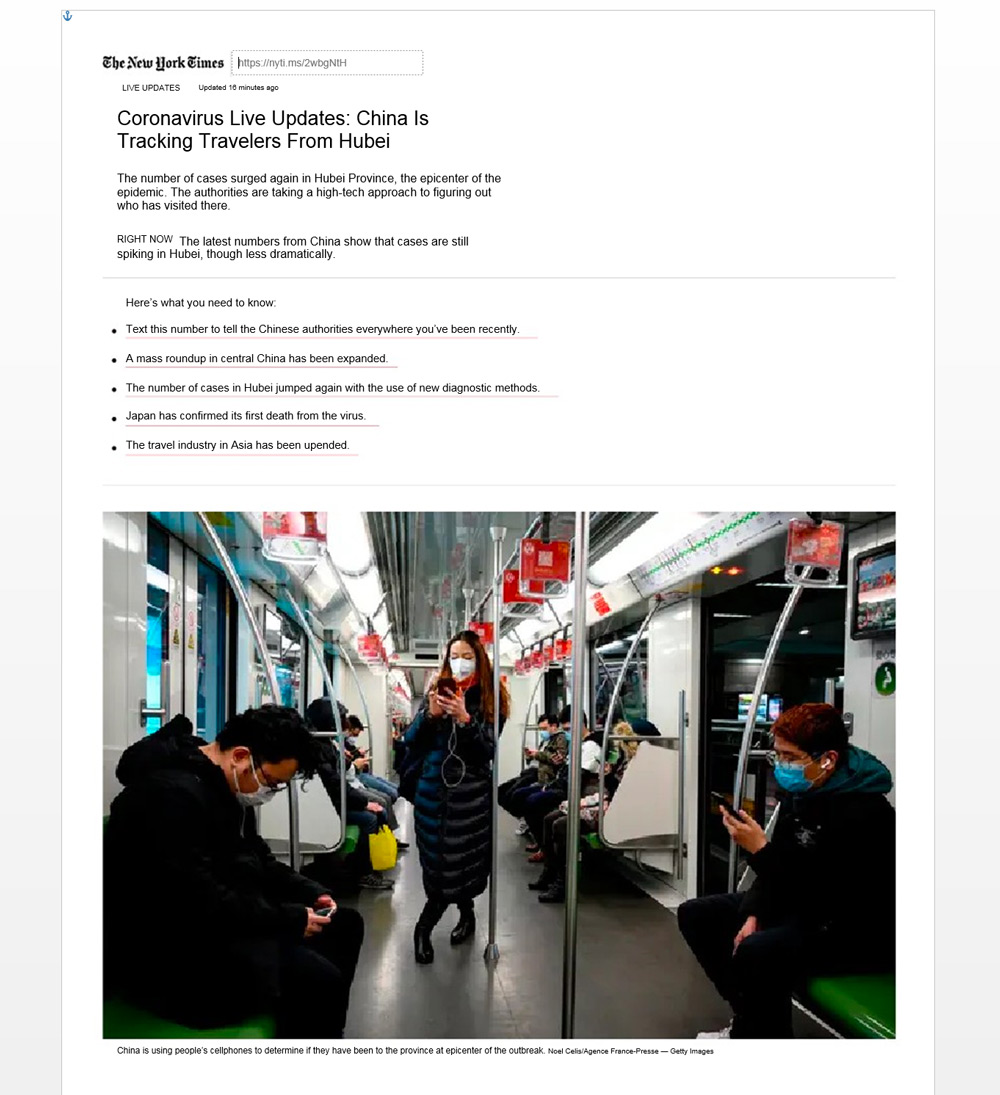

MD5: c5b98b77810c5619d20b71791b820529 (翻訳: COVID-19 ライブ更新: 中国は現在、湖北省から来るすべての旅行者を追跡しています) というタイトルのおとり文書 (図 2) には、次のコピーが表示されます。被害者へのニューヨークタイムズの記事。

このマルウェアは、METALJACK ペイロードを含む追加のリソース MD5: a4808a329b071a1a37b8d03b1305b0cb にもシェルコードをロードします。シェルコードは、システム調査を実行して被害者のコンピュータ名とユーザー名を収集し、libjs.inquirerjs[.]com を使用してそれらの値を URL 文字列に追加します。次に、URL への呼び出しを試みます。コールアウトが成功すると、マルウェアは METALJACK ペイロードをメモリにロードします。

次に、vitlescaux[.]com をコマンド アンド コントロールに使用します。

見通し

COVID-19 の危機は、各国政府に深刻な実存的懸念をもたらしており、現在の不信感が不確実性を増幅させ、武力紛争に匹敵する規模での情報収集を促進しています。 報告書に見られるように、国、州または州、地方政府、ならびに非政府組織および国際組織が標的にされています。 FBI副長官の公式声明によると、医学研究も標的にされている。この危機が終息するまで、関連するサイバースパイ活動が世界的に激化し続けると予想されます。

指標

|

タイプ |

指標 |

|

ドメイン |

m.topiccore[.]com jcdn.jsoid[.]com libjs.inquirerjs[.]com vitlescaux[.]com |

|

電子メールアドレス |

lijianxiang1870@163[.]com |

|

ファイル |

MD5: d739f10933c11bd6bd9677f91893986c メタルジャックローダー MD5: a4808a329b071a1a37b8d03b1305b0cb メタルジャックペイロード MD5: c5b98b77810c5619d20b71791b820529 おとり文書 (悪意はない) |

テクニックの検出

|

プラットホーム |

署名名 |

|

エンドポイント セキュリティ |

Generic.mg.d739f10933c11bd6 |

|

ネットワークセキュリティー |

Trojan.Apost.FEC2、Trojan.Apost.FEC3、fe_ml_heuristic |

|

メールセキュリティ |

Trojan.Apost.FEC2、Trojan.Apost.FEC3、fe_ml_heuristic |

|

ヘリックス |

Mandiant のセキュリティ検証アクション

- A150-096 – 悪意のあるファイル転送 – APT32、METALJACK、ダウンロード

- A150-119 – 保護された劇場 – APT32、METALJACK 実行

- A150-104 – フィッシングメール – 悪意のある添付ファイル、APT32、連絡先情報ルアー

MITRE ATT&CK テクニック マッピング

|

戦術 |

テクニック |

|

初期アクセス |

スピアフィッシング アタッチメント (T1193)、スピアフィッシング リンク (T1192) |

|

実行 |

Regsvr32 (T1117)、ユーザー実行 (T1204) |

|

防御回避 |

Regsvr32 (T1117) |

|

コマンドと制御 |

標準暗号化プロトコル (T1032)、カスタム コマンド アンド コントロール プロトコル (T1094) |

Comments