このブログ投稿では、私たちが UNC215 として追跡している中国のスパイ グループの侵害後のトレード クラフトと運用上の戦術、技術、および手順 (TTP) について詳しく説明しています。 UNC215 の標的は中東、ヨーロッパ、アジア、北米全体に広がっていますが、このレポートは主にイスラエルのエンティティで観察された侵入活動に焦点を当てています。

このレポートは、2021 年 7 月 19 日に、北アメリカ、ヨーロッパ、アジアの政府と、北大西洋条約機構 (NATO) などの政府内組織、欧州連合 (EU) が発表した、広範囲にわたるサイバー スパイ活動を非難する発表に続いて作成されました。中国政府を代表して。持続的なサイバー スパイ活動を中国政府に帰するこれらの共同声明は、中国の脅威アクターが世界中の民間企業、政府、およびさまざまな組織を標的にしているという当社の長年にわたる報告を裏付けるものであり、このブログ投稿は、中国のサイバー スパイ活動が活発に行われているさらに別の地域を示しています。 .

脅威の詳細

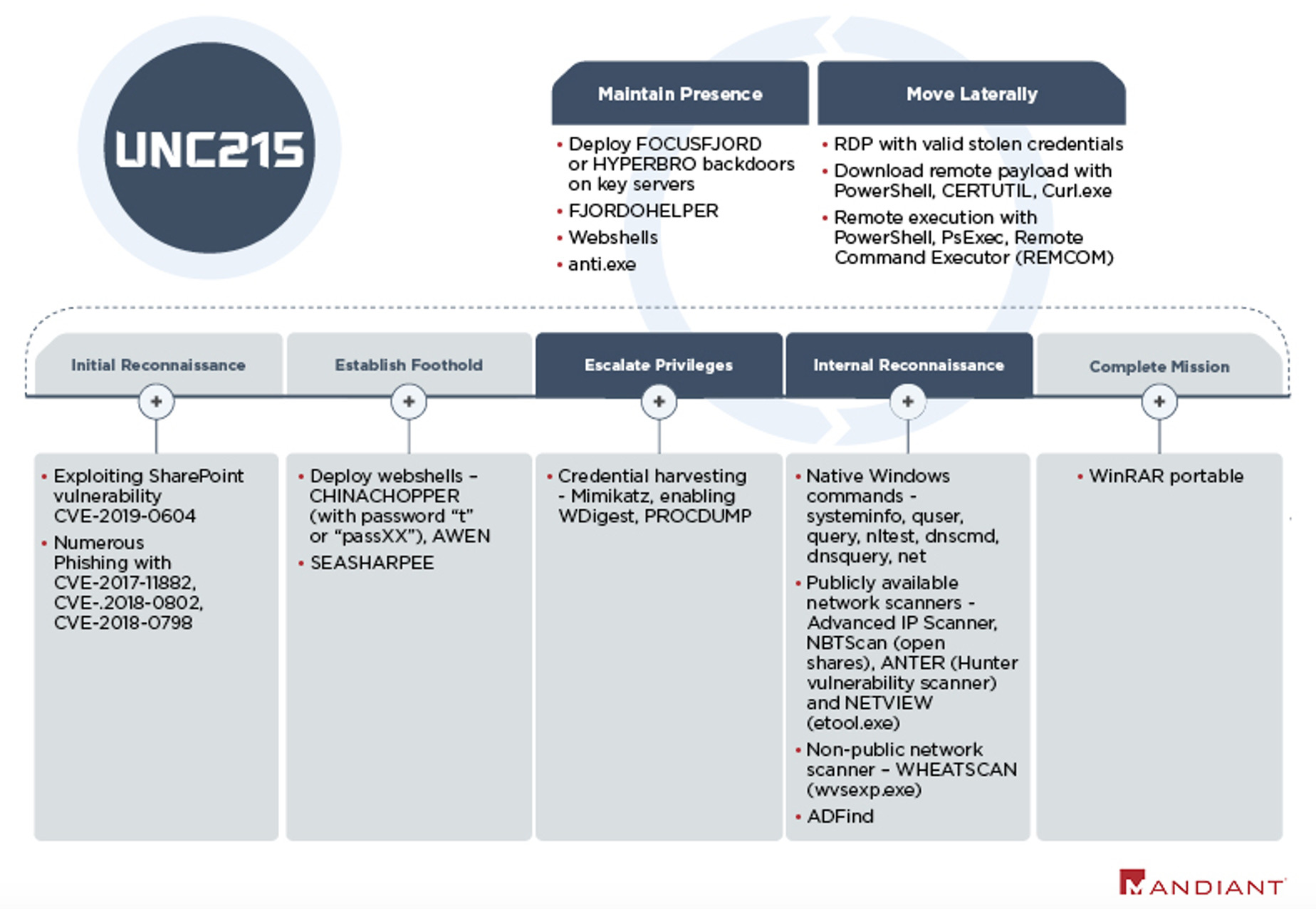

2019 年初頭、Mandiant は、中国のスパイ グループ UNC215 による中東への侵入の特定と対応を開始しました。これらの侵入は、Microsoft SharePoint の脆弱性 CVE-2019-0604 を悪用して、中東と中央アジアの標的に Web シェルと FOCUSFJORD ペイロードをインストールしました。 UNC215 と APT27 の間にはターゲティングと高レベルの技術の重複がありますが、同じアクターが両方の一連の活動に関与していると言う十分な証拠はありません。 APT27 は 2015 年以降確認されておらず、UNC215 は、APT27 が以前に注目していた地域の多くを標的にしています。ただし、直接接続や共有ツールは確認されていないため、このリンクを低い信頼度でしか評価できません。

Mandiant Incident Response と FireEye テレメトリからのデータに加えて、イスラエルの防衛機関と協力して、イスラエルのエンティティの追加の侵害からのデータを確認しました。この分析では、2019 年 1 月に始まった、イスラエル政府機関、IT プロバイダー、電気通信事業体に対する複数の同時操作が示されました。この間、UNC215 は新しい TTP を使用して、アトリビューションと検出を妨害し、運用上のセキュリティを維持し、偽のフラグを使用し、信頼関係を横方向に活用しました。動き。私たちは、この敵対者がまだこの地域で活動していると考えています。

攻撃のライフサイクル

2019 年から 2020 年の間に、Mandiant は、Microsoft SharePoint の脆弱性 CVE-2019-0604 を使用して Web シェルを配信し、次に FOCUSFJORD ペイロードを使用して中東および中央アジアの政府および学術機関の標的を選択するという複数のインシデントに対応しました。

最初のアクセス権を取得した後、オペレーターは資格情報の収集と広範な内部ネットワークの偵察を行います。これには、侵害されたサーバーでのネイティブ Windows コマンドの実行、Active Directory での ADFind の実行、公開されている多数のツールと、WHEATSCAN と名付けられた非公開のスキャナーを使用した内部ネットワークのスキャンが含まれます。オペレーターは、これらのツールを削除し、侵害されたシステムから残存するフォレンジック アーティファクトを削除するための一貫した努力を行いました。

別のインシデント対応調査では、UNC215 は複数の OWA サーバーにピボットし、Web シェルをインストールしました。翌日、オペレーターは内部 IP アドレスからこれらの Web シェルと対話し、資格情報を収集しようとしました。

ドメイン コントローラーや Exchange サーバーなど、ターゲット ネットワーク内の主要なシステムを特定した後、UNC215 は横方向に移動し、シグネチャ マルウェア FOCUSFJORD を展開しました。 UNC215 は、侵入の初期段階で FOCUSFJORD を使用することが多く、その後、画面キャプチャやキーロギングなどのより多くの情報収集機能を備えた HYPERBRO を展開します。 UNC215 はカスタム ツールの FOCUSFJORD および HYPERBRO に大きく依存していますが、中国のスパイ グループは他のグループとリソースを共有していることが多く、これらのツールが UNC215 だけによって開発および使用されているかどうかを判断するには十分な情報がありません。

トレードクラフトと運用上のセキュリティ

侵害されたホストに残された法医学的証拠を最小限に抑え、信頼できるサードパーティとの関係を悪用し、FOCUSFJORD バックドアを継続的に改善し、コマンド アンド コントロール (C2) インフラストラクチャを隠蔽し、偽フラグを組み込むことにより、UNC215 がネットワーク防御者を阻止しようとしている多くの例を特定しました。

ディスク上の法医学的証拠の削減

UNC215 は、システムへのアクセスを取得した後、侵入の証拠を一貫してクリーンアップしました。この種のアクションは、インシデント対応者が侵害中に何が起こったかを再構築することをより困難にする可能性があります。

- オペレーターは、使用後に WHEATSCAN と呼ばれるカスタム スキャナーを含む、資格情報の収集と内部偵察に使用されたツールを削除しました。

- システムに配信される最初の FOCUSFJORD ペイロードには、C2 およびその他の構成データを含む blob が含まれています。最初の実行時に、FOCUSFJORD は暗号化された C2 構成をシステムのレジストリに書き込み、永続化メカニズムを設定してから、組み込みの構成を使用せずに自身をディスクに再書き込みし、構成データの読み取りのみに制限された機能を使用します。このプロセスにより、オペレーターは、自動化されたサンドボックスの実行またはパブリック ファイル スキャン サービスでの開示から、構成された C2 サーバーを難読化できます。

- FJORDOHELPER と呼ばれる新たに特定されたユーティリティは、FOCUSFJORD 構成を更新し、システムから FOCUSFJORD を完全に削除できます。このツールをリモートで展開および実行して、ディスク上のファイル、レジストリで暗号化された構成データ、永続化に使用される関連サービスおよびレジストリ キーなど、残りの FOCUSFJORD フォレンジック証拠を削除できます。

信頼関係の悪用

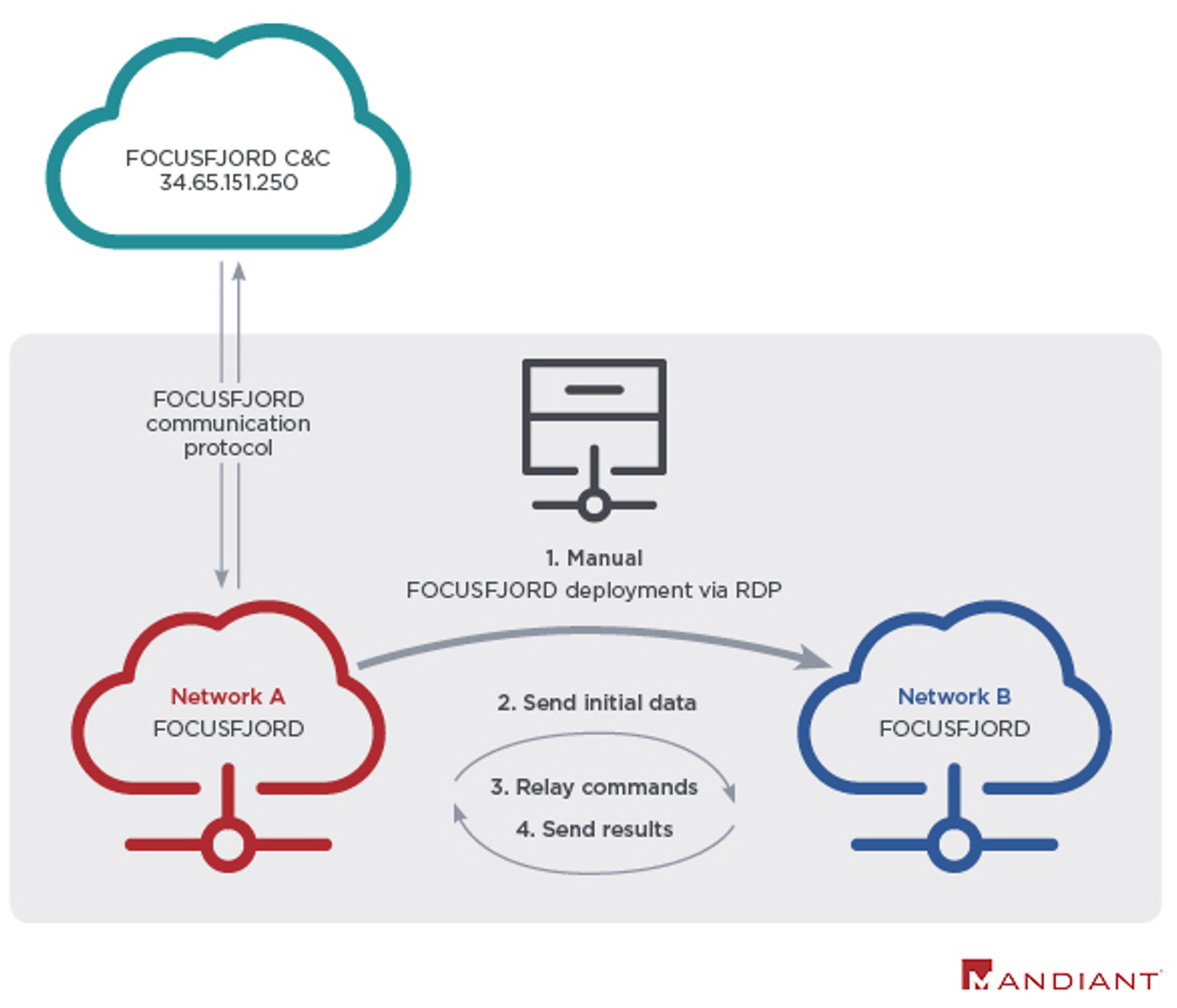

UNC215 は、イスラエル政府のネットワークを標的とした 2019 年の作戦で、信頼できるサードパーティを活用しました。図 2 に示すように、オペレーターは盗んだ認証情報を使用して、信頼できるサード パーティからの RDP 接続を介してプライマリ ターゲットにアクセスし、このアクセスを使用してプライマリ ターゲットに FOCUSFJORD を展開し、リモートで実行しました。

C2 インフラストラクチャの隠蔽

UNC215 は、ツールに技術的な変更を加えてアウトバウンド ネットワーク トラフィックを制限し、他の被害者ネットワークを使用して C2 命令をプロキシしました。これにより、検出のリスクを最小限に抑え、通常のネットワーク トラフィックに紛れ込む可能性があります。以下は、C2 サーバーへの通信を中継するプロキシとして機能できる HYPERBRO および FOCUSFJORD サンプルの例です。以下のサンプルについては、そのすべてが UNC215 によるものであると断定できる十分なコンテキストがありませんが、これらはグループから見た活動を代表するものです。

- HYPERBRO のサンプル MD5: 0ec4d0a477ba21bda9a96d8f360a6848 および MD5: 04dece2662f648f619d9c0377a7ba7c0 には、内部 IP アドレス (それぞれ 192.168.1.237 および 192.168.4.26) の構成が C2 サーバーとして組み込まれています。 IP アドレスとポートを含むコマンドを受信すると、接続してコマンドを中継します。

- FOCUSFJORD サンプル MD5: e3e1b386cdc5f4bb2ba419eb69b1b921 には、C2 として構成された内部 IP アドレス 192.168.4.197 があります。このサンプルは、2017 年 12 月にパブリック マルウェア リポジトリに提出された MD5: c25e8e4a2d5314ea55afd09845b3e886 から抽出されたものです。

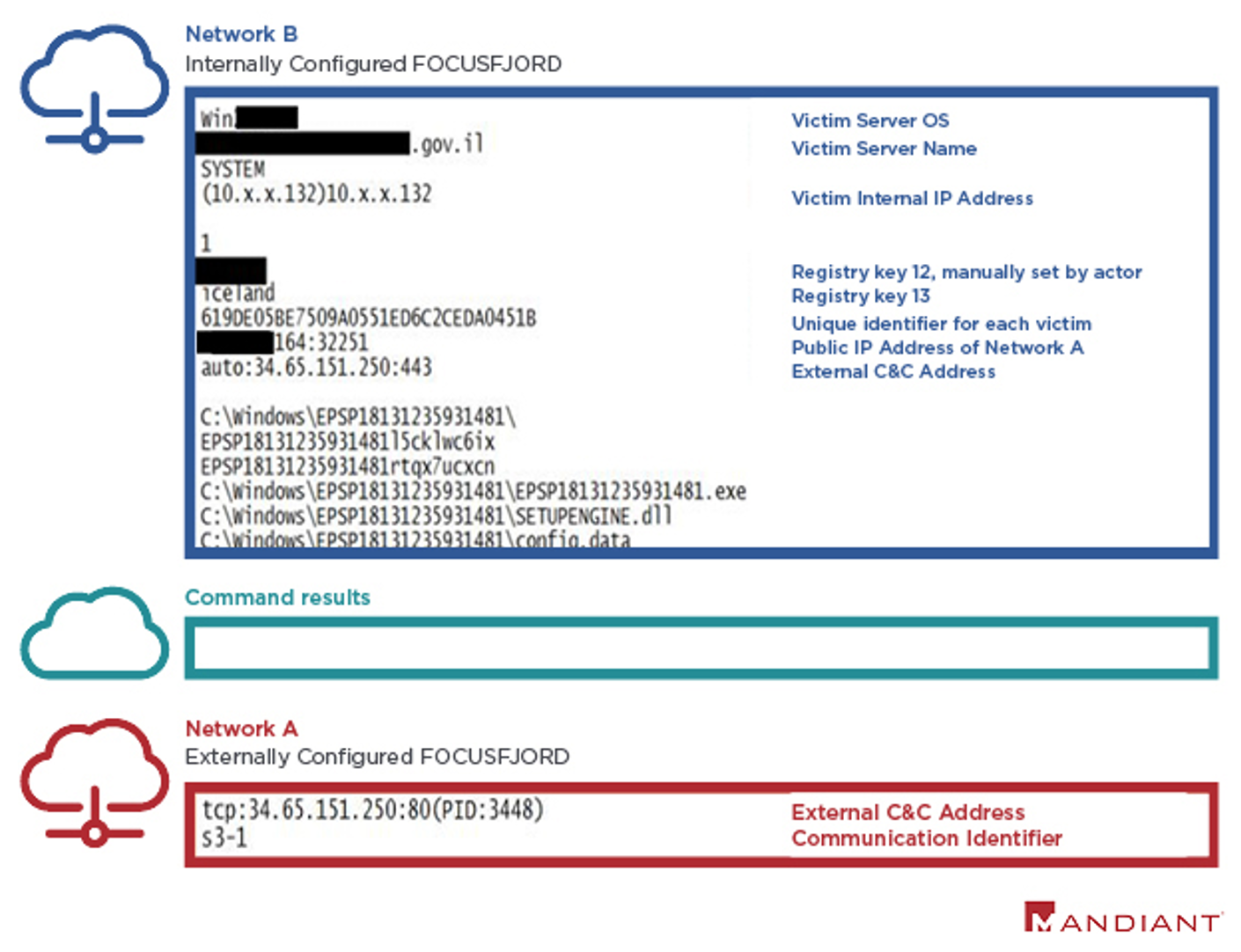

FOCUSFJORD のサンプルを探しているときに、FOCUSFJORD とコードを共有しているが、別のものである新しいマルウェアのサンプル (MD5: 625dd9048e3289f19670896cf5bca7d8) を発見しました。ただし、分析の結果、別の FOCUSFJORD インスタンスと C2 サーバー間の通信を中継する機能しか含まれていないことが示されています (図 2、ネットワーク A)。このタイプのマルウェアが前述の操作で使用された可能性があります。攻撃者は不要な FOCUSFJORD 機能を取り除きました。これは、おそらくセキュリティ制御によって検出される可能性を減らすためです。図 3 には、別の FOCUSFJORD 被害者と通信するように構成された FOCUSFJORD サンプルから送信されるデータ構造が含まれています。

FOCUSFJORD の変更点

2017 年以降、FOCUSFJORD マルウェア ファミリの多数の亜種を観測してきました。作成者は、新しい通信プロトコルを追加し、読み込みメカニズムを更新し、新しいバージョンでサポートされる構成の数を増やしました。バージョン番号は、マルウェアが頻繁に変更され、おそらく開発者チームによってサポートされていることを示しています。これらの亜種の多くは、その時点でのオペレーターの固有の要件に応じて、機能を含めたり削除したりします。これは、複数のオペレーターがソース コードまたはビルダーにアクセスできること、または開発者とオペレーターの間に密接な関係が存在することを示唆している可能性があります。

FOCUSFJORD のサンプルは、最大 13 個の一意のレジストリ値で構成できます。これにより、オペレーターは侵害されたホストを制御および整理できます。ローディングおよび持続メカニズムと C2 通信に関連する詳細を指定することに加えて、オペレーターが被害者に関する追加のコンテキストを追加できるようにする 2 つのキーがあります。

- レジストリ キー 12 は「グループ」名です。新しい FOCUSFJORD サンプルが最初に実行され、その構成がレジストリに書き込まれると、この値は「デフォルト」に設定され、後で攻撃者によって手動で変更されます。通常は被害者のドメイン名または組織名に変更されます。

- レジストリ キー 13 は「コンソール」名として解釈される可能性がありますが、オペレーターがこの識別子をどのように使用しているかは完全にはわかっていません。 「galway」、「iceland」、「helen」、および「idapro」という値を観察しました。

UNC215 がこれらの設定パラメータをどのように使用して、侵害された多数のホストを整理および追跡するかは明らかではありません。同じネットワーク内の異なるコンソール値、異なる C2 アドレスを使用した同一のコンソール値、および異なる国を対象とした同一のコンソール値を観察しました。 2018 年と 2020 年の一部の FOCUSFJORD サンプルでは、時間の大幅なずれにもかかわらず、同じコンソール値が使用されています (表 1 を参照)。

- NCC グループは 2018 年の レポートでこれらの構成について議論し、デコードツールをリリースしました。

- Trendmicro は、一般公開後の2020 年および2021 年のレポートで、SysUpdate と呼ばれる FOCUSFJORD でサポートされている構成の変更を指摘しました。これは、FOCUSFJORD を使用しているオペレーターがセキュリティ ベンダーのレポートに敏感であり、検出と公開を回避するためにコードを更新することを示唆しています。

【必要な画像】

|

レジストリ キー 13 |

FOCUSFJORD MD5 ハッシュ |

関連C2 |

疑わしいターゲット |

|

ヘレン |

3d95e1c94bd528909308b198f3d47620 |

139.59.81.253 |

イスラエル |

|

こんにちは |

f335b241652cb7f7e736202f14eb48e9 |

139.59.81,253 |

イスラエル |

|

こんにちは |

a0b2193362152053671dbe5033771758 |

139.59.81,253 |

イスラエル |

|

こんにちは |

6a9a4da3f7b2075984f79f67e4eb2f28 |

139.59.81,253 |

カザフスタン |

|

ヘレン |

a19370b97fe64ca6a0c202524af35a30 |

159.89.168.83 |

イラン |

|

ヘレン |

3c1981991cce3b329902288bb2354728 |

103.59.144.183 |

わからない |

|

アイスランド |

26d079e3afb08af0ac4c6d92fd221e71 |

178.79.177.69 |

アラブ首長国連邦 |

|

アイスランド |

19c46d01685c463f21ef200e81cb1cf1 |

138.68.154.133 |

アラブ首長国連邦 |

|

アイスランド |

28ce8dbdd2b7dfd123cebbfff263882c |

138.68.154.133 |

わからない |

|

アイスランド |

a78c53351e23d3f84267e67bbca6cf07 |

206.189.123.156 |

イスラエル(政府)、UAE |

|

アイスランド |

a78c53351e23d3f84267e67bbca6cf07 |

206.189.123.156 |

イスラエル(IT) |

|

イダプロ |

a78c53351e23d3f84267e67bbca6cf07 |

206.189.123.156 |

イスラエル(IT) |

|

ゴールウェイ |

04c51909fc65304d907b7cb6c92572cd |

159.65.80.157 |

わからない |

|

ゴールウェイ |

0e061265c0b5998088443628c03188f0 |

159.65.80.157 |

わからない |

|

ゴールウェイ |

09ffc31a432f646ebcec59d32f286317 |

159.65.80.157 |

わからない |

|

ゴールウェイ |

6ca8993b341bd90a730faef1fb73958b |

128.199.44.86 |

わからない |

|

ヘレン * |

わからない |

46.101.255.16 |

イラン |

|

ヘレン * |

わからない |

178.79.143.78 |

イラン |

|

イダプロ * |

わからない |

138.68.154.133 |

イラン |

表 1: FOCUSFJORD の比較 (注: * のエントリは公開レポートからのものであり、Mandiant によって検証されていません)

偽旗

UNC215 キャンペーンのアーティファクトには、標的となっている国と一致しない外国語の文字列が含まれていることが多く、マルウェアを調査しているアナリストを誤解させることを意図している可能性があります。さらに、UNC215 は少なくとも 3 回、ソース コードが流出したイランの攻撃者に関連するカスタム ツールを使用していました。

- いくつかのケースでは、FOCUSFJORD のサンプルが、地域の言語でレジストリ キー名が付けられていることを確認しました。レジストリ キーの名前は、すべての FOCUSFJORD サンプルにハードコードされています。これは、マルウェアが適切に実行されるために、これらのレジストリ キーの値を読み取って復号化する必要があるためです。

- FOCUSFJORD samples (MD5: d13311df4e48a47706b4352995d67ab0 and MD5: 26d079e3afb08af0ac4c6d92fd221e71) observed on Israeli and UAE networks, and a memory dump (MD5: d875858dbd84b420a2027ef5d6e3a512) submitted to a public malware repository by a likely Uzbekistan financial organization are configured with registry keys in Farsi.言語分析によると、これらの用語はペルシア語のネイティブ スピーカーによって一般的に使用されていないため、自動翻訳されたことが示唆されています。

- ウズベキスタンからアップロードされた別の FOCUSFJORD サンプル (MD5: ac431261b8852286d99673fddba38a50) には、ヒンディー語のレジストリ キー名を持つ構成が含まれています。特に、この亜種にはアラビア語のエラー メッセージ文字列も含まれています (「ضائع」 – 紛失または紛失を意味します)。

- 2019 年 4 月、UNC215 は、中東およびアジアの金融およびハイテク組織に対して SEASHARPEE Web シェルを展開しました。 SEASHARPEE Web シェルは、2019 年 3 月に数週間前にテレグラム チャネル Lab Dookhtegan でコードがオンラインに流出するまで、イランの APT 攻撃者によって開発および使用されていました。

- この頃、トルコ語のファイル Sosyal Güvenlik Reformu-Not-3.doc “Social Security Reform – Note – 3.doc” (MD5: 6930bd66a11e30dee1ef4f57287b1318) が、オープンソースからのデータに基づいて疑わしいトルコ政府機関に配布されました。マルウェア リポジトリ。ドキュメントには、活動のソースを難読化するために含まれていたと思われる「C:UsersIran」パスが含まれています。

ペルシア語の文字列、/Iran/ を含むファイルパス、およびイランの APT グループに公に関連付けられている Web シェルの使用は、アナリストを誤解させ、イランへの帰属を示唆することを意図している可能性があります。特に、2019 年にイラン政府は、APT27 が政府のネットワークを攻撃したとして非難し、HYPERBRO マルウェアの検出および削除ツールをリリースしました。

トレードクラフトの間違い

UNC215 は侵害されたネットワーク内で検出を回避することを優先しますが、Mandiant はコード、C2 インフラストラクチャ、および証明書の再利用の例をいくつか特定しました。

- いくつかの例では、UNC215 は複数の被害者に対してまったく同じファイルを使用し、被害者間でインフラストラクチャを頻繁に共有していました。このように区分化されていないことは珍しいことではありませんが、UNC215 が、妥協点が相互にリンクされる可能性について比較的あまり懸念していないことを示しています。

- UNC215 が使用する C2 サーバーは、2020 年のチーム Cymru の調査で説明されているように、同じ SSL 証明書を頻繁に再利用します。

- あるネットワークでは、2019 年 4 月から 2020 年 4 月にかけて、エンドポイントの検出と対応 (EDR) ツールが HYPERBRO や Mimikatz などのツールを検出または隔離するたびに、オペレーターが侵害されたネットワークを頻繁に再訪問しました。数か月にわたって検出を繰り返した後、UNC215 は HYPERBRO の更新バージョンと「anti.exe」と呼ばれるツールを展開して、Windows Update サービスを停止し、EDR およびウイルス対策関連のサービスを終了させました。

帰属

Mandiant は、このキャンペーンを中国のスパイ オペレーターによるものと考えており、UNC215 として追跡しています。中国のスパイ オペレーションは、少なくとも 2014 年以来、世界中の組織を標的にしている疑いがあります。 UNC215 は、政府、テクノロジー、電気通信、防衛、金融、エンターテイメント、およびヘルスケア セクターの組織を侵害してきました。このグループは、北京の財政、外交、および戦略上の目的に大きな関心を持つデータと組織を標的にしています。

展望と影響

この投稿で詳述されている活動は、中東に対する中国の一貫した戦略的関心を示しています。このサイバー スパイ活動は、一帯一路構想 (BRI) に関連する中国の数十億ドル規模の投資と、イスラエルの強力なテクノロジー セクターへの中国の関心を背景に行われています。

- 中国企業は、半導体や人工知能などの戦略的産業の企業と提携または買収して、イスラエルのテクノロジー新興企業に数十億ドルを投資してきました。

- 中国の「一帯一路」が西に移動するにつれて、イスラエルにおける最も重要な建設プロジェクトは、エイラートとアシュドッド間の鉄道、アシュドッドの私有港、およびハイファ港です。

中国は、潜在的な障害物(政治、経済、安全保障)を監視するために、BRI ルートに沿って多数の侵入キャンペーンを実施しており、UNC215 は、イスラエルおよび近い将来のより広範な中東で、これらの重要なインフラストラクチャ プロジェクトに関与する政府や組織を引き続き標的にすると予想しています。そして中期。

MITRE ATT&CK テクニック

|

ID |

技術 |

|

T1003.001 |

OS 資格情報のダンプ: LSASS メモリ |

|

T1007 |

システム サービス ディスカバリ |

|

T1010 |

アプリケーション ウィンドウの検出 |

|

T1012 |

レジストリのクエリ |

|

T1016 |

システム ネットワーク構成の検出 |

|

T1021.001 |

リモート サービス: リモート デスクトップ プロトコル |

|

T1027 |

難読化されたファイルまたは情報 |

|

T1033 |

システム所有者/ユーザーの発見 |

|

T1055 |

プロセス注入 |

|

T1055.003 |

プロセス インジェクション: スレッド実行ハイジャック |

|

T1055.012 |

プロセス インジェクション: プロセス ホローイング |

|

T1056.001 |

入力キャプチャ: キーロギング |

|

T1057 |

プロセスの発見 |

|

T1059.001 |

コマンドおよびスクリプト インタープリター: PowerShell |

|

T1059.003 |

コマンドおよびスクリプト インタープリター: Windows コマンド シェル |

|

T1070.004 |

ホストでのインジケータの削除: ファイルの削除 |

|

T1070.006 |

ホストでのインジケーターの削除: Timestomp |

|

T1071.001 |

アプリケーション層プロトコル: Web プロトコル |

|

T1078 |

有効なアカウント |

|

T1082 |

システム情報の発見 |

|

T1083 |

ファイルとディレクトリの検出 |

|

T1087 |

アカウントの発見 |

|

T1090 |

プロキシー |

|

T1095 |

非アプリケーション層プロトコル |

|

T1098 |

アカウント操作 |

|

T1105 |

Ingress ツール転送 |

|

T1112 |

レジストリの変更 |

|

T1113 |

画面キャプチャ |

|

T1115 |

クリップボード データ |

|

T1133 |

外部リモート サービス |

|

T1134 |

アクセストークン操作 |

|

T1140 |

ファイルまたは情報の難読化解除/デコード |

|

T1190 |

公開アプリケーションの悪用 |

|

T1199 |

信頼関係 |

|

T1202 |

コマンドの間接実行 |

|

T1213 |

情報リポジトリからのデータ |

|

T1482 |

ドメイン信頼の発見 |

|

T1489 |

サービス停止 |

|

T1497 |

仮想化/サンドボックス回避 |

|

T1497.001 |

仮想化/サンドボックス回避: システム チェック |

|

T1505.003 |

サーバー ソフトウェア コンポーネント: Web シェル |

|

T1518 |

ソフトウェア検出 |

|

T1543.003 |

システム プロセスの作成または変更: Windows サービス |

|

T1547.001 |

ブートまたはログオンの自動開始の実行: レジストリ実行キー/スタートアップ フォルダー |

|

T1553.002 |

信頼コントロールを覆す: コード署名 |

|

T1559.002 |

プロセス間通信: 動的データ交換 |

|

T1560 |

収集したデータのアーカイブ |

|

T1564.003 |

アーティファクトを隠す: 隠しウィンドウ |

|

T1569.002 |

システム サービス: サービスの実行 |

|

T1573.002 |

暗号化されたチャネル: 非対称暗号化 |

|

T1574.002 |

ハイジャック実行フロー: DLL サイドローディング |

|

T1583.003 |

インフラストラクチャの取得: Virtual Private Server |

|

T1588.003 |

機能の取得: コード署名証明書 |

|

T1608.003 |

ステージ機能: デジタル証明書のインストール |

侵害の痕跡

以下の指標は、注目のマルウェア ファミリで使用されていることが確認されていますが、すべてが UNC215 で使用されていることが確認されているわけではありません。

|

タイプ |

価値 |

説明 |

|

知財 |

85.204.74.143 |

ハイパーブロ C2 |

|

知財 |

103.79.78.48 |

ハイパーブロ C2 |

|

知財 |

89.35.178.105 |

ハイパーブロ C2 |

|

知財 |

47.75.49.32 |

ハイパーブロ C2 |

|

知財 |

139.59.81.253 |

フォーカスヨルド C2 |

|

知財 |

34.65.151.250 |

フォーカスヨルド C2 |

|

知財 |

159.89.168.83 |

フォーカスヨルド C2 |

|

知財 |

103.59.144.183 |

フォーカスヨルド C2 |

|

知財 |

141.164.52.232 |

フォーカスヨルド C2 |

テクニックの検出

FireEye は、プラットフォーム全体でこのアクティビティを検出します。

|

プラットフォーム |

検出名 |

|

|

|

エンドポイント セキュリティ |

|

|

ヘリックス |

|

参照: https://www.mandiant.com/resources/blog/unc215-chinese-espionage-campaign-in-israel

Comments