Decoy Dog について新たな詳細が明らかになりました。Decoy Dog は、ほとんど検出されていない高度なツールキットで、サイバー インテリジェンス活動で少なくとも 1 年間使用され、指揮統制活動にドメイン ネーム システム (DNS) を利用している可能性があります。

このマルウェアの背後に誰がいるのかは不明ですが、DNS に重点を置いたセキュリティ ベンダー Infoblox の研究者らは、4 人の攻撃者がこのマルウェアを使用し、高度に標的を絞った作戦のために開発していると考えています。

観察された活動はロシアと東ヨーロッパの領域に限定されており、ロシアのウクライナ侵略に関連しているようだ。

デコイドッグの活動は続く

Infoblox は DecoyDog の DNS とネットワーク トラフィックのみを分析しましたが、DecoyDog は Pupy をベースとしているため、感染したデバイスにマルウェア ペイロードをダウンロードし、攻撃者が送信したコマンドを実行する機能がある可能性があります。

Decoy Dog は、Infoblox の専門家がマルウェアのコマンド アンド コントロール (C2) サーバーとして機能する 6 個のドメインからの異常な DNS ビーコン活動を発見した後、4 月初旬に発見されました。

- cbox4[.]ignorelist[.]com

- クロードフロント[.]ネット

- hsdps[.]cc

- ads-tm-glb[.]クリック

- atlas-upd[.]com

- 許可リストに登録された[.]ネット

当時、研究者らは「企業ネットワークから発生する同一のDNSクエリパターンを発見したが、消費者向けデバイスに結び付けることはできなかった」とし、「クエリが非常に限られた数の顧客ネットワークのネットワークアプライアンスから発生したものであることを確認した」と述べた。

Infoblox が発見を発表し、Decoy Dog がオープンソースのエクスプロイト後のリモート アクセス トロイの木馬 (RAT) に大きく基づいていることを示す技術分析を発表した後も、このツールキットを運用している人物は活動を止めませんでした。

本日公開されたInfoblox の新しい調査では、「Decoy Dog は、パブリック リポジトリにないコマンドと設定を使用する Pupy からのメジャー アップグレードである」ことが明らかになりました。

観察された違いには次のようなものがあります。

- Decoy Dog は Python 3.8 を使用しますが、Pupy は Python 2.7 で書かれています。 Decoy Dog には Python 3.8 が必要です

- Windows との互換性やメモリ動作の向上など、数多くの改善が行われました。

- Decoy Dog は、複数の通信モジュールを追加することで、Pupy の通信語彙を大幅に拡張します

- Decoy Dog は以前の DNS クエリのリプレイに応答しますが、Pupy は応答しません。

- Pupy とは異なり、Decoy Dog はワイルドカード DNS リクエストに応答するため、パッシブ DNS で見られる解決数が 2 倍になります。

- Decoy Dog は、クライアントとの有効な通信の構造と一致しない DNS リクエストに応答します。

- Decoy Dog は、任意の Java コードを JVM スレッドに挿入して実行する機能を追加し、被害デバイス上で永続性を維持するメソッドを追加します。

Infoblox は当初、3 人の Decoy Dog オペレーターを区別していましたが、4 月の同社の情報開示後、それぞれの対応が異なりました。研究者たちが現在の Infoblox レポートを完成させた後、4 番目のものが発見されました。

cbox4[.]ignorelist[.]com からのアクティビティは停止し、hsdps[.]cc と ads-tmglb[.]click はクライアントを新しいドメインに転送しました。

ただし、Infoblox では、claudfront[.]net とallowlisted[.]net の運用上の変更は確認されませんでした。前者は、クライアントを新しく登録されたコントローラーに転送することで、今年 2 月に活動を劇的に増加させました。

Infoblox の脅威インテリジェンス責任者である Renee Burton 氏は、hsdps[.]cc ドメインと ads-tm-glb[.]clic ドメインのオペレーターは、クライアントを別のコントローラーに「ホット スワップ」することができ、つまりスイッチが記憶の中で行われます。

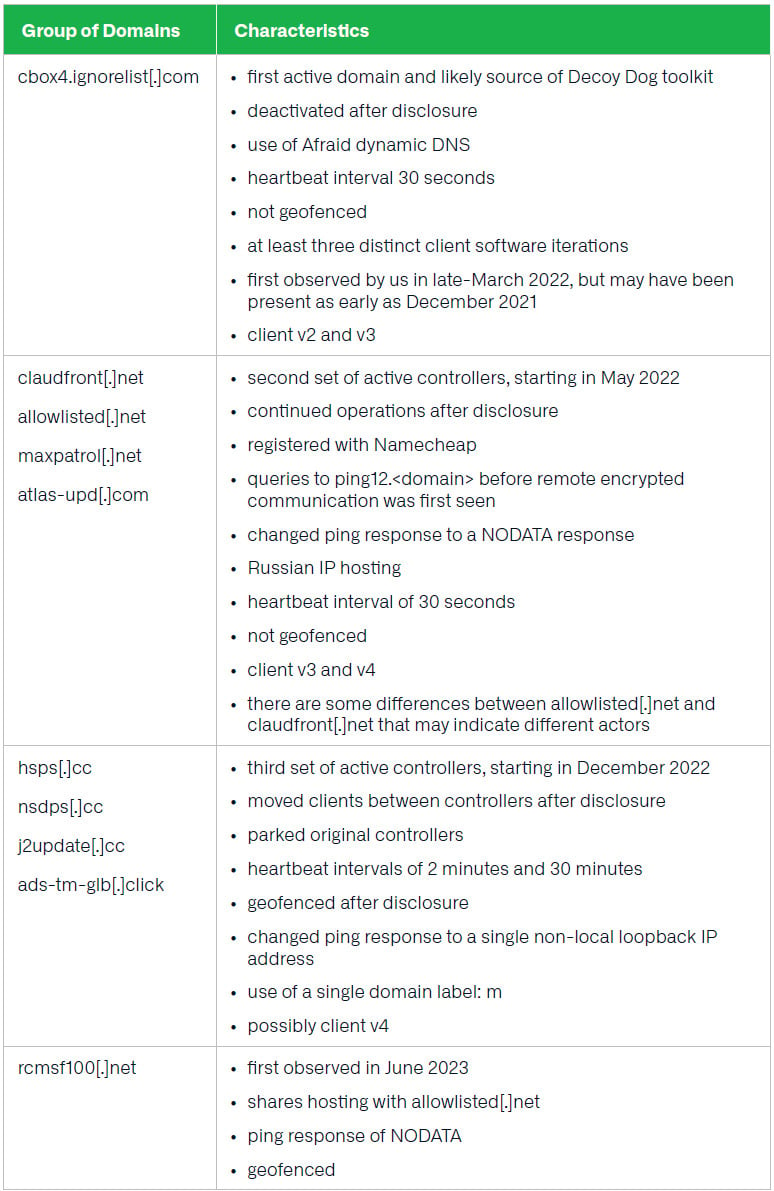

Burton 氏によると、Decoy Dog のネームサーバー、コントローラー、ドメインの現在の数は 20 近くになっています。ツールキットが使用するいくつかのドメインのリストを以下に示します。

出典: Infoblox

標的を絞ったマルウェアと被害者のリスト

パッシブ DNS トラフィック分析に基づいて、影響を受けるデバイスを示す Data Dog クライアントの正確な数を判断することは困難ですが、Infoblox が 1 つのコントローラーで観察したアクティブな同時接続の最大数は 50 未満で、最小は 4 でした。 。

Burton 氏は、現在の侵害されたデバイスの数は数百台未満であると推定しています。これは、諜報活動によくある非常に少数の標的セットであることを示しています。

Infoblox の開示後にある Decoy Dog オペレーターが行った変更の一部は、特定地域の IP アドレスからの DNS クエリに対するコントローラー ドメインからの応答を制限するジオフェンシング メカニズムを追加することでした。

「2023 年 6 月にこの動作を発見しました。その結果、一部のサーバーはロシアの IP アドレス経由で DNS クエリをルーティングした場合にのみ応答し、他のサーバーはどこからでも適切な形式のクエリに応答することがわかりました。」 – Infoblox

これは被害者がロシアにいることを示唆している可能性がありますが、攻撃者はおとりとしてその地域を経由して被害者のトラフィックをルーティングしたり、クエリを関連するものに制限したりすることを選択した可能性もあります。

Burton 氏は最初の仮定に傾き、Decoy Dog は Pupy のように動作し、デフォルトの再帰リゾルバーを使用して DNS に接続すると説明しています。現代のネットワークでこのシステムを変更するのは「かなり困難」であるため、研究者は、「これらの管理者はロシアまたは隣接国に被害者を抱えている可能性が高い」と述べています(データがロシアを経由する可能性もあります)。

TTP は複数のアクターを指します

Infoblox は、観察された戦術、技術、および手順 (TTP) に基づいて、Decoy Dog を操作する 4 つの攻撃者を区別します。ただし、それらはすべて、Decoy Dog または Pupy の適切な形式に一致するクエリに応答するようです。

バートン氏は、これは仕様によるものである可能性がある奇妙な動作だが、暗号学者、情報担当者、データサイエンティストとしての豊富な経験をもってしても、特定の理由を突き止めることはできないと述べた。

Decoy Dog を扱う複数のアクターの理論が真実である場合、新しい機能を追加してツールキットを改良した 2 つの開発グループが存在する可能性があります。

Burton 氏によると、4 つのグループのうち 1 つはパブリック リポジトリで見られる最も高度な Decoy Dog バージョンを持っており、そのクライアントはコントローラ claudfront[.]net に接続します。

Burton 氏によると、このグループのコントローラーの 1 つは maxpatrol[.]net ですが、そのコントローラーには接続が見られませんでした。これは、ロシアのサイバーセキュリティ企業である Positive Technologies の脆弱性およびコンプライアンス管理システムの類似品であることを示唆している可能性があります。Positive Technologies は、国家支援のハッキング グループが使用するハッキング ツールとエクスプロイトの密売で 2021 年に米国から制裁を受けています。

Infoblox は、ツールキットの新しいバージョンには、マルウェアが長期間にわたって C2 サーバーと通信できない場合に、侵害されたマシンがサードパーティの DNS サーバーを使用できるようにする緊急モジュールとして機能するドメイン生成アルゴリズム (DGA) が付属していると述べています。

Decoy Dog クライアント バージョン 3 以降では、財務主導の活動やレッド チームではなく諜報活動を指す、広範な永続化メカニズムが利用可能です。

デコイドッグのスコープはまだ謎

現時点では、デコイドッグの活動は、その目的とハンドラーに関する限り、謎のままです。 Infoblox は、自社システムの DNS データを使用してツールキットを発見し、情報セキュリティ コミュニティの注目を集める役割を果たしました。

ただし、ターゲット、最初の侵害方法 (サプライ チェーン、既知の脆弱性、ターゲット デバイスのゼロデイなど)、攻撃者がどのようにネットワークに侵入するかを特定するには、追加の調査が必要です。

Infoblox は infosec コミュニティ (主要なインテル ベンダー、政府機関、脅威研究グループ、金融機関) の支援を受けていますが、マルウェアの検出やその全範囲は公表されていません。

Infoblox は、防御者に対し、Decoy Dog と Pupy の両方の IP アドレスは、通信に使用される実際のアドレスではなく、暗号化されたデータを表すものであると考慮することを推奨しています。

また、マルウェア活動の追跡に役立つ可能性があるため、DNS クエリと応答にも焦点を当てる必要があります。注意点としては、通信量が少なく、通信を追跡するには大量のログ履歴が必要になることです。

同社はまた、研究者らが7月以来観察したデコイ・ドッグのサンプルを検出し、ツールキットと公開バージョンのパピーを区別できるYARAルールも作成した。

Comments