新しい「Nitrogen」初期アクセス マルウェア キャンペーンでは、Google と Bing の検索広告を使用して、疑うことを知らないユーザーを Cobalt Strike とランサムウェア ペイロードで感染させる偽のソフトウェア サイトを宣伝しています。

Nitrogen マルウェアの目的は、攻撃者に企業ネットワークへの最初のアクセスを提供し、データ窃盗、サイバースパイ行為を実行できるようにし、最終的に BlackCat/ALPHV ランサムウェアを展開できるようにすることです。

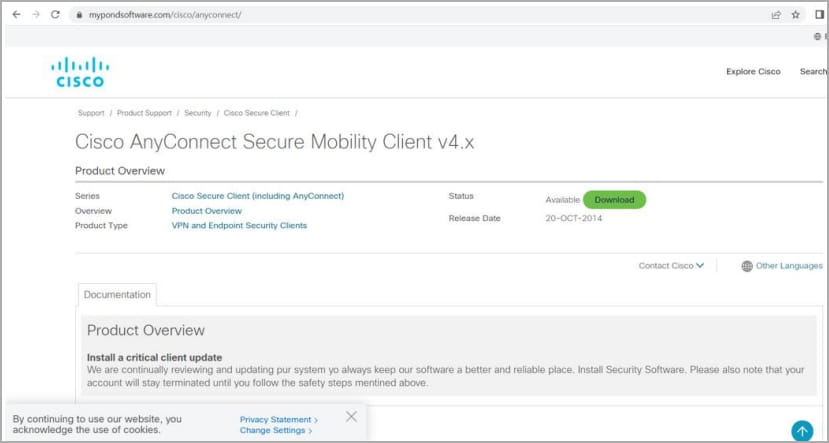

本日、ソフォスは Nitrogen キャンペーンに関するレポートを発表し、主に北米のテクノロジー組織と非営利組織をターゲットにし、AnyDesk、Cisco AnyConnect VPN、TreeSize Free、WinSCP などの人気ソフトウェアになりすます方法を詳しく説明しました。

トレンドマイクロは今月初めにこの活動を最初に文書化し、WinSCP 広告が被害者のネットワーク上で BlackCat/ALPHV ランサムウェア感染につながっていることを確認しました。

ただし、そのレポートは感染後の段階に焦点を当てており、単一の対応インシデントに基づいていたため、広範な IoC (侵害の指標) が欠けていました。

Nitrogen マルウェア キャンペーン

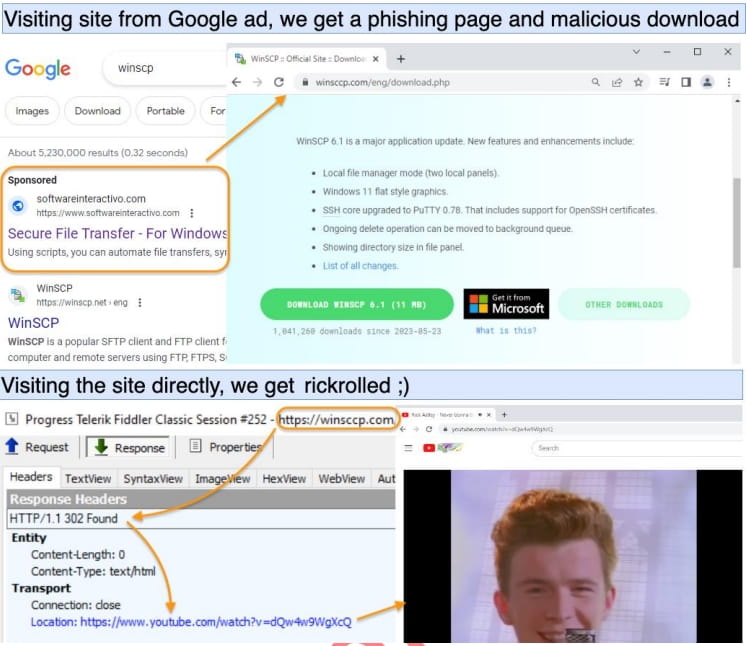

Nitrogen マルウェア キャンペーンは、ユーザーがさまざまな人気のあるソフトウェア アプリケーションについて Google または Bing 検索を実行することから始まります。

Nitrogen マルウェア キャンペーンのおとりとみなされているソフトウェアには次のものがあります。

- AnyDesk (リモート デスクトップ アプリケーション)

- WinSCP (Windows 用 SFTP/FTP クライアント)

- Cisco AnyConnect (VPN スイート)

- TreeSize Free (ディスク容量計算ツールおよびマネージャー)

ターゲティング基準に応じて、検索エンジンは、検索されたソフトウェアを宣伝する広告を表示します。

リンクをクリックすると、訪問者は、特定のアプリケーションの正規のソフトウェア ダウンロード サイトを模倣した、侵害された WordPress ホスティング ページに移動します。

特定の地域の訪問者のみがフィッシング サイトにリダイレクトされますが、悪意のある URL に直接ヒットすると、代わりに YouTube 動画への驚くべきリダイレクトがトリガーされます。

出典: ソフォス

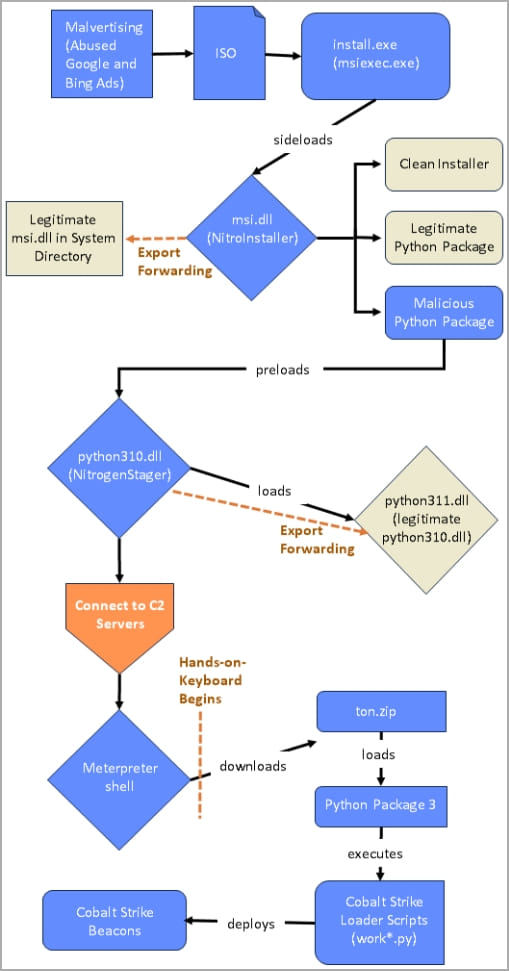

ユーザーはこれらの偽サイトから、トロイの木馬化された ISO インストーラー (「install.exe」) をダウンロードします。このインストーラーには、悪意のある DLL ファイル (「msi.dll」) が含まれ、サイドロードされます。

msi.dll は、内部的に「NitrogenInstaller」と呼ばれる Nitrogen 初期アクセス マルウェアのインストーラーであり、疑惑を避けるために約束されたアプリと悪意のある Python パッケージをさらにインストールします。

出典: ソフォス

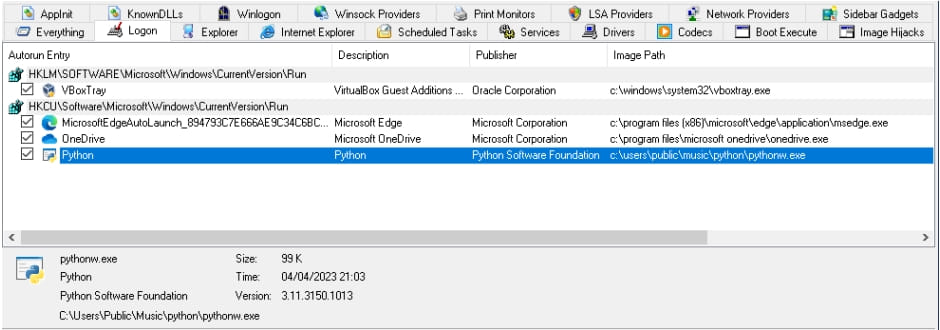

NitrogenInstaller は、永続化のために「Python」という名前のレジストリ実行キーも作成し、5 分ごとに実行される悪意のあるバイナリ (「pythonw.exe」) をポイントします。

出典: ソフォス

Python コンポーネントは「NitrogenStager」(「python.311.dll」) を実行します。これは、脅威アクターの C2 との通信を確立し、被害者のシステムに Meterpreter シェルと Cobalt Strike Beacon を起動する役割を果たします。

ソフォスのアナリストが観察したいくつかのケースでは、攻撃者は、ターゲット システム上で Meterpreter スクリプトが実行されると、実践的な活動に移行し、手動コマンドを実行して追加の ZIP ファイルと Python 3 環境を取得しました。

NitrogenStager は Python スクリプトを実行できないため、後者はメモリ内で Cobalt Strike を実行するために必要です。

出典: ソフォス

ソフォスは、観察された窒素攻撃の検出と阻止に成功したため、攻撃者の目的は特定できていないが、感染チェーンは侵害されたシステムをランサムウェア展開に向けて準備していることを示していると述べています。

ただし、トレンドマイクロは、この攻撃チェーンが少なくとも 1 件のケースで BlackCat ランサムウェアの展開につながったと以前に報告していました。

ランサムウェアギャングが企業ネットワークへの初期アクセスを得るために検索エンジンの広告を悪用したのは今回が初めてではなく、過去にはRoyalとClopの両方のランサムウェア作戦がこの戦術を使用していた。

ユーザーは、ソフトウェアをダウンロードする際に、検索エンジンで「宣伝された」結果をクリックすることを避け、開発者の公式サイトからのみダウンロードすることをお勧めします。

また、ソフトウェアの ISO ファイルを利用したダウンロードには注意してください。これは、通常 .exe または .zip アーカイブとして提供される正規の Windows ソフトウェアを配布する一般的な方法ではないからです。

Comments