画像: Bing Image Creator

APT28として追跡され、ロシア参謀本部情報総局(GRU)に関連する脅威グループが、政府機関を含む複数のウクライナ組織に属するRoundcube電子メールサーバーに侵入した。

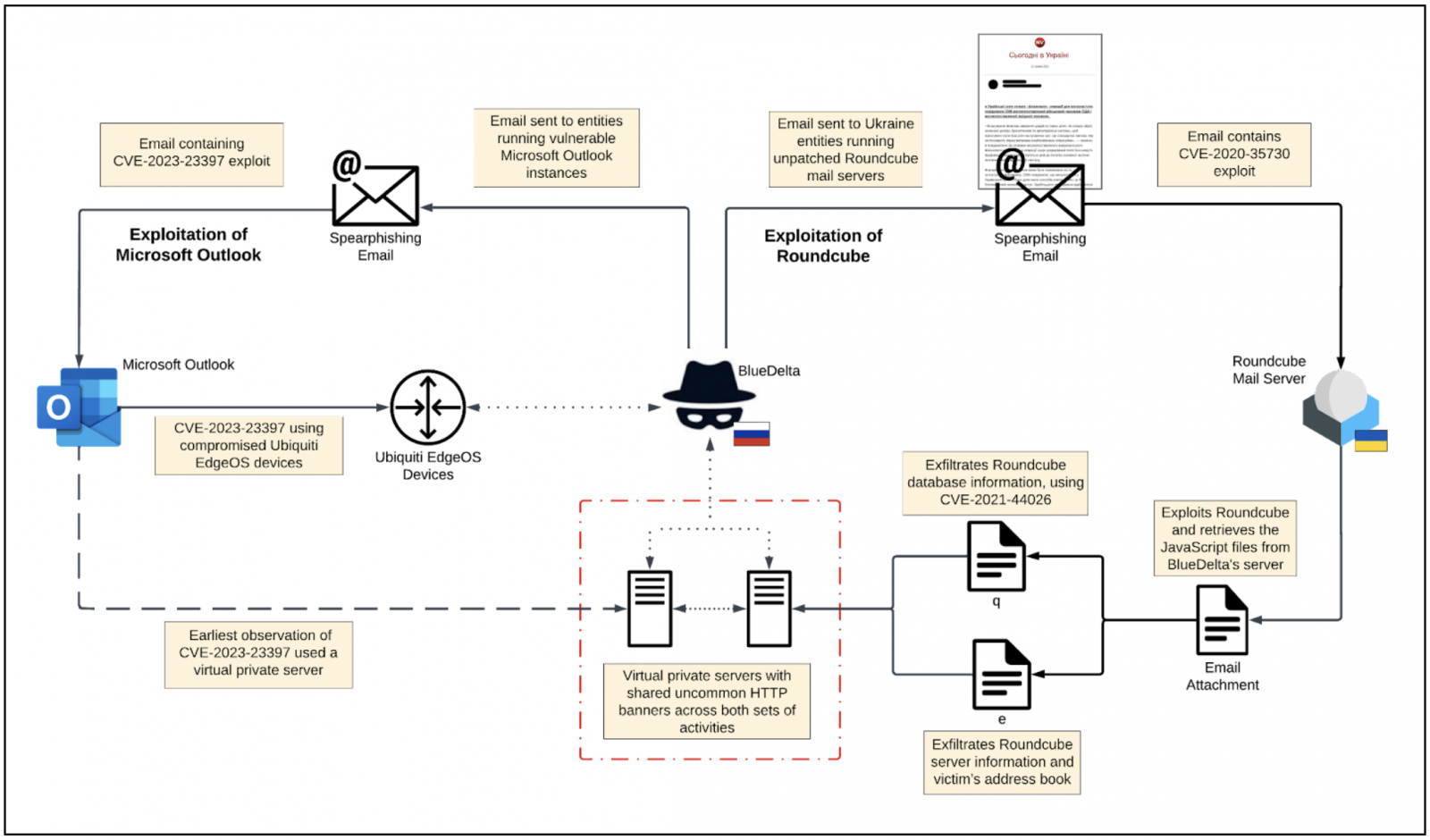

これらの攻撃では、サイバースパイグループ (BlueDelta、Fancy Bear、Sednit、Sofacy としても知られる) が、ロシアとウクライナの間で進行中の紛争に関するニュースを利用して、受信者をだまして悪意のある電子メールを開かせ、その電子メールは Roundcube Webmail の脆弱性を悪用してパッチが適用されていないシステムにハッキングしました。サーバー。

ロシアの軍事情報ハッカーは、電子メール サーバーに侵入した後、標的となった個人の受信電子メールを攻撃者の管理下にある電子メール アドレスにリダイレクトする悪意のあるスクリプトを展開しました。

これらのスクリプトは、偵察や、被害者の Roundcube アドレス帳、セッション Cookie、および Roundcube のデータベース内に保存されているその他の情報を盗むためにも使用されました。

ウクライナのコンピュータ緊急対応チーム(CERTUA)とレコーデッド・フューチャーの脅威研究部門インシクト・グループが実施した共同調査によると、捜査中に収集された証拠に基づくと、このキャンペーンの目的は、ロシアのウクライナ侵攻を支援するために軍事情報を収集し盗むことであった。

また、これらの攻撃でAPT28軍事ハッカーが利用したインフラは、およそ2021年11月から稼働していると推定されている。

「我々は、ブルーデルタの活動が、ウクライナ地方検察庁と中央ウクライナ行政府を標的とした可能性が非常に高いこと、さらに追加のウクライナ政府機関やウクライナ軍用機インフラのアップグレードと改修に関わる組織が関与した偵察活動を特定した」とインシクト・グループは述べた。

「分析された BlueDelta フィッシング キャンペーンは、オープンソース Web メール ソフトウェア Roundcube の脆弱性CVE-2020-35730 、 CVE-2020-12641 、およびCVE-2021-44026を悪用し、複数の偵察および流出スクリプトを実行します。」

以前のサイバースパイ活動との重複

特に、Recorded Future は、このキャンペーンは、Microsoft Outlook の重大なゼロデイ脆弱性 ( CVE-2023-23397 ) を悪用し、同様にユーザーの操作を必要としない攻撃でヨーロッパの組織を標的とした、APT28 に関連する以前の攻撃と重複していると述べています。

彼らはゼロデイ バグを利用して資格情報を盗み、被害者のネットワーク内を横方向に移動し、Outlook メールボックス フォルダーのアクセス許可を変更して特定のアカウントの電子メールを盗み出しました。

Outlook キャンペーンでは、GRU ハッカーが 2022 年 4 月中旬から 12 月にかけて、約 15 の政府、軍、エネルギー、運輸機関のネットワークに侵入しました。

また、Google の脅威分析グループは最近、2023 年の第 1 四半期にウクライナを標的としたすべてのフィッシングメールの約 60% がロシアの攻撃者によって送信されており、APT28 ハッキング グループがこの悪意のある活動の主な貢献者の 1 つであることを明らかにしました。

2023 年 4 月、米国と英国の諜報機関は、Cisco ルーターのゼロデイ欠陥を悪用して、米国および EU を拠点とするターゲットから情報を収集するのに役立つJaguar Toothマルウェアを展開する APT28 攻撃について警告しました。

APT28は、2015年のドイツ連邦議会(ドイツ連邦議会)へのハッキングや、 2016年の民主党議会選挙委員会(DCCC)と民主党全国委員会(DNC)への攻撃(米国から告発)に関与したことでも知られている。二年後)。

欧州連合評議会は、2015年のドイツ連邦議会へのハッキングに関与したとして、2020年10月にAPT28メンバーを制裁した。

Comments