概要

ファイア・アイは、TRITON の背後にいる別の重要インフラ施設での攻撃者による追加の侵入を発見し、対応していることを確認できました。

2017 年 12 月、FireEye はTRITON 攻撃に関する最初の分析を公開しました。この攻撃では、悪意のある攻撃者が TRITON カスタム攻撃フレームワークを使用して、重要なインフラストラクチャ施設で産業用安全システムを操作し、不注意でプロセスのシャットダウンを引き起こしました。その後の調査では、攻撃者が TRITON 攻撃フレームワークの構築に必要な重要なコンポーネントへのアクセスをどのように取得したかを調べました。私たちの最新の分析では、TRITON の展開につながった侵入活動は、モスクワにあるロシア政府所有の技術研究機関に起因すると考えました。

TRITONの侵入は謎に包まれています。 TRITON フレームワークとその標的サイトへの影響に関する公開討論が行われていますが、侵入のライフサイクルに関連する戦術、技術、および手順 (TTP)、または攻撃がどのように深化したかについては、ほとんど、またはまったく情報が共有されていません。産業プロセスに影響を与えるのに十分です。攻撃者が使用した TRITON フレームワーク自体と侵入ツールは、人間によって構築および展開されました。これらのすべての人間には、侵入操作のカスタム ツールのための観察可能な人間の戦略、好み、および規則がありました。これらの敵対者の方法について説明し、開発者、オペレーター、およびその他の関係者が侵入でカスタム ツールをどのように使用したかを正確に強調することが私たちの目標です。

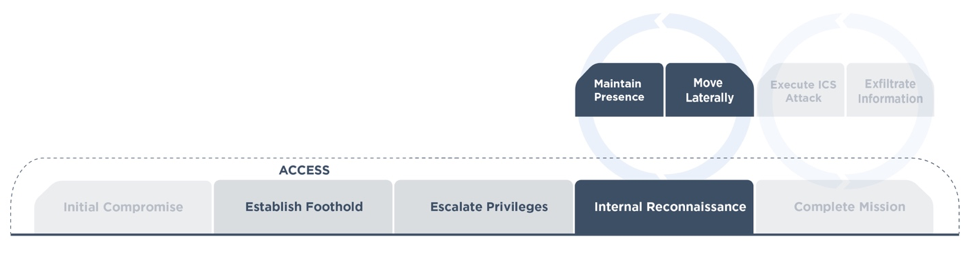

このレポートでは、標的型攻撃のライフサイクルの初期段階で攻撃者が利用したカスタム情報技術 (IT) ツールと戦術の選択に特に焦点を当てて、攻撃者の操作に関する調査を続けています (図 1)。このレポートの情報は、FireEye Mandiant が実施した TRITON 関連の複数のインシデント対応から得られたものです。

FireEye Mandiant のインシデント レスポンダーは、この記事で説明した方法論を使用して、2 番目の重要なインフラストラクチャ施設で、この脅威アクターによる新しいカスタム ツール セットを含む追加の侵入活動を発見しました。そのため、産業用制御システム (ICS) の資産所有者が、この投稿に含まれるインジケーター、TTP、および検出を活用して、防御を強化し、ネットワーク内の関連するアクティビティを探すことを強くお勧めします。

IT および運用技術 (OT) のインシデント対応サポートについては、 FireEye Mandiantにお問い合わせください。 TRITON やその他のサイバー脅威の詳細な分析については、 FireEye Cyber Threat Intelligenceへの登録を検討してください。

FireEye のSmartVisionテクノロジーは、IT および OT ネットワークの東西トラフィックを監視することにより、横方向の移動活動中に攻撃者を検索し、機密性の高い ICS プロセスに到達する攻撃のリスクを軽減します。これは特に高度な ICS 関連の侵入に関係します。攻撃者は通常、境界防御をはるかに超えて、両方の環境にアクセスできるシステムを介して企業の IT ネットワークから OT ネットワークに移動するからです。

コンテンツ

- ツールと TTP

- IT と OT にわたる ICS に焦点を当てた脅威アクターのハンティング

- 方法論と発見戦略

- 付録 A: 検出ルール

- 付録 B: カスタム攻撃ツールの技術分析

- 付録 C: MITRE ATT&CK JSON 生データ

- 侵害の痕跡

攻撃者は、さまざまなカスタムおよびコモディティ侵入ツールを利用しました

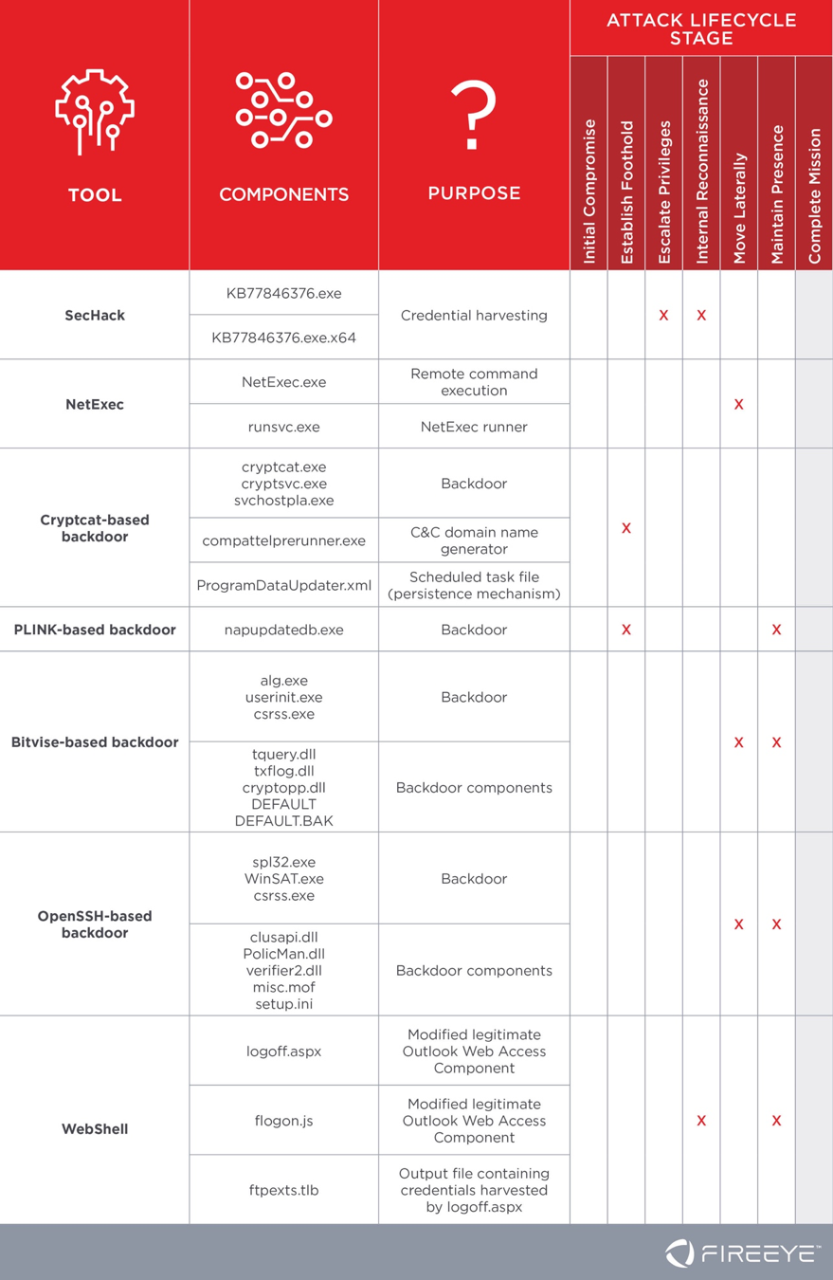

標的型攻撃のライフサイクルを通じて、攻撃者は数十のカスタムおよび市販の侵入ツールを活用して、標的の IT および OT ネットワークへのアクセスを取得および維持しました。 FireEye Mandiant が復元したカスタム ツールの一部をこの記事の後半の表 1 に示し、ハッシュをこの記事の最後にある表 2 に示します。これらのツールの検出ルールと技術分析、および MITRE ATT&CK JSON 生データは、付録 A、付録 B、および付録 C で入手できます。

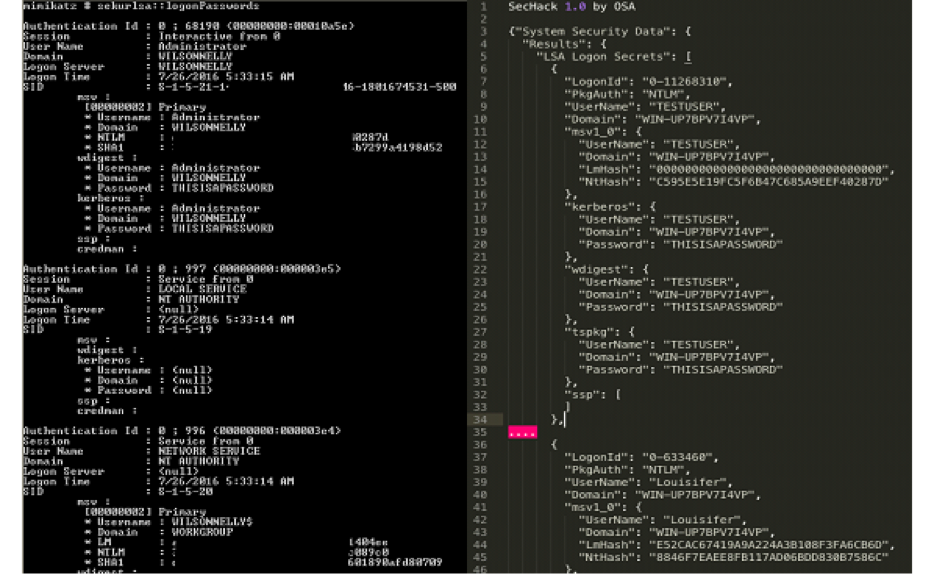

攻撃者のカスタム ツールは、コモディティ ツールの機能を頻繁に反映しており、ウイルス対策の回避に重点を置いて開発されているようです。このグループは、ウイルス対策の検出に苦労しているように見えるとき、または侵入の重大な段階にあるときにカスタム ツールを利用することがよくありました (たとえば、エンジニアリング ワークステーションにアクセスする直前に、IT および OT DMZ のカスタム バックドアに切り替えました)。場合によっては、攻撃者は同じ機能のためにカスタム ツールと市販ツールを利用しました。たとえば、資格情報の収集には Mimikatz (パブリック) と SecHack (カスタム) を使用しました。どちらのツールも非常によく似た出力を提供します (図 2)。

ツールと TTP は、ターゲット環境への長期的かつ永続的なアクセスを保証することに深い関心を示しています

高度な ICS 攻撃の標的型攻撃のライフサイクルは、多くの場合、年単位で測定されます。攻撃者は、ターゲットの産業プロセスについて学習し、カスタム ツールを構築するために、このような攻撃の準備に長い時間を必要とします。これらの攻撃は、即時の攻撃 (たとえば、TRITON のようなマルウェアをインストールし、それを使用する適切な時期を待つなど) を実行するのではなく、緊急時の操作に備えることに関心がある国家によって実行されることもよくあります。この間、攻撃者はターゲット環境への継続的なアクセスを確保する必要があります。そうしないと、何年にもわたる努力と潜在的に高価なカスタム ICS マルウェアを失う危険があります。この攻撃も例外ではありませんでした。攻撃者は、安全計装システム (SIS) エンジニアリング ワークステーションへのアクセスを取得する前に、ほぼ 1 年間ターゲット ネットワークに存在していました。その間、彼らは運用上のセキュリティを優先しているように見えました。

企業ネットワークに最初の足がかりを確立した後、TRITON 攻撃者は OT ネットワークへのアクセスを獲得することにほとんどの労力を費やしました。キー ロガーやスクリーンショット グラバーの使用、ファイルの閲覧、大量の情報の抽出など、一般的にスパイ活動に関連する活動は見られませんでした。彼らが使用した攻撃ツールのほとんどは、ネットワークの偵察、ラテラル ムーブメント、ターゲット環境でのプレゼンスの維持に重点を置いていました。

攻撃者は複数の手法を使用して活動を隠し、痕跡を隠し、ツールや活動の法医学的調査を阻止しました。

- Microsoft の更新ファイルにちなんで名付けられた KB77846376.exe など、正当なファイルのように見えるようにファイルの名前を変更しました。

- 彼らは、正規の管理者の活動を模倣する標準的なツールを日常的に使用していました。これには、RDP と PsExec/WinRM の多用が含まれます。

- Outlook Exchange サーバーに Webshell を仕掛ける際、彼らは既存の正当な flogon.js および logoff.aspx ファイルを変更しました。

- 彼らは、暗号化された SSH ベースのトンネルを使用して、ツールを転送し、コマンド/プログラムをリモートで実行していました。

- 複数のステージング フォルダを使用し、正当なユーザーまたはプロセスによってあまり使用されないディレクトリを使用することを選択しました。

- 彼らは、投下された攻撃ツール、実行ログ、流出のためにステージングされたファイル、およびその他のファイルを、使用が終了した後に定期的に削除しました。

- 彼らは、ステージング フォルダー内のツールのファイル名を変更して、マルウェアがディスクから削除された後でも、残りのアーティファクト (ShimCache エントリや WMI 最近使用したアプリなど) によってマルウェアの目的を特定できないようにしました。

- 彼らはタイムスタンプを使用して、攻撃ツールの $STANDARD_INFORMATION 属性を変更しました。

攻撃者が標的の SIS コントローラーへのアクセス権を取得すると、TRITON の展開を成功させようとしながら、アクセスを維持することだけに集中しているように見えました。これには、発見されるリスクを軽減するために戦略的に活動を制限することが含まれていました。

- 攻撃者は分散型制御システム (DCS) に足場を築きましたが、そのアクセスを利用して、プラントの運用について学習したり、機密情報を盗み出したり、DCS コントローラーを改ざんしたり、プロセスを操作したりしませんでした。

- その後、SIS エンジニアリング ワークステーションにアクセスできるようになりました。この時点から、彼らは TRITON 攻撃フレームワークを使用してバックドア ペイロードを配信し、改良することにほとんどの努力を集中させました。

- 彼らは、時間外にターゲットコントローラーとやり取りすることで、リスクの高い活動中に観察される可能性を減らそうとしました.これにより、コントローラーの操作によって引き起こされる潜在的なアラームに対応するために、現場にいる作業員の数を減らすことができます。

- 正規のファイルに見えるようにファイルの名前を変更しました。たとえば、正規の Schneider Electric アプリケーションにちなんで名付けられた trilog.exe です。

少なくとも 2014 年以降運用

攻撃者のカスタム侵入ツールの分析に基づくと、このグループは 2014 年から活動を続けています。FireEye は、攻撃者のカスタム ツールの多くが数年前のものであるという事実にもかかわらず、これまで一度も攻撃者のカスタム ツールに遭遇したことがなかったことは注目に値します。最初の妥協。この事実と攻撃者が運用上のセキュリティに関心を示していることは、このブログ投稿で発表された 2 回目の侵入以外にも、攻撃者が存在していた、または存在している他の標的環境が存在する可能性があることを示唆しています。

- 最初の足がかりを確立するために使用された Cryptcat ベースのバックドアのサンプルが調査中に回収されました。このサンプルは、2014 年に攻撃者によってコンパイルされ、マルウェア テスト環境にアップロードされました。

- Cryptcat および PLINK ベースのバックドアは、ProgramDataUpdater および NetworkAccessProtectionUpdateDB タスクを使用して、2014 年 4 月 28 日から毎日実行されるようにスケジュールされていました。この日付は、観測された侵入のタイムラインとは無関係であり、攻撃者がこれらの持続メカニズムを最初に作成した日付を示している可能性があります。

- カスタムのラテラル ムーブメントおよびリモート コマンド実行ツールである NetExec.exe は、「NetExec 2014 by OSA」という自称です。

- SecHack.exe “by OSA” は、カスタム資格情報収集および偵察ツールで、2014 年 10 月 23 日にコンパイルされました。

- 攻撃者は Wii.exe の海賊版を使用しました。Wii.exe は、2010 年にライセンスが付属し、2014 年以降更新されていない公開ファイル インデックス作成ツールです。

ICS 資産の所有者は、IT と OT の両方で Windows システム全体の検出と防御を優先する必要があります

洗練された ICS 攻撃のほとんどは、Windows、Linux、およびその他の伝統的な「IT」システム (IT または OT ネットワークのいずれかにある) を、最終的な標的への導管として利用していました。いくつかの例には、コンピューターを利用してターゲットの PLC (例: Stuxnet) にアクセスする、インターネットに接続されたヒューマン マシン インターフェイス (HMI) (例: BlackEnergy) と直接やり取りする、エンジニアリング ステーションにリモート アクセスしてリモート ターミナル ユニットを操作する ( RTU) (例: INDUSTROYER) または SIS プログラマブル ロジック コントローラ (PLC) (例: TRITON) に感染します。

これらの「コンジット」システムで攻撃者を阻止することに重点を置いている防御側は、多くの重要な利点から利益を得ています。これらの利点は、IT システムと OT システムが融合し続けるにつれて大きくなる一方です。

- 攻撃者は通常、攻撃のライフサイクルのすべてではないにしても、ほとんどの期間にわたって IT システムに広範な痕跡を残します。

- 攻撃ライフサイクルのできるだけ早い段階で攻撃者を阻止することが理想的です (別名「ブームの左側」)。攻撃者が標的の ICS に到達すると、否定的な結果が生じる可能性と、標的に対する重大度が劇的に高まります。

- 「コンジット」システムでの防御とハンティングに活用できる、成熟したセキュリティ ツール、サービス、およびその他の機能がすでに多数提供されています。

既知のツールと TTP を利用して TRITON アクターを探す

このアクターに関連する過去の活動は、カスタム ツールの強力な開発能力を示しています。これらのツールセットの背後にいる開発者は、既存のソフトウェア フレームワークに大きく依存し、侵入操作に最適なサービスを提供するようにそれらを修正しました。開発者は、ポート、プロトコル、持続メカニズム、およびマルウェアの動作方法のその他の側面に関して好みを持っていました。

この活動をサポートする開発チームの好みは時間の経過とともに変化する可能性がありますが、それらについて学ぶことは、TTP が他のマルウェア開発者や脅威アクターに適用可能かどうかを特定するのに役立ちます。さらに、攻撃者は、この投稿で説明した 2 つの侵入以外にも、同様の戦略を使用して、他のターゲット ネットワークに足場を築いた可能性があります。このような場合、レトロスペクティブ ハンティングは、防御側が悪意のあるアクティビティを特定して修正するのに役立ちます。

開発者の好みと抽象化された攻撃者の方法論の調査に基づいて、さまざまな忠実度と脅威密度の検出ルールとハンティング ルールを使用して、TTP のより広範な可視性を構築することができます。これらのルールをコンパイルすることで、潜在的に悪意のあるサンプルを特定して分類し、敵の活動を探すための新しい「干し草の山」を構築できます。

この攻撃者の活動から抽出した TTP は、必ずしも排他的ではなく、すべての状況で悪意があるとは限りません。ただし、FireEye によって構築された TTP プロファイルを使用して、ネットワークおよびエンドポイント アクティビティのサブセットにおける悪のパターンを検索できます。これらの TTP は、侵入の証拠を見つけるために使用できるだけでなく、攻撃者が好んで使用する手法と強く重複する活動を特定することで、攻撃者の関連付けをより強力に評価し、インシデント対応の取り組みをさらに強化することができます。

次の表は、カスタム ツールの使用に関する注目すべき方法論と、この活動および関連する活動の証拠を特定するためのヒントを示しています。攻撃者の方法論は、MITRE ATT&CK フレームワークの観点からも表現されます (MITRE ATT&CK JSON 生データについては、付録 C を参照してください)。

|

攻撃者の方法論 |

発見のヒント |

|

XML トリガーによるスケジュールされたタスクによる持続性 |

署名されていない .exe ファイルを参照する新しい異常なスケジュールされたタスク XML トリガーを探します。 |

|

IFEO注入による持続性 |

レジストリ キー HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Options で、.exe ファイルを参照する変更と新しいエントリを探します。 |

|

ハードコーディングされた DNS サーバーを使用して確立されたコマンド アンド コントロール (C2) |

8.8.8.8:53 への DNS ルックアップを実行して、PE の実行を探します。これは、サンドボックスやその他のマルウェア処理技術に適用される可能性があります。 |

|

優先 C2 ポートを使用する C2 |

443、4444、8531、50501 などの一般的なポートと一般的でないポートで、ポート プロトコルが一致しないアウトバウンド接続を探します。 |

|

推奨される Virtual Private Server (VPS) インフラストラクチャを使用する C2 |

特に OVH や UK-2 Limited (uk2.net) などの国際的な VPS プロバイダーからの非標準 IP 範囲との間のインバウンドおよびアウトバウンド接続を探します。 |

|

ハイフン付きの C2 ドメイン |

ハイフンを含む、新しく観察された 2LD および 3LD ドメインを探します。 |

|

afear.org の動的 DNS ドメインを使用した C&C |

新たに確認された、fadar.org に所有または登録されている動的 DNS ドメインを探します。 |

|

vfemail.net メールアドレスで登録された C2 ドメイン |

vfemail.net を含む登録者の電子メール情報を使用して、新しく観察されたドメインまたはドメインへの DNS 解決を探します |

|

PLINK を使用したトンネリングされた RDP |

FireEye ブログ記事「 RDP トンネリングによるネットワーク制限の回避」で説明されているように、イベント ログ、ファイアウォール ログ、およびレジストリ キーを使用して、PLINK および非標準の RDP 使用の存在を探します。 RDP 経由で機密性の高いシステムにアクセスしてはならないユーザー アカウントでビットマップ キャッシュ ファイルを探して、内部 RDP ピボットを見つけます。 bcache22.bmc などのビットマップ キャッシュ ファイルを、デフォルト、サービス、または管理者アカウント、または保護された OT 接続ゾーン、特に DMZ または DCS 領域 (HMI やエンジニアリング ワークステーション。 |

|

ハードコーディングされた SSH 秘密鍵を使用する C2 |

ハードコーディングされた OpenSSH 秘密鍵を持つ PE を探します。 |

|

直接 RDP の使用 |

デフォルトのホスト情報、非標準または予期しないロケール ID、またはその他のメタデータを含むインバウンド RDP 接続を探します。 RDP アクティビティのベースラインに関する FireEye ブログ投稿も参照してください。 |

|

デフォルトの Windows ホスト名を持つソース システムを使用する C2 |

PE 証明書、SSL および SSH 証明書、RDP ハンドシェイクで、構造 WIN-[A-Z0-9]{11} (WIN-ABCDEFGH1JK など) に適合するデフォルトの Windows ホスト名を探します。 |

|

SSHを使用したC2 |

新しい、ユニークな、または異常な SSH セッションを探します。 SSH キーとフィンガープリントをログに記録すると、マルウェアによる異常なセッションをすばやく簡単に特定できます。非標準ポート経由の SSH を探します。 |

|

侵害された VPN アカウント |

ソース アカウントの場所、IP アドレス、ホスト名の関連付けなどの実行不可能なパターンに基づいて、VPN ログオンの異常を探します。 FireEye のブログ投稿と、VPN ログオン分析用の無料ツールセット、 GeoLogonalyzerを確認してください。 SMS ベースの MFA を使用している場合は、従業員が勤務している国以外で登録されている電話番号を探してください。 |

|

Microsoft Corporation を装ったマルウェア |

メタデータに「Bitvise」文字列と「Microsoft Corporation」が含まれているなど、PE メタデータが一致していない PE を探します。グループの共通ステージング ディレクトリで、署名されていない “Microsoft Corporation” バイナリを探します。 |

|

カスタマイズされた Bitvise バイナリの使用 |

d:reposmainssh2 などの Bitvise PDB パス文字列を持つ PE を探します。 |

|

カスタマイズされた OpenSSH バイナリの使用 |

「Microsoft openSSH クライアント」という内容の PE を探します。 |

|

カスタマイズされた Cryptcat を使用するが、デフォルトのパスワードを使用する |

Cryptcat バイナリをドロップするか、デフォルト パスワード「metallica」などの Cryptcat 文字列コンテンツを含む PE を探します。 |

|

PowerShell によるタイムスタンプ |

PowerShell スクリプトまたは PowerShell コマンドライン エントリで、”.CreationTime=” などのタイムスタンプ コマンド文字列を探します。 PE コンパイル時間より前に NTFS 作成時間を持つ PE を探します。 |

|

Visual Studio 2010 を使用した開発者ワークステーションからのデバッグ情報を含むバイナリの展開 |

次のようなデフォルトまたは汎用パスを含む PDB パスを持つ PE を探します。

|

|

マルウェアをパッケージ化するための Thinstall の使用 |

「thinstallmodulesboot_loader.pdb」という内容の PE を探します。 SYSTEM ユーザー “C:WindowsSysWOW64configsystemprofileAppDataRoamingThinstall” のコンテキストで仮想化されたファイルを作成した Thinstall バイナリを探します。 |

|

ファイルの操作、ステージング、および実行のための優先ディレクトリの使用 |

次のディレクトリで、新しいバイナリ、予期しないバイナリ、または異常なバイナリを探します。

|

表 1: TRITON アクターの方法論と発見戦略

見通し

多くの場合、セキュリティ コミュニティが ICS マルウェアに特別な関心を寄せているのは、主にその斬新な性質と、実際に発見された例がほとんどないという事実によるものです。この注意はさまざまな理由で役立ちますが、防御側とインシデント対応担当者は、ICS に焦点を当てた侵入を特定または阻止しようとするとき、いわゆる「コンジット」システムにもっと注意を向けるべきであると主張します。

2014 年から 2017 年にかけてのこの攻撃者の能力と活動に関するコミュニティの意識を高める試み (2 番目の重要なインフラストラクチャ施設で攻撃者を発見したことで、この取り組みの重要性はさらに増しました) として、グループの TTP について知っていることのサンプルを共有しました。そしてカスタムツーリング。 ICS の資産所有者には、このレポートに含まれる検出ルールやその他の情報を活用して、関連するアクティビティを探すことをお勧めします。これは、脅威アクターが他のターゲット ネットワークに存在していた、または存在している可能性が高いと考えているためです。

IT および OT のインシデント対応サポートについては、 FireEye Mandiantにお問い合わせください。 TRITON やその他のサイバー脅威の詳細な分析については、 FireEye Cyber Threat Intelligenceへの登録を検討してください。

FireEye のSmartVisionテクノロジーは、IT および OT ネットワークの東西トラフィックを監視することにより、横方向の移動活動中に攻撃者を検索し、機密性の高い ICS プロセスに到達する攻撃のリスクを軽減します。これは特に、洗練された ICS 関連の侵入に関係します。攻撃者は通常、境界防御をはるかに超えて、両方の環境にアクセスできるシステムを介して、企業の IT ネットワークから OT ネットワークに移動するからです。

付録

参照: https://www.mandiant.com/resources/blog/triton-actor-ttp-profile-custom-attack-tools-detections

Comments