中国政府が支援するハッキング グループ APT41 が、GC2 (Google Command and Control) レッド チーミング ツールを悪用して、台湾のメディアとイタリアの求人検索会社に対するデータ窃盗攻撃を行っていることが判明しました。

HOODOO としても知られる APT 41 は、米国、アジア、ヨーロッパの幅広い業界を標的とすることで知られる、中国政府が支援するハッキング グループです。 Mandiant は 2014 年からこのハッキング グループを追跡しており、その活動は、BARIUM や Winnti などの他の既知の中国のハッキング グループと重複していると述べています。

先週金曜日にリリースされた Google の 2023 年 4 月の Threat Horizons Report で、脅威分析グループ (TAG) のセキュリティ研究者は、APT41 が攻撃で GC2 レッド チーミング ツールを悪用していたことを明らかにしました。

Google Command and Control としても知られる GC2 は、レッド チーム活動用に設計された Go で書かれたオープンソース プロジェクトです。

「このプログラムは、Red Teaming の活動中に特定の設定 (カスタム ドメイン、VPS、CDN など) を必要としないコマンド アンド コントロールを提供するために開発されました」とプロジェクトのGitHub リポジトリを読みます。

さらに、このプログラムは Google のドメイン (*.google.com) とのみやり取りして、検出をより困難にします。

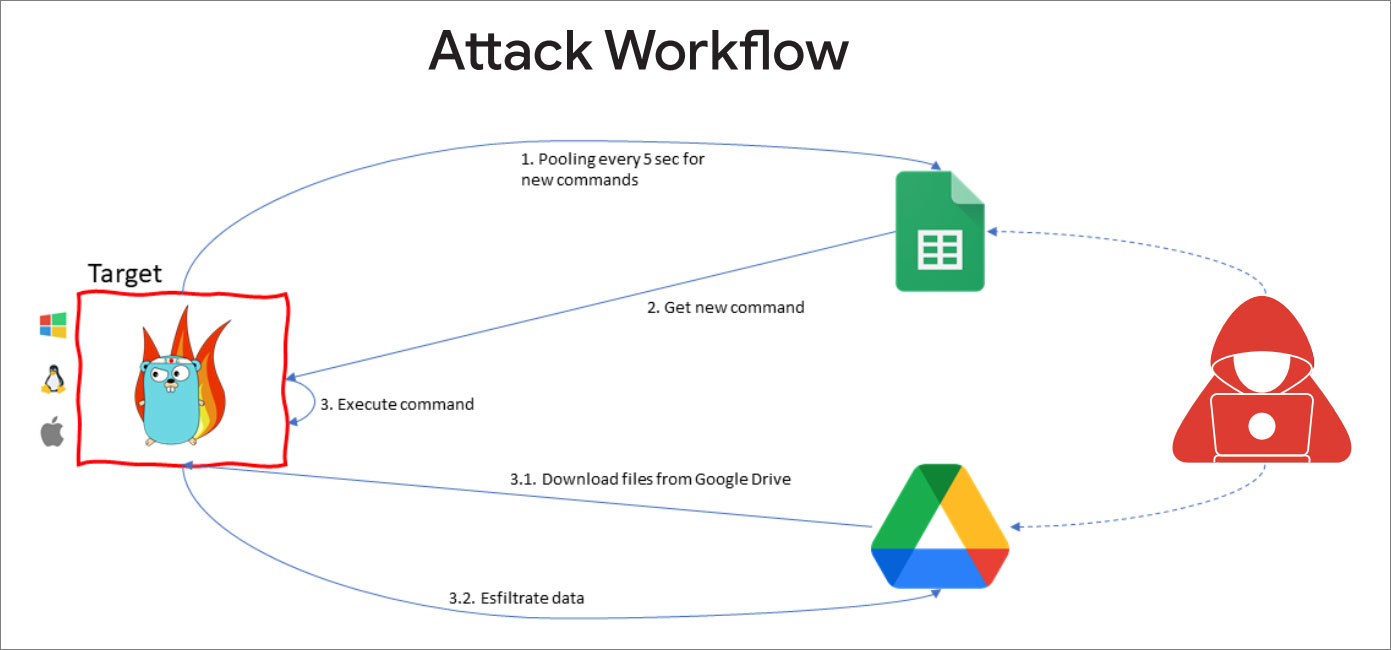

このプロジェクトは、侵害されたデバイスにデプロイされたエージェントで構成されています。このエージェントは、Google スプレッドシートの URL に接続して、実行するコマンドを受け取ります。

これらのコマンドにより、デプロイされたエージェントは、Google ドライブから追加のペイロードをダウンロードしてインストールしたり、盗んだデータをクラウド ストレージ サービスに流出させたりします。

攻撃で悪用される GC2

Google のレポートによると、TAG は、フィッシング メールを介して GC2 エージェントを配布しようとした台湾のメディア企業に対する APT41 フィッシング攻撃を阻止しました。

「2022 年 10 月、Google の脅威分析グループ (TAG) は、ドライブにホストされているパスワードで保護されたファイルへのリンクを含むフィッシング メールを送信することで、台湾のメディア組織を標的とした APT41 としても知られる中国政府が支援する攻撃者である HOODOO によるキャンペーンを妨害しました。 」と、 Google Threat Horizons レポートで説明しています。

「ペイロードは、「Google Command and Control」(GC2)と呼ばれるオープンソースのレッド チーミング ツールでした。」

Google によると、APT41 は 2022 年 7 月にイタリアの求人検索サイトに対する攻撃でも GC2 を使用していました。

以下の攻撃ワークフローに示すように、攻撃者はこのエージェントを使用して、追加のペイロードをデバイスに展開し、データを Google ドライブに盗み出そうとしたと Google は述べています。

出典: グーグル

これらの攻撃でどのようなマルウェアが配布されたかは不明ですが、APT41 は侵害されたシステムにさまざまなマルウェアを展開することが知られています。

2019 年の Mandiant のレポートによると、攻撃者は、ルートキット、ブートキット、カスタム マルウェア、バックドア、POS マルウェア、さらにはランサムウェアまでもを単独のインシデントで利用しています。

脅威アクターは、Winnti マルウェアと China Chopper Web シェル、中国のハッキング グループが一般的に使用するツール、および侵害されたネットワークで持続するための Cobalt Strike を展開することも知られています。

2020 年、司法省は、サプライ チェーン攻撃 [ CCleaner 、 ShadowPad 、 ShadowHammer ]、データ盗難、および世界中の国々に対する侵害を行ったとして、APT41 の一部であると思われる3 人の中国人を起訴しました。

は、これらの攻撃で確認されたペイロードの詳細について Google に問い合わせましたが、すぐには回答が得られませんでした。

正当なツールへの移行

APT41 による GC2 の使用は、脅威アクターが攻撃の一環として正規のレッド チーム ツールや RMM プラットフォームに移行する傾向を示しています。

攻撃での Cobalt Strike の使用は何年も前から広まっていますが、攻撃で Cobalt Strike を検出するための多額の投資にもつながっており、防御側が Cobalt Strike をより簡単に発見できるようになっています。

このため、攻撃者は、攻撃中に検出を回避するために、 Brute RatelやSliverなどの他のレッド チーミング ツールに移行し始めています。

最近では、 ランサムウェア ギャングが Action1 Remote Monitoring and Management (RMM) ツールを悪用して、侵害されたネットワーク上で永続化し、コマンド、スクリプト、およびバイナリを実行し始めています。

残念ながら、レッドチームが演習を実施したり、管理者がネットワークをリモートで管理したりするのに役立つツールと同様に、これらのツールは脅威アクターによる攻撃で同様に悪用される可能性があります。

Comments