図 1: データセンター用の産業用冷却システム。

より多くのインテリジェントなデバイスや機械がインターネットに接続されるようになるにつれて、運用テクノロジ (OT) とモノのインターネット (IoT) が企業ネットワーク インフラストラクチャの一部になり、セキュリティ リスクが増大しています。新しい工場センサー、風力タービン監視デバイス、またはスマート ビルディングが登場するたびに、攻撃対象領域が拡大します。アナリストは、2025 年までに 370 億の産業用 IoT (IIoT) デバイスが存在すると推定しています。ビジネス リーダーにとってさらに憂慮すべきことは、2024 年までに CEO の 75% がサイバー フィジカル インシデントに対して個人的に責任を負うようになるとGartner が予測していることです。

私たちは 15 年から 20 年かけて、テレメトリの層を追加し、IT セキュリティを監視してきました。ただし、ほとんどの最高情報セキュリティ責任者 (CISO) およびセキュリティ オペレーション センター (SOC) チームは、OT リスクをほとんどまたはまったく把握していません。 IoT および OT 固有のインシデント対応と、ますます高度化するサイバー脅威から防御するために 2 つのチームをまとめるためのベスト プラクティスを含む新しいアプローチが必要であることは明らかです。

変化する脅威の状況

私たちの生活のあらゆる分野で、サイバー フィジカル システム (CPS) は、ビルの自動化、産業用ロボット、ガス パイプライン、HVAC システム、タービン、自動倉庫および物流システム、およびその他の産業システムを静かに監視しているため、ほとんど目にすることがありません。これまで、OT のリスクは「エアギャップ」によって最小限に抑えられていました。つまり、OT ネットワークと IT ネットワークの間に物理的な分離が維持されていました。しかし、デジタルトランスフォーメーションはそれをすべて混乱させました。現在、倉庫、製油所、および工場フロアのデバイスは、企業の IT ネットワークに直接接続されており、多くの場合インターネットにも接続されています。

マイクロソフトは、新しい、または「グリーンフィールド」の IoT 展開向けにエンド ツー エンドの IoT セキュリティ ソリューションを提供していますが、今日の IoT および OT デバイスのほとんどは、構成管理データベース (CMDB) でプロビジョニングおよび追跡されていないため、依然として「管理されていない」と見なされています。 )、または一貫して監視されています。これらのデバイスは通常、エージェントをサポートしておらず、強力な資格情報や自動パッチ適用などの組み込みのセキュリティを欠いているため、企業ネットワークに深く入り込もうとする敵対者の格好の標的となっています。

OT セキュリティの重要な優先事項は、安全性と可用性です。収益を生み出し続けるには、生産設備を稼働させる必要があります。ただし、OT システムが侵害された場合、収益の損失だけでなく、壊滅的な損害や人命の損失のリスクがあります。また、IT 攻撃と同様に、OT 侵害も知的財産 (IP) の盗難のリスクをもたらします。 Verizon Data Breach Investigations Report (DBIR) によると、 製造業者は IP の盗難により侵害される可能性が 8 倍高くなります。 OT セキュリティは、次の 3 つの主要なタイプのビジネス リスクに直接変換されます。

- 収益への影響: 2017 年、 WannaCryマルウェアは主要な自動車メーカーを閉鎖し、150 か国の 200,000 台以上のコンピューターに影響を与え、損害は数十億ドルに及びました。同年、 NotPetyaランサムウェアは、強力な Maersk 海運会社といくつかの CPG 企業をほぼ閉鎖に追い込みました。この攻撃により、 Merck の生産施設が機能不全に陥り、13 億ドルの損失が発生しました。昨年、 LockerGogaは、ノルウェーのアルミニウム製造会社 Norsk Hydro と他のいくつかの工場のシステムを停止しました。 2020 年、産業用制御システム (ICS) を具体的にシャットダウンすることで、 Ekans (スネークの逆スペル) ランサムウェアが最新の OT 脅威になりました。

- IP の盗難: IP には、独自の製造プロセス、製法、設計などが含まれます。ある事例では、マイクロソフト セキュリティ レスポンス センター(MSRC) は、ハッカーが既定の資格情報を使用して脆弱な IoT デバイスを侵害していることを発見しました。侵入すると、ハッカーはネットワークをスキャンして、重要な IP を取得するためにアクセスできる他のシステムを確認しました。北米を拠点とする企業の5 分の 1 が、過去 1 年以内に IP が盗まれたと報告しています。

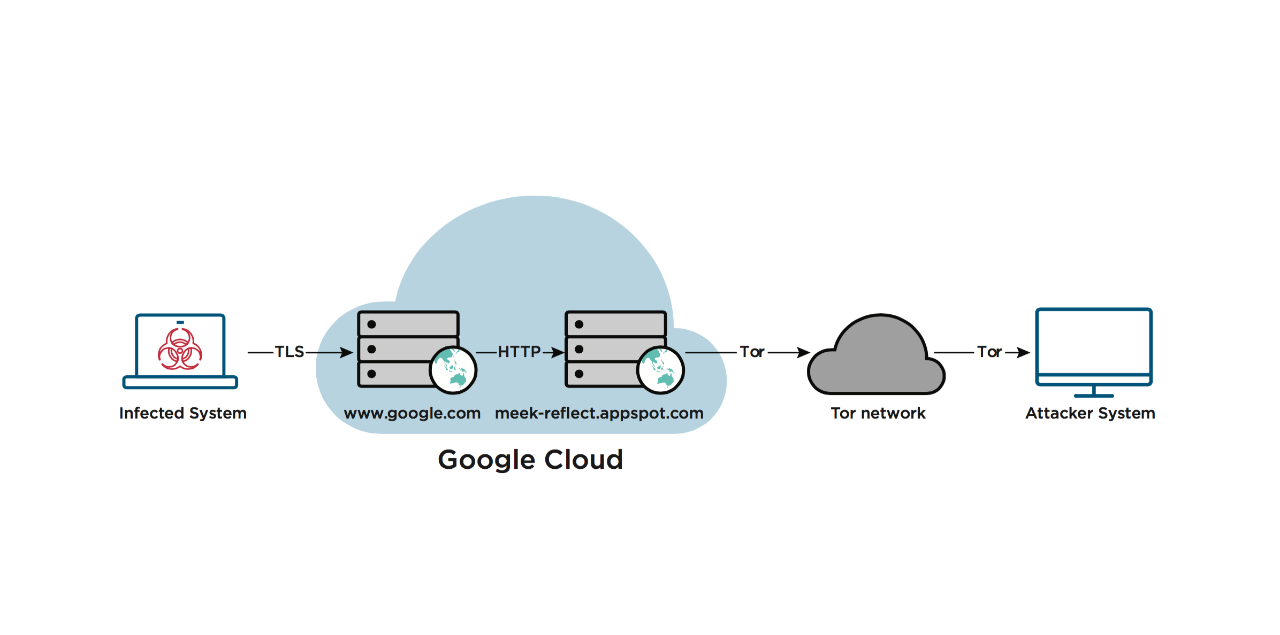

- 安全上のリスク: 石油化学施設に対する Triton の攻撃は、重大な構造上の損傷と人命の損失の可能性を引き起こすことを意図して、安全管理者を標的にしました。攻撃者は IT ネットワークに足場を築き、LOTL (Living Off The Land) 戦術を使用して OT ネットワークへのリモート アクセスを取得し、そこに専用のマルウェアを展開しました。この攻撃が示したように、IT ネットワークと OT ネットワーク間の接続が増加すると、攻撃者は、管理されていない OT デバイスを侵害するための新しい攻撃手段を手に入れます。

米国のサイバーセキュリティおよびインフラストラクチャ庁(CISA) は、OT システムの組み込みデバイスを侵害するために、攻撃者が Triton サイバー攻撃で見られた戦術の多くを依然として使用していると報告しています。 CISA は、OT を保護するための 3 つの基本的な推奨事項を発行しています。

- OT ネットワークの最新の詳細なインベントリとマップを作成します。

- アセット インベントリまたはマップを使用して、パッチが適用されていないシステム、サブネット間の無許可の接続、またはインターネットへの無許可の接続などのリスクに優先順位を付けます。

- 異常検出による継続的な監視を実装します。

Azure データセンター — 戦略的リソース

Microsoft はクラウドを通じて、世界中の 60 の地域で 10 億を超える顧客と 2,000 万を超える企業にサービスを提供しています。現在、120 か国で 400,000 を超える顧客を保護しています。これらは中小企業から大企業まで多岐にわたり、フォーチュン 100 社のうち 90 社が 4 つ以上のセキュリティ、コンプライアンス、ID、および管理ソリューションを使用しています。当社の SOC は、 毎日 8 兆のグローバル信号を処理しています。データセンターはクラウドの構成要素であり、Microsoft は 30 年以上にわたってデータセンターを構築してきました。マイクロソフトのデータセンターは、運用テクノロジ (OT) と情報テクノロジ (IT) が交差する複雑な産業規模の施設を構成しています。これには、環境、電力、水を管理する産業用制御システム、物理的なセキュリティ システム、サーバーと機器を管理する多様な MS および非 MS 担当者、LAN、WAN、WiFi を含むさまざまなネットワーク、および多様なソフトウェア ツールが含まれます。 OT システムは寿命が長く、ネットワークの分離を実装し、独自のプロトコルに依存しており、パッチを適用すると運用が中断され、安全上のリスクにつながる可能性があるため、IT セキュリティ ソリューションだけを活用するだけではデータセンターを保護することはできません。

図 2: Microsoft データセンター。

複雑な異種データセンター環境と世代を保護する上での最大のリスクは、完全なデータセンター スタックへの可視性の欠如、および OT と IT にわたる IR 計画とプレイブックです。これに対処するために、Microsoft の中央 SOC と統合しながら、Azure Defender for IoT と Azure Sentinel を使用してエンド ツー エンドのセキュリティ監視システムを実装しました。

世界中のデータ センターの運用回復力を強化するために、Microsoft の Azure データ センター セキュリティ チームは、2019 年半ばにCyberX の専用の IoT および OT サイバーセキュリティ プラットフォームを選択しました。 その後、Microsoft は 2020 年 6 月に CyberX を買収し、最近、CyberX のエージェントレス セキュリティ プラットフォームに基づくAzure Defender for IoT をリリースしました。

Azure Defender for IoT は、IoT および OT 対応の行動分析と脅威インテリジェンスを組み込んで、継続的な IoT および OT 資産の検出、脆弱性管理、および脅威検出を提供します。パッシブ モニタリングとネットワーク トラフィック分析 (NTA) を使用するネットワーク検出および応答 (NDR) プラットフォームとして、OT ネットワークのパフォーマンスへの影響はありません。

Azure Defender for IoT はAzure Sentinelと緊密に統合され、オンプレミス、Azure 接続、およびハイブリッド環境で利用できるようになりました。 Azure Defender for IoT と Azure Sentinel の両方を統合されたエンド ツー エンドの IT および OT セキュリティ ソリューションとして使用することで、Azure データセンターのセキュリティ チームは複雑さを軽減し、脆弱性につながるギャップを防ぐことができました。

図 3: Microsoft データセンター: 取り込み、検出、および調査。

使い方

Azure Sentinel は、IT と OT の両方からのアラートを処理します。これには、HMI、PLC、生体認証、バッジ リーダーなどの OT デバイスと、物理ホスト、ファイアウォール、仮想マシン、ルーターなどの IT デバイス用の Azure Defender for IoT からのものも含まれます。すべての情報は、インシデント対応システムと中央の SOC (OT および IT プレイブックを含む) に統合されており、機械学習によって誤検知が減少し、アラートがより豊富になります。Azure Sentinel でフィードバック ループが作成され、アラート機能がさらに洗練され、改善されます。

Microsoft データセンターのセキュリティ監視と対応:

- リスクベースの分析のための重要な環境インベントリの品質を向上させます。

- 複数のソースにわたる重大なセキュリティ イベントを関連付けます。

- 産業用制御システム (ICS) ネットワーク全体で、既知のマルウェア、ボットネット、およびコマンド/コントロール トラフィックの検出を強化します。

- ユーザーおよびエンティティの行動分析 (UEBA) を介して内部関係者の脅威を検出するための機械学習サポートを有効にします。

- Microsoft SOC と統合された Azure Logic Apps を使用して、OT および IT のインシデント対応プレイブックをデプロイします。たとえば、ランサムウェアやマルウェア、ボットネット、インサイダーの脅威、追跡されていないデータ保持デバイスなどのシナリオに対応する OT および IT プレイブックを実装しています。

- ノイズを低減しながら異常なアクティビティを検出します。

さらに、Microsoft クラウド セキュリティ スタックであるMicrosoft Threat Intel Center (MSTIC) は、OT 機能と脅威インテリジェンスによって拡張されています。

OT と IT: 文化的格差を埋める

OT と IT は、従来、 Purdue モデルで説明されているように、エア ギャップの別々の側面に取り組んできました。しかし、冒頭で述べたように、その物理的な隔たりは雲の中に消えてしまいました。両方のチームがシームレスに連携できるようにする IT と OT のペルソナの観点から考えることが、現在のセキュリティの課題です。ギャップを埋めるのに役立ついくつかの洞察を次に示します。

- OT 向けの IT セキュリティ プラクティスの成熟と強化: OT システムにパッチを適用することは、IT を更新することと同じではありません。工場のダウンタイムや安全上のリスクという形で、危険な影響が生じる可能性があります。共感は重要です。 IT の世界で享受されている自由を盲目的に OT に適用することはできません。ただし、IT セキュリティのベスト プラクティスを捨てないでください。OT 機能で強化してください。

- セキュリティへの道のりを受け入れる : OT または IT のどちらにいるかに関係なく、セキュリティの改善はスイッチではなくダイヤルのように動きます。指針となる原則とテナントに同意し、OT チームと IT チーム間のコラボレーションを継続的に改善します。

- OT ペルソナを理解する: IT チームは、OT パーソンの 1 日がどのようなものかを知る必要があります。私たちのチームは現場を訪問することで OT 活動を追跡し、理解を深め、協力関係を築くのに役立ちました。

- 他のチームの優先事項を理解する: OT と連携する場合、これは安全性と可用性の重要性を理解することを意味します。 IT の単純なシステム パッチが、OT のダウンタイムや安全性の問題を引き起こす可能性があります。問題を一緒に解決するための共通の語彙と指標を確立します。

- 先入観を受け入れる : OT は、IT セキュリティのアプローチが混乱やダウンタイムを引き起こし、監査、エスカレーション、またはさらに悪いことにつながると感じることがよくあります。そのため、私たちのアプローチは次のようになりました。一緒に解決しましょう。」

- プロアクティブではなく事後対応: セキュリティ評価を一緒に行い、適切な人員を最新の状態に保ちます。共同卓上演習やレッドチーム演習などの双方向トレーニングを設定し、「最悪の日」のシナリオを計画します。専用の Web サイトと SharePoint サイトを作成して、人々が自分の懸念が解決されると確信して連絡を取ることができるようにします。

スマート ビルディングを保護し、IT と OT のギャップを埋める方法の詳細については、私の SANS ウェビナー プレゼンテーション「 Securing Building Automation & Data Centers with Continuous OT Security Monitoring 」をご覧ください。

もっと詳しく知る

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。 セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments