米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は本日、iPhoneをNSOグループのPegasusスパイウェアに感染させるゼロクリックiMessageエクスプロイトチェーンの一部として悪用されたセキュリティ脆弱性にパッチを適用するよう連邦政府機関に命令した。

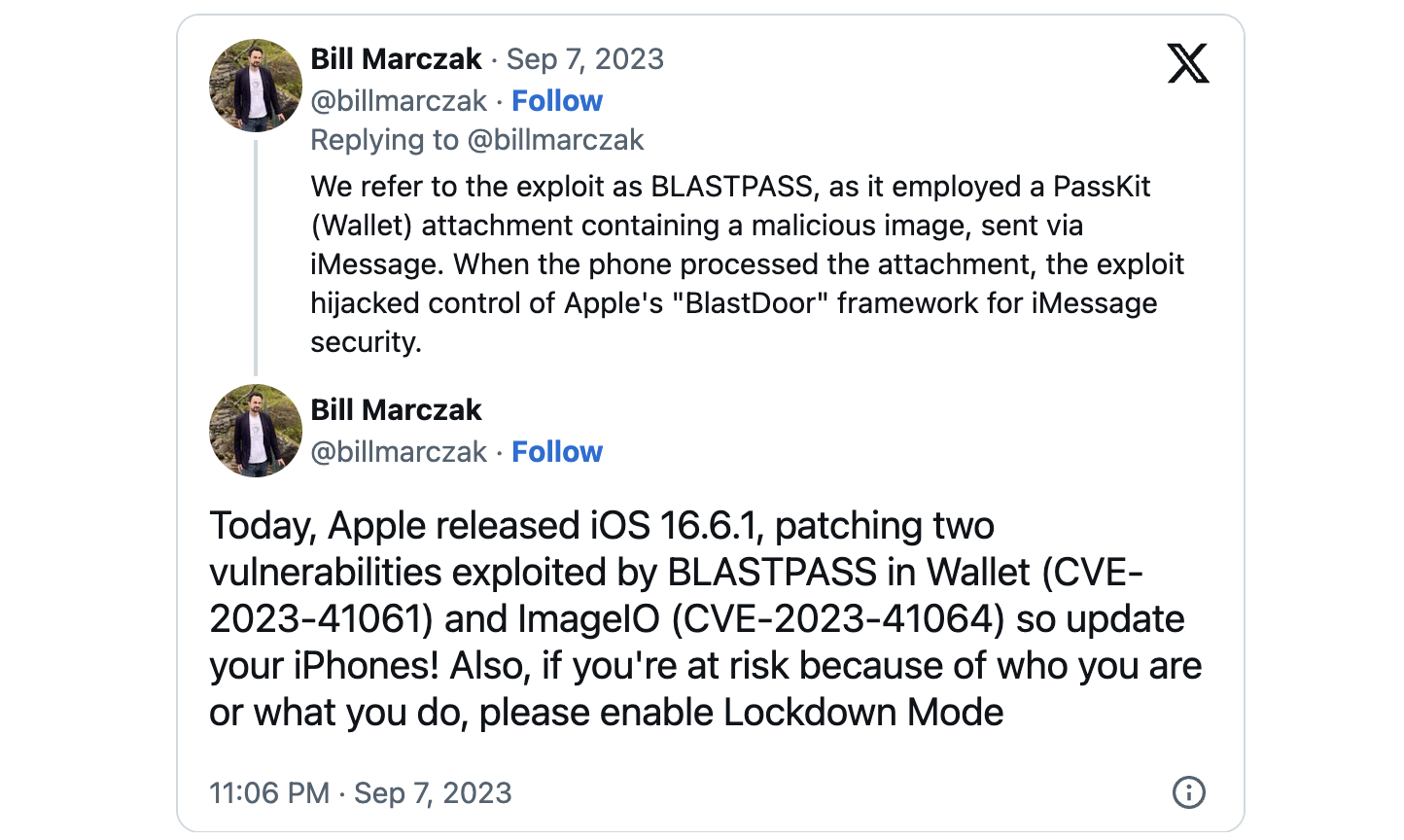

この警告は、悪意のある画像を含む PassKit 添付ファイルを介して機能するBLASTPASSという名前のエクスプロイト チェーンを使用し、ワシントン DC に本拠を置く市民社会組織に属する完全にパッチが適用された iPhone を侵害するために 2 つの欠陥が使用されたことを Citizen Lab が明らかにした後に発表されました。

Citizen Labはまた、Appleの顧客に対し、木曜日に発行された緊急アップデートを直ちに適用するよう警告し、アイデンティティや職業が原因で標的型攻撃の影響を受けやすい個人にはロックダウンモードを有効にするよう促した。

CVE-2023-41064 および CVE-2023-41061として追跡されている 2 つのイメージ I/O およびウォレットの脆弱性について説明した際、同社は「この問題が積極的に悪用された可能性があるという報告を認識している」と述べた。

バグは古いモデルと新しいモデルの両方に影響を与えるため、影響を受けるデバイスのリストは非常に広範囲にわたり、以下が含まれます。

- iPhone 8以降

- iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- macOS Ventura を実行している Mac

- Apple Watch Series 4以降

Apple は、メモリ処理とロジックの改善により、macOS Ventura 13.5.2、iOS 16.6.1、iPadOS 16.6.1、watchOS 9.6.2 の 2 つのゼロデイを修正しました。どちらも、攻撃者がパッチを適用していないデバイス上で任意のコードを実行できるようになります。

10月2日のパッチ期限

CISAは月曜日、この2つのセキュリティ上の欠陥を既知の悪用された脆弱性カタログに追加し、これらを「悪意のあるサイバー攻撃者による頻繁な攻撃ベクトル」としてタグ付けし、「連邦企業に重大なリスク」をもたらすとタグ付けした。

米国連邦文民行政府機関 (FCEB) は、2022 年 11 月に発行された拘束力のある運用指令 (BOD 22-01)に従って、限られた期間内に CISA の KEV カタログに追加されたすべての脆弱性にパッチを適用する必要があります。

本日の更新後、連邦政府機関は 2023 年 10 月 2 日までに、ネットワーク上のすべての脆弱な iOS、iPadOS、macOS デバイスを CVE-2023-41064 および CVE-2023-41061 から保護する必要があります。

BOD 22-01 は主に米国連邦機関に焦点を当てていますが、CISA は民間企業に対しても、2 つの脆弱性へのパッチ適用をできるだけ早く優先するよう強く勧告しました。

2023 年 1 月以降、Apple は、iOS、macOS、iPadOS、watchOS デバイスをターゲットに悪用された合計 13 件のゼロデイを修正しました。

- 7 月に2 回のゼロデイ(CVE-2023-37450 および CVE-2023-38606)

- 6 月の3 回のゼロデイ(CVE-2023-32434、CVE-2023-32435、および CVE-2023-32439)

- 5 月にはさらに 3 回のゼロデイ(CVE-2023-32409、CVE-2023-28204、および CVE-2023-32373)

- 4 月の2 つのゼロデイ(CVE-2023-28206 および CVE-2023-28205)

- 2 月のWebKit ゼロデイ(CVE-2023-23529)

Comments