「Charming Kitten」(Phosphorus、TA453、APT35/42)として知られる国家規模の脅威アクターが、「Sponsor」という名前の未知のバックドア マルウェアを世界中の 34 社に対して展開しているのが観察されました。

スポンサー バックドアの注目すべき機能の 1 つは、悪意のない構成ファイルを被害者のディスク上に隠すため、悪意のあるバッチ スクリプトによって慎重に展開され、検出を回避できることです。

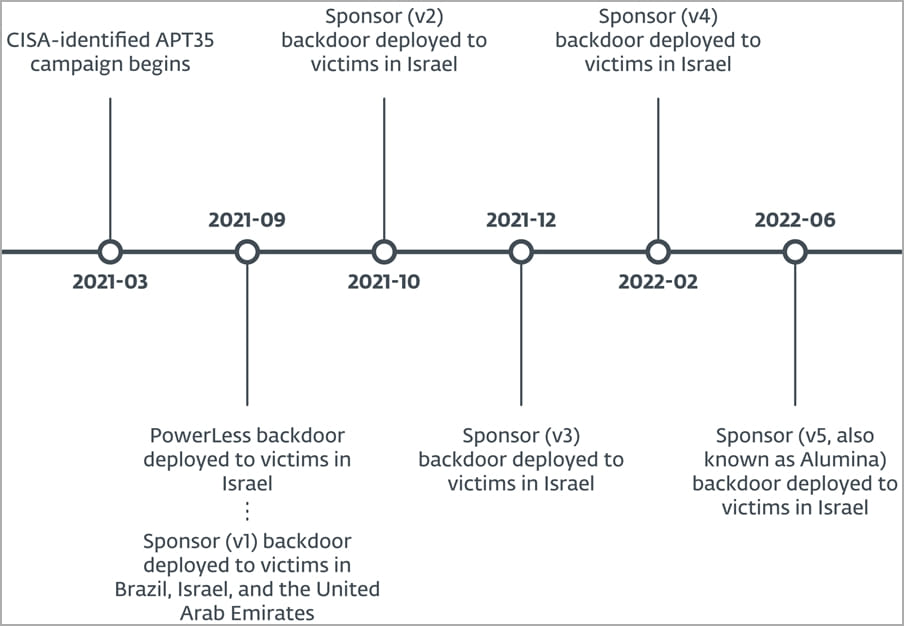

ESETの研究者が特定したこのキャンペーンは2021年3月から2022年6月まで続き、金融サービス、エンジニアリング、製造、テクノロジー、法律、電気通信などに従事する政府機関や医療機関、企業が標的となっていた。

ESETが観察したこのキャンペーンで最も標的となっている国は、イスラエル、ブラジル、アラブ首長国連邦です。

Microsoft Exchangeの欠陥をターゲットにする

ESETの報告によると、Charming Kittenは主にMicrosoft Exchangeのリモートコード実行の脆弱性であるCVE-2021-26855を悪用して、ターゲットのネットワークへの初期アクセスを取得しました。

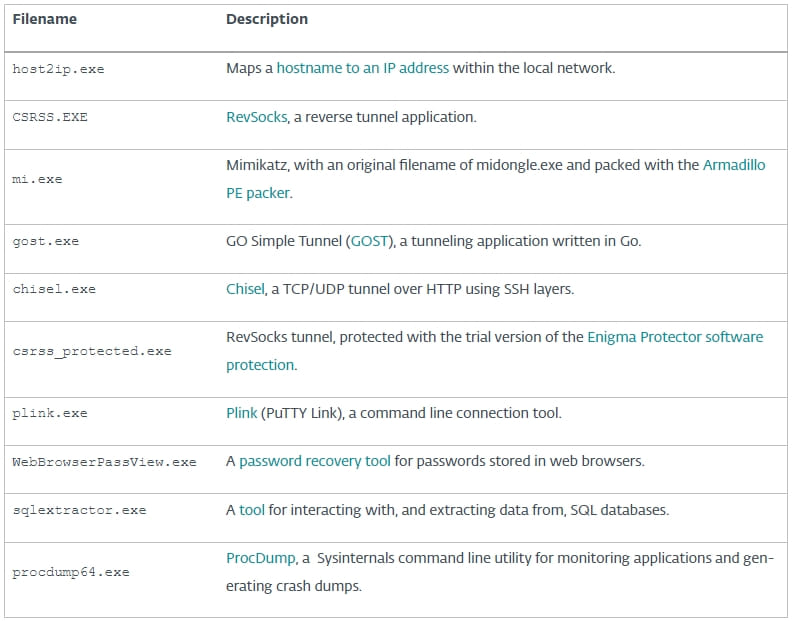

そこからハッカーは、データの引き出し、システムの監視、ネットワークへの侵入を容易にし、攻撃者が侵害されたコンピュータへのアクセスを維持するのにも役立つさまざまなオープンソース ツールを使用しました。

これらの攻撃で見られる最後のペイロードであるスポンサー バックドアを展開する前に、ハッカーはホスト マシン上の特定のファイル パスにバッチ ファイルをドロップし、必要な構成ファイルが書き込まれます。

これらのファイルには、通常のファイルに溶け込み、疑惑が生じないようにするために、config.txt、node.txt、および error.txt という名前が付けられます。

スポンサーのバックドア

スポンサーは、構成ファイルの指示に従って起動時にサービスを作成する C++ バックドアです。構成ファイルには、暗号化されたコマンド アンド コントロール (C2) サーバー アドレス、C2 接続間隔、および RC4 復号化キーも含まれています。

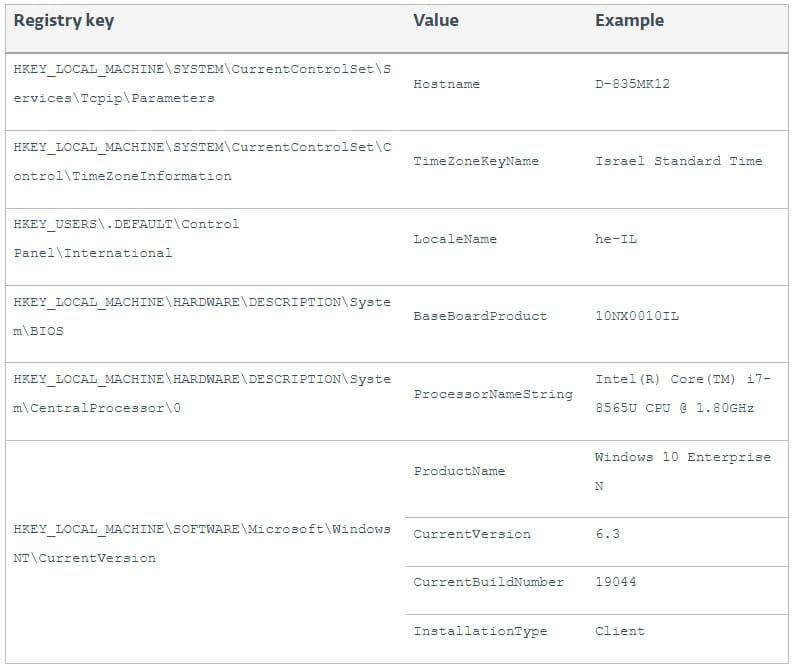

このマルウェアは、OS ビルド (32 ビットまたは 64 ビット) の電源 (バッテリーまたはプラグ) などのシステム情報を収集し、ポート 80 経由で C2 に送信し、構成ファイルに書き込まれるノード ID を受信します。

次に、スポンサー バックドアはループに入り、設定ファイルで定義された時間間隔で C2 に接続し、ホスト上で実行するコマンドを取得します。

サポートされているコマンドのリストは次のとおりです。

- 実行中のスポンサー プロセス ID を送信します。

- スポンサー ホストで指定されたコマンドを実行し、結果を C2 サーバーに報告します。

- さまざまなパラメーターを含むファイルを C2 から受信して実行し、成功またはエラーを C2 に伝えます。

- Windows API 経由でファイルをダウンロードして実行し、C2 に報告します。

- 現在のディレクトリから Uninstall.bat を実行します。

- C2 サーバーに再接続する前にランダムにスリープします。

- config.txt 内の C&C リストを更新し、C2 に報告します。

- config.txt でチェックイン間隔を調整し、C2 に報告します。

ESETは、Sponsorの第2バージョンも確認しました。これは、コードの最適化と、アップデータツールのように見せる偽装レイヤーを備えています。

このキャンペーンで使用された IP アドレスはどれもオンラインではありませんが、ESET は、そのキャンペーンで展開されたツールやインフラストラクチャの一部を再利用する将来の潜在的な脅威から防御するために、完全な IOC を共有しました。

Comments