Microsoft は、新しい Prestige ランサムウェアが、進行中の攻撃でウクライナとポーランドの運輸および物流組織を標的にするために使用されていると発表しました。

この新しいランサムウェアは、10 月 11 日に実際に使用され、1 時間以内に検出された攻撃で使用されているようです

攻撃者は、被害者の企業ネットワーク全体にランサムウェア ペイロードを展開しているのが見られました。

これは、ウクライナの組織を標的とした攻撃ではほとんど見られない戦術となっています

Microsoft Threat Intelligence Center (MSTIC) は、「この活動は、特に影響を受けた地域や国での最近のロシア国家に関連した活動と被害者学を共有しており、FoxBlade マルウェア (HermeticWiper としても知られる) の以前の被害者と重複しています」と述べています。

HermeticWiperは、ワイパーとして知られる破壊的なマルウェアで、ウクライナ侵攻が始まる直前に、ウクライナの組織に対して展開されたことが最初に確認されました。

「この活動は、Microsoft が追跡している 94 の現在アクティブなランサムウェア活動グループのいずれにも関連していませんでした。Prestige ランサムウェアは、この展開の前に Microsoft によって観察されていませんでした」と MSTIC はコメントしています

現時点では、Microsoft はまだ Prestige ランサムウェア攻撃を特定の攻撃者に関連付けておらず、一時的にこのアクティビティ クラスターを DEV-0960 として追跡しています。

Redmond は、このランサムウェアでシステムが暗号化されて侵害されたすべての顧客に通知する作業を行っています。

複数のランサムウェア展開方法

これらのランサムウェア攻撃の背後にある脅威グループは、いくつかの方法を使用して被害者のネットワーク全体にペイロードを展開しますが、この方法の切り替えは、防御者がそれらをブロックするために講じたセキュリティ対策によって必ずしも促されるわけではありません.

このレポートで MSTIC は、Prestige ランサムウェアの展開に使用される次の 3 つの方法を強調しています。

- 方法 1: ランサムウェアのペイロードをリモート システムの ADMIN$ 共有にコピーし、Impacket を使用してターゲット システムで Windows スケジュール タスクをリモートで作成し、ペイロードを実行します。

- 方法 2: ランサムウェアのペイロードをリモート システムの ADMIN$ 共有にコピーし、Impacket を使用してターゲット システムでエンコードされた PowerShell コマンドをリモートで呼び出し、ペイロードを実行します。

- 方法 3: ランサムウェア ペイロードが Active Directory ドメイン コントローラーにコピーされ、既定のドメイン グループ ポリシー オブジェクトを使用してシステムに展開される

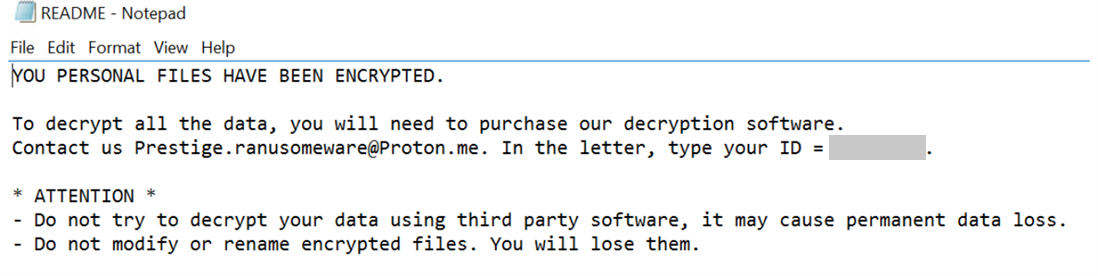

展開されると、Prestige ランサムウェア ペイロードは、暗号化する各ドライブのルート ディレクトリに「README.txt」という名前の身代金メモをドロップします。

定義済みのリストに一致する拡張子に基づいてファイルを暗号化し、暗号化後にファイル名の末尾に .enc 拡張子を追加します。

CryptoPP C++ ライブラリを使用して、侵害されたシステム上の一致する各ファイルを AES 暗号化し、バックアップ カタログとすべてのボリューム シャドウ コピーを削除して、回復作業を妨げます。

Microsoft は、防御者が Prestige ランサムウェア攻撃を検出して軽減するのに役立つ、侵害の痕跡 (IOC) と高度なハンティング クエリのリストを共有しています。

Comments