WordPress および WooCommerce Web サイトをセットアップするためのプレミアム プラグインである Jupiter X Core の一部のバージョンに影響を与える 2 つの脆弱性により、認証なしでアカウントがハイジャックされ、ファイルがアップロードされる可能性があります。

Jupiter X Core は、使いやすく強力なビジュアル エディターであり、Jupiter X テーマの一部であり、 172,000以上のWeb サイトで使用されています。

WordPress セキュリティ会社 Patchstack のアナリスト、Rafie Muhammad 氏が 2 つの重大な脆弱性を発見し、Jupiter X Core の開発者である ArtBee に報告し、同社は今月初めにこの問題に対処しました。

欠陥の詳細

最初の脆弱性は CVE-2023-38388 として特定されており、認証なしでファイルをアップロードできるため、サーバー上で任意のコードが実行される可能性があります。

このセキュリティ問題の重大度スコアは 9.0 であり、3.3.5 以下のすべての JupiterX Core バージョンに影響します。開発者はプラグインのバージョン 3.3.8 で問題を修正しました。

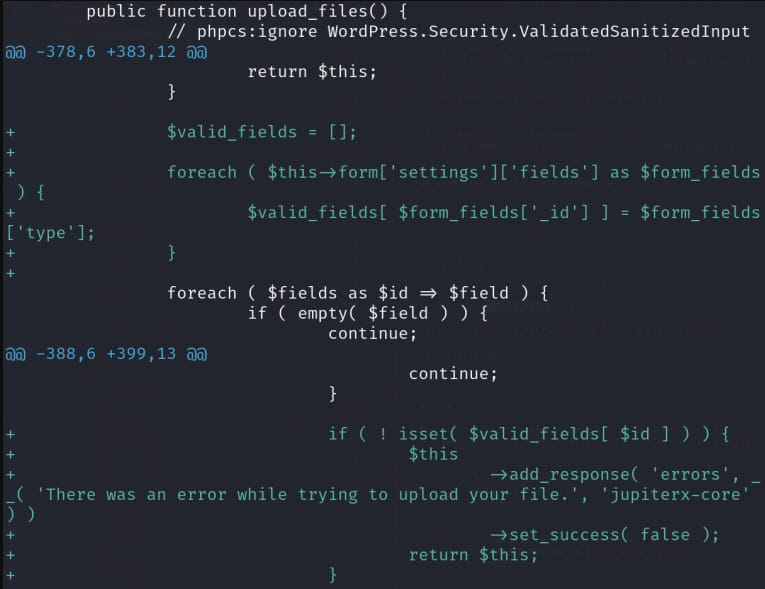

CVE-2023-38388 は、プラグインの「upload_files」関数内に認証チェックがなく、誰でもフロントエンドから呼び出すことができるため、悪用される可能性があります。

ベンダーのパッチでは、この機能のチェックが追加され、危険なファイル タイプのアップロードを防ぐための 2 番目のチェックも有効になります。

2 番目の脆弱性 CVE-2023-38389 により、認証されていない攻撃者が電子メール アドレスを知っているという条件で、WordPress ユーザー アカウントを制御できるようになります。この問題の深刻度は 9.8 で、Jupiter X Core 3.3.8 以下のすべてのバージョンに影響します。

ArtBees は 8 月 9 日にバージョン 3.4.3 をリリースしてこの問題を修正しました。プラグインのすべてのユーザーは、コンポーネントを最新リリースに更新することをお勧めします。

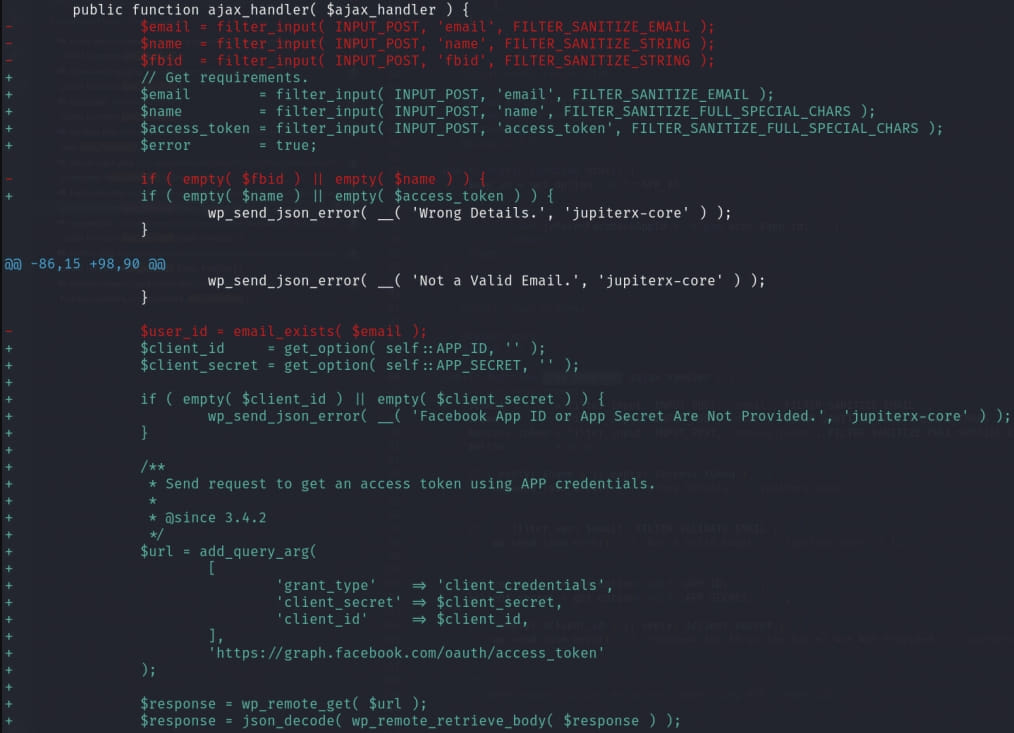

Rafie Muhammad 氏は、根本的な問題は、プラグインの Facebook ログイン プロセスの「ajax_handler」関数により、認証されていないユーザーが WordPress ユーザーの「social-media-user-facebook-id」メタに「set_user_facebook_id」を通じて任意の値を設定できることだったと説明しています。 ‘ 関数。

このメタ値は WordPress のユーザー認証に使用されるため、正しい電子メール アドレスを使用している限り、攻撃者はこれを悪用して、管理者を含むサイト上の登録ユーザーとして認証することができます。

ArtBees のソリューションは、必要な電子メール アドレスと一意のユーザー ID を Facebook の認証エンドポイントから直接取得し、ログイン プロセスの正当性を確保することです。

JupiterX Core プラグインのユーザーは、2 つの脆弱性によってもたらされる重大なリスクを軽減するために、できるだけ早くバージョン 3.4.3 にアップグレードすることをお勧めします。

この記事の執筆時点では、実際に悪用されている 2 つの脆弱性に関する公開レポートは見つかりませんでした。

Comments