私たちの脳はパターンの完成に非常に優れています。だからこそ、私たちは雲の中の動物を観察したり、単一の歌詞から曲全体を覚えたりすることができます。そのため、パスワードに関しては、ユーザーは満足のいく覚えやすいシステムやパターンに対して自然な親和性を持っています。

たとえそれが組織のパスワードポリシーを回避することを意味するとしても。攻撃者はこのことを十分に認識しており、エンドユーザーが犯す間違い (およびそれを逃れるためのパスワード ポリシー) を悪用する戦略を立てています。

最新のツールと技術を備えているにもかかわらず、パスワードの解読は依然として基本的に推測に帰着します。パスワードの構造を構成するものに関する手がかりは、ハッカーにとって非常に役立ちます。

ユーザーが犯す最も一般的な 4 つのパスワード間違いをハッカーがどのように利用するか、またこれらのリスクに対して Active Directory を強化する方法について説明します。

1. 一般的な「ベース」用語

ユーザーはパスワードを作成するとき、基本的な単語から始める傾向があります。問題は、この基本的な単語がランダムであることはほとんどなく、通常はその人自身またはその人が働いている会社と何らかの関連性を持っていることです。その後、Active Directory のデフォルトのパスワード履歴と複雑さの設定を回避する方法として、リセットまたは有効期限の間にこのベース ワードを段階的に調整します。最も一般的には、最初の文字を大文字にし、末尾に特殊文字を追加します。

攻撃者は、組織に侵入するために最も強力なパスワードを解読する必要はなく、最も弱いパスワードのみを解読する必要があることを知っています。彼らは、 辞書攻撃を通じて共通の基本用語を悪用することができます。この攻撃では、事前に定義された弱い基本用語のリストとその一般的な変更が、パスワードや復号化キーの推測に使用されます。これらの攻撃は、パスワードを作成する際に単純さと親しみやすさを選択する人間の傾向をうまく食い物にします。

2023 Specops Weak Password Report では、数週間にわたって収集された 460 万件のパスワードと、ライブ攻撃で RDP ポートへの攻撃に使用されたパスワードを調査しました。最も一般的な基本用語は何ですか? ‘パスワード’。

2023 年にはより高い期待が寄せられるかもしれませんが、その他の最も一般的な基本用語は「管理者」と「ようこそ」でした。ソーシャル メディアは、特定の個人をターゲットにする攻撃者にとって宝の山でもあり、誕生日、家族の名前、ペットの名前、誰かにとって重要な場所などを簡単に知ることができます。

2. パスワードの長さが短い

基本用語が弱い場合でも、ハッカーは依然として対処すべき多くのバリエーションを抱えている可能性があります。彼らはブルートフォース手法を使用して、正しいパスワードが見つかるまで無限のログイン試行を通じて、考えられるすべてのパスワードの組み合わせを迅速に反復して試行します。

ブルート フォース攻撃は、短いパスワードに対して非常に効果的です。特に、ハイブリッド攻撃として知られる、辞書リストにある一般的な基本用語から始まる攻撃です。

Specops の調査によると、ライブ攻撃で RDP ポートへの攻撃に使用されるパスワードの 88% が12 文字以下であることがわかりました。多くの組織では、Active Directory 設定を通じてさらに短い 8 文字のパスワードのみを適用しています。そして、より短いパスワードを作成するオプションがユーザーに与えられれば、ユーザーはそれを採用するでしょう。

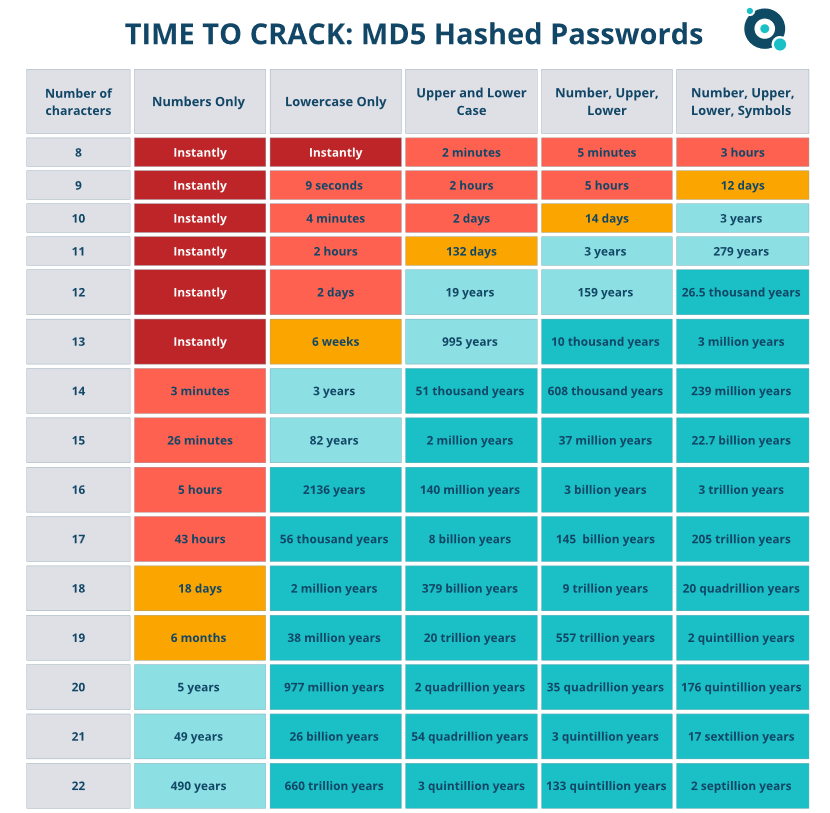

以下の表が示すように、より長いパスワードの長さを強制することは、ブルート フォース攻撃に対する非常に効果的な防御策となります。

ブルート フォース攻撃の脅威を無効にする最善の方法は、ユーザーに記憶に残る長いパスワードを作成するよう奨励することです。たとえば、 Postbox-Throw-Calzoneなど、3 つのランダムだが記憶に残る単語を組み合わせてパスフレーズを作成します。

いくつかの特殊文字を置き換えると、このパスワードは辞書攻撃とブルート フォース攻撃の両方から非常に安全になります。ユーザーに長いパスワードの作成を奨励するもう 1 つの方法は、長さに基づいたエージングを通じて、より長く強力なパスワードを有効期限が切れるまで長期間使用できるようにすることです。

3. キーボードウォークパターン

私たちは通常、一般的な基本単語、短い長さ、複雑さのなさという観点から、弱くて予測可能なパスワードについて考えます。しかし、キーボードのレイアウトからインスピレーションを得たパスワードも同様に予測可能です。

たとえば、 P)o 9I*u7Y^ は複雑なパスワードのように見えるかもしれませんが、これは多くの組織の Active Directory パスワード要件を満たします。しかし、よく見てみると、これらの文字はすべて隣り合って配置されており、エンド ユーザーにとって覚えやすい「キーボード ウォーク」を提供しています。

Specops チームは最近、8 億を超えるパスワードを分析し、侵害されたパスワードの中で上位のキーボード ウォーク パターンを見つけました。 「 qwerty 」パターンだけでも 100 万回以上見つかり、これらのキーボード ウォークがいかに一般的に使用されているかを強調しています。

パターンは実際の単語ではありませんが、辞書攻撃に使用される可能性があります。

いつものように、攻撃者はエンド ユーザーの予測可能性を利用する準備ができています。彼らは、パスワードに関して短いキーボード ウォークを行う「怠惰な指」を認識しているため、辞書攻撃で使用される可能性が高いパスワードのリストに一般的なキーボード ウォークを追加する予定です。

4. パスワードの再利用

強力なパスワードでも危険にさらされる可能性はありますが、パスワードがアプリケーションやデバイス間で再利用される場合、その可能性は大幅に高まります。たとえば、組織ではパスワード マネージャーを導入し、エンド ユーザーが非常に強力なパスワードを 1 つだけ覚えておく必要があるとします。

しかし、そのパスワードを Netflix や Facebook、その他に再利用した場合はどうなるでしょうか?これらのパスワードは、フィッシング攻撃やその他の形式のデータ侵害によって簡単に侵害される可能性があります。

Google によると、 65% の人がパスワードを再利用しています。これが、サイバー犯罪者が資格情報を盗んでオンラインで販売するために多大な労力を費やす理由の 1 つであり、あるサイトから盗まれたパスワードが他の場所でも悪用される可能性があります。

多くの場合、パスワード要件を満たすだけでは十分ではありません。 Specops の調査によると、 侵害されたパスワードの83% が規制基準の長さと複雑さの要件を満たしています。セキュリティが弱い個人用サイトやアプリケーションで誰かが強力な仕事用パスワードを再利用したかどうかは、手遅れになるまで分からないことが多いため、Active Directory をスキャンして侵害されたパスワードを検出できるツールを用意することが重要です。

組織はどのようにしてリスクを軽減し、ユーザーの間違いを防ぐことができるでしょうか?

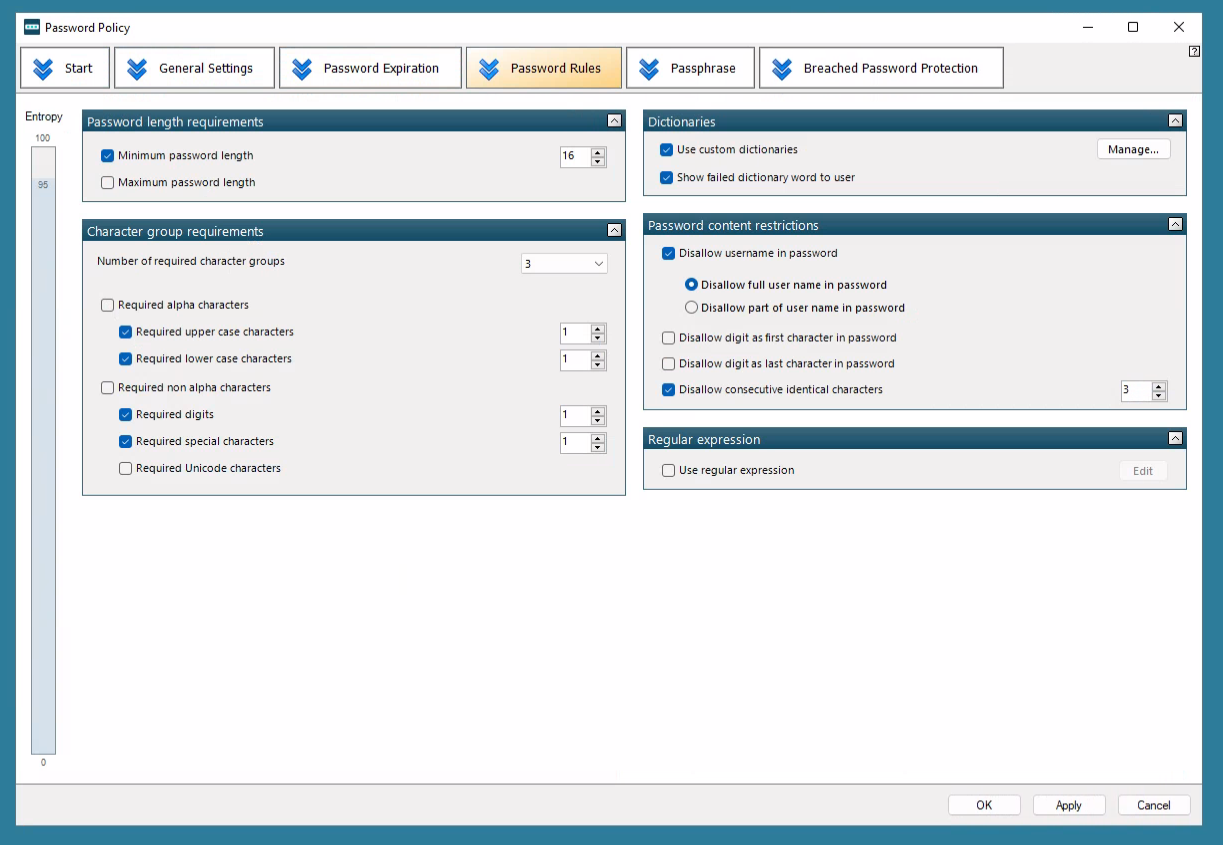

2 つの側面からのアプローチが必要です。まず、ユーザーのパスワードがそもそも強力であることを保証する効果的なパスワード ポリシーにより、共通の基本用語、短いパスワード長、キーボード ウォーク パターンを食い物にする辞書攻撃やブルート フォース攻撃が軽減されます。

次に、Active Directory を簡単に監査し、自分自身の侵害またはパスワードの再利用により他の場所で侵害された強力なパスワードがすぐに変更されていることを確認する方法です。

Specops パスワード ポリシーを使用すると、組織はカスタム辞書を作成して、組織や業界に関連する基本単語をブロックするだけでなく、普遍的に弱い基本用語、キーボード ウォーク パターン、短いパスワードをブロックすることができます。

また、以前のパスワードへの増分変更を停止することもできます。基本的に、エンド ユーザーが自然に引き寄せる予測可能なパターンや置換をすべて削除することになり、攻撃者が悪用するのが好きになります。

NIST や NSCSC などの業界規制も、侵害されたパスワードを検出するツールを導入することを強く推奨しています。 Specops パスワード ポリシーには、30 億を超える一意の侵害されたパスワードのリストと照合して Active Directory をチェックする侵害パスワード保護機能が付属しています。

Specops の研究チームはサービスを毎日更新し、現在発生している実際のパスワード攻撃からユーザーを確実に保護します。

ハッカーが好む攻撃ルートを奪うことに興味がありますか? 今すぐ Specops パスワード ポリシーの機能を無料で試してください。

Specops Softwareが後援および執筆

Comments