標的型攻撃の背後にいる多くの攻撃者は、カスタム マルウェアを作成するのではなく、公開または市販されているリモート アクセス型トロイの木馬 (RAT) を使用しています。この事前構築済みのマルウェアには、サイバー スパイ活動に必要なすべての機能が備わっており、ネットワーク防御に適応する能力を持つ人間によって直接制御されます。その結果、これらの RAT によってもたらされる脅威を過小評価してはなりません。

ただし、特定のマルウェア、特に自由に入手できるマルウェアを使用するという彼らの好みだけに基づいて、標的を絞った攻撃者の活動を区別して相関させることは困難です。アナリストの観点からは、これらのアクターが単に利便性からこの種のマルウェアを使用することを選択したのか、それとも同じツールを使用する従来のサイバー犯罪グループに紛れ込むために意図的に使用したのかは不明です。

インターネット上のオンライン フォーラム、チャット ルーム、マーケット プレイスでは、無料または購入可能な多数の RAT が存在します。ほとんどの RAT は使いやすいため、初心者を惹きつけます。それらは、「セクストーション」を含むさまざまな犯罪行為に使用されます。 [1] これらの RAT はどこにでもあるため、特定のセキュリティ インシデントが、標的型脅威、サイバー犯罪、または迷惑行為を引き起こしている初心者の「スクリプト キディ」に関連しているのかどうかを判断することは困難です。

公開されている RAT は、さまざまな意図を持つさまざまなオペレーターによって使用されていますが、特定の攻撃者の活動は、オペレーターがビルダーで設定した情報だけでなく、コマンド アンド コントロール サーバーの情報をクラスター化することによって追跡することもできます。これらの技術指標をインシデントのコンテキスト (タイミング、特異性、人間の活動など) と組み合わせることで、アナリストは脅威の標的型または非標的型の性質を評価できます。

この投稿では、XtremeRAT として知られる公開されている RAT を調べます。このマルウェアは、従来のサイバー犯罪だけでなく、標的型攻撃にも使用されてきました。調査の結果、XtremeRAT の活動の大部分は、一般的に Zeus の亜種やその他の銀行に焦点を当てたマルウェアを配布するスパム キャンペーンに関連していることがわかりました。従来のサイバー犯罪者が RAT を配布し始めたのはなぜですか?自動化されたバンキング型トロイの木馬とは対照的に、RAT は手作業を必要とすることを考えると、これは奇妙に思えます。

私たちの観察に基づいて、次の考えられる説明の 1 つまたは複数を提案します。

- 煙幕

この操作は、スパム サービスを使用して攻撃を開始することにより、自分自身とその可能性のあるターゲットを偽装しようとする標的型攻撃の一部である可能性があります。 - あまり伝統的でないツールが利用可能

クライムウェア作成者の逮捕やバンキング型トロイの木馬の多くの開発者の失踪に伴い、サイバー犯罪者は RAT を使用して、銀行口座やクレジット カードの詳細などのデータを手動で盗むようになっています。 [2] - 複雑な防御には、より汎用性の高いツールが必要です

多くの伝統的な銀行や金融機関がセキュリティ慣行を改善してきたため、攻撃者はおそらく、これらの防御のすべてのバリエーションをカバーするためにトロイの木馬で自動化を開発するのにはるかに苦労しました。そのため、RAT はスケーラビリティを犠牲にして、より多くの汎用性と有効性を提供します。 - より広い網を投げる

攻撃者は無差別に標的を侵害した後、関心のある特定の標的をさらに深く掘り下げたり、被害者のシステムやそのデータのアクセス権を他者に売り渡したりする可能性があります。

これらの考えられる説明は、相互に排他的ではありません。それらの 1 つまたはすべてが、この観察された活動を説明する要因である可能性があります。

XtremeRAT

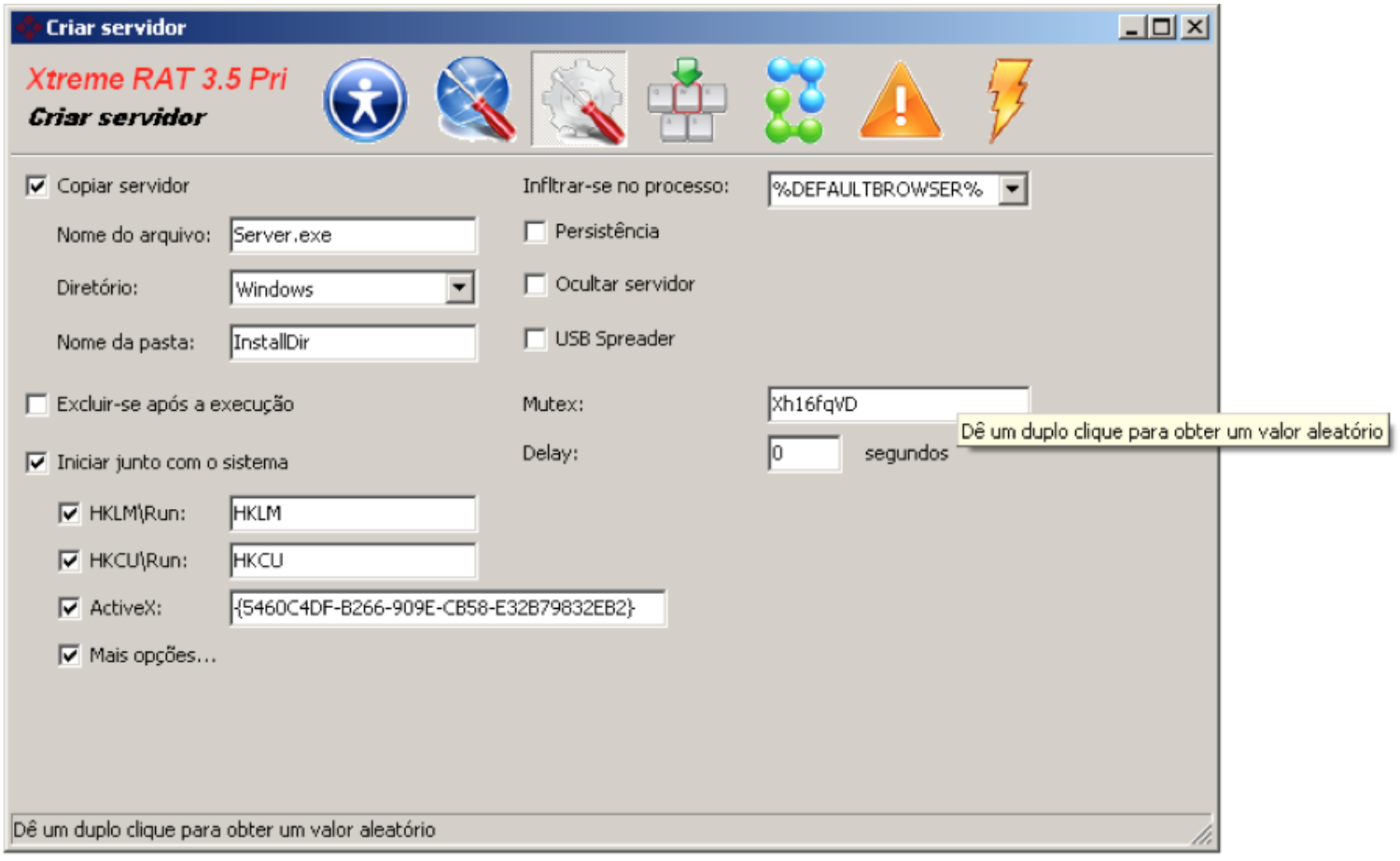

XtremeRAT は「xtremecoder」によって開発され、少なくとも 2010 年から利用可能になっています。Delphi で記述された XtremeRAT のコードは、SpyNet、CyberGate、Cerberus など、他のいくつかの Delphi RAT プロジェクトで共有されています。 RAT は無料で入手できます。ただし、開発者はソース コードに対して 350 ユーロを請求します。 xtremecoder にとって残念なことに、ソース コードがオンラインに流出しています。現在のバージョンは Xtreme 3.6 ですが、この RAT のさまざまな「プライベート」バージョンも利用可能です。そのため、この RAT の公式バージョンとその多くの亜種は、さまざまなアクターによって使用されています。

XtremeRAT により、攻撃者は次のことが可能になります。

- リモート シェルを介して被害者と対話する

- ファイルのアップロード/ダウンロード

- レジストリと対話する

- 実行中のプロセスとサービスを操作する

- デスクトップの画像をキャプチャする

- ウェブカメラやマイクなどの接続されたデバイスから記録する

さらに、ビルド プロセス中に、攻撃者はキーロギングおよび USB 感染機能を含めるかどうかを指定できます。

インテリジェンスの抽出

XtremeRAT には、「クライアント」と「サーバー」の 2 つのコンポーネントが含まれています。ただし、攻撃者の観点から見ると、これらの用語は逆の意味を持っています。具体的には、著者によると、「サーバー」コンポーネントは、攻撃者が 1 つ以上のリモート コマンド アンド コントロール (CnC) システムから操作する「クライアント」に接続する被害者のエンドポイントに常駐するマルウェアです。この紛らわしく過負荷な用語のため、「サーバー」を被害者の「バックドア」と呼び、「クライアント」を攻撃者が操作するリモートの「コントローラー」と呼びます。

XtremeRAT バックドアは、構築時に攻撃者が選択した構成データを維持および参照します。このデータには、以前に Poison Ivy ホワイトペーパーで説明したのと同様に、攻撃をグループ化し、アクターに関連付けるのに役立つ非常に有用なヒントが含まれている場合があります。 [3]

XtremeRAT のいくつかのバージョンは、この構成データを%APPDATA%MicrosoftWindowsの下のディスクに直接書き込むか、攻撃者が構成したミューテックスにちなんで名付けられたディレクトリに書き込みます。ディスクに書き込まれると、データは分析したバージョンの「CYBERGATEPASS」または「CONFIG」のいずれかのキーで RC4 暗号化されます。どちらの場合も、キーは Unicode です。構成ファイルには、バージョンに応じて「.nfo」または「.cfg」の拡張子が付いています。 XtremeRAT のキー スケジューリング アルゴリズム (KSA) の実装にはバグが含まれており、これらの Unicode 文字列に見られるように、キー文字列の長さのみを考慮し、各文字間のヌル バイトは含めません。その結果、キーの前半のみが有効に使用されます。たとえば、キー「 Cx00Ox00Nx00Fx00Ix00Gx00 」の長さは 12 バイトですが、長さは 6 バイトの長さとして計算されます。このため、最終的に使用されるキーは「 Cx00Ox00Nx00 」です。

構成データには以下が含まれます。

- インストールされたバックドア ファイルの名前

- バックドア ファイルがインストールされているディレクトリ

- 挿入するプロセス (指定されている場合)

- CNC情報

- 盗まれたキーストローク データを送信するための FTP 情報

- マスター プロセスのミューテックス名、

- アクターが組織目的で使用する ID とグループ名

復号化された構成データは確実にメモリ内に配置できるため (バージョンごとに構造がわずかに異なるだけです)、XtremeRAT のすべてのバージョンが構成データをディスクに書き込むわけではないため、感染したシステムのメモリ ダンプを解析することが理想的な方法であることがよくあります。知性を引き出すため。

プロセス メモリ ダンプとディスク上の暗号化された構成ファイルの両方から XtremeRAT のさまざまなバージョンの構成の詳細を収集するために開発した Python スクリプトをリリースしています。スクリプトはこちらから入手できます。

このツールセットには、被害者のキーストローク データを含む XtremeRAT によって作成されたログ ファイルの内容を解読して出力するスクリプトも含まれています。このログ ファイルは、構成ファイルと同じディレクトリに書き込まれ、拡張子は「.dat」です。不思議なことに、このログ ファイルは RC4 ではなく単純な 2 バイト XOR で暗号化されています。このブログの後半では、その後の分析で抽出した構成の詳細の一部を共有します。

XtremeRAT アクティビティ

FireEye Dynamic Threat Intelligence (DTI) クラウドのテレメトリを使用して、主に次のセクターを攻撃した攻撃からの 165 の XtremeRAT サンプルを調べました。

- エネルギー、公益事業、石油精製

- 金融業務

- ハイテク

これらのインシデントには、標的型攻撃や無差別攻撃など、さまざまな攻撃が含まれます。これらの XtremeRAT ベースの攻撃のうち、165 個のサンプルのうち 4 個が、「MoleRats」と呼ばれる攻撃者によるハイテク セクターに対する標的型攻撃に使用されたことがわかりました。 [4]

モレラッツ作戦

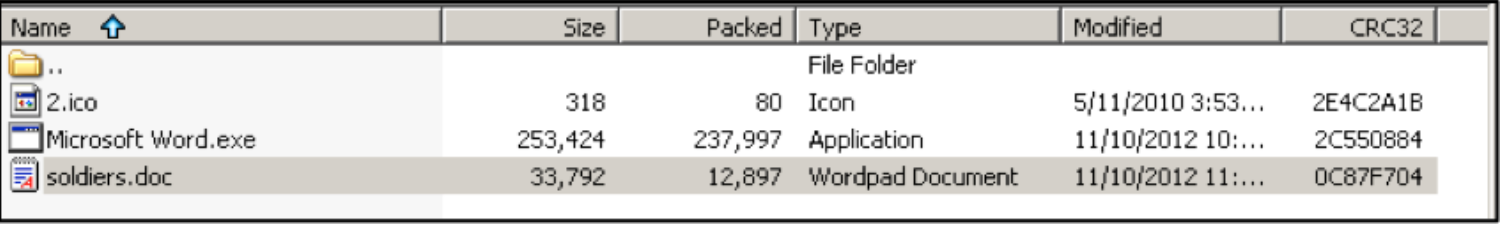

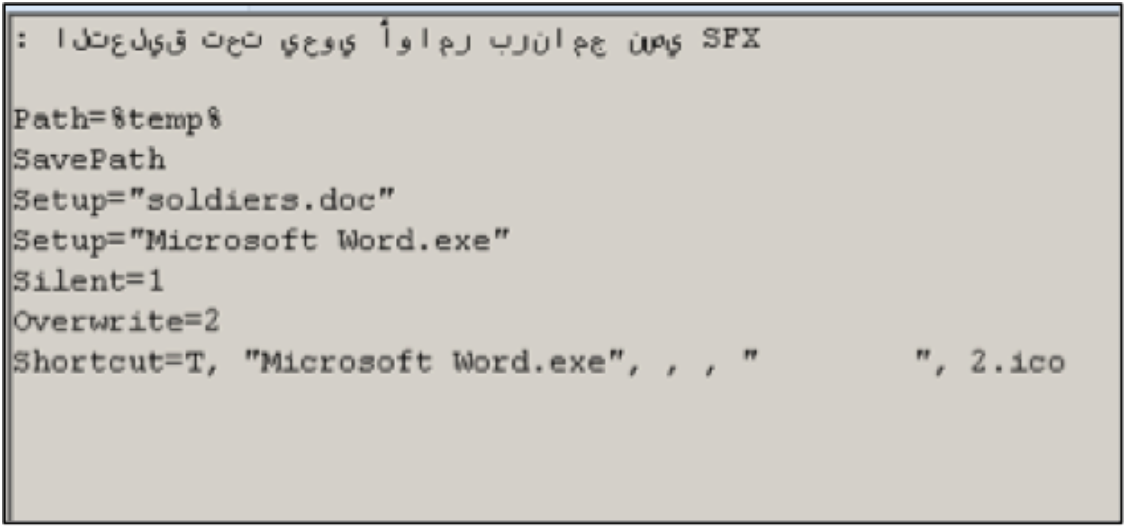

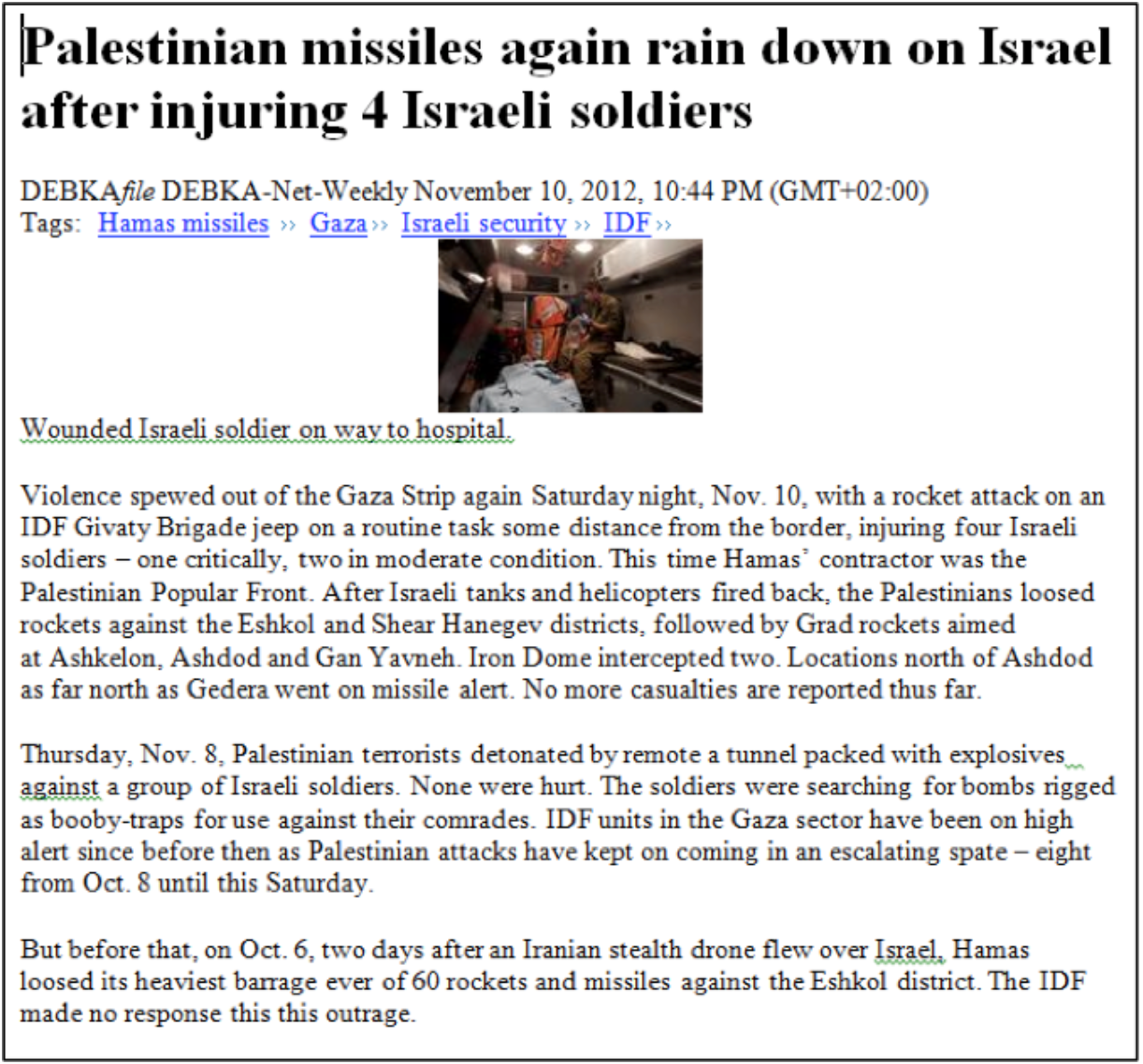

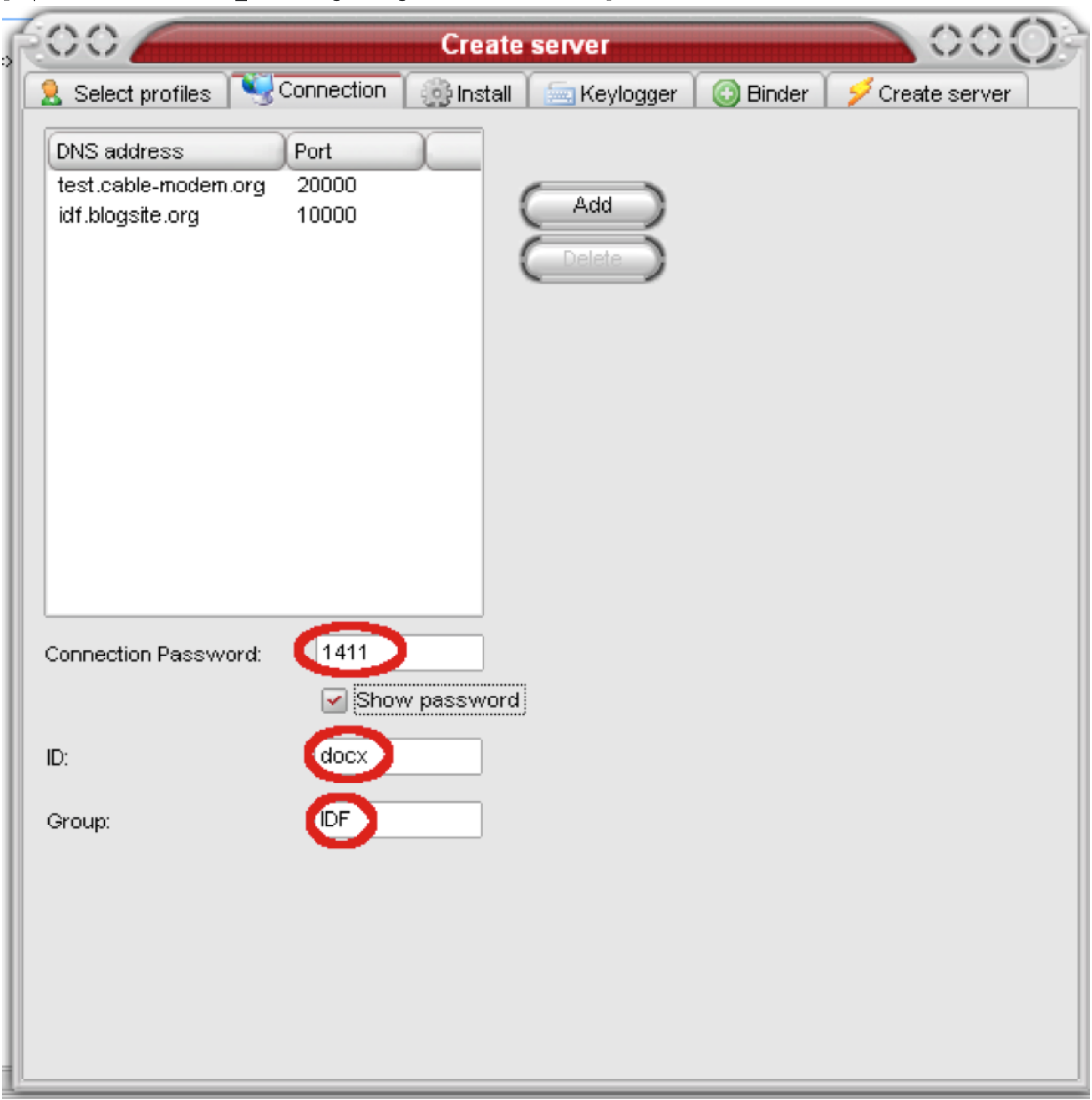

2012 年、XtremeRAT はさまざまな政府やイスラエルとパレスチナの標的に対して使用され、モレラト作戦として知られていました (同じ攻撃者が Poison Ivy RAT の亜種も使用しています)。 [5] 特定のサンプル (45142b17abd8a17a5e38305b718f3415) を実行すると、マルウェアは「test.cable-modem.org」と「idf.blogsite.org」にビーコンを送信します。この特定のケースでは、攻撃者は自己解凍型アーカイブ内で XtremeRAT 2.9 を使用し、おとりのドキュメントも被害者に提示しました。おとりのコンテンツは Web サイトからコピーされたものと思われます。

図 4 は、攻撃者が XtremeRAT で侵害されたシステムと対話するために使用するコントローラーを示しています。この場合、アクターはIDフィールドを使用して配信された攻撃のタイプ (docx) を記録し、グループフィールドは「キャンペーン コード」 (IDF) を記録するために使用されたようです。このキャンペーン中に攻撃されました。

攻撃者は、強調表示された情報をビルド時に変更しました。デフォルトでは、XtremeRAT コントローラーはIDフィールドを「サーバー」に、グループフィールドを「サーバー」に設定し、侵害されたエンドポイントの認証、接続、および制御に使用されるデフォルトのパスワードを「1234567890」に設定します。

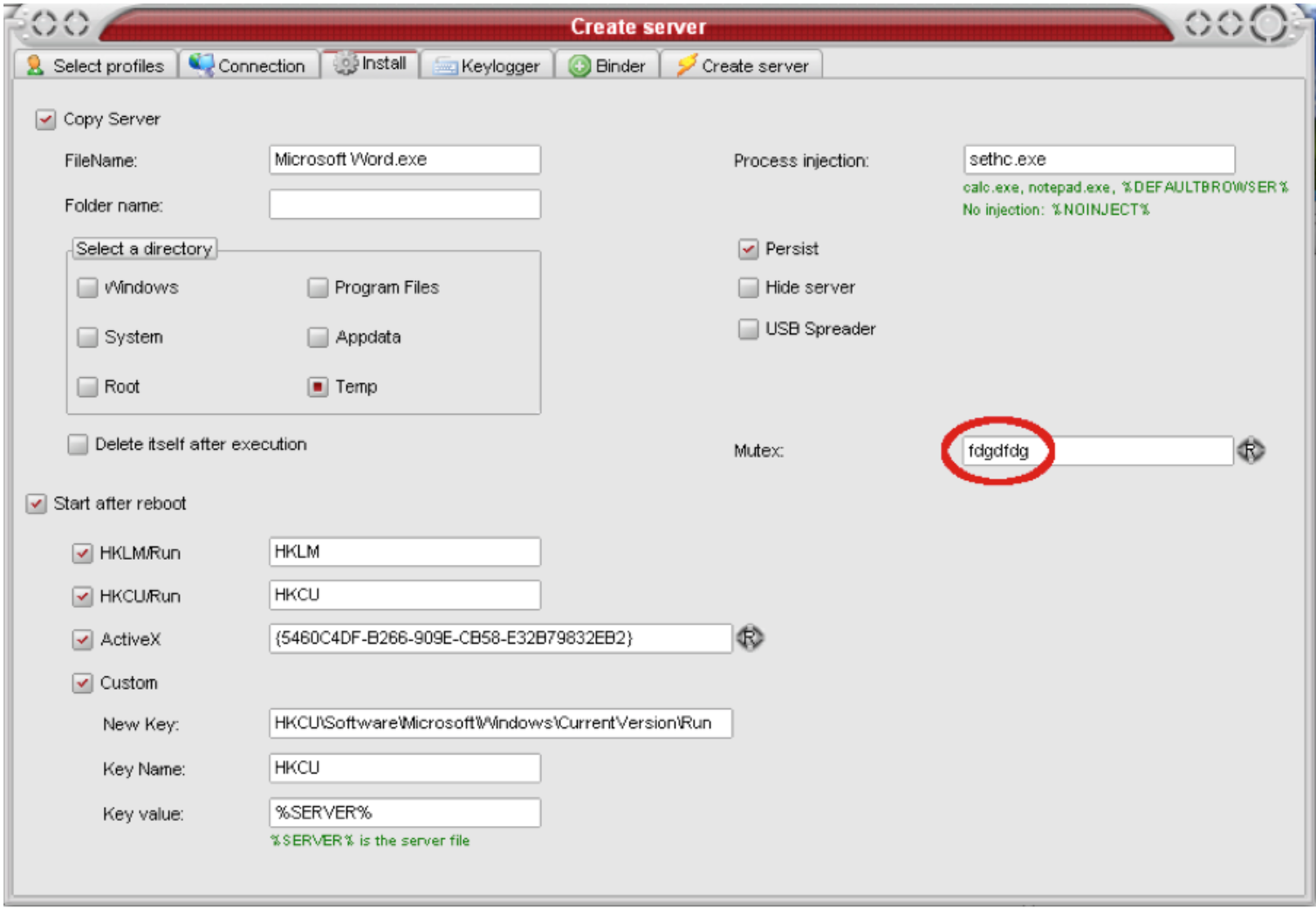

図 5 では、攻撃者はカスタム CnC サーバーとポートを指定し、デフォルトのパスワードを「1411」に変更しています。攻撃者は、デフォルトのプロセス ミューテックス名も変更しました。

デフォルトでは、コントローラーは「–((Mutex))–」というプロセス ミューテックス名を割り当て、攻撃者はそれを「fdgdfdg」に変更しました。これらのインジケータと、コマンド アンド コントロール ドメイン名、およびそれらが解決される IP アドレスを使用して、このアクティビティをクラスタ化し、経時的に追跡できます。

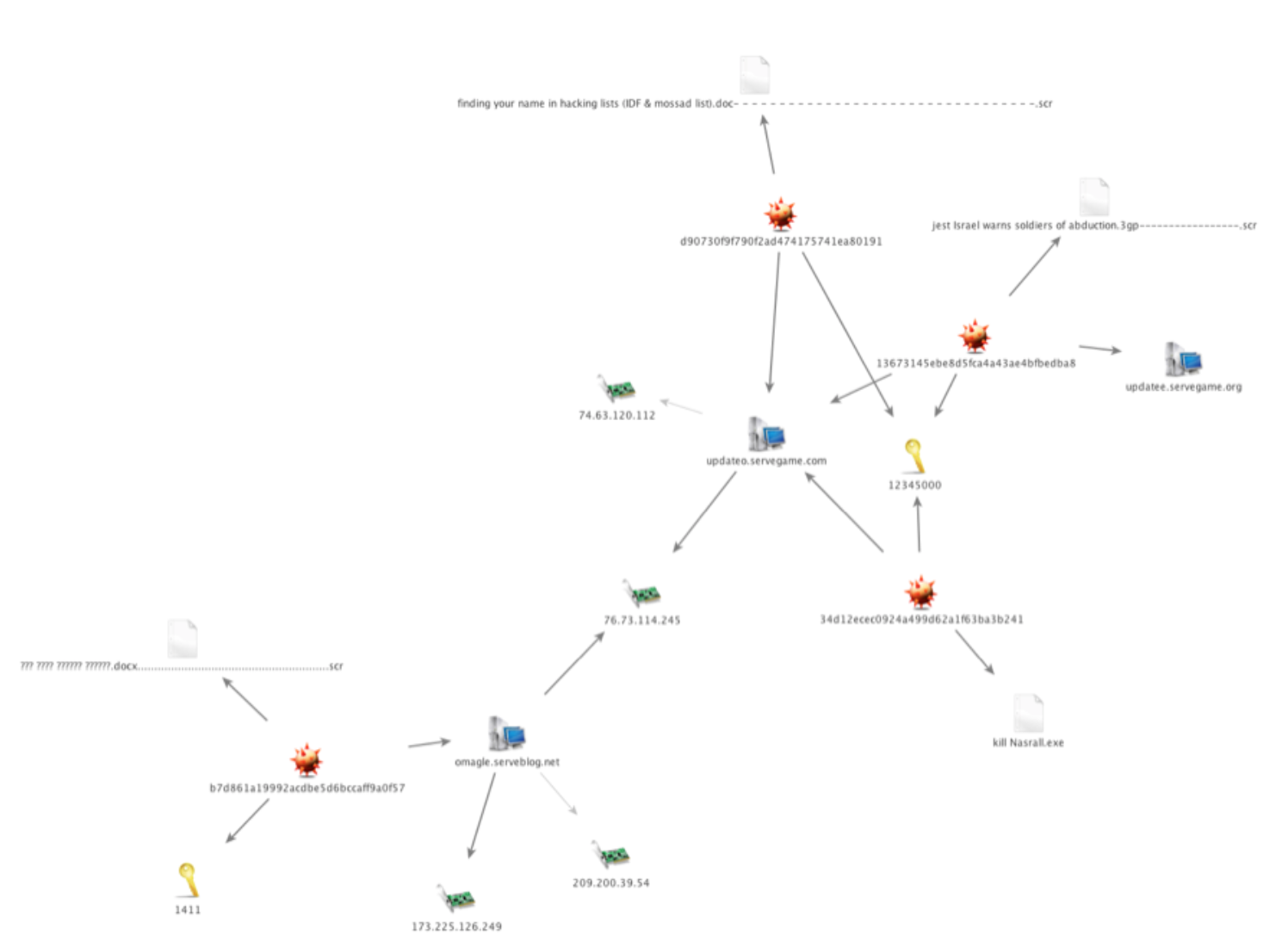

これは Molerats 活動のクラスターです。攻撃者は、パスワード「1411」に加えて、パスワード「12345000」も使用しています。これは、パッシブ DNS データと XtremeRAT から抽出された構成情報の両方を使用して、これらのアクターのアクティビティを追跡する簡単な方法です。

スパム活動

XtremeRAT アクティビティの大部分は、デフォルトのパスワード「1234567890」(116 サンプル)を中心に集中していました。この大きなクラスターと、パスワード「123456」を使用する 2 番目に大きいクラスター (12 サンプル) の間には重複がありました。これら 2 つのクラスターの活動は、スペイン語のスパム実行で観察された指標と一致しています。 「123456」クラスタには英語のスパムも含まれており、ケニアでの最近の悲劇をルアーとして利用しています。 [7]

ウラニオ星団

サンプル セットには、一連の一連のコマンド アンド コントロール サーバーに接続する 28 のマルウェア サンプルがあります。

- uranio.no-ip.biz

- uranio2.no-ip.biz

- uranio3.no-ip.biz

- uranio4.no-ip.biz

- uranio5.no-ip.biz

- uranio6.no-ip.biz

- uranio7.no-ip.biz

- platino.no-ip.biz

- platino-2.no-ip.biz

- platino-4.no-ip.biz

- platino-5.no-ip.biz

- platino-8.no-ip.biz

- platino-9.no-ip.biz

- cometa3.no-ip.biz

- cometa4.no-ip.biz

マルウェアはスパム送信されており、次のようなファイル名が付けられています。

- Parafiscal Payroll Payments の証明書 jpg 125420215 58644745574455 .exe

- お支払いは、証明書とドキュメントの月 2013 年 5 月 30 日 56788888543223567888888123456.exe をサポートします。

- 支払いと税金の証明書.exe

このスパム実行で遭遇した XtremeRAT サンプルのサンプルの構成を抽出したところ、次の結果が見つかりました。

| MD5 | ID | グループ | バージョン | ミューテックス |

|---|---|---|---|---|

| a6135a6a6346a460792ce2da285778b1 a6135a6a6346a460792ce2da285778b1 | アブリルアブリル | CmetaS3 CmetaS3 | 3.6 プライベート3.6 プライベート | C5AapWKh C5AapWKh |

| 988babfeec5111d45d7d7eddea6daf28 988babfeec5111d45d7d7eddea6daf28 | アブリルアブリル | CmetaS3 CmetaS3 | 3.6 プライベート3.6 プライベート | C5AapWKh C5AapWKh |

| 715f54a077802a0d67e6e7136bcbe340 715f54a077802a0d67e6e7136bcbe340 | アブリルアブリル | CmetaS3 CmetaS3 | 3.6 プライベート3.6 プライベート | C5AapWKh C5AapWKh |

| 167496763aa8d369ff482c4e2ca3da7d 167496763aa8d369ff482c4e2ca3da7d | アブリルアブリル | CmetaS3 CmetaS3 | 3.6 プライベート3.6 プライベート | C5AapWKh C5AapWKh |

| 3f288dfa95d90a3cb4503dc5f3d49c16 3f288dfa95d90a3cb4503dc5f3d49c16 | サーバーサーバー | コメタ4 コメタ4 | 3.6 プライベート3.6 プライベート | 4QtgfoP 4QtgfoP |

| 6a8057322e62c569924ea034508068c9 6a8057322e62c569924ea034508068c9 | サーバーサーバー | プラチナ4 プラチナ4 | 3.6 プライベート3.6 プライベート | mbojnXS mbojnXS |

| 37b90673aa83d177767d6289c4b90468 37b90673aa83d177767d6289c4b90468 | サーバーサーバー | プラチナ4 プラチナ4 | 3.6 プライベート3.6 プライベート | mbojnXS mbojnXS |

| 98fb1014f6e90290da946fdbca583334 98fb1014f6e90290da946fdbca583334 | サーバーサーバー | プラチナ8 プラチナ8 | 3.6 プライベート3.6 プライベート | G7fjZQYAH G7fjZQYAH |

| 5a9547b727f0b4baf9b379328c797005 5a9547b727f0b4baf9b379328c797005 | サーバーサーバー | プラチナ8 プラチナ8 | 3.6 プライベート3.6 プライベート | G7fjZQYAH G7fjZQYAH |

| fb98c8406e316efb0f46024f7c6a6739 fb98c8406e316efb0f46024f7c6a6739 | サーバーサーバー | プラチナ9 プラチナ9 | 3.6 プライベート3.6 プライベート | kuHwdc8Y kuHwdc8Y |

| 64f6f819a029956b8aeafb729512b460 64f6f819a029956b8aeafb729512b460 | サーバーサーバー | ウラニオウラニオ | 3.6 プライベート3.6 プライベート | eYwJ6QX0i eYwJ6QX0i |

| a4c47256a7159f9556375c603647f4c2 a4c47256a7159f9556375c603647f4c2 | マヨマヨ_ | ウラニオ2011 ウラニオ2011 | 3.6 プライベート3.6 プライベート | 0pg6ooH 0pg6ooH |

| 62d6e190dcc23e838e11f449c8f9b723 62d6e190dcc23e838e11f449c8f9b723 | マヨマヨ_ | ウラニオ2011 ウラニオ2011 | 3.6 プライベート3.6 プライベート | 0pg6ooH 0pg6ooH |

| d5d99497ebb72f574c9429ecd388a019 d5d99497ebb72f574c9429ecd388a019 | マヨマヨ_ | ウラニオ2011 ウラニオ2011 | 3.6 プライベート3.6 プライベート | 0pg6ooH 0pg6ooH |

| 3a9237deaf25851f2511e355f8c506d7 3a9237deaf25851f2511e355f8c506d7 | サーバーサーバー | ウラニオ3 ウラニオ3 | 1.3.6.16 1.3.6.16 | QwcgY0a QwcgY0a |

| c5e95336d52f94772cbdb2a37cef1d33 c5e95336d52f94772cbdb2a37cef1d33 | サーバーサーバー | ウラニオ3 ウラニオ3 | 1.3.6.16 1.3.6.16 | QwcgY0a QwcgY0a |

| 0ea60a5d4c8c629c98726cd3985b63c8 0ea60a5d4c8c629c98726cd3985b63c8 | サーバーサーバー | ウラニオ4 ウラニオ4 | 1.3.6.16 1.3.6.16 | xjUfrQHP6Xy xjUfrQHP6Xy |

| 41889ca19c18ac59d227590eeb1da214 41889ca19c18ac59d227590eeb1da214 | サーバーサーバー | ウラニオ4 ウラニオ4 | 1.3.6.16 1.3.6.16 | xjUfrQHP6Xy xjUfrQHP6Xy |

| 90e11bdbc380c88244bb0152f1142aff 90e11bdbc380c88244bb0152f1142aff | サーバーサーバー | ウラニオ4 ウラニオ4 | 1.3.6.16 1.3.6.16 | xjUfrQHP6Xy xjUfrQHP6Xy |

| c1ad4445f1064195de1d6756950e2ae9 c1ad4445f1064195de1d6756950e2ae9 | サーバーサーバー | ウラニオ5 ウラニオ5 | 3.6 プライベート3.6 プライベート | R9lmAhUK R9lmAhUK |

| e5b781ec77472d8d4b3b4a4d2faf5761 e5b781ec77472d8d4b3b4a4d2faf5761 | サーバーサーバー | ウラニオ6 ウラニオ6 | 3.6 プライベート3.6 プライベート | KdXTsbjJ6 KdXTsbjJ6 |

| a921aa35deedf09fabee767824fd8f7e a921aa35deedf09fabee767824fd8f7e | サーバーサーバー | ウラニオ6 ウラニオ6 | 3.6 プライベート3.6 プライベート | KdXTsbjJ6 KdXTsbjJ6 |

| 9a2e510de8a515c9b73efdf3b141f6c2 9a2e510de8a515c9b73efdf3b141f6c2 | CC CC | ウラニオ7 ウラニオ7 | 3.6 プライベート3.6 プライベート | UBt3eQq0 UBt3eQq0 |

| a6b862f636f625af2abcf5d2edb8aca2 a6b862f636f625af2abcf5d2edb8aca2 | CC CC | ウラニオ7 ウラニオ7 | 3.6 プライベート3.6 プライベート | iodjmGyP3 iodjmGyP3 |

| 0327859be30fe6a559f28af0f4f603fe 0327859be30fe6a559f28af0f4f603fe | CC CC | ウラニオ7 ウラニオ7 | 3.6 プライベート3.6 プライベート | UBt3eQq0 UBt3eQq0 |

「Server」、「Servers」、「–((Mutex))–」は、XtremeRAT コントローラーの ID、Group、Mutex のデフォルトです。上記の表のランダムなミューテックス名は、コントローラー内の Mutex フィールドをダブルクリックすることで生成できます。ほとんどの場合、グループ ラベルの末尾の番号は、CnC のサブドメインの末尾に使用される番号と同じです。 「Uranio2011」の場合、サブドメインは単に「uranio」であり、2011 は CnC インフラストラクチャとの通信に使用されるポート番号を表します。

ウランシンクホール分析

2013 年 11 月 22 日から 2014 年 1 月 6 日の間に、uranio2.no-ip.biz をシンクホールしました。その間、12000 の一意の IP が uranio2.no-ip.biz に接続されました。この数は、多くのコマンド アンド コントロール サーバーのうちの 1 つだけを反映していることを思い出してください。 [8]

ただし、この方法で犠牲者の数を推定することは、DHCP のリース時間によって数値が膨張し、NAT 接続によって数値が収縮するため困難です。 [9] そのため、シンクホールに接続された一意の IP アドレスを毎日カウントしました。この陥没穴への接続数が最も多かったのは 2013 年 12 月 3 日の 2003 年の接続で、最も少なかったのは 2014 年 1 月 6 日の 109 回の接続でした。シンクホールに接続された 1 日あたりの一意の IP アドレスの平均数は 657 でした。

これらの IP アドレスは 40 か国に割り当てられた範囲内にありましたが、シンクホールへの接続の大部分 (92.7%) はコロンビアからのものでした。アルゼンチンは 1.22% で差をつけて 2 位で、ベネズエラは 1.02%、エジプトは 0.95%、米国は 0.9% でした。

結論

標的にされた攻撃者の活動を特定することは困難です。公開されている RAT に関連する活動のほとんどは、スパムの実行、バンキング型トロイの木馬、およびマルウェアの配布に関連する従来のサイバー犯罪です。ただし、これらのユビキタスな RAT から有用な指標を抽出して、標的の攻撃者 (およびサイバー犯罪) の活動を追跡できます。

ツール

ノート:

1. http://arstechnica.com/tech-policy/2013/09/miss-teen-usas-webcam-spy-called-himself-cutefuzzypuppy/ http://arstechnica.com/tech-policy/2011/09/どのように全知のインターネットセクストーショニストが台無しにされた生活/

2. Carberp バンキング型トロイの木馬の背後にいるグループが逮捕されました http://www.techweekeurope.co.uk/news/carberp-botnet-leader-arrested-112205, Zeus の作成者は引退しました, http://krebsonsecurity.com/2010 /10/spyeye-v-zeus-rivalry-ends-in-quiet-merger/、SpyEye の作成者は http://www.xylibox.com/2012/03/behind-spyeye-gribodemon.html を隠して、最近逮捕された http://www.wired.com/threatelevel/2014/01/spy-eye-author-guilty-plea/、FBI と Microsoft は市場から出ていないシタデルを追跡しました https://blogs.rsa. com/citadels-steward-banned-from-undergorund-venues/ http://www.microsoft.com/en-us/news/press/2013/jun13/06-05dcupr.aspx および「ビッグ 4」の概要バンキング型トロイの木馬 http://blog.kaspersky.com/the-big-four-banking-trojans/

3. /content/dam/legacy/resources/pdfs/fireeye-poison-ivy-report.pdf

4. http://www.fireeye.com/blog/technical/2013/08/operation-molerats-middle-east-cyber-attacks-using-poison-ivy.html

5. http://blog.trendmicro.com/trendlabs-security-intelligence/new-xtreme-rat-attacks-on-usisrael-and-other-foreign-governments/ http://download01.norman.no/whitepapers/ Cyberattack_against_Israeli_and_Palestinian_targets.pdf http://www.fireeye.com/blog/technical/2013/08/operation-molerats-middle-east-cyber-attacks-using-poison-ivy.html

6. http://tools.cisco.com/security/center/viewThreatOutbreakAlert.x?alertId=30825

7. http://www.symantec.com/connect/blogs/spammers-use-kenya-terrorist-attack-spread-malware

8. XtremeRAT 以外のすべてのトラフィックを除外し、12,000 個の IP のそれぞれが XtremeRAT 接続を試みたことを確認しました。

9. https://www.usenix.org/legacy/event/hotbots07/tech/full_papers/rajab/rajab.pdf

参照: https://www.mandiant.com/resources/blog/xtremerat-nuisance-or-threat

Comments