RomCom バックドア マルウェアを配布する新しいキャンペーンは、有名なソフトウェアまたは架空のソフトウェアの Web サイトになりすまし、ユーザーをだまして悪意のあるインストーラーをダウンロードして起動させます。

最新のキャンペーンは、2022 年の夏から RomCom を追跡してきたトレンドマイクロによって明らかにされました。研究者らは、マルウェアの背後にいる攻撃者がペイロードの暗号化と難読化を使用して回避を強化し、新しい強力なコマンドを導入することでツールの機能を拡張していると報告しています。 。

RomCom を被害者に配布するために使用される Web サイトのほとんどはリモート デスクトップ管理アプリケーションに関するものであり、攻撃者がフィッシングやソーシャル エンジニアリングを利用してターゲットに近づく可能性が高くなります。

RomCom がキューバ ランサムウェアにリンク

RomCom の使用が初めて記録されたのは2022 年 8 月にパロアルトネットワークスによって報告され、攻撃の原因は「Tropical Scorpius」と名付けられたキューバのランサムウェア関連会社によるものでした。トレンドマイクロは「Void Rabisu」を使用して同じ攻撃者を追跡します。

2022 年 10 月、 ウクライナの CERT-UA は、国内の重要なネットワークに対する攻撃に RomCom マルウェアが使用されていると報告しました。

BlackBerryがほぼ同時に発表した別のレポートでは、キューバのランサムウェアとの関連性を主張したが、 ウクライナでの攻撃を確認するとともに、米国、ブラジル、フィリピンでもマルウェアの被害者がいることを示唆した。

その後の 2022 年 11 月の BlackBerry レポートでは、RomCom が SolarWinds Network Performance Monitor (NPM)、KeePass パスワード マネージャー、PDF Reader Pro などの正規ソフトウェアになりすました方法を説明しました。

現在のキャンペーン

最新の RomCom 活動に関するトレンドマイクロのレポートには、Gimp、Go To Meeting、ChatGPT、WinDirStat、AstraChat、System Ninja、Devolutions のリモート デスクトップ マネージャーなどの正規のソフトウェアになりすます、2022 年 12 月から 2023 年 4 月の間にマルウェア オペレーターによって使用された Web サイトの例がいくつかリストされています。 、 もっと。

上記の期間に使用された悪意のあるサイトの一部は次のとおりです。

- gllmp.com (オフライン) – 無料のオープンソース画像エディターになりすまします

- gotomeet.us (オフライン) – クラウド ビデオ会議および会議アプリになりすます

- singularlabs.org (オフライン) – PC クリーニング ツールになりすます

- chatgpt4beta.com (オンライン) – AI を活用したチャットボット プラットフォームになりすます

- astrachats.com (オフライン) – 安全なチャット ソフトウェアになりすます

- devolutionrdp.com (オンライン) – リモート デスクトップ管理ツールになりすます

- cozy-sofware.com (オフライン) – リモート デスクトップ管理ツールになりすます

- Vectordmanagesoft.com (オフライン) – リモート デスクトップ管理ツールを偽装します

- devolrdm.com (オンライン) – リモート デスクトップ管理ツールになりすます

- dirwinstat.com (オンライン) – ディスク使用状況ビューアおよびクリーンアップ ツールになりすます

これらの偽サイトは、Google の広告やターゲットを絞ったフィッシングメールを通じて宣伝されており、被害者のほとんどは東ヨーロッパに拠点を置いています。

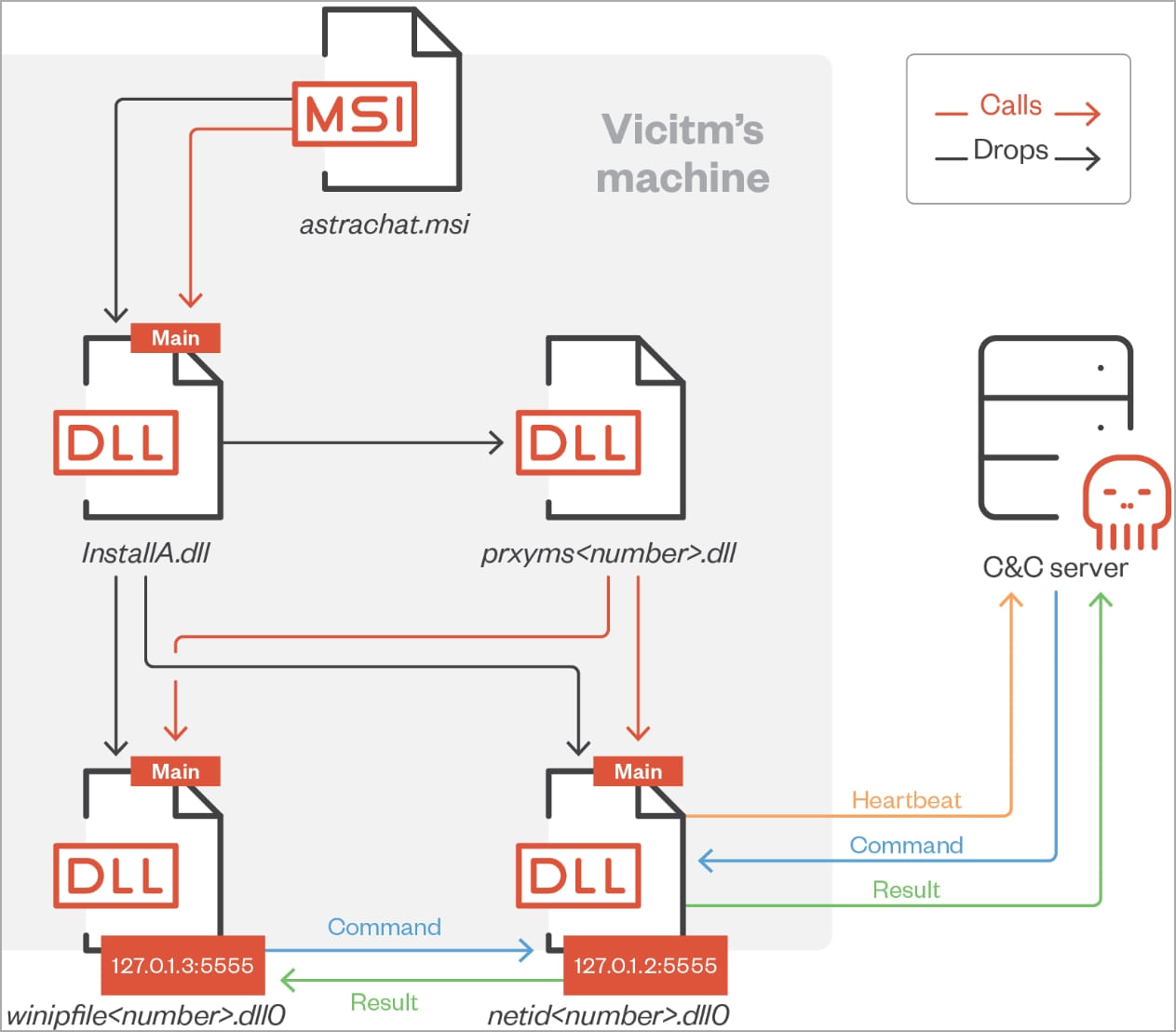

これらの Web サイトは、約束されたアプリになりすました MSI インストーラーを配布しますが、悪意のある DLL ファイル (「InstallA.dll」) でトロイの木馬化されます。

このファイルは、さらに 3 つの DLL を被害者の %PUBLIC%Libraries フォルダに抽出します。このフォルダは、コマンドおよびコントロール サーバーの通信とコマンドの実行を処理します。

トレンドマイクロが分析した最新バージョンの RomCom ペイロードは、作成者が追加の悪意のあるコマンドの実装に取り組んでおり、コマンドの数が 20 から 42 に増加していることを示しています。

RomCom に感染したデバイスにプッシュできる強調表示されたコマンドの一部は次のとおりです。

- cmd.exeを起動します

- 被害者のコンピュータにファイルをドロップして、より多くのペイロードを導入します。

- PID スプーフィングを使用してプロセスを生成し、正当であるように見せます。

- 侵害されたシステムからデータを抽出します。

- SSH経由でプロキシを設定します。

- デバイス上のマルウェアを更新します。

- 非表示のウィンドウで AnyDesk を実行します。

- 指定されたフォルダーを圧縮して、攻撃者のサーバーに送信します。

これらのコマンドはすでに攻撃者に広範な機能を提供していますが、サイバーセキュリティ会社は、RomCom を通じて追加のマルウェア ペイロードがインストールされる事例をいくつか確認していると報告しています。

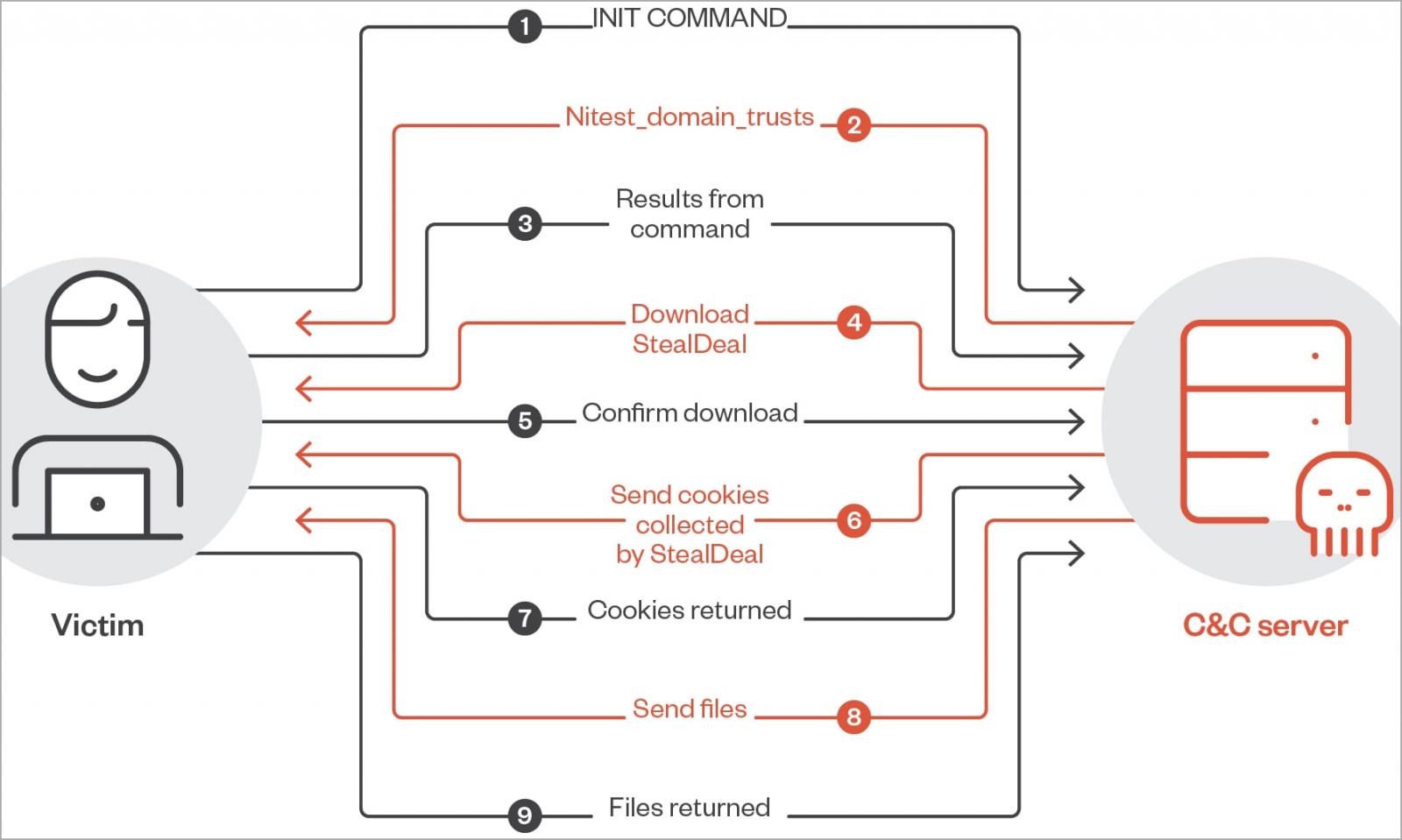

RomCom によって侵害されたデバイスにダウンロードされるスティーラー コンポーネントは次のとおりです。

- PhotoDirector.dll – 流出のために ZIP アーカイブ内の画像を圧縮するスクリーンショット スナップ ツール。

- procsys.dll – Web ブラウザ (Chrome、Firefox、Edge) Cookie スティーラー。

- Wallet.exe – 暗号通貨ウォレット スティーラー。

- msg.dll – インスタント メッセンジャーのチャット スティーラー。

- FileInfo.dll – データを FTP サーバーにアップロードする FTP 資格情報スティーラー。

強化された回避

RomCom の作成者は現在、コード保護と VM 対策機能のために VMProtect ソフトウェアを使用しています。また、ペイロードには暗号化が使用されます。そのキーはハードコード化されておらず、外部アドレスによってフェッチされます。

このマルウェアは、C2 通信で null バイトを使用して、ネットワーク監視ツールからの検出を回避します。

最後に、悪意のある Web サイトからダウンロードされたソフトウェアは、米国とカナダに拠点を置くと思われる一見正当な企業によって署名されており、その Web サイトには偽または盗用されたコンテンツが満載されています。

RomCom はランサムウェア、スパイ活動、戦争と関連付けられていますが、その運営者の正確な目的は依然として不明瞭です。いずれにせよ、これは多大な脅威であり、重大な損害を引き起こす可能性があります。

トレンドマイクロは、防御側が攻撃を検出して阻止できるように、最新の RomCom キャンペーンの侵害指標(IoC) とYara ルールの包括的なリストを提供しました。

Comments