Raspberry Robin マルウェアは現在、偽のペイロードを投下して研究者を混乱させ、サンドボックスやデバッグ ツール内で実行されていることを検出すると検出を回避するという巧妙な手口を試みています。

この新しい戦術は、通信サービス プロバイダーや政府システムに対する最近の攻撃で Raspberry Robin を観察した Trend Micro の研究者によって発見されました。

Raspberry Robin は、感染したネットワークへの初期アクセスをランサムウェア ギャングやマルウェア オペレータに販売する、ワームのようなマルウェア ドロッパーです。以前は、 FIN11やClop ギャング、Bumblebee、IcedID、TrueBot のペイロード配布に関連付けられていました。

このマルウェアは、悪意のある USB ドライブを介して標的のシステムに到達し、挿入された .LNK ファイルがダブルクリックされると、デバイスがマルウェアに感染します。

ショートカットが実行されると、正規の「MSIExec.exe」Windows 実行可能ファイルを悪用して、Raspberry Robin ペイロードをインストールする悪意のある MSI インストーラーをダウンロードします。

.png)

ダブル・トラブル

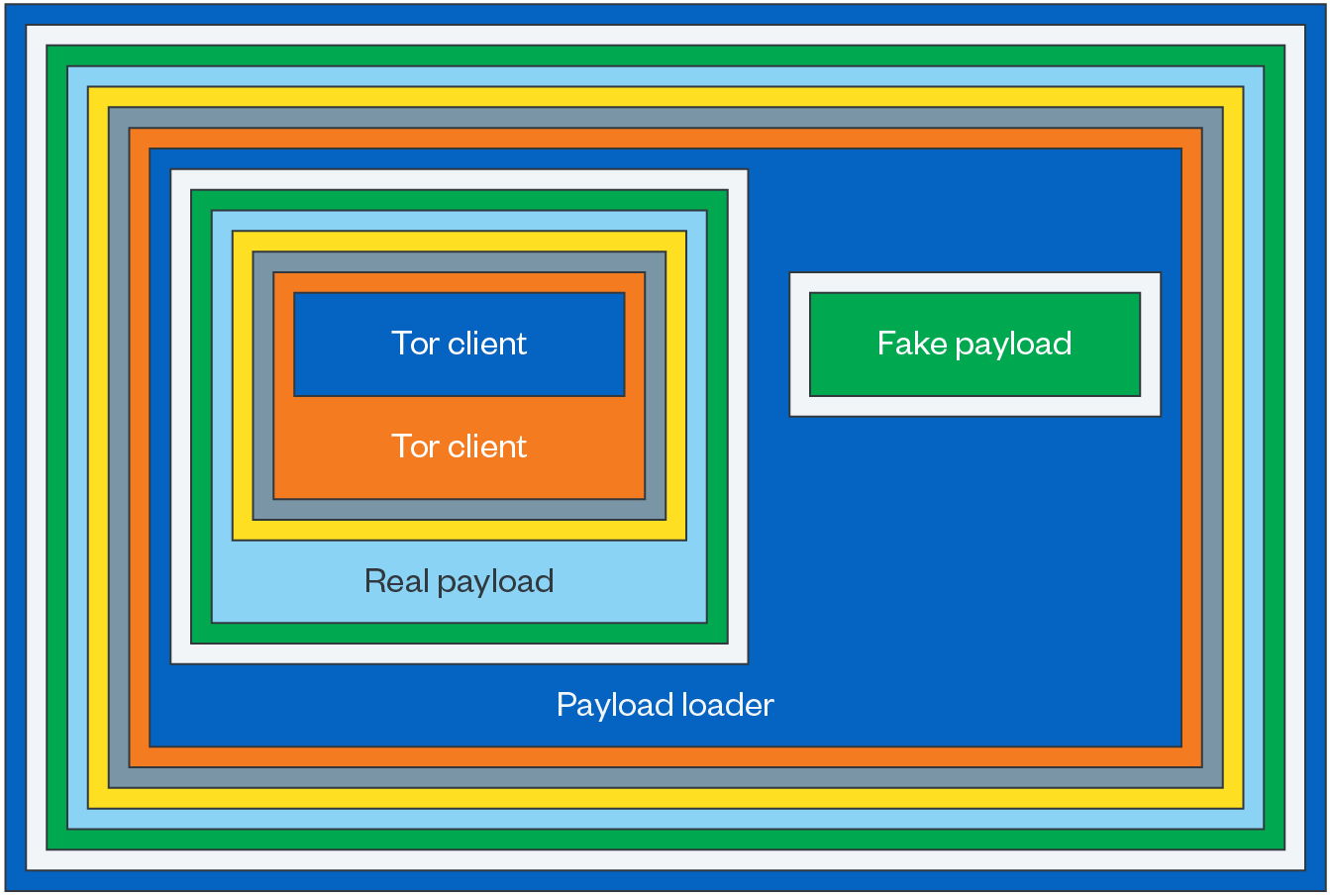

このマルウェアは、ウイルス対策プログラムやセキュリティ研究者からコードを隠すために高度に難読化されており、次の暗号を解読するためのハードコードされた値を含む複数のレイヤーが特徴です。

ただし、セキュリティ研究者がマルウェアを分析するのをさらに困難にするために、Raspberry Robin は、デバイスでの実行方法に応じて 2 つの異なるペイロードをドロップし始めました。

マルウェアがサンドボックス内で実行されていることを検出すると、それが分析されている可能性が高いことを示し、ローダーは偽のペイロードをドロップします。それ以外の場合は、実際の Raspberry Robin マルウェアを起動します。

この偽のペイロードには、PE ファイルが埋め込まれたシェルコードと、MZ ヘッダーと PE 署名が削除された PE ファイルの 2 つの追加レイヤーがあります。

実行されると、Windows レジストリを読み取って感染マーカーを見つけようとし、続いて基本的なシステム情報を収集します。

次に、偽のペイロードは「BrowserAssistant」という名前のアドウェアをダウンロードして実行し、これが最終的なペイロードであるとアナリストに信じ込ませようとします。

ただし、有効なシステムでは、実際の Raspberry Robin マルウェア ペイロードが読み込まれ、内部通信用のカスタム Tor クライアントが組み込まれています。

ペイロードの策略を使っても、実際のペイロードには 10 層の難読化が詰め込まれており、分析が大幅に困難になっています。

起動時に、ユーザーが管理者であるかどうかを確認し、管理者でない場合は、’ ucmDccwCOMMethod in UACMe ‘ 特権エスカレーション手法を使用して管理者特権を取得します。

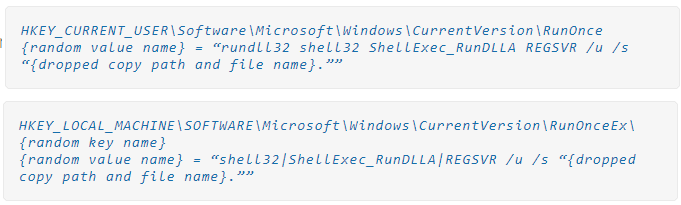

また、このマルウェアは、再起動後も持続するようにレジストリを変更し、それぞれのケース (管理者または管理者以外) に応じて 2 つの異なる方法を使用します。

な

「自身のコピーをドロップした後、UAC (ユーザー アカウント制御) バイパス技術を使用して、ドロップされたコピーを管理者として実行します」と、 トレンドマイクロは権限昇格プロセスについて説明しています。

「UACMe に ucmDccwCOMMethod という手法のバリエーションを実装することで、組み込みの Windows AutoElevate バックドアを悪用します。」

準備が整うと、マルウェアはハードコードされた Tor アドレスへの接続を試み、オペレーターとの情報交換チャネルを確立します。

Tor クライアント プロセスは、「dllhost.exe」、「regsvr32.exe」、「rundll32.exe」などの標準的な Windows システム ファイルを模倣した名前を使用します。

特に、メイン ルーチンはセッション 0 で実行されます。セッション 0 は、ユーザーの操作を必要としない、または行うべきではないサービスとアプリケーション専用に予約された特殊な Windows セッションです。

感染プロセスの一環として、Raspberry Robin は接続されている USB ドライブに自分自身をコピーして、さらにシステムを感染させます。

LockBit ランサムウェアには類似点があります

Trend Micro のアナリストは、最近 Raspberry Robin の TTP (戦術、テクニック、および手順) に追加されたものは LockBit と類似しているため、2 つのプロジェクトに関連性がある可能性があるとコメントしています。

2 つの主な類似点は、権限昇格のための ICM キャリブレーション手法と、アンチデバッグのための「TreadHideFromDebugger」ツールの使用です。

これらの調査結果は注目に値しますが、両者の関連性を証明するものではありませんが、将来の研究の尺度として役立つ可能性があります.

結論として、現在の Raspberry Robin キャンペーンは、実際の攻撃の最初のステップではなく、新しいメカニズムの有効性を評価するための偵察活動であるとトレンドマイクロは述べています。

Comments