ALPHV ランサムウェア オペレーターは、巧妙な手口で恐喝を行い、少なくとも 1 つのケースでは、被害者のサイトのレプリカを作成して、そこに盗んだデータを公開しました。

BlackCat ランサムウェアとしても知られる ALPHVは、被害者に支払いを迫り、恥をかかせる方法として、新しい恐喝戦術をテストすることで知られているようです。

これらの戦術は成功しない可能性がありますが、被害者がナビゲートする必要のあるますます増加する脅威の状況をもたらします.

ハッカーが盗んだデータを入手しやすくする

12 月 26 日、脅威アクターは、Tor ネットワークに隠されたデータ漏洩サイトで、金融サービス企業に侵入したことを公開しました。

被害者が攻撃者の要求に応じなかったため、BlackCat は盗んだすべてのファイルをペナルティとして公開しました。これは、ランサムウェア オペレーターにとって標準的な手順です。

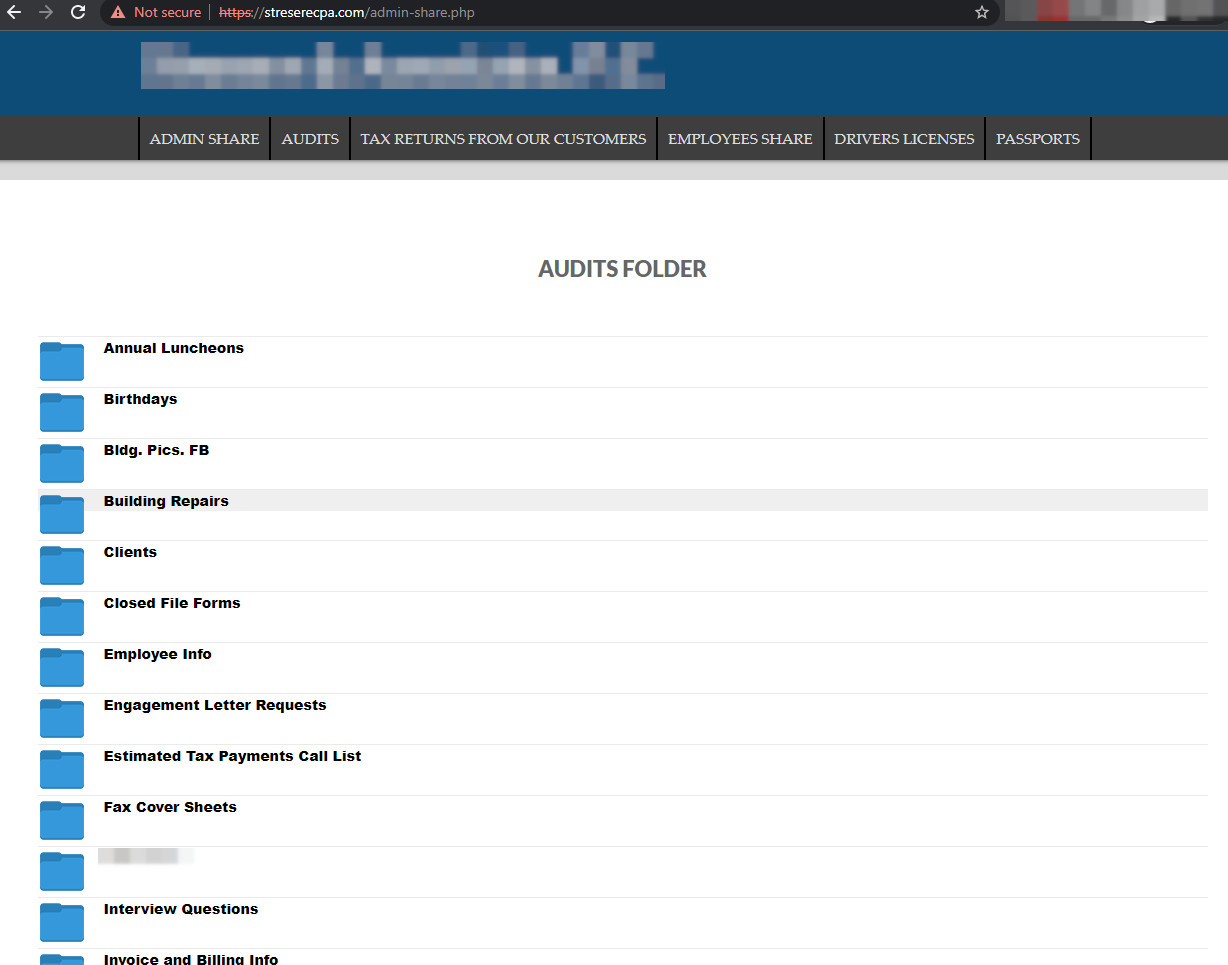

通常のプロセスからの逸脱として、ハッカーは、被害者の外観とドメイン名を模倣したサイトでデータを漏洩することも決定しました。

ソース:

ハッカーは、サイトの元の見出しを保持していませんでした。彼らは独自の見出しを使用して、漏洩したデータを整理しました。

複製されたサイトはクリア Web 上にあり、盗まれたファイルが広く利用できるようになっています。現在、メモからスタッフ、支払いフォーム、従業員情報、資産と費用に関するデータ、パートナーの財務データ、パスポートのスキャンまで、さまざまなドキュメントが表示されます。

ソース:

合計で 3.5GB のドキュメントがあります。 ALPHVはまた、匿名でアップロードできるファイル共有サービスで盗んだデータを共有し、リーク サイトでリンクを配布しました。

新しいトレンドの形成

サイバーセキュリティ企業 Emsisoft の脅威アナリストであるBrett Callow氏は、Tor ネットワーク上の Web サイトを介してデータを配布するよりも、タイポスクワッティングされたドメインでデータを共有する方が、被害企業にとってより大きな懸念になると述べています。

「Alphv が会社の顧客をその Web サイトに誘導して兵器化しようとしたとしても、まったく驚かないでしょう」 Brett Callow

この戦術は、他のランサムウェア ギャングによって採用される可能性のある新しい傾向の始まりを表している可能性があります。

ランサムウェアの運用は、被害者をゆすり取るための新しいオプションを常に探してきました。侵害された企業の名前を公開し、データを盗み出し、身代金を支払わなければ公開すると脅迫することと、DDoS の脅威との間で、この戦術は、他のランサムウェア ギャングによって採用される可能性のある新しい傾向の始まりを表す可能性があります。それを行うことは重要ではありません。

現時点では、この戦略がどれほど成功しているかは不明ですが、侵害をより多くの聴衆に公開し、データが制限なくすぐに入手できるため、被害者はよりデリケートな立場に置かれます.

ALPHV は、被害者から盗まれた特定のデータを検索する最初のランサムウェア ギャングです。このページは、被害者の顧客と従業員が、データがハッカーによって盗まれたかどうかを確認するためのものです。

Comments