クラウド セキュリティ企業の Qualys によると、最近のマルウェア キャンペーンの背後にいる脅威アクターは、コロンビアの銀行顧客から盗んだ情報を、BitRAT リモート アクセス トロイの木馬でターゲットを感染させるように設計されたフィッシング メールのルアーとして使用しています。

同社は、活発なフィッシング攻撃で BitRAT のおとりを調査しているときに、公開されていないコロンビアの協同組合銀行のインフラストラクチャが攻撃者によってハイジャックされたことを発見しました。

名前、電話番号、電子メール アドレス、住所、コロンビアの国民 ID、支払い記録、給与情報など、顧客の機密データを含む合計 418,777 の記録が、侵害されたサーバーから盗まれました。

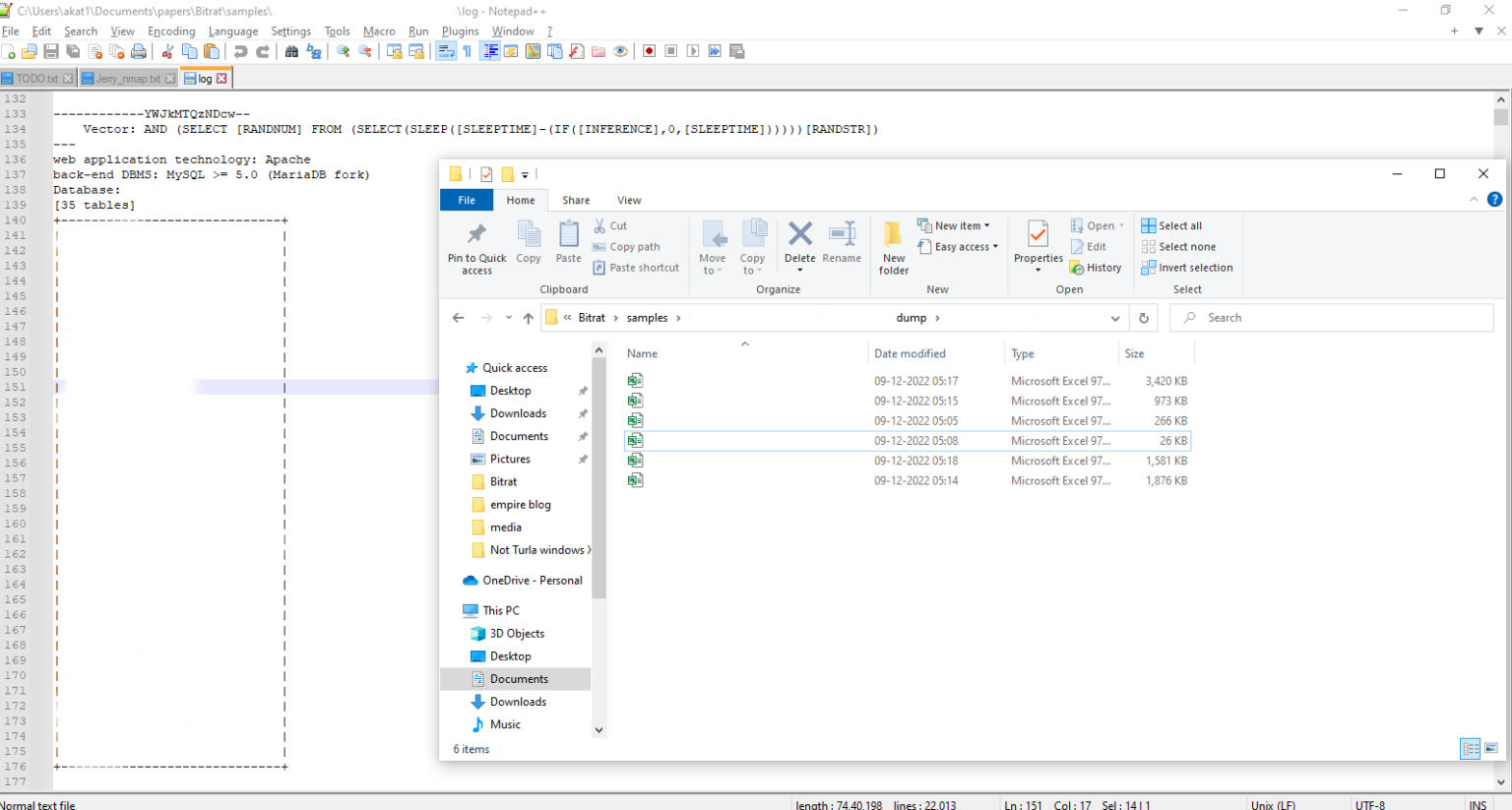

Qualys はキャンペーンを調査しているときに、攻撃者が sqlmap ツールを使用して SQL インジェクションのバグを探したことを示すログなど、顧客のデータにアクセスした証拠も発見しました。

「さらに、ルアー自体には銀行からの機密データが含まれており、正当に見えるようになっています。これは、攻撃者が顧客のデータにアクセスしたことを意味します」と Qualys 氏は述べています。

「インフラストラクチャをより深く掘り下げていくうちに、ツール sqlmap を使用して潜在的な SQLi 障害を見つけることを示すログと、実際のデータベース ダンプを特定しました。」

現時点では、コロンビアの銀行のサーバーから盗まれた情報は、Qualys が監視しているダーク ウェブ サイトやクリアウェブ サイトでは発見されていません。

マルウェアは、悪意のある Excel ファイルを介して被害者のコンピューターに配信され、添付ファイルにバンドルされている高度に難読化されたマクロ内でエンコードされた INF ファイルをドロップして実行します。

その後、最終的な BitRAT ペイロードが、侵害されたデバイスの WinHTTP ライブラリを使用して GitHub リポジトリからダウンロードされ、WinExec 関数を使用して実行されます。

攻撃の最終段階で、RAT マルウェアはそのローダーを Windows スタートアップ フォルダーに移動して永続性を確保し、システムの再起動後に自動的に再起動します。

少なくとも 2020 年 8 月以降、 BitRATは、ダーク Web 市場やサイバー犯罪フォーラムで、生涯アクセスがわずか 20 ドルで市販のマルウェアとして販売されています。

ライセンス料を支払った後、各「顧客」は独自のアプローチを使用して、フィッシング、水飲み場、トロイの木馬化されたソフトウェアなど、被害者をこのマルウェアに感染させます。

汎用性の高い BitRAT は、ビデオやオーディオの記録、データの盗難、DDoS 攻撃、暗号通貨のマイニング、追加のペイロードの配信など、さまざまな悪意のある目的に使用できます。

Qualys の脅威調査シニア エンジニアである Akshat Pradhan 氏は、次のように述べています。

「彼らはまた、ペイロードをホストするための正当なインフラストラクチャの使用を増やしており、防御側はそれを説明する必要があります.」

Comments