「Evasive Panda」として知られる中国の APT ハッキング グループが、Tencent QQ メッセージング アプリの自動更新の一部として MsgBot マルウェアを配布した謎の攻撃に関与しています。

Evasive Panda は少なくとも 2012 年から活動しているサイバースパイ グループで、以前は中国本土、香港、マカオ、ナイジェリア、および東南アジアと東アジアのさまざまな国の組織や個人を標的にしていました。

脅威アクターの最新のキャンペーンは、2022 年 1 月に ESET のセキュリティ研究者によって発見され、2020 年に活動が開始された兆候が見られたと報告しています。

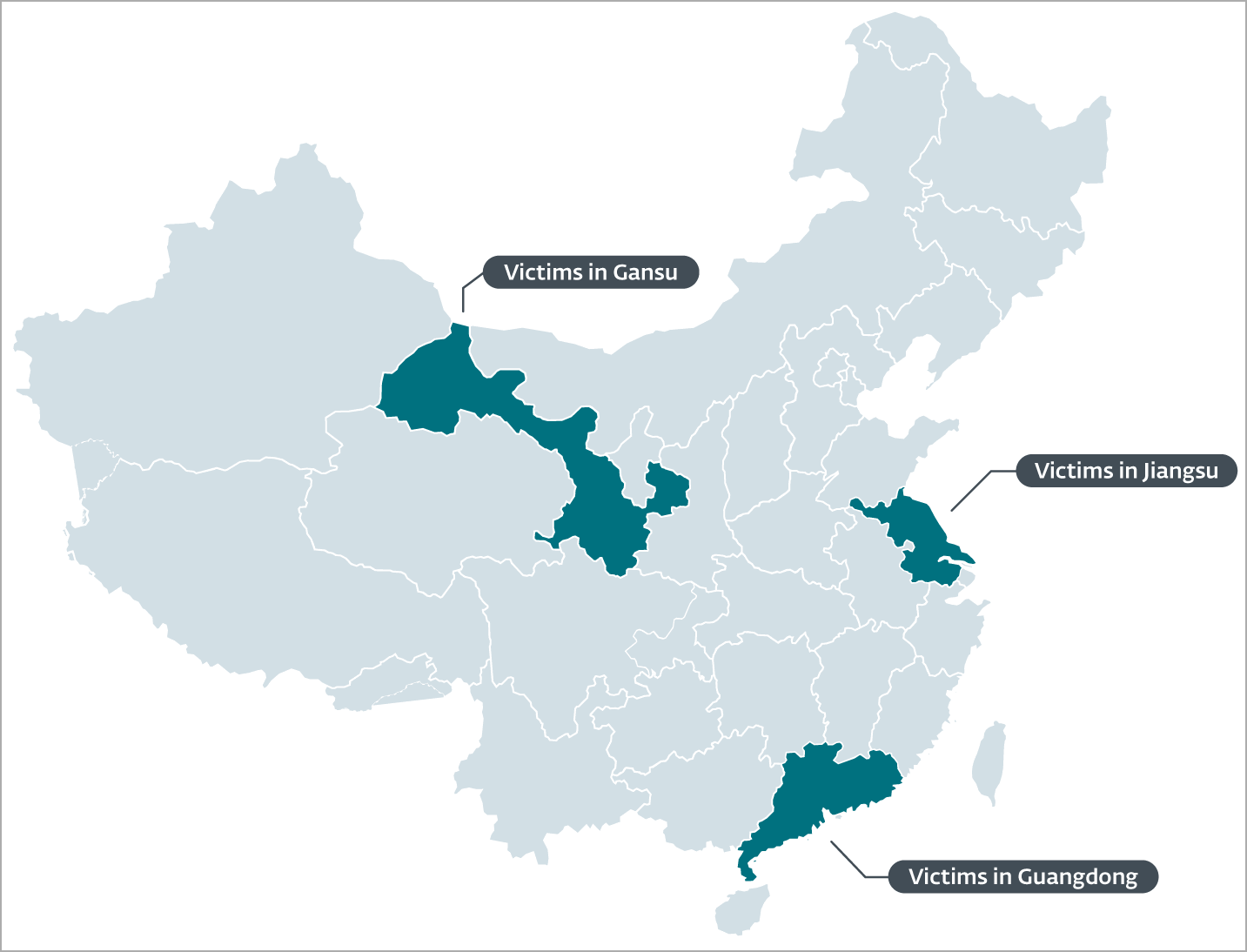

キャンペーンの犠牲者のほとんどは、国際 NGO (非政府組織) のメンバーであり、甘粛省、広東省、江蘇省に居住しており、かなり具体的で焦点を絞った標的を示しています。

サプライチェーンかAITMか?

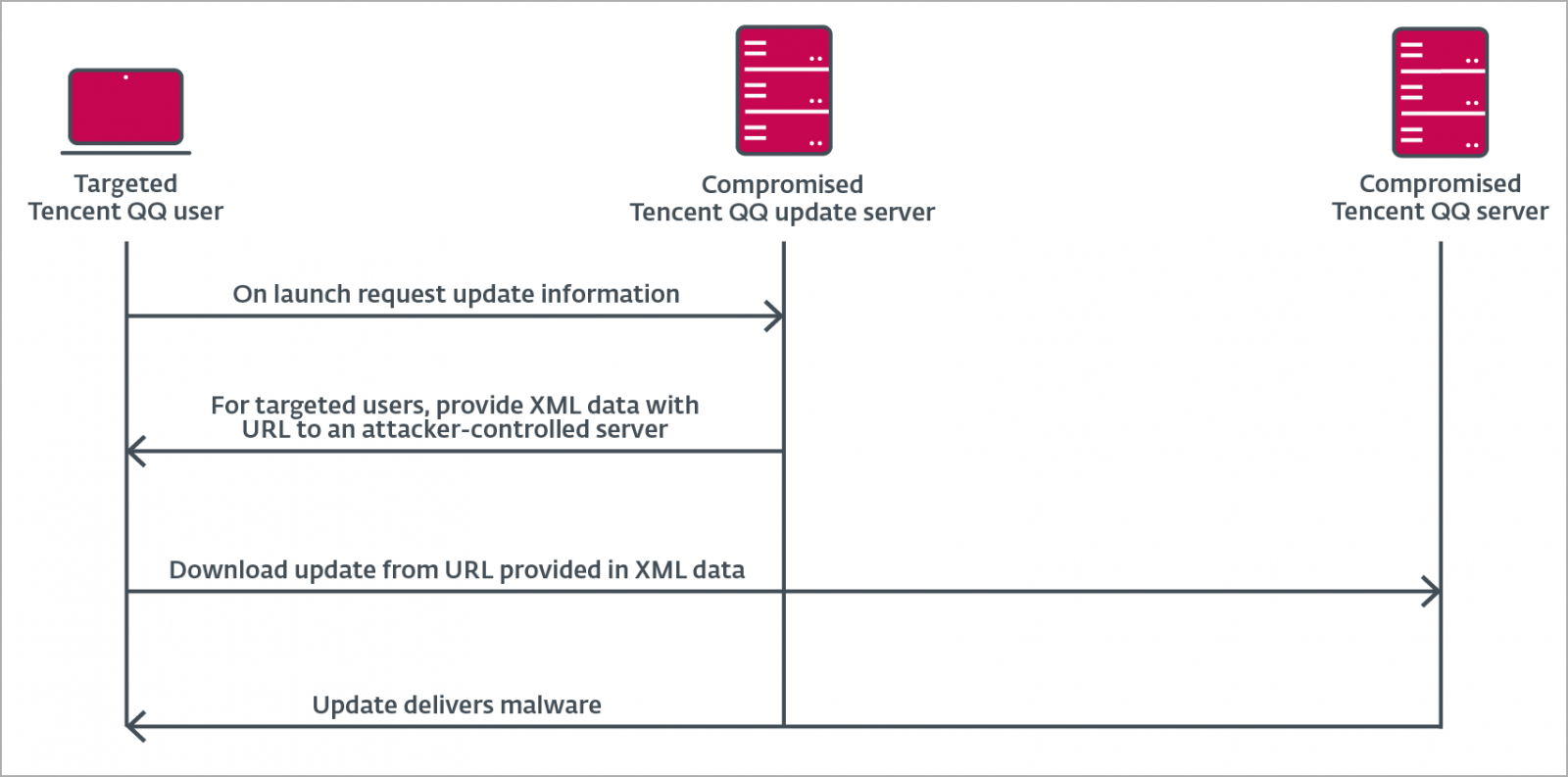

これは、サプライ チェーン攻撃または敵対者 (AITM) 攻撃という 2 つの攻撃シナリオが考えられることを意味します。

最初のシナリオでは、Evasive Panda は Tencent QQ のアップデート配布サーバーに侵入し、正規のソフトウェア アップデートを装って被害者に配布された「QQUrlMgr.exe」ファイルをトロイの木馬化する必要があります。

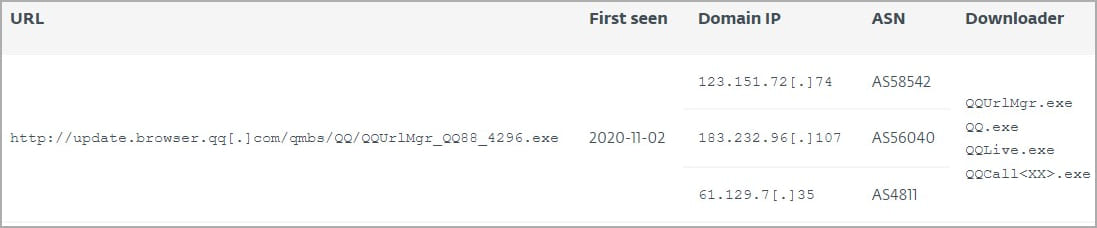

ESET は、アップデータ ファイルのトロイの木馬化されたバージョンが、ハードコードされた URL (「update.browser.qq[.]com」) からマルウェアを取得し、サーバーによって提供された正しい MD5 ハッシュと一致するハードコードされた復号化キーを使用していることに気付きました。ただし、この URL の正当性はまだ検証されておらず、Tencent は ESET の質問に回答していません。

また、アナリストは XML 更新データのサンプルをサーバーから取得できませんでした。これにより、マルウェア配信メカニズムが明らかになります。

AiTM のシナリオで、ESET はこの戦術を使用した過去のキャンペーンとのいくつかの顕著な類似点に気付きました。これには、Kaspersky が2022 年のレポートで強調した LuoYu APT の 1 つが含まれます。

その古いキャンペーンでは、China Telecom からランダムな IP アドレスを生成する「WinDealer」マルウェアを使用して、AITM または攻撃側の傍受を実行していました。これらの IP は、Evasive Panda キャンペーンで MgBot マルウェアを配信した IP と同じ範囲にあるようです。

観察された偶然の一致と考えられる説明に基づいて、どちらのシナリオももっともらしいものですが、ESET は明確な方向性を示す証拠を見つけることができず、多くの疑問が未解決のままです。

ESET と Tencent の両方に問い合わせて、攻撃に関する追加の質問をしました。

MgBot マルウェア

このキャンペーンで配信された MgBot ペイロードは、Evasive Panda が 2012 年の運用開始以来使用している C++ Windows バックドアです。

ESET は、マルウェアのインストーラー、バックドア、機能、および実行チェーンは、2020 年に Malwarebytes が分析して以来、ほとんど変わっていないと報告しています。

MgBot はモジュラー アーキテクチャを使用して機能を拡張し、次のような特殊な機能を実行する C2 から DLL プラグインを受け取ります。

- 特定の Tencent アプリでのキーロギング

- ハード ドライブや USB ペン ドライブからファイルを盗む

- クリップボードにコピーされたテキストのキャプチャ

- 入力および出力オーディオ ストリームのキャプチャ

- Outlook および Foxmail の電子メール クライアントから資格情報を盗む

- Chrome、Opera、Firefox、Foxmail、QQBrowser、FileZilla、WinSCP などから資格情報を盗む

- ユーザーのメッセージ履歴を保存する Tencent QQ データベースの内容を盗む

- Tencent WeChat から情報を盗む

- Firefox、Chrome、および Edge から Cookie を盗む

結論として、Evasive Panda APT は中国のユーザーを標的にしており、主に中国のアプリからデータを盗むことを目的としており、不明な方法を利用して Tencent QQ ソフトウェアに対するサプライ チェーン攻撃を実行していることが判明しました。

これは、ソーシャル エンジニアリング、フィッシング、SEO ポイズニングなどの標準的な感染方法を超えて、潜在的なターゲットに対してより一層の警戒を呼びかけるグループの高度な機能の特徴的な例です。

Comments