攻撃者は作戦を実行する際に、戦術や手法を変更し、新しい機能を備えたツールを導入し、新しいインフラストラクチャを使用して任務を遂行することがよくあります。セキュリティ チームがこれらの進化の認識を維持し、変更に基づいて適切なアクションを実行することは困難な場合があります。これらのチームをよりよく支援するために、Mandiant は現在、 Mandiant Advantage Threat Intelligence内で脅威キャンペーン機能を提供しており、業界や地域に影響を与えるアクティブなキャンペーンの最新情報を入手するための迅速な方法をセキュリティ プロフェッショナルに提供しています。

脅威キャンペーンは、同様のピア組織に積極的に影響を与えているアクター、エクスプロイト、またはその他の脅威を特定することにより、防御アクションの優先順位を付けるのに役立ちます。イベントの詳細で視覚的なタイムラインや攻撃者の手法の例など、個々のキャンペーンおよびグローバルなキャンペーンについて動的に精査されたコンテンツは、攻撃のライフサイクル中に観察されたアクティビティの最新のビューを提供します。イベントの詳細が提供されるため、ユーザーは、アクティブな脅威キャンペーンで使用されていることがわかっている特定の脅威をすばやく探し出すことができ、無駄なサイクルを減らすことができます。

個人およびグローバル キャンペーン

脅威キャンペーンの追加は、Mandiant Advantage Threat Intelligence の使命に基づいて構築されています。それは、攻撃者の操作に対する可視性を高めながら、この可視性を提供できる速度を向上させることです。単一の目的に向かって協力する脅威アクターまたは複数の脅威アクターとして定義される個々のキャンペーンにより、セキュリティ チームは運用パターンとターゲティングの変化を追跡できます。運用チームとハント チームは、攻撃者のテクニックと機能の変化をすばやく特定できるため、検出と緩和の対応を迅速に調整できます。

一方、グローバル キャンペーンは、類似したテーマ、ターゲット、またはリソースを含むキャンペーンを並行して実行している複数の無関係な攻撃者を対象としています。これにより、脆弱性のエクスプロイトが一般に公開され、複数の脅威アクターがエクスプロイトを使用して組織を標的にし始める、広範な脆弱性エクスプロイトなどの大きなイベントについての洞察が得られます。運用チームにとって、これは、パッチがリリースされて適用される前に、既知の悪用活動を特定するのに役立ちます。また、戦略レベルでは、攻撃者の活動傾向 (悪用までの平均時間など) をよりよく理解できるようになり、セキュリティの優先順位とリーダーシップの決定をより適切に伝えることができます。 .

脅威キャンペーンの利点

- 攻撃者のタイムラインを詳細に表示:詳細なタイムラインには、キャンペーン中に攻撃手法が最初に観測された日付と最後に観測された日付が示されます。また、Mandiant のアナリストがキャンペーンの活動を理解する上で重要であると特定した主要なイベントも含まれています。これらには、重要なシステムの悪用、悪意のあるコードのコンパイル時間、フィッシング メールの観測波などのイベントが含まれる場合があります。このレベルの詳細は、Mandiant のアナリストが新しいキャンペーン イベントを特定するときに発生する動的な更新と相まって、特定された最初の感染ベクトルから攻撃の後の段階まで、観測されたイベントのシーケンスをユーザーが理解するのに役立ちます。これは、次に何をすべきかを評価しようとするアナリストにとって役立ちます。アナリストがキャンペーンで観察されたフィッシング メールを特定した場合、詳細なタイムラインを使用して、攻撃者が通常次に行うことと、それが発生するまでの平均時間を特定して、ハンティングと修復の優先順位を知らせることができます。

- 攻撃者の手法をよりよく理解する:詳細なタイムラインの各主要イベントには、アクティビティのコンテキストを提供するのに役立つ追加情報があります。 Mandiant のアナリストは、説明とコメントを追加して、イベントの重要性を説明します。イベントにマルウェア ファミリ、ツールの使用、または CVE の悪用が含まれる場合、そのコンテキストがイベントと共に表示されます。イベントが攻撃者の手法の使用を示している場合、そのコンテキストも含まれます。可能であれば、ホスト コマンドやサニタイズされたイベント ログ データなど、キャンペーンからの攻撃者の活動の実際の例が提供されます。この追加のコンテキストにより、セキュリティ チームはより実用的な情報を得ることができ、キャンペーン全体で攻撃者の手法がどのように実行されたかをより明確に把握できます。

- より多くのコンテキストでアクティブな脅威に優先順位を付ける:キャンペーンにより、組織は、業界または地域を標的とするアクティブな脅威を迅速に特定し、詳細なタイムラインにドリルダウンして、必要なアクションを実行するために必要なコンテキストを取得できます。セキュリティ チームは、この情報を使用してハンティング活動の範囲を絞り込み、アクティブなキャンペーンで特定された特定の脅威、イベント、および手法に焦点を当てることができます。

Mandiant Advantage Threat Intelligence 内のキャンペーンのウォークスルー

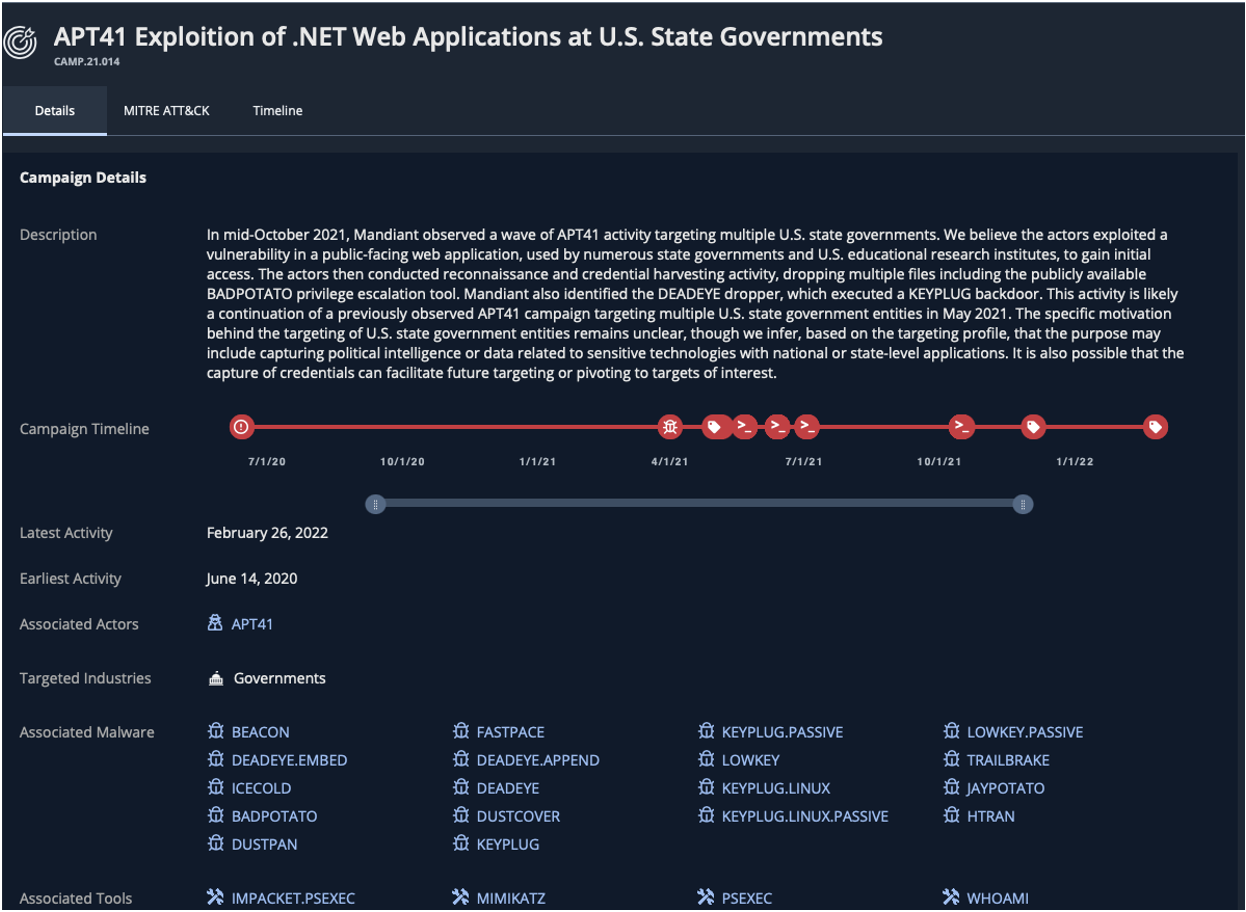

- キャンペーン ダッシュボード: 一目でわかるダッシュボード (図 1) は、特定の期間にすべてのキャンペーンで最もアクティブなキャンペーンと最も一般的に観察されたマルウェアのビューを提供します。

- キャンペーンの詳細:新しいイベントが観察されると、キャンペーンの詳細ページに自動更新が行われます。これには、最近のイベントのハイレベル タイムラインへの追加、新たに対象となる業界と地域の更新、新しいマルウェアとツールの一覧表示、新たに悪用された脆弱性の通知が含まれます。 .

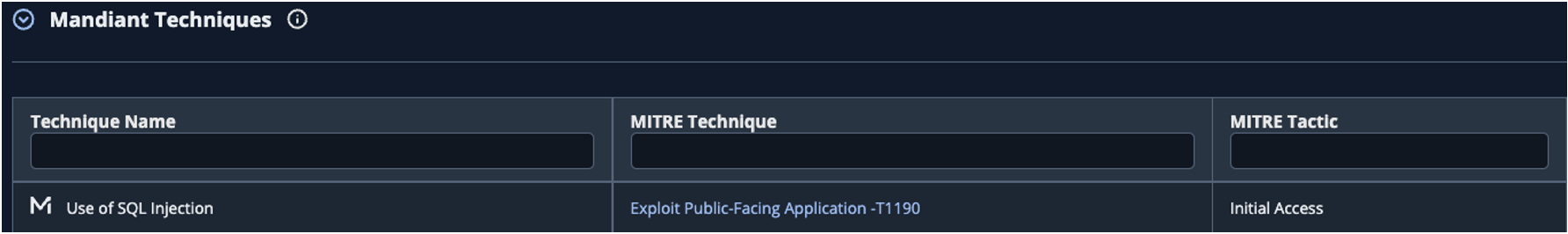

- たとえば、2022 年 3 月には、米国の州政府を標的とした APT41 キャンペーンに関するブログをリリースしました。このキャンペーンの詳細は、Mandiant Threat Intelligence の脅威キャンペーン セクションで確認できます (図 2)。 Mandiant がこのキャンペーンの新しいアクティビティを特定すると、ここと API に自動的に反映されます。これにより、更新をセキュリティ チームに配信して取り込む速度が向上します。

- キャンペーン タイムライン: 特定のキャンペーンの概要に加えて、タイムライン タブには、観察された攻撃者の手法に関する詳細と、アナリストが特定した「主要なイベント」が表示されます。これは、キャンペーン中の重要な攻撃者の一連の活動を示しています。タイムラインはイベントの種類ごとに分類されているため、ユーザーは観察されたアクティビティの種類を簡単に識別できます。

- APT41 の例で、Mandiant のアナリストがフラグを立てた最初の重要なイベントは、2020 年 6 月に攻撃者がディレクトリ トラバーサルの脆弱性を悪用したことでした。ユーザーは、タイムラインの各イベントをクリックして (図 3)、悪用に続く攻撃者の活動を確認できます。

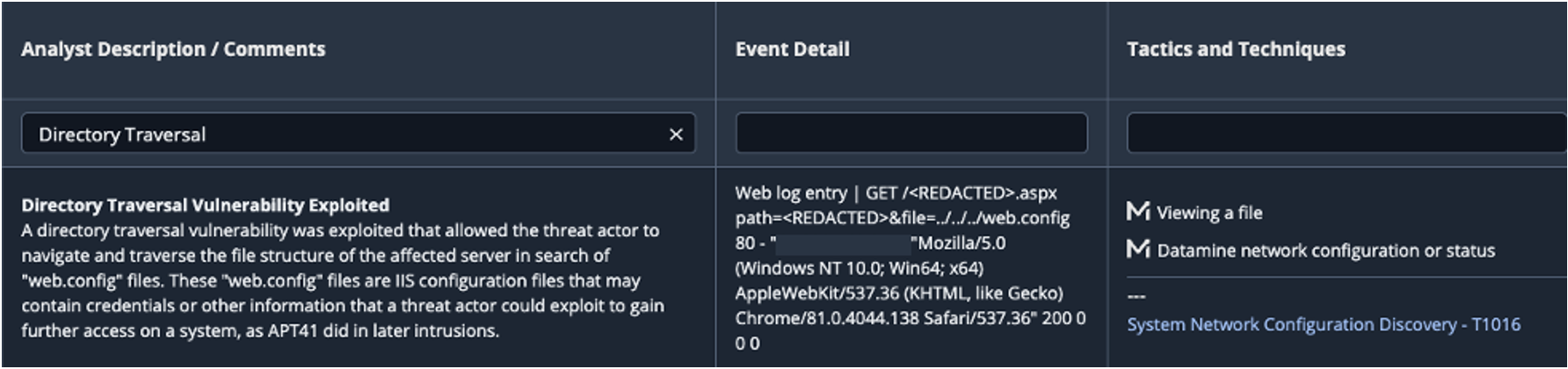

- Mandiant Techniques : Mandiant Techniques は、攻撃者の手法を独自に分類したものであり、何百ものコンピューター侵入に対応し、最先端の脅威調査を実施した結果の副産物です。図 3 のタイムラインの最初の行は、Mandiant がキャンペーン中に Mandiant テクニックを使用する攻撃者を最初に直接観察した日付を示しています。これらはすべて MITRE ATT&CK 手法に積極的にマッピングされていますが、現在 ATT&CK フレームワークでは利用できない追加のコンテキストをユーザーに提供するために、Mandiant Advantage Threat Intelligence 内で Mandiant 手法を公開することを選択しています。

- たとえば、「公開アプリケーションのエクスプロイト」というより一般的な説明を提供する代わりに、Mandiant Techniques では、キャンペーン中に観察されたエクスプロイトのタイプを含めることができます (図 4)。追加された特異性は、ユーザーが懸念すべきエクスプロイトまたはアプリケーションのタイプに範囲を絞り込むのに役立ちます。

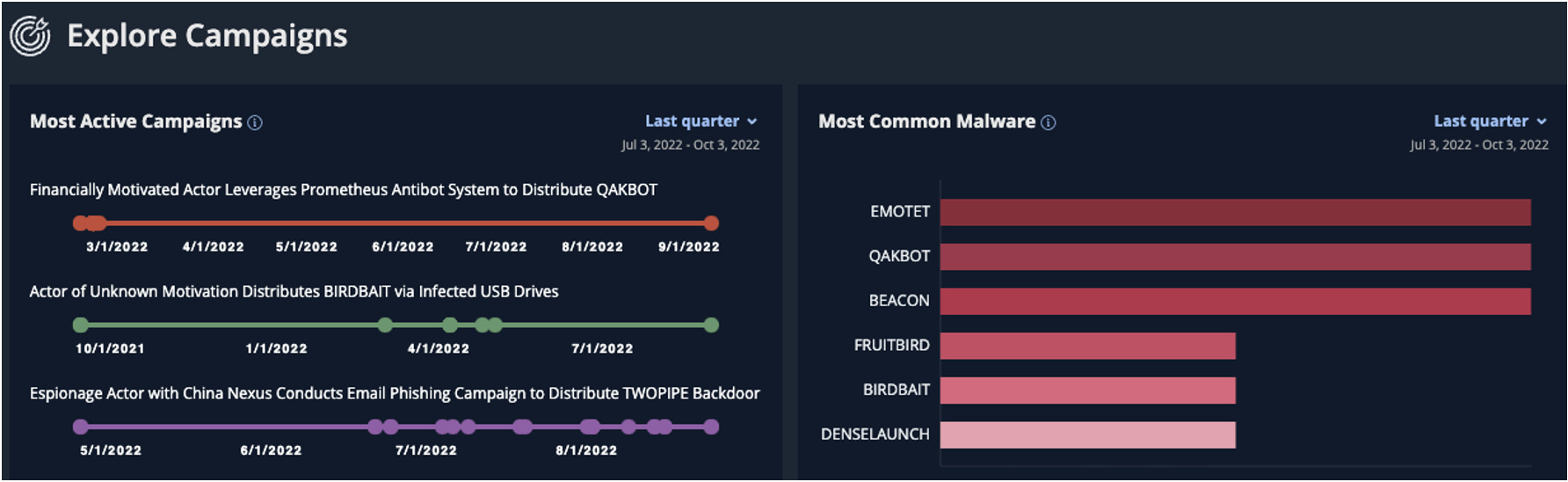

- 主なイベントの詳細:タイムラインに記載されている各手法と主なイベントの詳細は、詳細な表に記載されています (図 5)。これには、アナリストの説明とコメント、および可能であれば、攻撃者によって実行された実際のコマンド、またはイベント ログ内の攻撃者の活動の証拠が含まれます。すべての例には、可能な場合は Mandiant および MITRE ATT&CK 手法で注釈が付けられており、セキュリティ アナリストに実用的な詳細を提供します。

- たとえば、図 5 のディレクトリ トラバーサル イベントには、アナリストの説明、コメント、および無害化された Web ログ エントリの例が含まれています。これは、攻撃者が資格情報を取得しようとして「web.config」ファイルのデータマイニングを行っていることを示しています。

結論

Mandiant Advantage の脅威キャンペーン Threat Intelligenceは、アクティブで関連性のある脅威をより詳細に可視化することで、セキュリティ プロフェッショナルが重要な脅威に優先順位を付けて集中するだけでなく、実用的なインテリジェンスを取得できるようにします。これにより、彼らはより自信を持って脅威を予測、特定、対応することができ、すでに多忙な役割での不必要なストレスを軽減できます。

参照: https://www.mandiant.com/resources/blog/attacker-visibility-threat-campaigns

Comments