リモートでコードを実行できる Microsoft Word の重大な脆弱性である CVE-2023-21716 の概念実証が週末に公開されました。

この脆弱性には 10 点満点中 9.8 の重大度スコアが割り当てられ、Microsoft は 2 月のパッチ チューズデー セキュリティ更新プログラムといくつかの回避策でこの問題に対処しました。

重大度スコアは、主に攻撃の複雑さが低いことと、それを悪用するために必要な権限とユーザーの操作が不足していることによって決まります。

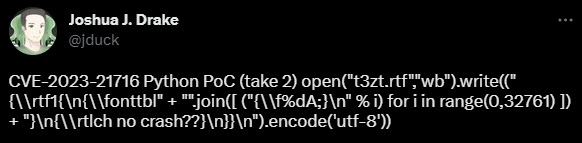

ツイートサイズの PoC

セキュリティ研究者の Joshua Drake は昨年、Microsoft Office の「wwlib.dll」の脆弱性を発見し、この問題が悪用可能であることを示す概念実証 (PoC) コードを含むテクニカル アドバイザリを Microsoft に送信しました。

リモートの攻撃者は、この問題を利用して、悪意のある .RTF ドキュメントを開いた被害者と同じ権限でコードを実行する可能性があります。

悪意のあるファイルを被害者に配信するのは、電子メールに添付するのと同じくらい簡単ですが、他にも多くの方法が存在します。

Microsoft は、ユーザーが悪意のある RTF ドキュメントを開く必要はなく、ファイルをプレビュー ペインにロードするだけで侵害が開始されると警告しています。

研究者は、Microsoft Word の RTF パーサーにはヒープ破損の脆弱性があり、「過剰な数のフォント (*f###*) を含むフォント テーブル (*fonttbl*) を処理するときに」トリガーされると説明しています。

Drake は、メモリ破損が発生した後に追加の処理が行われ、脅威アクターが「適切に作成されたヒープ レイアウト」を使用して任意のコードを実行するためにバグを利用する可能性があると述べています。

研究者による PoC は、ヒープ破損の問題を示していますが、Windows で電卓アプリを起動するまでには至らず、コードの実行を示しています。

当初、PoC はコメントを含めて 12 行強でした。 2022 年 11 月にレポートが Microsoft に送信されて以来、研究者はいくつかの行を削除し、すべてをツイートに収めることに成功しました。

ソース:ジョシュア・ドレイク

現時点では、この脆弱性が実際に悪用されている兆候はなく、Microsoft の現在の評価では、この問題を利用する可能性は「低い」とされています。

このような重大な脆弱性は脅威アクターの注意を引き、より高度な攻撃者は修正プログラムをリバース エンジニアリングして、それを利用する方法を見つけようとします。

通常、エクスプロイト コードが利用可能になると、より多くの攻撃者が脆弱性を利用し始めます。これは、エクスプロイトを最初から考え出すよりも、PoC を変更するのに必要な労力が少ないためです。

Joshua Drake による現在の PoC が本格的なエクスプロイトに兵器化できるかどうかは不明です。

ただし、この Microsoft Word でのリモート コード実行は切望されており、電子メールを介してマルウェアを大規模に配布する可能性があります。

Microsoft Excel 数式エディタの同様の脆弱性はかなり前にパッチが適用されており、 今日でも一部のキャンペーンで使用されています。

回避策は逆効果になる可能性があります

この脆弱性の影響を受ける Microsoft Office 製品の完全なリストは、CVE-2023-21716 に関するベンダーのアドバイザリで入手できます。

修正を適用できないユーザーには、Microsoft はメールをプレーン テキスト形式で読むことを推奨しています。

もう 1 つの回避策は、Microsoft Office ファイル ブロック ポリシーを有効にすることです。これにより、Office アプリが不明または信頼されていない作成元の RTF ドキュメントを開くことができなくなります。

この方法では、Windows レジストリを変更する必要があり、注意事項もあります。

さらに、「 除外ディレクトリ」が設定されていない場合、ユーザーは RTF ドキュメントを開くことができなくなるリスクがあります。

完全なエクスプロイトが現在利用できず、理論的なものにすぎない場合でも、Microsoft からセキュリティ更新プログラムをインストールすることが、脆弱性に対処する最も安全な方法であることに変わりはありません。

Comments