新しいフィッシング キャンペーンは、2 年以上前に発見された古い Windows ユーザー アカウント制御のバイパスを利用して、Remcos RAT マルウェアを使用して東ヨーロッパ諸国の組織を標的にしています。

Windows ユーザー アカウント制御をバイパスするための偽の信頼できるディレクトリの使用は、2020 年から知られている攻撃で際立っていますが、現在でも有効です。

最新の Remcos キャンペーンは、SentinelOne の研究者によって観察および分析され、本日公開されたレポートにその結果が記録されています。

偽の請求書から始まる

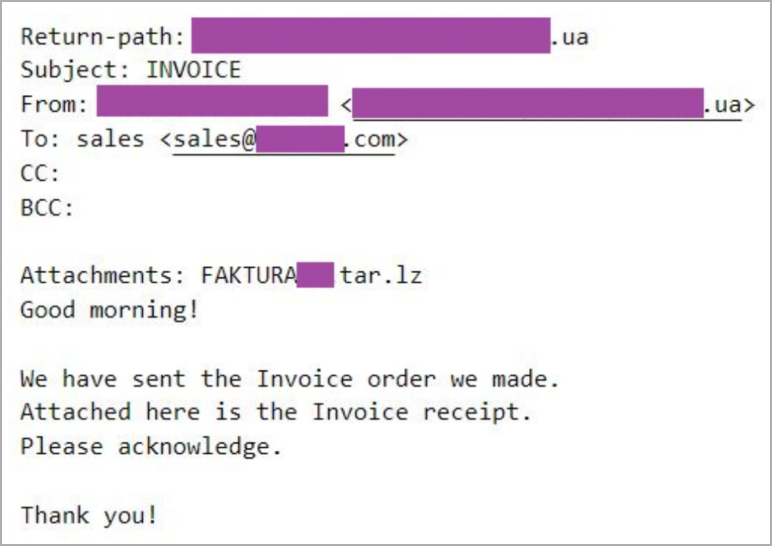

フィッシング キャンペーンの電子メールは、受信者の国と一致するトップレベル ドメインから送信され、通常は請求書、入札書類、およびその他の財務書類に偽装されます。

電子メールには、受信者の注意を添付ファイル (DBatLoader 実行可能ファイルを含む tar.lz アーカイブ) に向けるのに必要なもの以外は、多くのテキストが含まれていません。

このように通常とは異なるファイル形式を選択すると、被害者が添付ファイルを正常に開く可能性が低くなりますが、ウイルス対策ソフトウェアや電子メール セキュリティ ツールによる検出を回避するのにも役立ちます。

マルウェア ローダーの第 1 段階のペイロードは、二重の拡張子とアプリ アイコンを使用して Microsoft Office、LibreOffice、または PDF ドキュメントに偽装され、被害者をだましてそれを開かせます。

マルウェア ローダーを起動すると、Microsoft OneDrive や Google Drive などのパブリック クラウド サービスから第 2 段階のペイロードがフェッチされます。

Sentinel One は、あるケースでは、クラウド サービスが DBatLoader をホストするために 1 か月以上悪用されたと報告しています。

偽の「信頼できる」フォルダの悪用

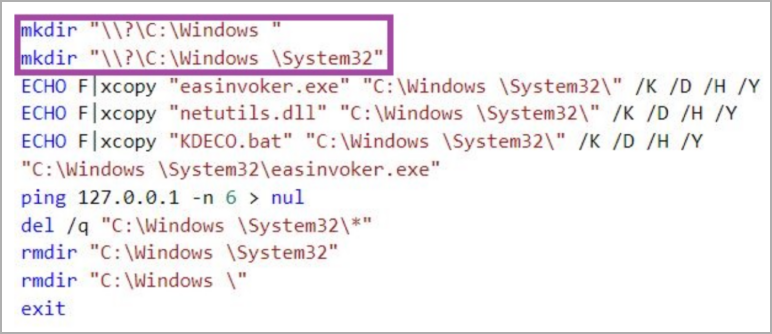

Remcos RAT をロードする前に、DBatLoader は Windows バッチ スクリプトを作成して実行し、2020 年に文書化された Windows UAC バイパス メソッドを悪用します。

セキュリティ研究者の Daniel Gebert によって Windows 10 で最初に実証されたこの方法では、 DLL ハイジャックと偽の信頼できるディレクトリの組み合わせを使用して、UAC をバイパスし、ユーザーにプロンプトを表示せずに悪意のあるコードを実行します。

Windows UAC は、Microsoft が Windows Vista で導入した保護メカニズムであり、リスクの高いアプリケーションの実行をユーザーに確認するよう求めます。

C:WindowsSystem32 などの一部のフォルダーは Windows によって信頼されているため、UAC プロンプトを表示せずに実行可能ファイルを自動昇格させることができます。

モック ディレクトリは、末尾にスペースがある模造ディレクトリです。たとえば、「C:WindowsSystem32」は正当なフォルダーであり、Windows では信頼できる場所と見なされます。モック ディレクトリは “C:WindowsSystem32” のようになり、C:Windows の後に余分なスペースが追加されます。

問題は、ファイル エクスプローラーなどの一部の Windows プログラムが “C:Windows” と “C:Windows ” を同じフォルダーとして扱い、オペレーティング システムをだまして C:Windows System32 を信頼できるフォルダーと見なすことです。 UACプロンプトなしでファイルを自動昇格させます。

この場合、DBatLoader が使用するスクリプトは、「C:Windows System32」フォルダーを作成し、正当な実行可能ファイル (「easinvoker.exe」) と悪意のある DLL (「netutils.dll」) をコピーして、同じ方法で偽の信頼できるディレクトリを作成します。 ) それに。

「easinvoker.exe は DLL ハイジャックの影響を受けやすく、そのコンテキストで悪意のある netutils.dll の実行を可能にします」 と Sentinel One は説明します。

「easinvoker.exe は自動昇格された実行可能ファイルです。つまり、信頼できるディレクトリにある場合、Windows は UAC プロンプトを発行せずにこのプロセスを自動的に昇格させます。モック %SystemRoot%System32 ディレクトリは、この基準が確実に満たされるようにします。」

マルウェア ローダーは、DLL に隠れている悪意のあるスクリプト (「KDECO.bat」) を Microsoft の Defender 除外リストに追加し、新しいレジストリ キーを作成して Remcos の永続性を確立します。

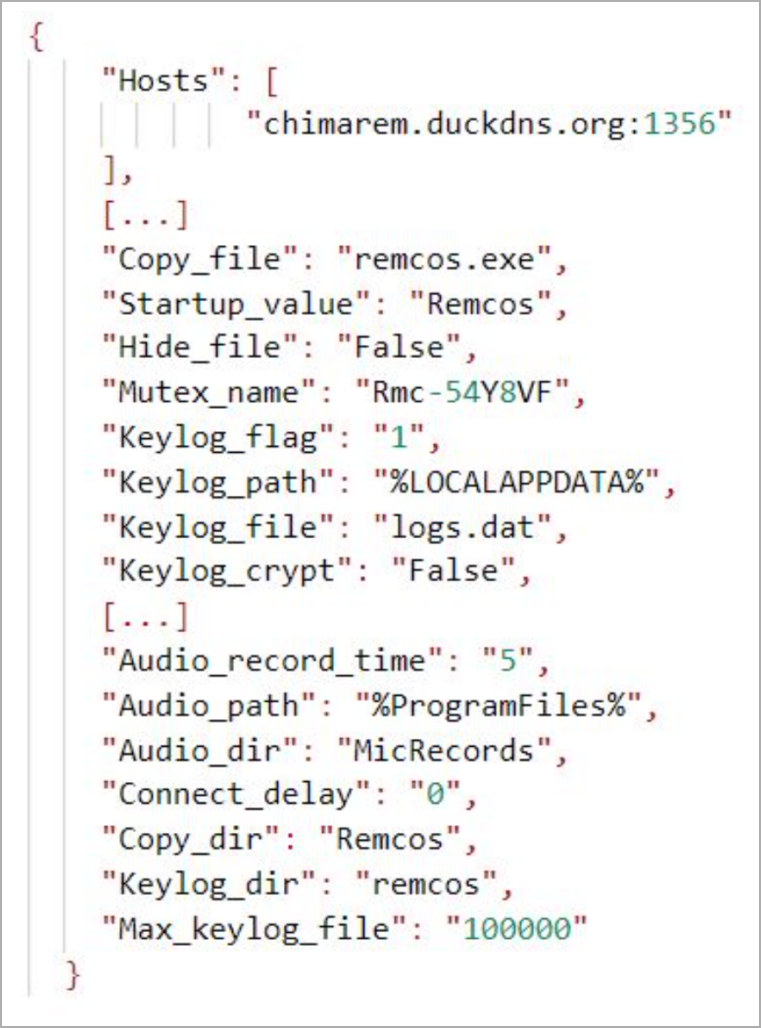

最終的に、Remcos はプロセス インジェクションを通じて実行され、キーロギングとスクリーンショット スナップ機能が構成されます。

Sentinel One は、システム管理者が Windows UAC を「常に通知する」ように構成することを提案していますが、これはあまりにも邪魔でうるさいかもしれません.

また、管理者は、特に文字列「Windows」を含むフォルダーで、末尾にスペースがある信頼できるファイル システム パスで、疑わしいファイルの作成またはプロセスの実行を監視する必要があります。

Comments