OpenSSL プロジェクトは、通信チャネルと HTTPS 接続の暗号化に使用されるオープンソースの暗号化ライブラリにある 2 つの深刻なセキュリティ上の欠陥にパッチを当てました。

脆弱性 ( CVE-2022-3602 および CVE-2022-3786 )は OpenSSL バージョン 3.0.0 以降に影響し、OpenSSL 3.0.7 で対処されています。

CVE-2022-3602 は任意の 4 バイトのスタック バッファ オーバーフローであり、クラッシュを引き起こしたり、リモート コード実行 (RCE) を引き起こしたりする可能性があります。一方、CVE-2022-3786 は、悪意のある電子メール アドレスを介して攻撃者に悪用され、サービス拒否状態を引き起こす可能性があります。

OpenSSL チームは、「これらの問題は依然として深刻な脆弱性であると考えており、影響を受けるユーザーはできるだけ早くアップグレードすることをお勧めします」 と述べています。

「リモートでコードが実行される可能性のある有効なエクスプロイトは認識しておらず、この投稿のリリース時点で、これらの問題が悪用されたという証拠はありません。」

Open SSL のポリシーに従って、組織と IT 管理者は 10 月 25 日以降、脆弱なインスタンスの環境を検索し、OpenSSL 3.0.7 がリリースされたときにパッチを適用する準備をするよう警告されています。

「OpenSSL 3.0+をどこでどのように使用しているかを事前に知っていれば、アドバイザリが来たときに、影響を受けているかどうか、またはどのように影響を受けているか、何にパッチを当てる必要があるかを迅速に判断できます」とコックス氏は述べています.

OpenSSL は、パッチが適用されるまで、TLS サーバーを操作する管理者が TLS クライアント認証を無効にすることを要求する緩和策も提供します。

から騒ぎ?

最初の警告により、管理者は欠陥を軽減するために直ちに行動を起こすよう促されましたが、CVE-2022-3602 (当初は重大と評価されていました) が深刻度の高いものに格下げされており、影響を受けるのは OpenSSL 3.0 以降のインスタンスのみであるため、実際の影響ははるかに限定的です。 .

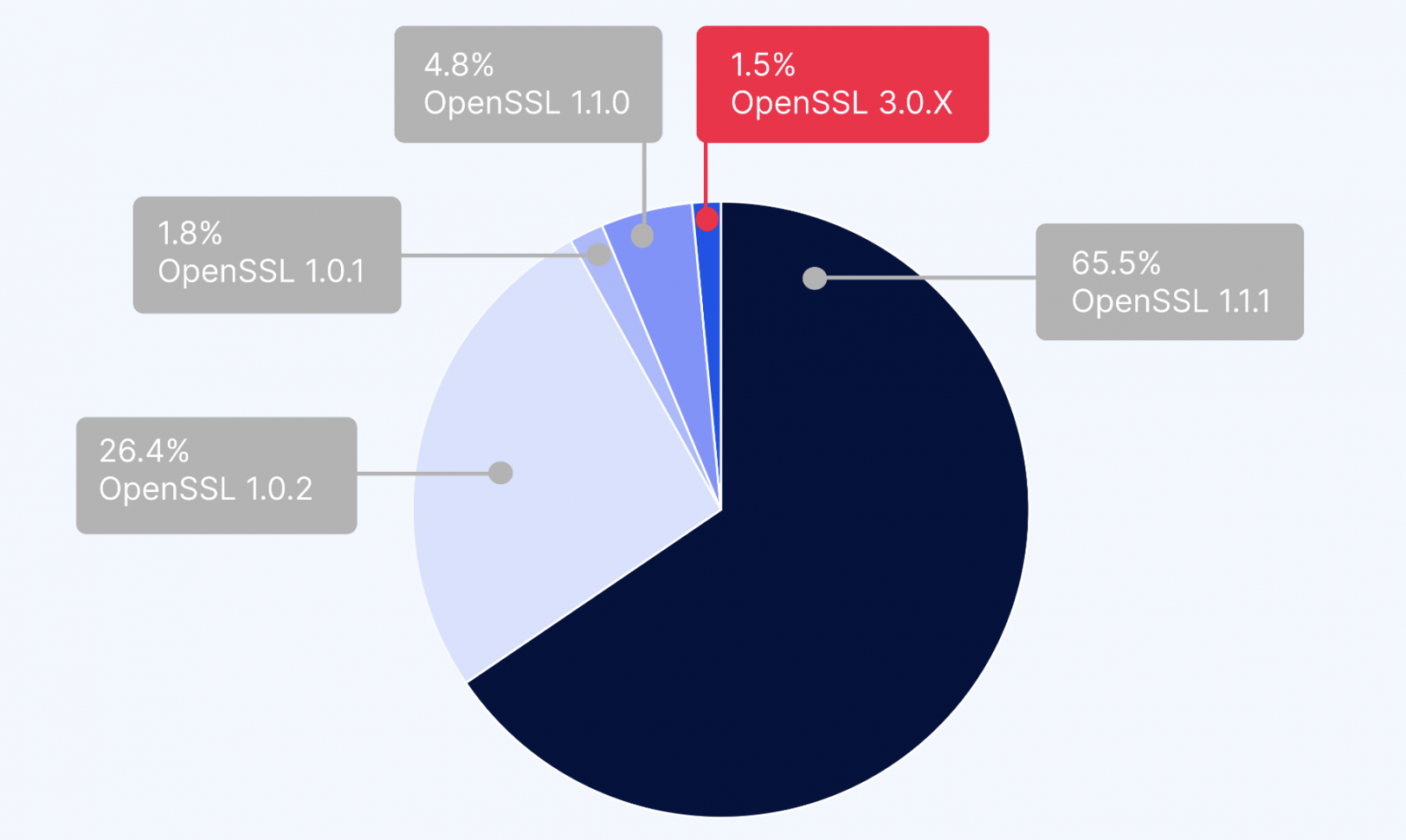

これらの最近リリースされたバージョンは、OpenSSL ライブラリの以前のバージョンと比較して、本番環境で使用されるソフトウェアにまだ大量に展開されていません。

さらに、一部のセキュリティ専門家やベンダーは、この脆弱性の発見を Apache Log4J ロギング ライブラリの Log4Shell の欠陥と同一視していますが、脆弱な OpenSSL バージョンを実行しているインターネットに公開されたシステムは、合計 1,793,000 を超える固有のホストのうち、約 7,000 にすぎません。 Censys オンライン — Shodan は、公的にアクセス可能な約 16,000 の OpenSSL インスタンスをリストしています。

クラウド セキュリティ企業の Wiz.io は、主要なクラウド環境 (すなわち、AWS、GCP、Azure、OCI、および Alibaba Cloud) での展開を分析した後、すべての OpenSSL インスタンスの 1.5% のみがこのセキュリティ上の欠陥の影響を受けることが判明したとも述べています。

オランダの National Cyber Security Center は、この OpenSSL 脆弱性の影響を受けない (影響を受けない) ことが確認されているソフトウェア製品のリストを維持しています。

最新の OpenSSL バージョンは、Redhat Enterprise Linux 9、Ubuntu 22.04+、CentOS Stream9、Kali 2022.3、Debian 12、および Fedora 36 を含む、複数の一般的な Linux ディストリビューションの最新リリースに含まれており、サイバーセキュリティ会社 Akamai によって脆弱性としてタグ付けされています。

Akamai はOSQuery および YARA ルールも共有しており、セキュリティ チームが脆弱なアセットを見つけて、セキュリティ アップデートがリリースされたときにパッチを適用するためにキューに入れるのに役立ちます。

Comments