「No Pineapple!」と名付けられた新しいサイバー スパイ キャンペーンは、北朝鮮のハッキング グループ Lazarus によるものであると考えられており、攻撃者は被害者から 100 GB のデータを破壊することなく密かに盗むことができます。

キャンペーンは 2022 年 8 月から 11 月まで続き、医療研究、ヘルスケア、化学工学、エネルギー、防衛、および主要な研究大学の組織をターゲットにしていました。

この操作は、フィンランドのサイバーセキュリティ会社WithSecureによって発見されました。同社のアナリストは、顧客の 1 人に対する潜在的なランサムウェア インシデントを調査するために呼び出されました。しかし、Lazarus の操作ミスにより、キャンペーンを北朝鮮の APT に関連付けることができました。

WithSecure は、複数の証拠に基づいて活動を特定することができましたが、Lazarus の次のようないくつかの新しい開発にも気付きました。

- ドメイン名のない IP アドレスを使用した新しいインフラストラクチャの使用

- Dtrack 情報窃盗マルウェアの新しいバージョン、

- 管理者アカウントの作成と保護バイパスに使用される GREASE マルウェアの新しいバージョン。

キャンペーン名は「<ノーパイナップル! >’ エラーは、盗んだデータを攻撃者のサーバーにアップロードする際に、リモート アクセス マルウェアによって送信されたことが確認されました。

静かにデータを盗む

Lazarus ハッカーは、2022 年 8 月 22 日に、Zimbra の脆弱性 CVE-2022-27925 (リモート コード実行) および CVE-2022-37042 (認証バイパス) を利用して、標的のメール サーバーに Webshell をドロップすることにより、被害者のネットワークを侵害しました。

この RCE の欠陥は 2022 年 5 月にパッチが適用されましたが、認証バイパスにより、Zimbra がセキュリティ アップデートをリリースするのに 8 月 12 日までかかりました。その時までに、それはすでに攻撃者による活発な悪用にさらされていました.

ネットワークの侵害に成功した後、ハッカーはトンネリング ツール「Plink」と「3Proxy」を展開して、脅威アクターのインフラストラクチャに戻る逆トンネルを作成し、脅威アクターがファイアウォールをバイパスできるようにしました。

それから 1 週間も経たないうちに、侵入者は改変されたスクリプトを利用して、サーバーから約 5 GB の電子メール メッセージを抽出し、ローカルに保存された CSV ファイルに保存し始めました。このファイルは、後で攻撃者のサーバーにアップロードされました。

次の 2 か月間で、攻撃者はネットワークを介して横方向に広がり、管理者の資格情報を取得し、デバイスからデータを盗みました。

Lazarus は、ネットワークを介して拡散する際に、Dtrack や、Windows 管理者アカウントを見つけるために使用される GREASE マルウェアの新しいバージョンであると考えられるものなど、複数のカスタム ツールを展開しました。

Dtrack は、Lazarus によって使用されることが知られている情報を盗むバックドアであり、GREASE マルウェアは、北朝鮮が支援する別のハッキング グループである Kimusky に関連付けられています。

攻撃は 2022 年 11 月 5 日に頂点に達し、攻撃者は 2 か月以上にわたってネットワークに潜伏し、最終的に侵害された組織から 100 GB のデータを盗みました。

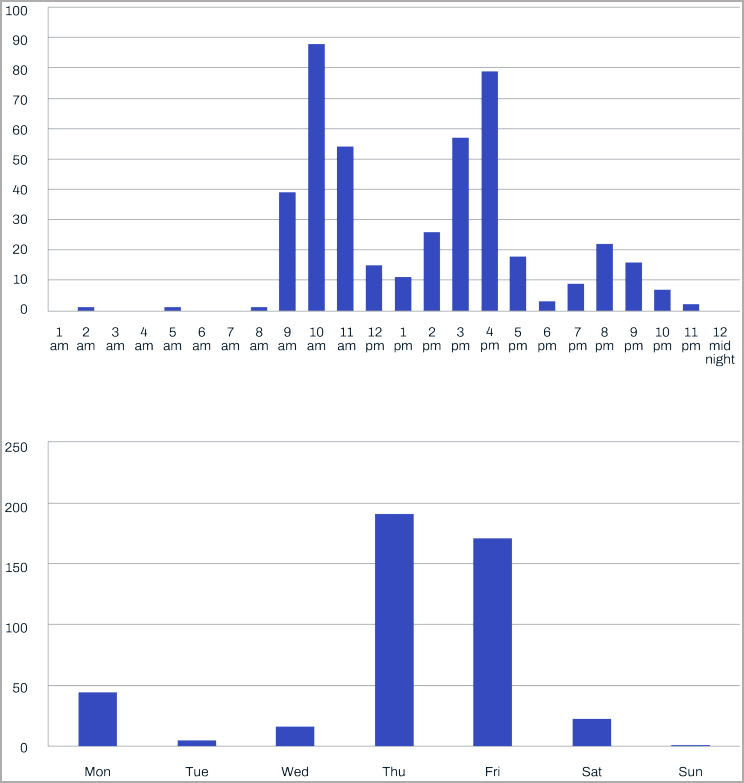

WithSecure は攻撃者の作業パターンを分析し、月曜日から土曜日の午前 9 時から午後 10 時まで働いていたと述べています。

「タイム ゾーン属性分析は、タイム ゾーンが UTC +9 に一致すると結論付けました。時刻ごとの活動を確認すると、ほとんどの脅威アクターの活動が 00:00 から 15:00 UTC (09:00 から 21:00 UTC +9) の間に発生したことがわかりました。 」と、WithSecure が共有しました。

「曜日ごとの活動を分析すると、脅威アクターは月曜日から土曜日まで活動していたことが示唆されます。これは、DPRK の一般的な作業パターンです。」

新しいマルウェアと戦術

この Lazarus キャンペーンで見つかった最初の顕著な変化は、インフラストラクチャをドメイン名なしで IP アドレスのみに依存するようになったことです。

この変更は、更新メンテナンスの必要性を減らし、IP の柔軟性を高めるなど、攻撃者にとって利点があります。

最近の Lazarus 攻撃で発見された新しいDtrack亜種は、「onedriver.exe」という名前の実行可能ファイルによって投下され、データの流出に独自の C2 サーバーを使用しなくなりました。

代わりに、別のバックドアに依存して、侵入先のマシンでローカルに収集したデータを転送し、パスワードで保護されたアーカイブに保存します。

「ステージングおよび抽出ホストは、エンドポイント セキュリティ監視ツールが展開されていないホストになるように、攻撃者によって慎重に選択された可能性があります」と、レポートで WithSecure は説明しています。

Lazarus が使用する新しい GREASE マルウェアは、ホスト上で DLL (「Ord.dll」) として実行され、「 PrintNightmare 」の欠陥を悪用してより高い権限を取得します。

以前のバージョンとの主な違いは、RDPWrap を使用してホストに RDP サービスをインストールし、ネット ユーザー コマンドを使用して特権ユーザー アカウントを作成することです。

エラーによる露出

Lazarus のような非常に高度な脅威アクターでさえ、間違いを犯すことは前代未聞ではありません。この場合、キャンペーンがハッキング グループに起因することが許されました。

被害者から取得したネットワーク ログを WithSecure が調査したところ、侵入者が仕掛けた Web シェルの 1 つが北朝鮮の IP アドレス (「175.45.176[.]27」) と通信していたことが明らかになりました。

この孤立したインシデントはその日の初めに発生し、その前にプロキシ アドレスからの接続がありました。これは、攻撃者が勤務開始時にエラーによって自分自身をさらけ出した可能性が高いことを示しています。

さらに、WithSecure は、侵害されたネットワーク デバイスで実行されたさまざまなコマンドが、Lazarus マルウェア内でハードコードされたコマンドと非常によく似ていることを観察しましたが、多くの場合、間違いを含んでいて実行されませんでした。これは、攻撃者が Impacket の「atexec」モジュールを使用して手動でコマンドを入力していたことを示しています。

間違いは別として、WithSecure は、Symantec と Cisco Talos による以前のレポートで詳述されている TTP の重複、使用されているマルウェアの種類、ターゲットのプロファイル、インフラストラクチャの重複、およびタイムゾーン分析に基づいて、これらの操作を Lazarus に関連付けることができました。

WithSecure のレポートは、Lazarus の活動を示すもう 1 つの兆候です。この脅威グループは、知名度の高い被害者から情報を収集し、大量のデータを盗み出す努力を続けています。

Comments