Zyxel は、ファイアウォールと VPN デバイスを進行中の攻撃から保護し、悪用の兆候を検出するためのガイダンスを含むセキュリティ アドバイザリを公開しました。

この警告は、CVE-2023-28771 の広範な悪用、および CVE-2023-33009 および CVE-2023-33010 の悪用可能性と重大度に関する複数の報告に対応して発行され、これらはすべて Zyxel VPN およびファイアウォール デバイスに影響を与えます。

「Zyxel は、登録ユーザーおよびアドバイザリー加入者に対するいくつかのセキュリティ アドバイザリー ニュースレターの発行、オンプレミス デバイスの Web GUI のプッシュ通知を介したユーザーへのアップグレードの通知、クラウドのスケジュールされたファームウェア アップグレードの強制など、複数のチャネルを通じてユーザーにパッチをインストールするよう促してきました。まだそうしていないベースのデバイス」と Zyxel のセキュリティ勧告は警告しています。

現在、マルウェア ボットネットは CVE-2023-28771 を悪用し、特別に細工された悪意のあるパケットを介して認証されていないリモート コマンドを実行し、デバイスに感染しています。

他の 2 つの欠陥 CVE-2023-33009 と CVE-2023-33010 はバッファ オーバーフローのバグで、認証されていない攻撃者が脆弱なデバイスにサービス拒否状態を課したり、リモートでコードを実行したりする可能性があります。

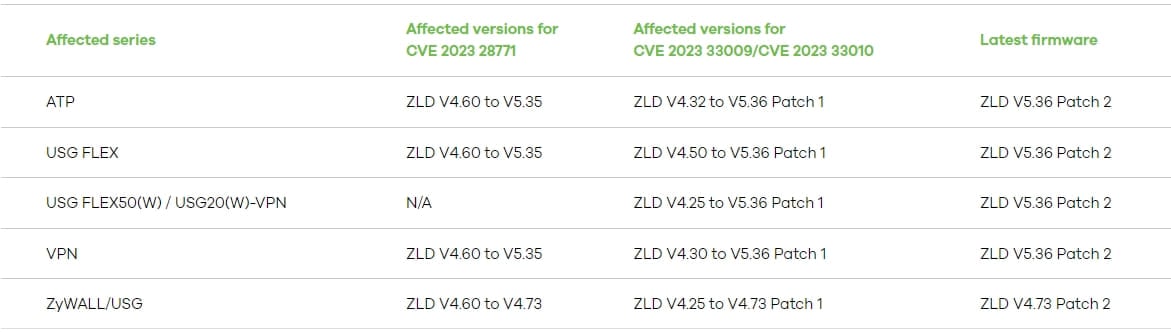

次の表は、影響を受ける Zyxel 製品、脆弱なファームウェア バージョン、およびそれぞれの対象となるセキュリティ アップデートをまとめたものです。

トラブルと緩和の兆候

Zyxel によれば、ハッキングされたデバイスの強力な兆候には、無応答や、デバイスの Web ユーザー インターフェイスまたは SSH 管理パネルにアクセスできないことが含まれます。

頻繁なネットワークの中断や不安定な VPN 接続も危険信号として扱い、調査する必要があります。

推奨されるアクションは、利用可能なセキュリティ アップデートを適用することです。ATP – ZLD、USG FLEX、および VPN-ZLD の場合は「ZLD V5.36 Patch 2」、ZyWALL の場合は「ZLD V4.73 Patch 2」です。

ただし、現時点で更新が不可能な場合は、システム管理者は特定の緩和策を実装することをお勧めします。

最初の効果的な防御策は、WAN (ワイド エリア ネットワーク) からの HTTP/HTTPS サービスを無効にすることです。これにより、リモート攻撃者が脆弱なエンドポイントに到達できなくなります。

管理者が WAN 経由でデバイスを管理する必要がある場合は、「ポリシー制御」を有効にし、信頼された IP アドレスのみがデバイスにアクセスできるようにするルールを追加する必要があります。

信頼できる場所に基づいてユーザー/システムへのアクセスを制限するには、GeoIP フィルタリングを有効にすることも推奨されます。

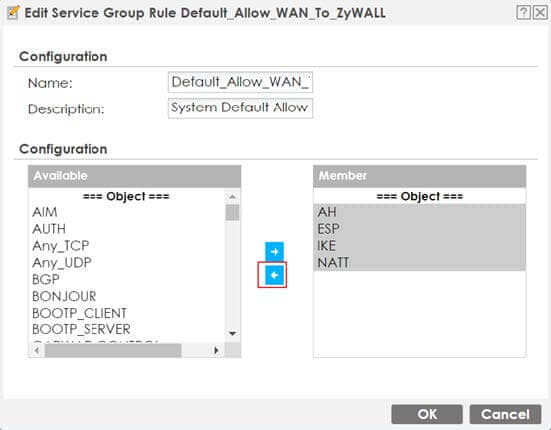

最後に、Zyxel は、IPSec VPN が必要ない場合は、UDP ポート 500 とポート 4500 を無効にして、別の攻撃経路を遮断することを推奨しています。

リストされている製品に対する攻撃は現在進行中であることに留意することが重要であり、攻撃の量と重大度は今後さらに増大すると予想されるため、デバイスを保護するための措置をできるだけ早く講じることが不可欠です。

Comments