セキュリティ研究者は、ファイルを盗んで Google ドライブ ストレージに送信するために、北朝鮮のハッカーが 1 年以上にわたって高度に標的を絞った作戦で使用していた Dophin と呼ばれる、これまで知られていなかったバックドアを発見しました。

サイバーセキュリティ企業 ESET の調査によると、APT 37 脅威グループ (別名 Reaper、Red Eyes、Erebus、ScarCruft) は、非常に特定のエンティティに対して新しく発見されたマルウェアを使用しました。このグループは、2012 年以来、北朝鮮の利益に沿ったスパイ活動に関与してきました。

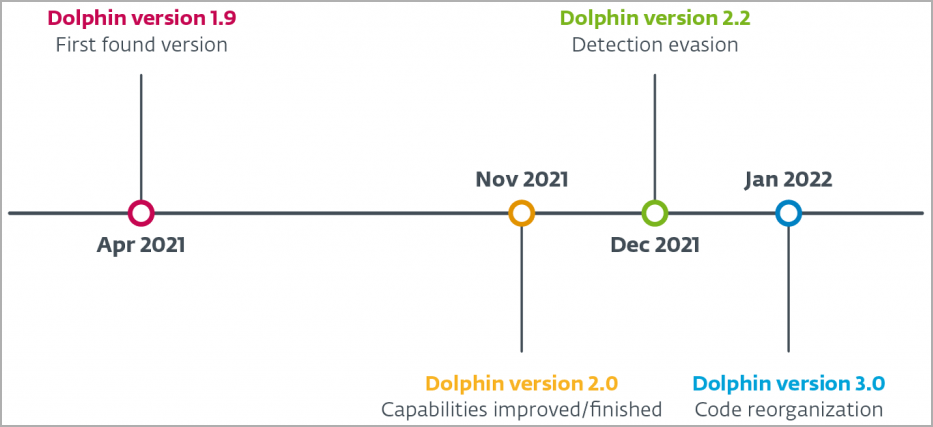

研究者は 2021 年 4 月に Doplphin を発見し、改善されたコードと検出防止メカニズムを備えた新しいバージョンに進化することを観察しました。

ブルーライトを超えて

Dolphin は、 以前の APT37 キャンペーンで見られた基本的な偵察ツールである BLUELIGHT と共に使用されますが、Web ブラウザーから情報 (パスワード) を盗む、スクリーンショットを撮る、キーストロークを記録するなど、より強力な機能を備えています。

BLUELIGHT は、侵害されたシステムで Dolphin の Python ローダーを起動するために使用されますが、スパイ活動での役割は限られています。

Python ローダーにはスクリプトとシェルコードが含まれており、マルチステップの XOR 復号化、プロセス作成などを起動し、最終的に新しく作成されたメモリ プロセスで Dolphin ペイロードを実行します。

(エセット)

Dolphin は、Google ドライブをコマンド アンド コントロール (C2) サーバーとして使用し、盗まれたファイルを保存する C++ 実行可能ファイルです。このマルウェアは、Windows レジストリを変更することで持続性を確立します。

イルカの能力

初期段階で、Dolphin は感染したマシンから次の情報を収集します。

- ユーザー名

- コンピュータネーム

- ローカルおよび外部 IP アドレス

- インストール済みのセキュリティソフト

- RAM のサイズと使用量

- デバッグ ツールまたはネットワーク パケット検査ツールの存在

- OSバージョン

バックドアは、現在の構成、バージョン番号、時刻も C2 に送信します。

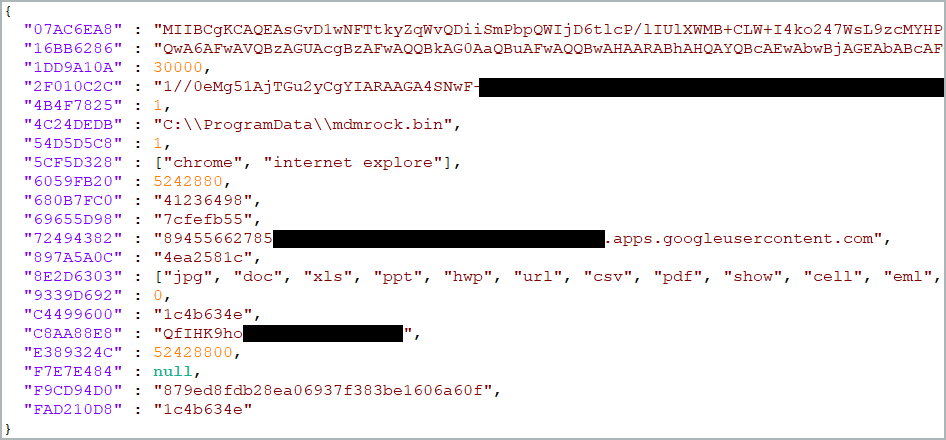

構成には、キーロギングとファイル抽出の手順、Google ドライブ API アクセスの資格情報、および暗号化キーが含まれています。

研究者は、ハッカーがコマンドを Google ドライブにアップロードすることで Dolphin にコマンドを配信したと述べています。それに応じて、バックドアはコマンドの実行結果をアップロードします。

このマルウェアには、ローカル ドライブやリムーバブル ドライブをスキャンしてさまざまな種類のデータ (メディア、ドキュメント、電子メール、証明書) をスキャンし、アーカイブして Google ドライブに配信するなど、一連の拡張機能があります。この機能は、拡張子によってデータをフィルタリングするようにさらに改善されました。

接続された電話からファイルを盗む

その検索機能は、Windows Portable Device API を使用して、侵害されたホストに接続されているすべての電話にまで及びます。

ESET は、発見したマルウェアの最初のバージョンでは、この機能が開発中であると思われることを指摘しています。これを示す証拠は次のとおりです。

- 被害者のコンピューターに存在しない可能性が高いユーザー名でハードコーディングされたパスを使用する

- 変数の初期化の欠落 – 一部の変数はゼロで初期化されていると想定されるか、初期化せずにポインタとして逆参照されます

- 拡張フィルタリングの欠落

さらに、関連する設定を変更することで、被害者の Google アカウントのセキュリティを低下させることもできます。これにより、攻撃者は被害者のアカウントへのアクセスを長期間維持できる可能性があります

Dophin は、「GetAsyncKeyState」API を悪用して Google Chrome でユーザーのキーストロークを記録し、アクティブなウィンドウのスナップショットを 30 秒ごとに取得できます。

ESET の研究者は、Dolphin バックドアの 4 つの異なるバージョンを発見しました。最新のものは 2022 年 1 月の 3.0 です。

バックドアが特定のターゲットに対して展開されていることを考えると、Dolphin の新しいバージョンが存在し、攻撃に使用されている可能性があります。

研究者によると、このマルウェアは、北朝鮮に関連する活動や出来事を報じる韓国の新聞への水飲み場型攻撃で使用されました。ハッカーは Internet Explorer のエクスプロイトを利用して、最終的に Dolphin バックドアを標的のホストに配信しました。

ESET のレポートは、Dolphin バックドア バージョン 1.9 から 3.0 (86/64 ビット) のハッシュのリストを提供します。

Comments