「StrelaStealer」という名前の新しい情報を盗むマルウェアは、広く使用されている 2 つの電子メール クライアントである Outlook と Thunderbird から電子メール アカウントの資格情報を積極的に盗んでいることがわかりました。

この動作は、ブラウザー、暗号通貨ウォレット アプリ、クラウド ゲーム アプリ、クリップボードなど、さまざまなデータ ソースからデータを盗もうとするほとんどの情報盗用者とは異なります。

これまで知られていなかったこのマルウェアは、 DCSO CyTecのアナリストによって発見され、2022 年 11 月初旬にスペイン語を話すユーザーを標的にして、実際にこのマルウェアを初めて確認したと報告しています。

ポリグロットファイルの感染

StrelaStealer は、電子メールの添付ファイルを介して被害者のシステムに到着します。現在はさまざまなコンテンツの ISO ファイルです。

一例として、ISO には、バンドルされたマルウェアを DLL オーダー ハイジャックによってサイドロードする実行可能ファイル (「msinfo32.exe」) が含まれています。

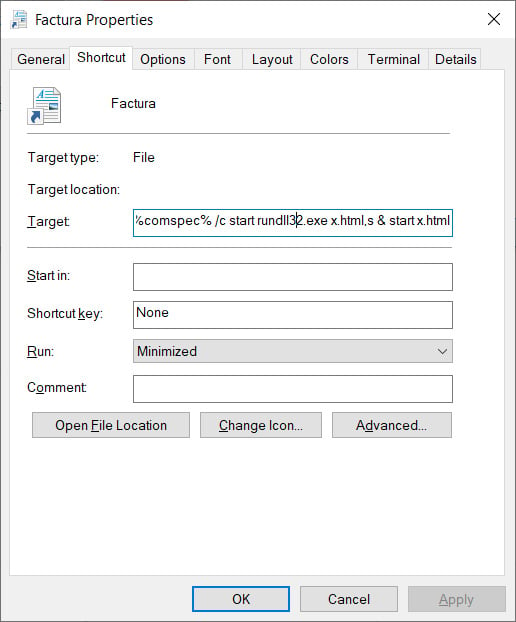

アナリストが確認したさらに興味深いケースでは、ISO に LNK ファイル (「Factura.lnk」) と HTML ファイル (「x.html」) が含まれています。 x.html ファイルは、それを開くアプリケーションに応じて異なるファイル形式として扱うことができるファイルである polyglot ファイルであるため、特に興味深いものです。

.png)

出典: DCSO CyTec

この場合、x.html は HTML ファイルと DLL プログラムの両方であり、StrelaStealer マルウェアをロードしたり、デフォルトの Web ブラウザにおとりドキュメントを表示したりできます。

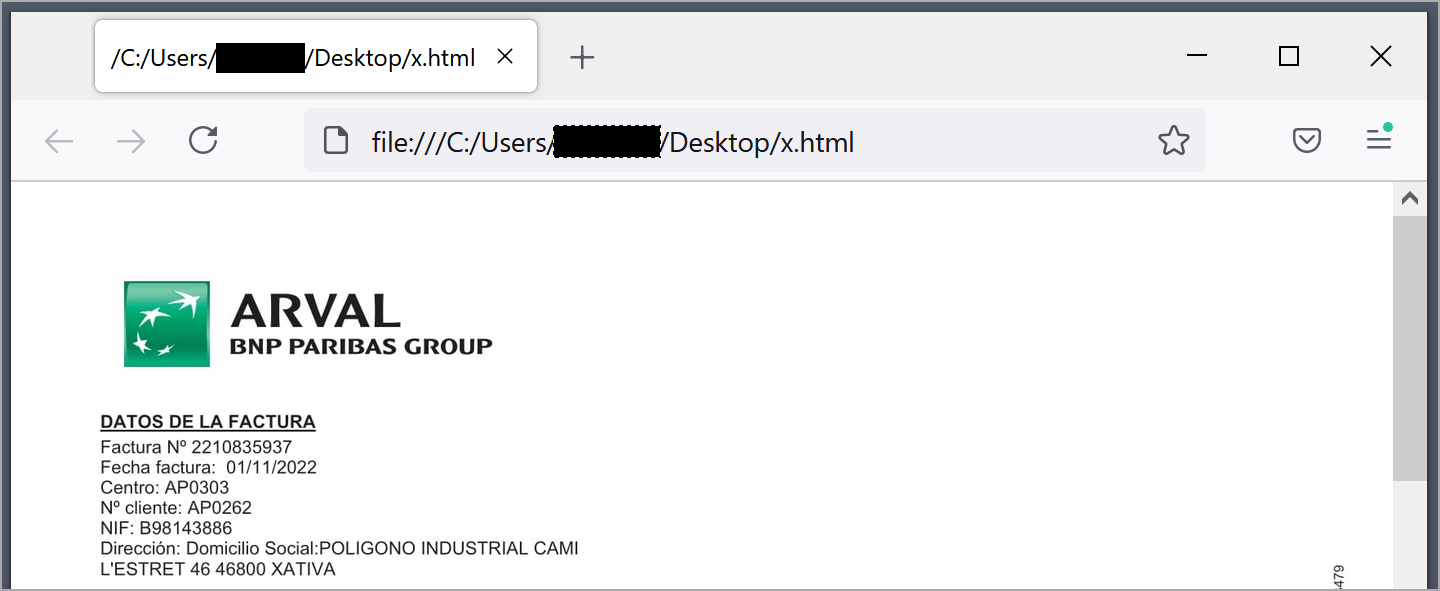

Fractura.lnk ファイルが実行されると、x.html が 2 回実行されます。最初は rundll32.exe を使用して組み込みの StrelaStealer DLL を実行し、次に HTML としておとりドキュメントをブラウザーにロードします (下の画像を参照)。

マルウェアがメモリに読み込まれると、デフォルトのブラウザが開き、おとりが表示され、攻撃の疑いが軽減されます。

出典: DCSO CyTec

ストレラスティーラーの詳細

実行されると、StrelaStealer は「%APPDATA%ThunderbirdProfiles」ディレクトリで「logins.json」(アカウントとパスワード) と「key4.db」(パスワード データベース) を検索し、その内容を C2 サーバーに流出させます。

Outlook の場合、StrelaStealer は Windows レジストリを読み取ってソフトウェアのキーを取得し、「IMAP ユーザー」、「IMAP サーバー」、および「IMAP パスワード」の値を見つけます。

IMAP パスワードにはユーザー パスワードが暗号化された形式で含まれているため、マルウェアは Windows CryptUnprotectData関数を使用して暗号化を解除してから、サーバーとユーザーの詳細と共に C2 に流出します。

最後に、StrelaStealer は、特定の応答をチェックして C2 がデータを受信したことを検証し、受信すると終了します。それ以外の場合は、1 秒間のスリープに入り、このデータ盗難ルーチンを再試行します。

マルウェアはスペイン語のおとりを使用して拡散され、非常に特定のソフトウェアに焦点を当てているため、高度に標的を絞った攻撃に使用される可能性があります。ただし、DCSO CyTec はその分布について詳細を判断できませんでした。

Comments