「RA Group」と名付けられた新たなランサムウェアグループは、米国と韓国の製薬会社、保険会社、資産管理会社、製造会社を標的にしている。

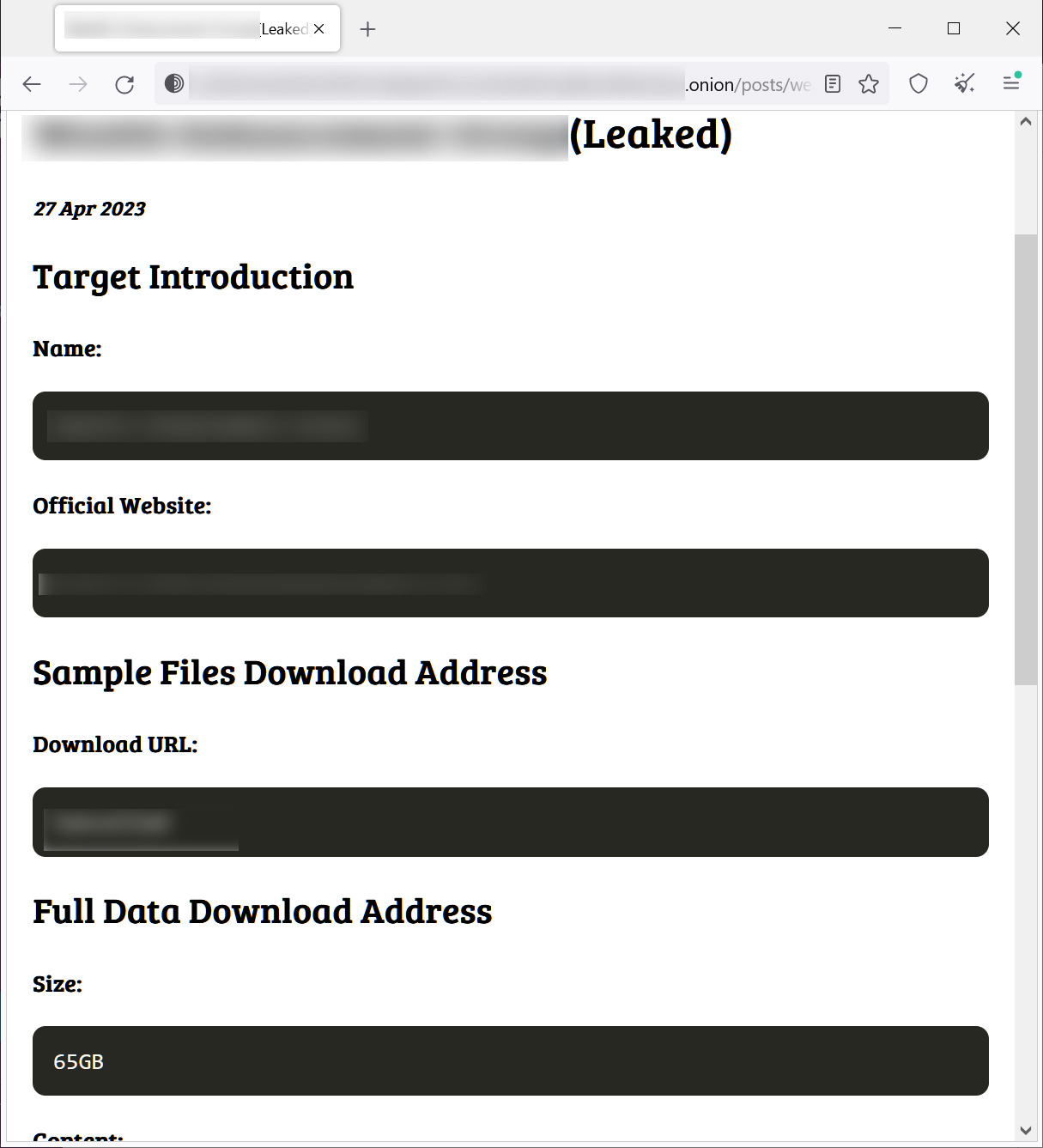

新しいランサムウェアの活動は 2023 年 4 月に始まり、ダークウェブ上にデータ漏洩サイトを立ち上げ、被害者の詳細と盗まれたデータを公開し、ほとんどのランサムウェアギャングが使用する典型的な「二重恐喝」戦術を実行しました。

恐喝ポータルは 2023 年 4 月 22 日に開設されましたが、被害を受けた組織の最初のバッチは 4 月 27 日に公開され、サンプル ファイル、盗まれたコンテンツの種類の説明、盗まれたデータへのリンクが含まれていました。

ソース:

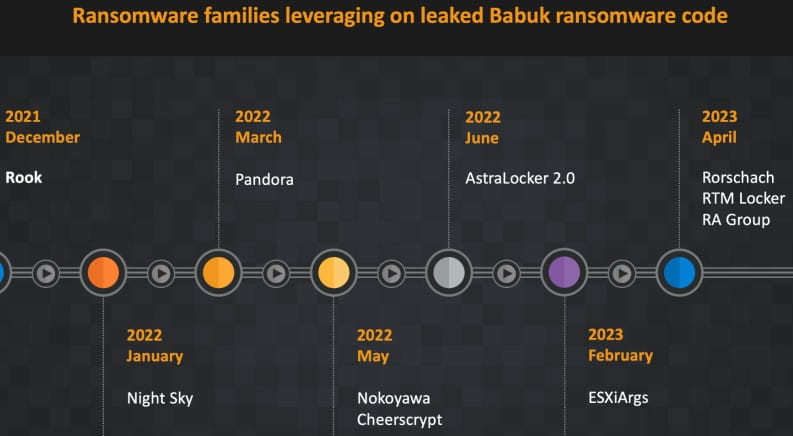

Cisco Talosによる新しいレポートの中で、研究者らは、RA グループが、2021 年に閉鎖されたランサムウェア オペレーションであるBabuk ランサムウェアの漏洩ソース コードに基づく暗号化装置を使用していると説明しています。

先週、 Sentinel Labs は、少なくとも 9 つの異なるランサムウェア オペレーションが、2021 年 9 月にロシア語圏のハッカー フォーラムで漏洩した Babuk ソース コードを使用していると報告しました。これは、脅威アクターが Linux をカバーする範囲を拡大する簡単な方法を提供するためです。およびVMware ESXi。

Sentinel Labs のレポートで Babuk のユーザーとして挙げられているランサムウェア グループに加え、Cisco Talos では Rook、Night Sky、Pandora、Nokoyawa、Cheerscrypt、AstraLocker 2.0、ESXiArgs についても言及しています。

RAグループの攻撃の詳細

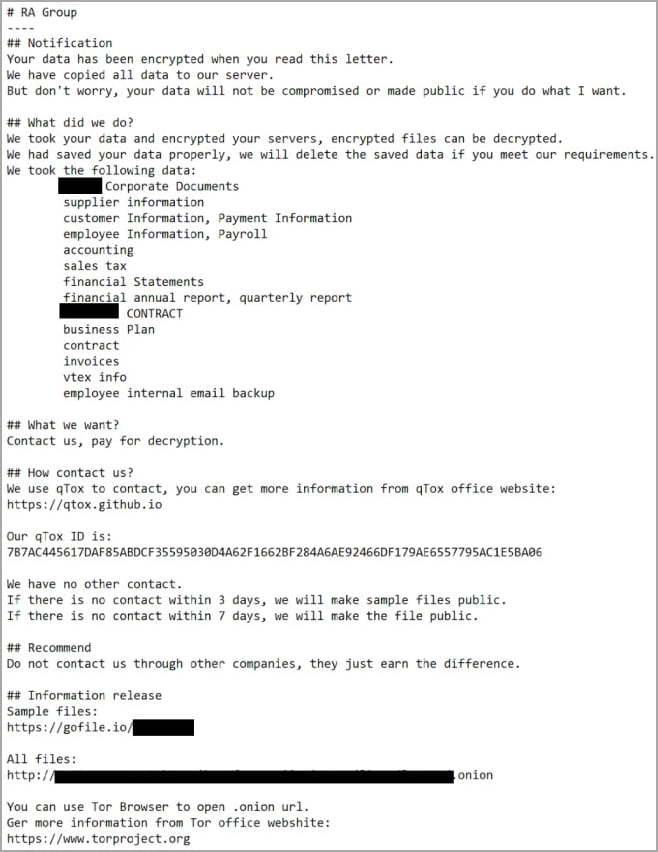

RA Group の注目すべき特徴は、各攻撃が標的の組織向けに特別に作成されたカスタムの身代金メモを特徴としており、実行可能ファイルにも被害者の名前が付けられていることです。

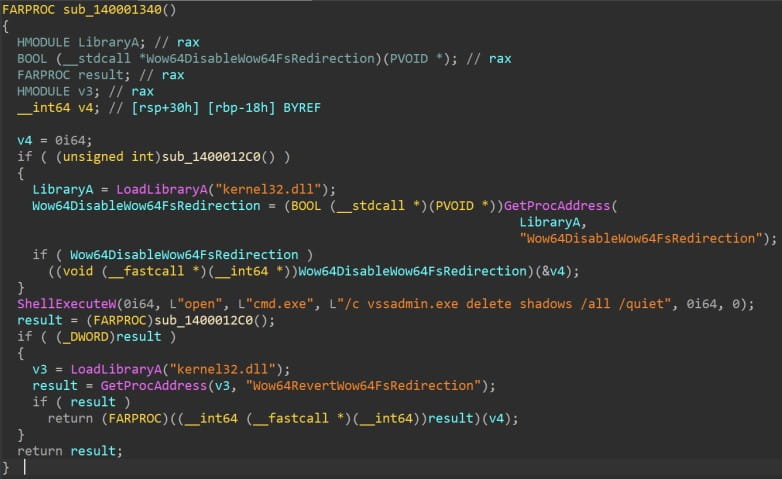

このランサムウェアは、被害者のマシン上のすべての論理ドライブとネットワーク共有をターゲットにし、Windows システム、ブート、プログラム ファイルなどに関連するフォルダーを除く特定のフォルダーを暗号化しようとします。

これは、被害者のシステムが使用不能になり、身代金の支払いを受けられなくなることを避けるためです。

RA グループの暗号化機能は、ファイルの暗号化を高速化するために、ファイルのセクションを暗号化するか暗号化しないかを交互に行う断続的な暗号化を使用します。ただし、このアプローチでは一部のデータがファイルから部分的に回復される可能性があるため、危険を伴う可能性があります。

データを暗号化するとき、エンクリプタはcurve25519およびeSTREAM暗号hc-128アルゴリズムを使用します。

暗号化されたファイルにはファイル名拡張子「 .GAGUP 」が付加されますが、すべてのボリューム シャドウ コピーとごみ箱の内容は簡単にデータを復元できないように消去されます。

被害者のシステムに投下された身代金メモの名前は「 How To Restore Your Files.txt 」で、被害者は qTox メッセンジャーを使用して脅威アクターに連絡し、身代金を交渉する必要があります。

このメモには、データ侵害の証拠として被害者から盗まれたファイルを含むリポジトリへのリンクも含まれています。

攻撃者は、盗まれたデータのサンプルが恐喝サイトに公開される 3 日前に被害者に提供すると主張していますが、他のランサムウェア活動と同様、これには交渉の余地があると考えられます。

これは比較的新しいランサムウェア活動であり、被害者は少数であるため、どのようにしてシステムに侵入し、ネットワーク上で横方向に拡散するのかは不明です。

Comments