Microsoft、Fortra、および Health Information Sharing and Analysis Center (Health-ISAC) は、サイバー犯罪者が使用する主要なハッキング ツールの 1 つである Cobalt Strike のクラックされたコピーをホストするサーバーに対する広範な法的取り締まりを発表しました。

Microsoft の Digital Crimes Unit (DCU) の責任者である Amy Hogan-Burney 氏は、次のように述べています。

「これは、セキュリティ ツールの正当な使用を保護するための Fortra による重要な措置です。Microsoft も同様に、製品とサービスの正当な使用に取り組んでいます。」

先週の金曜日、3 月 31 日、ニューヨーク東部地区連邦地方裁判所は、Microsoft と Fortra (Cobalt Strike のメーカー) がドメイン名を押収し、Cobalt のクラック バージョンをホストしているサーバーの IP アドレスを削除することを許可する裁判所命令を発行しました。ストライク。

これは、関連するコンピューター緊急対応チーム (CERT) とインターネット サービス プロバイダー (ISP) の助けを借りて、悪意のあるインフラストラクチャをオフラインにすることを最終目標として行われます。

この行動に関連する削除は、今週火曜日にすでに開始されており、裁判所命令により、攻撃者が将来の攻撃で使用する新しいインフラストラクチャを連合が妨害することも許可されています。

「Cobalt Strike のクラックされたレガシー コピーを破壊することは、これらの違法コピーの収益化を大幅に妨げ、サイバー攻撃での使用を遅らせ、犯罪者に戦術の再評価と変更を強いることになります」とHogan-Burney 氏は述べています。

「本日の訴訟には、Microsoft と Fortra のソフトウェア コードの悪意のある使用に対する著作権の主張も含まれており、これらは改ざんされ悪用されて損害を与えられています。」

ランサムウェア ギャングや州のハッカーが使用

以前は Help Systems として知られていた Fortra は、10 年以上前の 2012 年にCobalt Strike を、レッド チームが組織インフラストラクチャの脆弱性をスキャンするための正規の商用侵入テスト ツールとしてリリースしました。

開発者は顧客を慎重に審査し、合法的に使用するためのライセンスのみを使用していますが、悪意のある攻撃者がソフトウェアのクラックされたコピーを取得して配布し、Cobalt Strike がデータの盗難やランサムウェアを含むサイバー攻撃で最も広く使用されているツールの 1 つになっています。

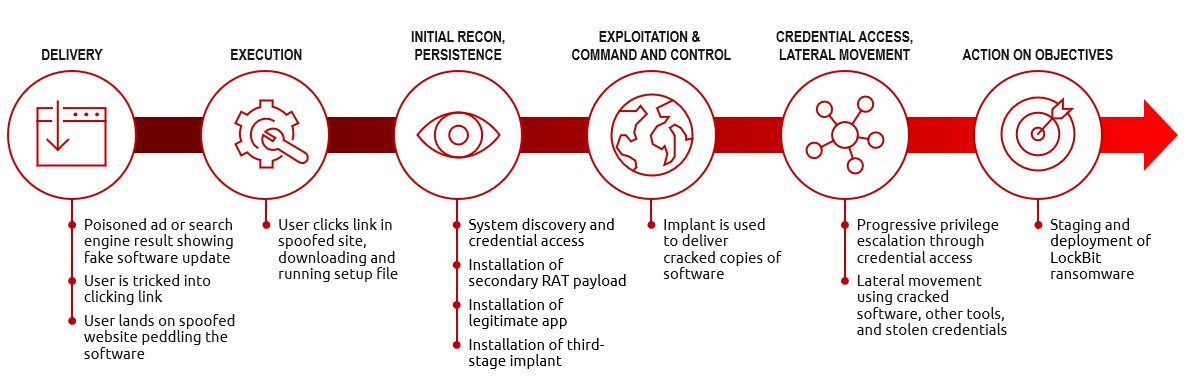

攻撃者は、侵害されたデバイスへの永続的なリモート アクセスを提供するように設計されたビーコンを展開した後、エクスプロイト後のタスクに使用して、機密データを収集したり、追加の悪意のあるペイロードをドロップしたりします。

Microsoft は、中国、米国、ロシアを含む世界中で Cobalt Strike をホストする悪意のあるインフラストラクチャを検出しましたが、犯罪活動の背後にいる者の身元は不明のままです。

同社はまた、ロシア、中国、ベトナム、イランなどの外国政府に代わって行動している間に、クラックされた Cobalt Strike バージョンを使用する複数の国家支援の脅威アクターとハッキング グループを観察しています。

「Cobalt Strike のクラックされたコピーに関連付けられた、または展開されたランサムウェア ファミリは、世界中の 19 か国以上の医療機関に影響を与える 68 を超えるランサムウェア攻撃に関連付けられています」と Hogan-Burney 氏は述べています。

「これらの攻撃は、病院のシステムに数百万ドルの回復と修理の費用をもたらし、さらに、診断、画像検査、検査結果の遅れ、医療処置のキャンセル、化学療法治療の提供の遅れなど、重要な患者ケア サービスの中断をもたらしました。」

2022 年 11 月、Google Cloud の脅威インテリジェンス チームは、165 の YARA ルールと侵害の痕跡 (IOC) のコレクションもオープンソース化し、ネットワーク防御者がネットワーク内の Cobalt Strike コンポーネントを検出できるようにしました。

Comments