「Realst」という名前の新しい Mac マルウェアが、Apple コンピュータをターゲットにした大規模なキャンペーンに使用されており、その最新の亜種の一部には、まだ開発中の macOS 14 Sonoma のサポートが含まれています。

セキュリティ研究者iamdeadlyzによって最初に発見されたこのマルウェアは、Brawl Earth、WildWorld、Dawnland、Destruction、Evolion、Pearl、Olymp of Reptiles、SaintLegend などの名前を使用した偽のブロックチェーン ゲームの形で Windows と macOS の両方のユーザーに配布されました。

これらのゲームはソーシャル メディアで宣伝されており、攻撃者はダイレクト メッセージを使用して、関連 Web サイトから偽のゲーム クライアントをダウンロードするために必要なアクセス コードを共有します。

アクセス コードを使用すると、攻撃者はターゲットを絞り込み、悪意のある動作を明らかにしようとするセキュリティ研究者を避けることができます。

実際には、ゲーム インストーラーは、Windows の RedLine Stealer や macOS の Realst などの情報を盗むマルウェアにデバイスを感染させます。このタイプのマルウェアは、被害者の Web ブラウザや仮想通貨ウォレット アプリからデータを盗み、脅威アクターに送り返します。

出典: iamdeadlyz.gitbook.io

SentinelOne は、iamdeadlyz によって発見された Realst マルウェアの 59 個の Mach-O サンプルを、その macOS バージョンに焦点を当てて分析し、いくつかの明確な違いを発見しました。

これにより、研究者らは macOS マルウェアの 16 種類の亜種を特定することができ、これは活発かつ急速な開発の兆候です。

本物の Mac マルウェア

脅威アクターのサイトから偽のゲームをダウンロードすると、OS に応じて Windows または macOS マルウェアが提供されます。

Windows マルウェアは通常 RedLine Stealer ですが、Raccoon Stealer や AsyncRAT などの他のマルウェアである場合もあります。

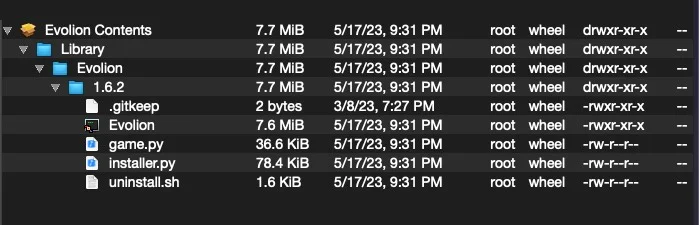

Mac ユーザー向けに、これらのサイトは Realst 情報窃取マルウェアを配布します。このマルウェアは、Mac デバイスを PKG インストーラーまたは悪意のある Mach-O ファイルを含む DMG ディスク ファイルとしてターゲットにしますが、実際のゲームやその他のおとりソフトウェアは含まれません。

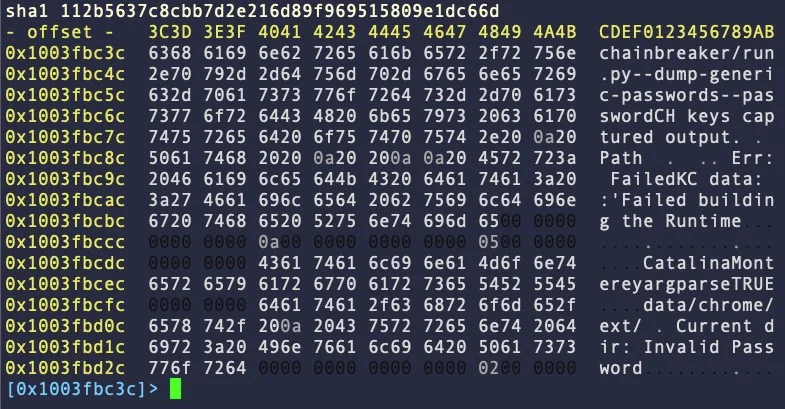

「game.py」ファイルはクロスプラットフォームの Firefox インフォスティーラーであり、「installer.py」はオープンソースの macOS キーチェーン データベースのパスワード、キー、および証明書抽出プログラムである「chainbreaker」です。

SentinelOne は、一部のサンプルが、セキュリティ ツールによる検出を回避するために、有効な (現在は失効している) Apple Developer ID またはアドホック署名を使用してコード署名されていることが判明しました。

亜種

SentinelOne によって分析された 16 の異なる Realst バリアントはすべて、異なる API 呼び出しセットを使用しているにもかかわらず、形式と機能がかなり似ています。

いずれの場合も、マルウェアは Firefox、Chrome、Opera、Brave、Vivaldi、および Telegram アプリをターゲットにしていますが、分析された Realst サンプルはいずれも Safari をターゲットにしていません。

「ほとんどの亜種は、osascript および AppleScript スプーフィングを介してユーザーのパスワードを取得しようとし、sysctl -n hw.model を介してホスト デバイスが仮想マシンではないという基本的なチェックを実行します」と SentinelOne はレポートで説明しています。

「収集されたデータは、単に「data」という名前のフォルダーにドロップされます。このフォルダーは、マルウェアのバージョンに応じて、ユーザーのホーム フォルダー、マルウェアの作業ディレクトリ、または という名前のフォルダーのいずれかに表示されます。親の試合の後。」

16 の異なるバリアントは、その特性に基づいて、A、B、C、D という 4 つの主要なファミリーに分類されます。

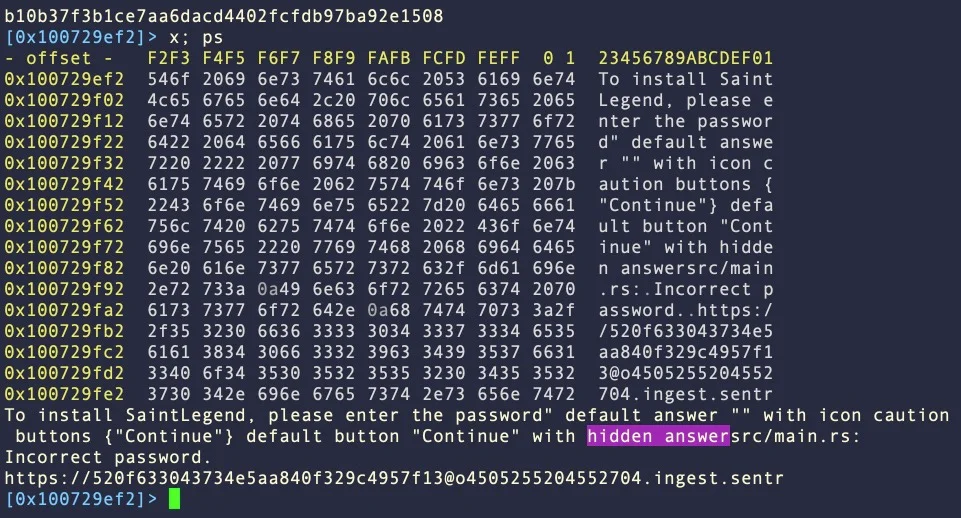

最も多くのサンプルが流通しているファミリー A は、「 AppleScript スプーフィング」を使用して、被害者をだましてダイアログ ボックスに管理者パスワードを入力させます。

ファミリ B は A と似ており、やはりパスワード スプーフィングを使用しますが、単純な静的検出を回避するために、関連する文字列をより小さな単位に分割します。

ファミリ C はバイナリ自体内にチェーンブレーカーへの参照も持っており、これによりシステムのキーチェーン データベースからデータを抽出できます。

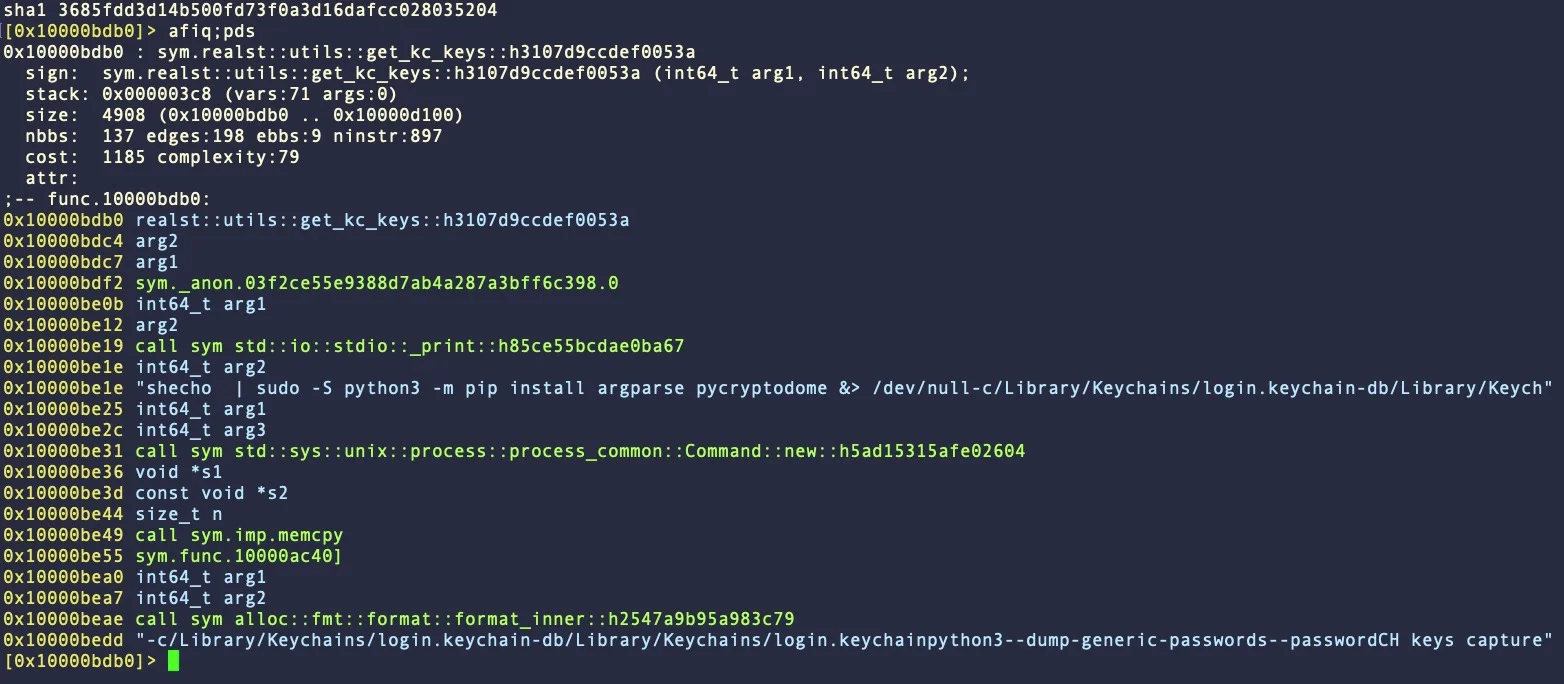

最後に、ファミリー D はターミナル ウィンドウを使用して、被害者にパスワードの入力を求めます。このパスワードは、キーチェーンに保存されている認証情報をダンプするために使用されます。

場合によっては、Family D は取得したパスワードを利用してシステムの管理者権限を取得し、キーチェーンから資格情報をダンプするためにも使用される Python 暗号化ライブラリ「pycryptodome」をインストールします。

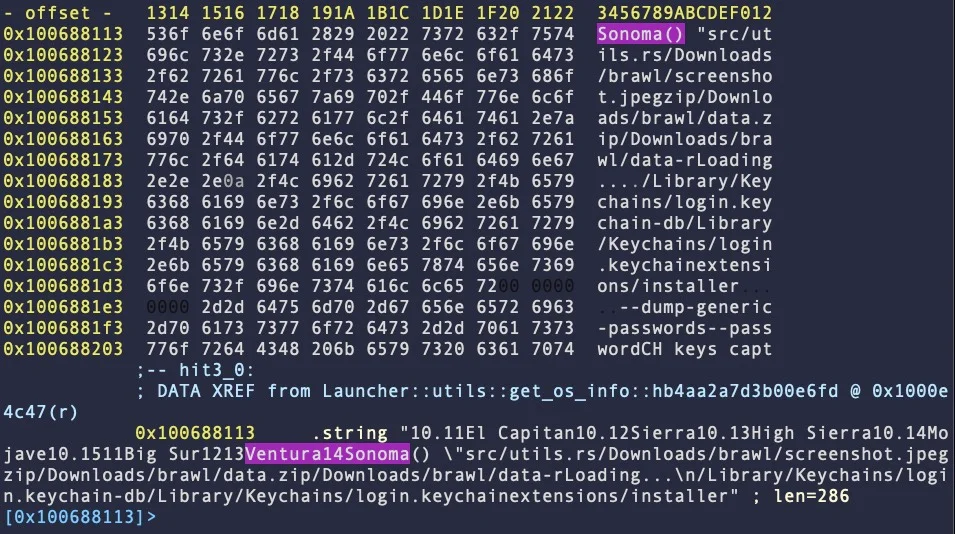

ファミリ A、B、D のサンプルの約 30% に、次期 macOS 14 Sonoma をターゲットとする文字列が含まれています。

これらの文字列の存在は、マルウェア作成者が Apple の今後のデスクトップ OS リリースに向けてすでに準備を進めており、Realst が互換性を持ち期待通りに動作することを保証していることを示しています。

Realst を配布しているユーザーは Discord チャンネルと「認証済み」Twitter アカウントを使用して正当性の誤ったイメージを作成しているため、MacOS ユーザーはブロックチェーン ゲームに注意することをお勧めします。

さらに、これらのゲームは特に暗号通貨ユーザーをターゲットにしているため、主な目的は暗号通貨ウォレットとその中の資金を盗み、高額の費用がかかる攻撃につながる可能性があります。

Comments