Mozi は、BitTorrent のようなネットワークを使用して、ネットワーク ゲートウェイやデジタル ビデオ レコード (DVR) などの IoT デバイスに感染するピアツーピア (P2P) ボットネットです。脆弱な telnet パスワード1とパッチが適用されていない 12 近くの IoT 脆弱性2を悪用することで機能し、分散型サービス拒否 (DDoS) 攻撃、データ漏洩、コマンドまたはペイロードの実行3に使用されています。

ボットネット自体は新しいものではありませんが、Microsoft の IoT セキュリティ研究者は最近、Mozi が Netgear、Huawei、および ZTE によって製造されたネットワーク ゲートウェイで持続性を達成するように進化していることを発見しました。これは、各ゲートウェイの特定のアーキテクチャに特に適合した巧妙な永続化手法を使用して行われます。

ネットワーク ゲートウェイは、企業ネットワークへの最初のアクセス ポイントとして理想的であるため、攻撃者にとって特に格好の標的です。攻撃者は、Shodan などのスキャン ツールを介して脆弱なデバイスをインターネットで検索し、それらに感染して偵察を行い、横方向に移動して、運用技術 (OT) ネットワーク内の情報システムや重要な産業用制御システム (ICS) デバイスなど、より価値の高いターゲットを侵害することができます。 .

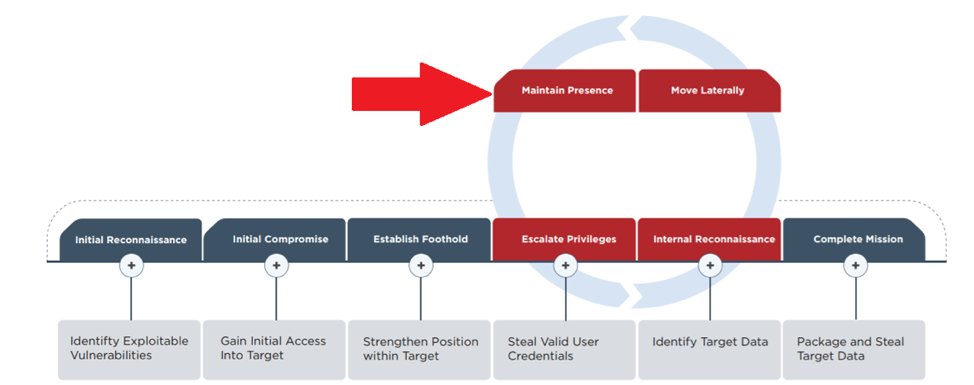

ルーターに感染することで、HTTP ハイジャックや DNS スプーフィングを介して中間者 (MITM) 攻撃を実行し、エンドポイントを侵害してランサムウェアを展開したり、OT 施設で安全上の問題を引き起こしたりする可能性があります。下の図は、脆弱性と新たに発見された持続性技術をどのように組み合わせて使用できるかを示す 1 つの例にすぎません。もちろん、さらに多くの可能性があります。

図 1: Mozi ボットネットの攻撃フロー。

ガイダンス: プロアクティブな防御

影響を受けるネットワーク ゲートウェイ (Netgear、Huawei、ZTE) を使用している企業や個人は、次の手順を直ちに実行して、このブログで説明されている攻撃に対する耐性を確保する必要があります。

- デバイスで使用されるすべてのパスワードが、 強力なパスワードのベスト プラクティスを使用して作成されていることを確認します。

- デバイスにパッチが適用され、最新の状態であることを確認します。

そうすることで、ボットネットが利用する攻撃対象領域が減少し、攻撃者が新たに発見された持続性や、以下で詳しく説明するその他のエクスプロイト手法を使用できる立場に入るのを防ぐことができます。

セキュリティ クラウドのインテリジェンスと、 Microsoft 365 Defender (XDR)、Azure Sentinel (クラウドネイティブ SIEM/SOAR)、 Azure Defender for IoTを含むすべての Microsoft Defender 製品も、このマルウェアからの保護を提供し、継続的に更新されます。脅威の状況が進化し続ける中、最新の脅威インテリジェンスを使用します。 ReFirm Labs の最近の買収により、 Azure Defender for IoT の今後の詳細なファームウェア スキャン、分析機能により、Azure Defender for IoT の顧客保護機能がさらに強化されます。これらの機能は、Azure IoT Hub のデバイス アップデートのパッチ適用機能と統合されます。

新しい持続性機能の技術的な説明

知られている広範な P2P および DDoS 機能とは別に、私たちは最近、Mozi ボットネットのいくつかの新しい独自の機能を観察しました。

Netgear、Huawei、および ZTE ゲートウェイを標的とするこのマルウェアは、再起動時、または他のマルウェアやレスポンダーによるその操作への妨害の試みがあった場合に、生き残る可能性を高めるために特定のアクションを実行するようになりました。ここではいくつかの例を示します。

特権永続性の実現

/overlayフォルダーの存在と、マルウェアがフォルダー/etcへの書き込み権限を持っていないかどうかについて、特定のチェックが実行されます。この場合、 CVE-2015-1328を悪用しようとします。

脆弱性の悪用に成功すると、マルウェアは次のフォルダーにアクセスできます。

- /etc/rc.d

- /etc/init.d

次に、次のアクションが実行されます。

- S95Baby.shという名前のスクリプト ファイルをこれらのフォルダーに配置します。

- スクリプトはファイル/usr/networksまたは/user/networktmpを実行します。これらは実行可能ファイルのコピーです。

- 権限がない場合に備えて、スクリプトを/etc/rcS.dおよび/etc/rc.localに追加します。

ZTE デバイス

/usr/local/ctフォルダーの存在について特定のチェックが行われます。これは、デバイスが ZTE モデム/ルーター デバイスであることを示します。

次のアクションが実行されます。

- 他のインスタンス(/usr/networks)を/usr/local/ct/ctadmin0にコピーします。これにより、マルウェアの永続性が提供されます。

- ファイル/home/httpd/web_shell_cmd.gchを削除します。このファイルは、脆弱性CVE-2014-2321を悪用してアクセスするために使用できます。削除すると、将来の攻撃を防ぐことができます。

- 以下のコマンドを実行します。これらは、 Tr-069とその自動構成サーバー (ACS) への接続機能を無効にします。 Tr-069は、ネットワーク デバイスのリモート設定用のプロトコルです。これは通常、サービス プロバイダーが顧客の機器を構成するために利用します。

sendcmd 1 DB セット MgtServer 0 Tr069Enable 1 sendcmd 1 DB セット PdtMiddleWare 0 Tr069Enable 0 sendcmd 1 DB set MgtServer 0 URL http://127.0.0.1 sendcmd 1 DB set MgtServer 0 UserName notitms sendcmd 1 DB セット MgtServer 0 ConnectionRequestUsername notitms sendcmd 1 DB セット MgtServer 0 PeriodicInformEnable 0 sendcmd 1 DB 保存

ファーウェイのデバイス

次のコマンドを実行すると、パスワードが変更され、Huawei モデム/ルーター デバイスの管理サーバーが無効になります。また、他のユーザーが管理サーバーを介してデバイスにアクセスするのを防ぎます。

cfgtool セット /mnt/jffs2/hw_ctree.xml InternetGatewayDevice.ManagementServer URL http://127.0.0.1 cfgtool セット /mnt/jffs2/hw_ctree.xml InternetGatewayDevice.ManagementServer ConnectionRequestPassword acsMozi

追加レベルの永続性を提供するために、必要に応じて次のファイルも作成し、そのコピーを/usr/networksから実行する命令を追加します。

/mnt/jffs2/Equip.sh /mnt/jffs2/wifi.sh /mnt/jffs2/WifiPerformance.sh

リモート アクセスの防止

マルウェアは、次の TCP ポートをブロックします。

- 23:Telnet

- 2323:Telnet 代替ポート

- 7547 – Tr-069 ポート

- 35000 – Netgear デバイスの Tr-069 ポート

- 50023 – Huawei デバイスの管理ポート

- 58000 – 不明な使用法

これらのポートは、デバイスへのリモート アクセスを取得するために使用されます。それらをシャットダウンすると、マルウェアが生き残る可能性が高くなります。

スクリプト感染者

次のパスを除外して、ファイルシステム内の.shファイルをスキャンします。

/tmp /dev /var /lib /haha /proc /sys

また、各ファイルに行を追加します。この行は、 /usr/networksからマルウェアのコピーを実行するようにスクリプトに指示します。これにより、さまざまなデバイスでの生存の可能性が高まります。

トラフィック インジェクションと DNS スプーフィング機能

マルウェアは、分散ハッシュ テーブル (DHT) ネットワークからコマンドを受け取ります。後者は、分散通信用の P2P プロトコルです。コマンドは受信され、ファイルに保存されます。ファイルの一部は暗号化されています。このモジュールは、IPv4 転送が可能なデバイスでのみ機能します。 /proc/sys/net/ipv4/ip_forwardが 1 に設定されているかどうかを確認します。このような肯定的な検証は、ルーターとゲートウェイの特徴です。このモジュールはポート UDP 53 (DNS) および TCP 80 (HTTP) で動作します。

設定コマンド

以前に文書化された表 1 のコマンドとは別に (詳細については、 A New Botnet Attack Just Mozied Into Townをお読みください)、次のコマンドも発見しました。

[hi] – コマンドの存在は、MiTM モジュールを使用する必要があることを示します。 [set] – MiTM モジュールの使用方法を説明する暗号化された部分が含まれます。

| 指示 | 説明 |

| [ss] | ボットの役割 |

| [ssx] | タグの有効化/無効化 [ss] |

| [CPU] | CPU アーキテクチャ |

| [CPU] | タグの有効化/無効化 [cpu] |

| [nd] | 新しい DHT ノード |

| [馬力] | DHT ノード ハッシュ プレフィックス |

| 【攻撃】 | DDoS 攻撃の種類 |

| 【版】 | DHT プロトコルの V セクションの値 |

| [sv] | 構成の更新 |

| [ウド] | ボットを更新する |

| [博士] | 指定した URL からペイロードをダウンロードして実行する |

| [rn] | 指定したコマンドを実行 |

| [浸漬] | IP:Mozi ボットをダウンロードするポート |

| [idp] | 報告ボット |

| [カウント] | ボットの報告に使用された URL |

表 1. 以前に文書化された Mozi コマンド。

DNS スプーフィング

Mozi は非常に単純な DNS 名のリストを受け取り、それをスプーフィングします。その構造は次のとおりです。

<偽装するDNS>:<偽装するIP>

各 DNS 要求は、スプーフィングされた IP で応答されます。これは、トラフィックを攻撃者のインフラストラクチャにリダイレクトするための効率的な手法です。

HTTP セッション ハイジャック

MITM 機能のこの部分は、HTTP セッションの乗っ取りを担当します。すべての HTTP リクエストが処理されるわけではありません。ハイジャックの対象となる条件はいくつかありますが、そのほとんどは、モジュールの「ノイズ レベル」を制限して、ネットワーク防御者に発見される可能性を下げることを目的としています。

ルールの一部を次に示します。

- HTTP GET リクエストに対してのみ機能します。これは、フォームやより複雑なリクエストが無視されることを意味します。

- 構成内の乱数は、挿入されるクエリの数を示します。これは、攻撃者がこの機能を隠すことの重要性を理解していることを示しています。言い換えれば、ハイジャックをユーザーに警告しないようにするために、フットプリントを減らしています。

- 一部のドメインは無視されますが、これは、特定の種類の機器の通常の動作への干渉を回避するため、またはさまざまなセキュリティ対策による検出を回避するために最も可能性が高いです。

- 外部トラフィックをスプーフィングするだけです。 LAN 内の HTTP 要求は無視されます。

- URL に文字列「veri=20190909」が含まれていないことを検証するテストが実施されます。これは、既に挿入されたページが挿入されるのを防ぐために行われます。

- 定義済みの応答リストから派生したランダムな HTTP 応答を返します。 9 種類のハイジャックがあります。ハイジャックの特定のタイプとそのパラメーターは、構成ファイルから取得されます。以下は、これらのハイジャック手法のいくつかの例です。

- 以下に示すように、スプーフィングの一部は、HTTP Location ヘッダーを使用したリダイレクトによって発生します。

例 1: HTTP Location ヘッダーを使用したリダイレクトによるなりすまし。これにより、ユーザーの操作なしで自動的にリダイレクトされます。

例 2: JavaScript のみを挿入するハイジャック手法。応答を評価する ajax 呼び出し用に設計されているため、このハイジャック メソッドは新しいスクリプトをページに挿入します。

Mozi マルウェアからの保護

Microsoft セキュリティ ソリューションは、Mozi とその拡張機能を保護、検出、および対応するために既に更新されていることに注意することが重要です。

お客様は、 Microsoft Defender for Endpointにあるネットワーク デバイス検出機能を使用して、IT ネットワーク上の影響を受けるインターネット ゲートウェイを検出し、脆弱性評価を実行できます。さらに、 Azure Defender for IoTのエージェントレス ネットワーク レイヤー機能を使用して、OT ネットワーク上の IoT および OT デバイスの継続的な資産検出、脆弱性管理、および脅威検出を実行できます。このソリューションは迅速に展開でき (通常、1 サイトあたり 1 日未満)、オンプレミス環境とクラウド接続環境の両方で利用できます。

Defender for IoT はAzure Sentinelとも緊密に統合されており、IT と OT の境界を越えることが多い多段階の攻撃を検出して対応するために AI と自動化されたプレイブックを活用して、企業全体を俯瞰できます。

Defender for IoT は、IoT/OT を意識した行動分析を介して標的型攻撃と Living Off The Land (LOTL) 戦術を検出するだけでなく、Microsoft のセキュリティ専門家のグローバル チームが AI と機械学習。これにより、お客様は新しい脅威と既存の脅威の両方から継続的に保護されます。

多くのソリューションを提供していますが、上記の「ガイダンス: プロアクティブな防御」セクションの各推奨事項を、影響を受けるインターネット ゲートウェイに実装して、それらが攻撃のベクトルにならないようにすることが依然として重要です。

統合された SIEM/XDR ソリューションを Azure Defender for IoT と組み合わせて組織を保護する方法の詳細については、次のリソースを参照してください。

- Azure Defender for IoT

- Azure Defender for IoT の概要

- アズールセンチネル

- Azure Sentinel の概要

- Microsoft 365 ディフェンダー

- Microsoft 365 Defender の概要

- Microsoft Defender for Endpoint および Microsoft 365 Defender のデバイス検出の概要

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

1 Mozi、DHT を使用した別のボットネット、Alex Turing、Hui Wang、NetLab 360、2019 年 12 月 23 日。

2Mozi IoT ボットネット、CERT-In、インド電子情報技術省、2020 年 11 月 12 日。

3New Mozi Malware Family Quietly Amasses IoT Bots 、Black Lotus Labs、Lumen、2020 年 4 月 13 日。

Comments