序章

サイバー犯罪者は、一定レベルの匿名性を提供し、簡単に収益化できるため、暗号通貨を好む傾向があります。この関心は近年高まっており、違法なツールやサービスの支払い方法として単に暗号通貨を使用したいという欲求をはるかに超えています.また、多くのアクターは、仮想通貨の人気の高まりとその後の価格上昇に乗じて、仮想通貨を狙ったさまざまな操作を実行しようとしています。これらの操作には、悪意のある暗号通貨のマイニング (クリプトジャッキングとも呼ばれます)、暗号通貨ウォレットの資格情報の収集、恐喝活動、および暗号通貨取引所の標的化が含まれます。

このブログ投稿では、クリプトジャッキング アクティビティに関連して観察されているさまざまな傾向について説明します。クリプトジャッキング モジュールが一般的なマルウェア ファミリに追加されていること、ドライブバイ クリプトマイニング攻撃の増加、クリプトジャッキング コードを含むモバイル アプリの使用、脅威としてのクリプトジャッキングなどがあります。重要なインフラストラクチャ、および観測された配布メカニズム。

マイニングとは?

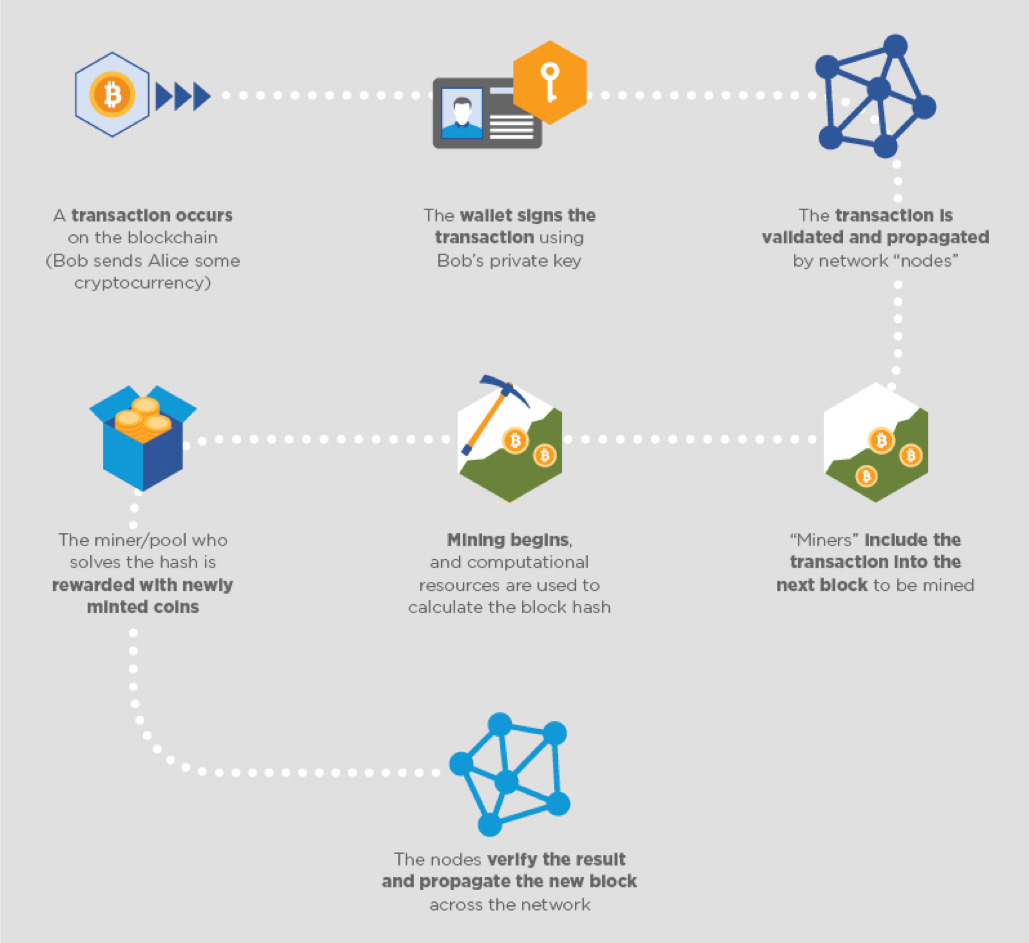

ブロックチェーン上でトランザクションが発生すると、それらのトランザクションは検証され、ネットワーク全体に伝播される必要があります。ブロックチェーン ネットワーク (別名ノード) に接続されたコンピューターがトランザクションを検証してネットワーク全体に伝播すると、マイナーはそれらのトランザクションを「ブロック」に含めて、チェーンに追加できるようにします。各ブロックは暗号的にハッシュされ、前のブロックのハッシュを含める必要があるため、ブロックチェーンで「チェーン」を形成します。マイナーが有効な各ブロックの複雑なハッシュを計算するには、マシンの計算リソースを使用する必要があります。マイニングされるブロックが多いほど、ハッシュの解決にリソースを集中的に使用するようになります。これを克服し、マイニング プロセスを加速するために、多くのマイナーは、ブロック ハッシュを計算するために連携する「プール」と呼ばれるコンピューターのコレクションに参加します。プールが利用する計算リソースが多いほど、プールが新しいブロックをマイニングする可能性が高くなります。新しいブロックが採掘されると、プールの参加者はコインで報われます。図 1 は、マイナーがブロックチェーン ネットワークで果たす役割を示しています。

アンダーグラウンド インタレスト

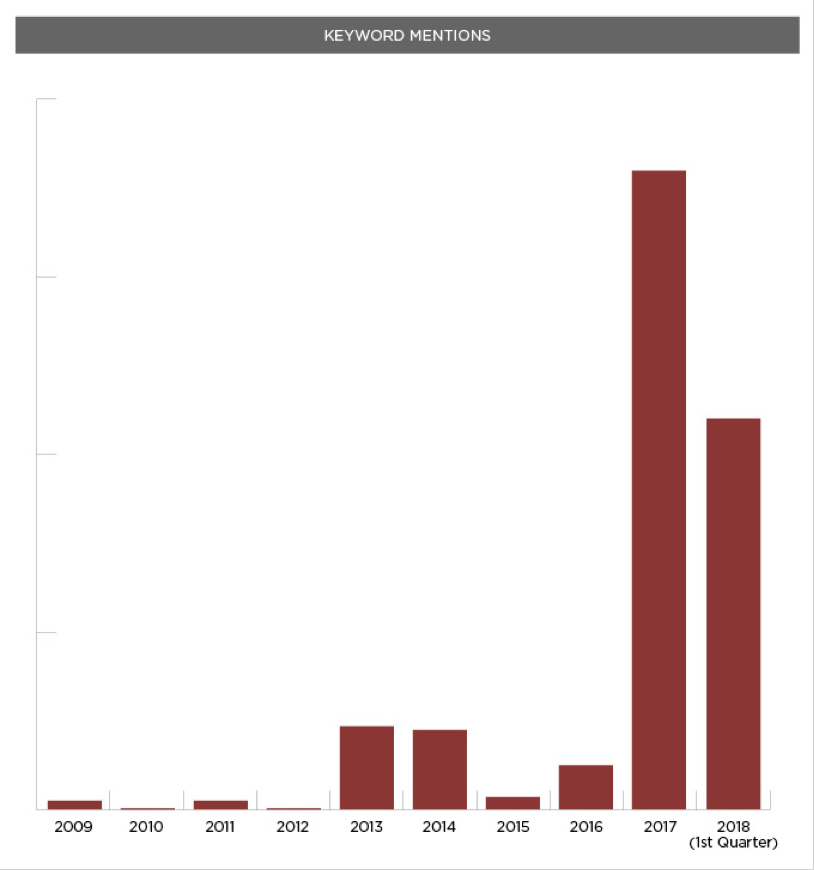

FireEye iSIGHT Intelligence は、アンダーグラウンド コミュニティ内で少なくとも 2009 年にさかのぼる暗号通貨マイニング関連のトピックに eCrime 攻撃者が関心を持っていることを特定しました。かなりのボリュームを生み出したキーワードには、マイナー、クリプトナイト、ストラタム、xmrig、および cpuminer が含まれます。特定のキーワードの検索ではコンテキストが提供されませんが、これらの暗号通貨マイニング関連のキーワードの頻度は、2017 年以降の会話で急激に増加していることを示しています (図 2)。少なくとも攻撃者の一部は、法執行機関の注目をあまり集めていないという認識から、他の種類の金銭目的の操作よりもクリプトジャッキングを好む可能性があります。

モネロは王様

最近のクリプトジャッキング操作の大部分は、Bytecoin のフォークとして、CryptoNote プロトコルに基づくオープンソースの暗号通貨である Monero のマイニングに圧倒的に集中しています。多くの暗号通貨とは異なり、モネロは「リング署名」と呼ばれる独自の技術を使用しています。これは、ユーザーの公開鍵をシャッフルして、特定のユーザーを特定する可能性を排除し、追跡できないようにします。 Monero はまた、支払いの受信者にのみ関連付けることができ、ブロックチェーン分析によって明らかにすることが不可能な複数の一意の使い捨てアドレスを生成するプロトコルを採用しており、Monero トランザクションがリンクされず、暗号学的に安全であることを保証します。

Monero ブロックチェーンは、CryptoNight と呼ばれる「メモリ ハード」ハッシュ アルゴリズムも使用しており、ビットコインの SHA-256 アルゴリズムとは異なり、特定用途向け集積回路 (ASIC) チップ マイニングを阻止します。この機能は Monero 開発者にとって重要であり、CPU マイニングが実行可能で収益性を維持できるようにします。これらの固有のプライバシーに重点を置いた機能と CPU マイニングの収益性により、Monero はサイバー犯罪者にとって魅力的な選択肢になっています。

マイナー向けの地下広告

ほとんどのマイナー ユーティリティは小規模なオープンソース ツールであるため、多くの犯罪者はクリプターに依存しています。クリプターは、暗号化、難読化、およびコード操作技術を採用して、ツールとマルウェアを完全に検出不能 (FUD) に保つツールです。表 1 は、最も一般的に再利用されている Monero マイナー ユーティリティの一部を示しています。

|

XMR マイニング ユーティリティ |

|

XMRスタック |

|

鉱山ゲート |

|

XMRMINER |

|

CCMINER |

|

XMRIG |

|

クレイモア |

|

SGマイナー |

|

キャスト XMR |

|

ルクマイナー |

|

CPUMINER-MULTI |

表 1: 一般的に使用される Monero マイナー ユーティリティ

以下は、アンダーグラウンド フォーラムや市場でよく見られるマイナー ユーティリティのサンプル広告です。広告は通常、スタンドアロンのマイナー ユーティリティから、クレデンシャル ハーベスター、リモート管理ツール (RAT) の動作、USB スプレッダー、分散型サービス妨害 (DDoS) 機能などの他の機能がバンドルされたものまでさまざまです。

サンプル広告 #1 (スマートマイナー + ビルダー)

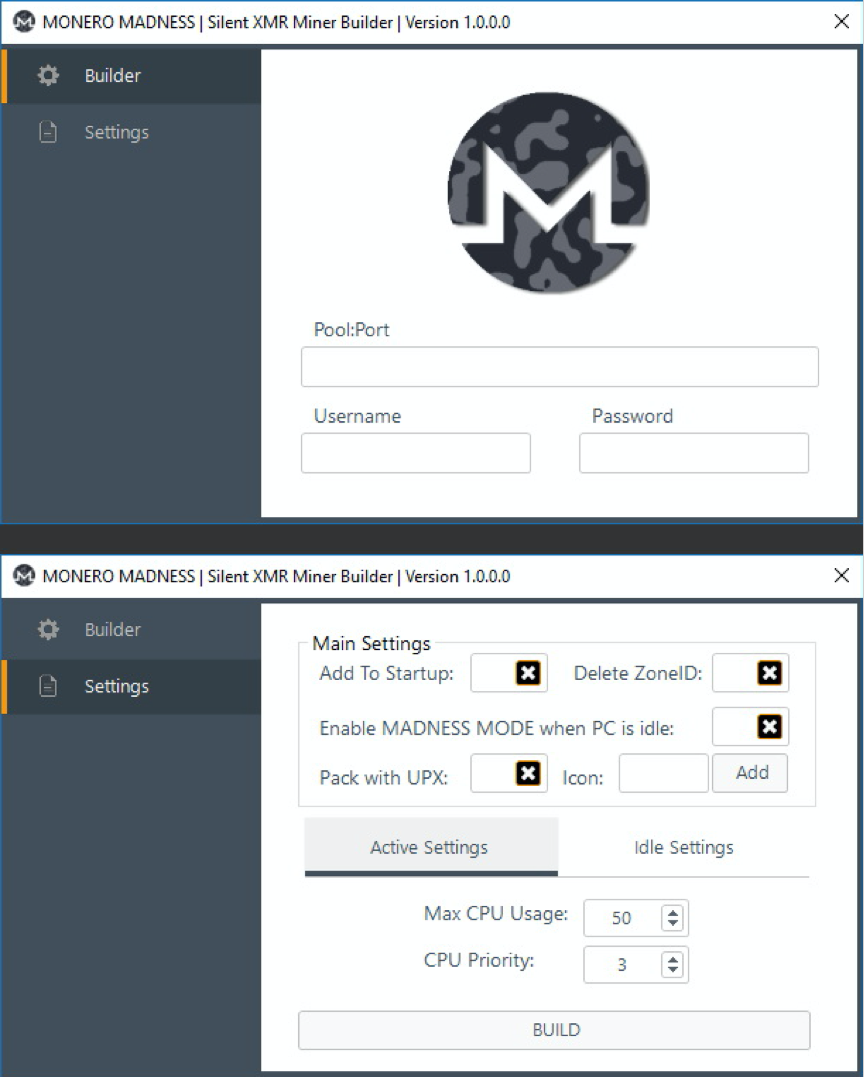

2018 年 4 月初旬、FireEye iSIGHT Intelligence は、Monero マイナーを 80 米ドル (ビットコイン、ビットコイン キャッシュ、イーサ、ライトコイン、またはモネロ経由で支払い可能) で販売しているのを、攻撃者「Mon£y」が観察しました。これには、無制限のビルド、無料の自動更新、および 24 /7 サポート。 Monero Madness と呼ばれるこのツール (図 3) には、感染したマシンが 60 秒以上アイドル状態の場合にのみマイナーを実行するように構成する Madness Mode という設定が含まれていました。これにより、マイナーはユーザーに識別されるリスクを冒すことなく、その潜在能力を最大限に発揮できます。俳優によると、Monero Madness は次の機能も提供します。

- 無制限のビルド

- ビルダー GUI (図 4)

- AutoIT で記述 (依存関係なし)

- FUD

- より安全なエラー処理

- 最新の XMRig コードを使用

- カスタマイズ可能なプール/ポート

- UPXで梱包

- すべての Windows OS (32 ビットおよび 64 ビット) で動作

- マッドネスモードオプション

サンプル広告 #2 (マイナー + テレグラム ボット ビルダー)

2018 年 3 月、FireEye iSIGHT Intelligence は、攻撃者「kent9876」が、Goldig Miner と呼ばれる Monero 暗号通貨マイナーを宣伝していることを確認しました (図 5)。攻撃者は、CPU または GPU ビルドのいずれかに対して 23 米ドル、または両方に対して 50 米ドルの支払いを要求しました。支払いは、ビットコイン、イーサ、ライトコイン、ダッシュ、または PayPal で行うことができます。マイナーは、表向きは次の機能を提供します。

- C/C++ で書かれています

- ビルドサイズが小さい (約 100–150 kB)

- 一般的なタスク マネージャーからマイナー プロセスを非表示にします

- 管理者権限なしで実行可能 (ユーザーモード)

- 自動更新機能

- 256 ビット キーでエンコードされたすべてのデータ

- Telegram ボットビルダーへのアクセス

- Telegram による生涯サポート (24 時間年中無休)

サンプル広告 #3 (マイナー + Credential Stealer)

2018 年 3 月、FireEye iSIGHT Intelligence は、攻撃者「TH3FR3D」が仮想通貨マイナーと資格情報スティーラーを組み合わせた Felix と呼ばれるツール (図 6) を提供していることを確認しました。攻撃者は、ビットコインまたはイーサ経由で 50 米ドルの支払いを要求しました。広告によると、Felix ツールは次の機能を誇っていました。

- C# で書かれています (バージョン 1.0.1.0)

- すべての主要なブラウザーのブラウザー スティーラー (Cookie、保存されたパスワード、自動入力)

- Monero マイナー (デフォルトで minergate.com プールを使用しますが、構成可能)

- Filezilla スティーラー

- デスクトップ ファイル グラバー (.txt など)

- ファイルをダウンロードして実行できます

- 更新能力

- USBスプレッダー機能

- PHP Web パネル

サンプル広告 #4 (マイナー + RAT)

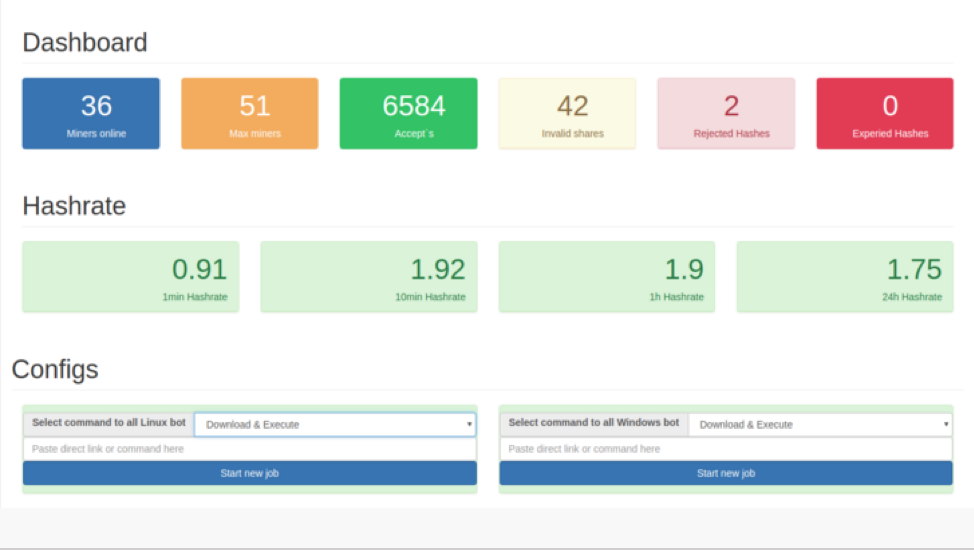

2018 年 1 月、FireEye iSIGHT Intelligence は、攻撃者が Linux または Windows オペレーティング システム用の Cryptonight ベースの暗号通貨 (Monero や Dashcoin など) のマイナーを販売しているのを観察しました。このツールは、マイナーであることに加えて、 CVE-2016-0099エクスプロイトを通じてローカル権限昇格を提供し、リモート ファイルをダウンロードして実行し、コマンドを受信できると言われています。購入者は、Windows または Linux ツールを 200 ユーロ、または Linux と Windows ビルドの両方で 325 ユーロで購入でき、Monero、ビットコイン、イーサ、またはダッシュで支払うことができます。攻撃者によると、このツールは次の機能を提供していました。

Windows ビルド仕様

- C++ で書かれている (依存関係なし)

- XMRig に基づくマイナー コンポーネント

- 簡単なクリプターと VPS ホスティング オプション

- Web パネル (図 7)

- 安全な通信に TLS を使用

- ダウンロードして実行

- 自動更新機能

- クリーンアップルーチン

- リモートコマンドを受信

- 権限昇格を実行する

- 「ゲームモード」機能(ユーザーがゲームをプレイするとマイニングがストップ)

- プロキシ機能 (XMRig ベース)

- サポート (€20/月)

- リストから他の鉱夫を殺します

- タスクマネージャーから非表示

- 構成可能なプール、コイン、およびウォレット (パネル経由)

- 次のCryptonightベースのコインを採掘できます:

- モネロ

- バイトコイン

- エレクトロニウム

- デジタルノート

- カルボワネック

- すもこいん

- ファントムコイン

- ダイナスティコイン

- ダッシュコイン

- レビアコイン

- ビップコイン

- クアザーコイン

- ビットセディ

Linux ビルド仕様

- Linux サーバーでの実行に関する問題 (デスクトップ OS でのパフォーマンスの向上)

- Ubuntu、Debian、Mint の AMD64 プロセッサと互換性があります (CentOS 以降のサポート)

サンプル広告 #5 (マイナー + USB スプレッダー + DDoS ツール)

2017 年 8 月、攻撃者「MeatyBanana」は、ファイルのダウンロードと実行、および DDoS 攻撃を実行する機能を含む Monero マイナー ユーティリティを販売している FireEye iSIGHT Intelligence によって観察されました。攻撃者は、ビットコイン経由で 30 米ドルでソフトウェアを提供しました。表向きは、このツールは CPU のみで動作し、次の機能を提供します。

- 設定可能なマイナープールとポート (デフォルトはマイナーゲート)

- 64 ビットと 86 ビットの Windows OS の両方に対応

- 次の一般的なタスク マネージャーから非表示にします。

- ウィンドウズタスクマネージャー

- プロセスキラー

- KillProcess

- システム エクスプローラー

- プロセス エクスプローラー

- アンビル

- プロセスハッカー

- システムドライバーとしてマスク

- 管理者権限は必要ありません

- 依存関係なし

- レジストリ永続化メカニズム

- 「タスク」を実行する機能 (ファイルのダウンロードと実行、サイトへの移動、DDoS の実行)

- USBスプレッダー

- 購入後のサポート

クリプトジャッキングのコスト

ネットワーク上にマイニング ソフトウェアが存在すると、マイナーが密かにリソースを割り当てるため、次の 3 つの面でコストが発生する可能性があります。

- システム パフォーマンスの低下

- 電気代の増加

- セキュリティ ホールの潜在的な露出

クリプトジャッキングはコンピューターの処理能力を標的にしているため、CPU の負荷が高くなり、パフォーマンスが低下する可能性があります。極端な場合、CPU の過負荷により、オペレーティング システムがクラッシュすることさえあります。感染したマシンは、隣接するマシンに感染しようとする可能性もあり、大量のトラフィックを生成し、被害者のコンピュータ ネットワークに過負荷をかける可能性があります。

運用技術 (OT) ネットワークの場合、その結果は深刻なものになる可能性があります。監視制御およびデータ取得/産業用制御システム (SCADA/ICS) 環境は、主に数十年前のハードウェアと低帯域幅ネットワークに依存しているため、CPU 負荷またはネットワークがわずかに増加しただけでも、産業用インフラストラクチャが応答しなくなり、オペレータとの対話が妨げられる可能性があります。制御されたプロセスをリアルタイムで。

キロワット時 (kWh) で測定される電力コストは、いくつかの要因に依存します。悪意のあるマイナー ソフトウェアが実行されるように構成されている頻度、実行中に使用するように構成されているスレッドの数、および被害者のネットワークでマイニングを行っているマシンの数です。 kWh あたりのコストも大きく変動し、地理的位置によって異なります。たとえば、Coinhive をマシンで 24 時間実行したセキュリティ研究者は、電力消費量が 1.212kWh であることを発見しました。これは、米国で 1 か月あたり 10.50 米ドル、シンガポールで 5.45 米ドル、ドイツで 12.30 米ドルの電気料金に相当すると見積もっています。

クリプトジャッキングは、企業ネットワークの見過ごされがちなセキュリティ ホールを浮き彫りにすることもあります。クリプトマイニング マルウェアに感染した組織は、ランサムウェアからTRITONなどの ICS 固有のマルウェアに至るまで、より深刻なエクスプロイトや攻撃に対しても脆弱である可能性があります。

暗号通貨マイナーの配布テクニック

サイバー犯罪者は、利益を最大化するために、既存のボットネットにクリプトジャッキング モジュールを組み込む、ドライブバイ クリプトマイニング攻撃、クリプトジャッキング コードを含むモバイル アプリを使用する、スパムや自己増殖型ユーティリティを介してクリプトジャッキング ユーティリティを配布するなど、さまざまな手法を使用してマイナーを広く広めています。 .攻撃者は、クリプトジャッキングを使用して多数のデバイスに影響を与え、密かにコンピューティング パワーを吸い上げることができます。これらのクリプトジャッキング スキームの標的となる最も一般的に観察されたデバイスの一部は次のとおりです。

- ユーザー エンドポイント マシン

- エンタープライズ サーバー

- ウェブサイト

- モバイルデバイス

- 産業用制御システム

クラウドでのクリプトジャッキング

民間企業も政府も同様に、データとアプリケーションをますますクラウドに移行しており、サイバー脅威グループもそれに伴って動いています。最近、攻撃者が特にクラウド インフラストラクチャをターゲットにして暗号通貨のマイニング操作を行っているというさまざまな報告がありました。クラウド インフラストラクチャは、CPU 使用率と電力コストがすでに高いと予想される環境で大量の処理能力を備えた攻撃面をアクターに提供し、攻撃者の操作が気付かれない可能性があるため、クリプトジャッキング操作の標的になりつつあります。脅威アクターは、近い将来、集合的な計算リソースを利用しようとして、エンタープライズ クラウド ネットワークを標的にし続けると確信しています。

以下は、クラウドでのクリプトジャッキングの実例です。

- 2018 年 2 月、FireEye の研究者は、攻撃者が CVE-2017-10271 を悪用して悪意のあるマイナー ペイロードを (特に脆弱な Oracle サーバーに) 配信するために使用したさまざまな手法を詳述したブログを公開しました。これらのキャンペーンで使用された攻撃後および採掘前の拡散手法に関する詳細については、ブログ記事を参照してください。

- 2018 年 3 月、 Bleeping Computer は、企業のクラウド インフラストラクチャのスケーリングを支援するために開発者が使用する 2 つのソフトウェア ツールである、脆弱な Docker および Kubernetes アプリケーションを介してクラウドに移動する暗号通貨マイニング キャンペーンの傾向について報告しました。ほとんどの場合、攻撃が成功するのは、アプリケーションの構成ミスや脆弱なセキュリティ制御とパスワードが原因です。

- 2018 年 2 月、 Bleeping Computer は、Tesla のクラウド サーバーに侵入して Monero をマイニングするハッカーについても報告しました。攻撃者は、パスワードで保護されていない Kubernetes コンソールを特定したため、Tesla アマゾン ウェブ サービス (AWS) S3 クラウド環境のより広範なログイン資格情報を発見できました。攻撃者は、収集した認証情報を介して AWS 環境にアクセスできるようになると、効果的にクリプトジャッキング操作を開始しました。

- 2018 年 2 月のLA タイムズのオンライン セキュリティ侵害の場合と同様に、AWS S3 クラウド ストレージ バケットの設定ミスによるクリプトジャッキング アクティビティの報告も観察されています。これには、マイニング スクリプトやその他の悪意のあるソフトウェアを挿入する機能が含まれます。

既存のボットネットへのクリプトジャッキングの組み込み

FireEye iSIGHT Intelligence は、Dridex や Trickbot などの複数の著名なボットネットが、既存の運用に暗号通貨マイニングを組み込んでいることを確認しています。これらのファミリの多くは本質的にモジュール化されており、リモート ファイルをダウンロードして実行する機能を備えているため、オペレーターは感染をクリプトジャッキング ボットに簡単に変えることができます。これらの操作は従来、資格情報 (特に銀行の資格情報) の盗難を目的としていましたが、マイニング モジュールを追加したり、2 番目のマイニング ペイロードをダウンロードしたりすることで、オペレーターはほとんど労力をかけずに追加の収益を生み出すことができます。これは、被害者が不採算であると見なされた場合、または元のスキームですでに悪用されている場合に特に当てはまります。

以下は、クリプトジャッキングが既存のボットネットに組み込まれている実際の例です。

- 2018 年 2 月初旬、FireEye iSIGHT Intelligence は、Dridex ボットネット ID 2040 が、オープンソースの XMRig マイナーに基づく Monero 暗号通貨マイナーをダウンロードすることを確認しました。

- 2018 年 2 月 12 日、FireEye iSIGHT Intelligence は、バンキング マルウェア IcedID が、Monero をマイニングする JavaScript を Web ページに注入して、特定の標的 URL を取得していることを確認しました。 IcedID インジェクションは、Coinhive の AuthedMine からのマイニング コードを使用して、匿名のマイナーを起動しました。

- 2017 年後半、 Bleeping Computer は、Radware のセキュリティ研究者が、ハッキング グループ CodeFork が人気のあるダウンローダー Andromeda (別名 Gamarue) を利用してマイナー モジュールを既存のボットネットに配布していることを発見したと報告しました。

- 2017 年後半、FireEye の研究者は、Trickbot オペレーターが、人気のある XMRig Monero マイナーの静的にコンパイルされたコピーである「testWormDLL」という名前の新しいモジュールをデプロイすることを観察しました。

- 2017 年 8 月 29 日、 Security Week は、Monero マイナー モジュールを含む、人気のある Neutrino バンキング型トロイの木馬の亜種について報告しました。彼らの報告によると、新しい亜種はもはや銀行カードのデータを盗むことを目的としておらず、代わりにリモート サーバーからモジュールをダウンロードして実行することに限定されています。

ドライブバイ クリプトジャッキング

ブラウザ内

FireEye iSIGHT Intelligence は、ブラウザベースの暗号通貨マイニングに関するさまざまな顧客レポートを調査しました。ブラウザーベースのマイニング スクリプトは、侵害された Web サイトやサードパーティの広告プラットフォームで確認されており、パブリッシャーによって合法的に Web サイトに配置されています。コイン マイニング スクリプトは Web ページのソース コードに直接埋め込むことができますが、サード パーティの Web サイトから頻繁に読み込まれます。侵害された Web サイトの場合のように、すべてのコイン マイニング スクリプトが Web サイト発行者によって承認されているわけではないため、コイン マイニング コードが埋め込まれた Web サイトを特定して検出することは困難な場合があります。さらに、コイン マイニング スクリプトが Web サイトの所有者によって承認された場合、それらがサイトの訪問者に明確に伝達されるとは限りません。レポートの時点で、実際に展開されている最も人気のあるスクリプトは Coinhive です。 Coinhive はオープンソースの JavaScript ライブラリであり、脆弱な Web サイトに読み込まれると、ユーザーがサイトを閲覧しているときに、サイト訪問者の CPU リソースを使用して Monero をマイニングできます。

以下は、Coinhive が実際にデプロイされている実際の例です。

- 2017 年 9 月、 Bleeping Computer は、140,000 人以上のユーザーを持つ Chrome 拡張機能である SafeBrowse の作成者が、拡張機能のコードに Coinhive スクリプトを埋め込み、ユーザーのコンピューターを使用してユーザーの同意を得ずに Monero をマイニングできるようにしたことを報告しました。

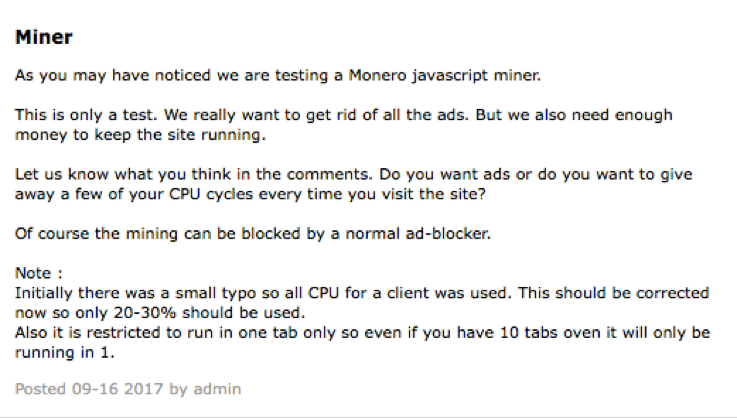

- 2017 年 9 月中旬、Reddit のユーザーは、人気の torrent サイトである The Pirate Bay (TPB) に移動したときに、CPU 使用率が増加したと不満を漏らし始めました。 CPU 使用率の急増は、Coinhive のスクリプトがサイトのフッターに埋め込まれていたことが原因でした。 TPB オペレーターによると、これはサイトの受動的な収益を生み出すためのテストとして実装されました (図 8)。

- 2017 年 12 月、Sucuri の研究者は、GitHub.io でホストされている Coinhive スクリプトの存在について報告しました。これにより、ユーザーは GitHub リポジトリから直接 Web ページを公開できます。

- 他のレポートでは、Coinhive スクリプトがShowtime ドメインとLA Times の Web サイトに埋め込まれており、どちらも密かに Monero をマイニングしていることが明らかになりました。

- ブラウザー内のクリプトジャッキング アクティビティの大部分は一時的なものであり、ユーザーの Web ブラウザーが開いている間だけ続きます。しかし、 Malwarebytes Labs の研究者は、ブラウザー ウィンドウが閉じられた後でも継続的なマイニング アクティビティを可能にする手法を発見しました。この手法は、タスクバーの下にひそかに隠されたポップアンダー ウィンドウを利用します。研究者が指摘したように、ブラウザー ウィンドウを閉じるだけではアクティビティを中断するのに十分ではない可能性があり、タスク マネージャーの実行などのより高度なアクションが必要になる場合があります。

マルバタイジングとエクスプロイト キット

Malvertisements – 正当な Web サイト上の悪意のある広告 – 通常、サイトの訪問者をエクスプロイト キットのランディング ページにリダイレクトします。これらのランディング ページは、システムの脆弱性をスキャンし、それらの脆弱性を悪用し、悪意のあるコードをシステムにダウンロードして実行するように設計されています。特に、悪意のある広告が正当なサイトに配置される可能性があり、訪問者はユーザーの操作がほとんどまたはまったくなくても感染する可能性があります。この配布戦術は、マルウェアを広く配布するために脅威アクターによって一般的に使用されており、さまざまな暗号通貨マイニング操作で採用されています。

以下は、このアクティビティの実際の例です。

- 2018 年初頭、 トレンド マイクロの研究者は、変更されたマイナー スクリプトが Google の DoubleClick 広告配信プラットフォームを介して YouTube 全体に拡散されていることを報告しました。このスクリプトは、1 から 100 までの乱数変数を生成するように構成されており、変数が 10 を超えると、CPU パワーの 80% を利用して Monero をマイニングする Coinhive スクリプトcoinhive.min.jsを起動します。変数が 10 を下回ると、Monero のマイニングに 80% の CPU パワーを利用するように構成された、修正された Coinhive スクリプトが起動されました。このカスタム マイナーは、マイニング プール wss[:]//ws[.]l33tsite[.]info:8443 に接続されています。これは、Coinhive の手数料を回避するために行われた可能性があります。

- 2018 年 4 月、 Trend Microの研究者は、AOL 広告プラットフォームに挿入された Coinhive に基づく JavaScript コードも発見しました。マイナーは次のプライベート マイニング プールを使用しました: wss[:]//wsX[.]www.datasecu[.]download/proxy および wss[:]//www[.]jqcdn[.]download:8893/proxy。このキャンペーンによって侵害された他のサイトを調査したところ、少なくとも一部のケースでは、オペレーターが保護されていない AWS S3 バケットで悪意のあるコンテンツをホストしていたことがわかりました。

- 2017 年 7 月 16 日以降、 FireEye は、Neptune エクスプロイト キットがハイキング クラブや MP3 コンバータ ドメインの広告にリダイレクトされることを確認しています。後者に関連するペイロードには、被害者のコンピューターに密かにインストールされた Monero CPU マイナーが含まれます。

- 2018 年 1 月、チェック ポイントの研究者は、疑うことを知らない被害者に XMRig Monero マイナー ユーティリティを提供する Rig エクスプロイト キットにつながるマルバタイジング キャンペーンを発見しました。

モバイル クリプトジャッキング

攻撃者は、エンタープライズ サーバーとユーザー マシンを標的にするだけでなく、クリプトジャッキング操作のためにモバイル デバイスも標的にしています。この手法はあまり一般的ではありませんが、モバイル デバイスの処理能力が限られているためと思われますが、持続的な電力消費がデバイスに損傷を与え、バッテリー寿命を劇的に短縮する可能性があるため、モバイル デバイスでのクリプトジャッキングは依然として脅威です。攻撃者は、人気のあるアプリ ストアで悪意のあるクリプトジャッキング アプリをホストしたり、モバイル ブラウザーのユーザーを特定するドライブバイ マルバタイジング キャンペーンを通じて、モバイル デバイスを標的にしたりしていることが確認されています。

以下は、クリプトジャッキングに使用されているモバイル デバイスの実例です。

- 2014 年、FireEye iSIGHT Intelligence は、暗号通貨をマイニングできる複数の Android マルウェア アプリについて報告しました。

- 2014 年 3 月には、「CoinKrypt」という名前の Android マルウェアが発見され、Litecoin、Dogecoin、CasinoCoin の通貨をマイニングしていました。

- 2014 年 3 月には、別の形態の Android マルウェア「Android.Trojan.MuchSad.A」または「ANDROIDOS_KAGECOIN.HBT」が、ビットコイン、ライトコイン、およびドージコインの通貨をマイニングしていることが確認されました。このマルウェアは、「Football Manager Handheld」や「TuneIn Radio」などの人気のあるアプリケーションのコピーに偽装されていました。このマルウェアの亜種は、何百万人もの Google Play ユーザーによってダウンロードされたと報告されています。

- 2014 年 4 月には、ビットコインをマイニングする「BadLepricon」という名前の Android マルウェアが特定されました。このマルウェアは、Google Play ストアでホストされている壁紙アプリケーションにバンドルされていたと報告されており、そのうちの少なくともいくつかは、削除される前に 100 ~ 500 回のインストールを受けていました。

- 2014 年 10 月、「Android Slave」と呼ばれるモバイル マルウェアのタイプが中国で確認されました。このマルウェアは、複数の仮想通貨をマイニングできると報告されています。

- 2017 年 12 月、 Kaspersky Labs の研究者は、暗号通貨のマイニングや DDoS 攻撃の開始など、さまざまなアクションが可能な新しい多面的な Android マルウェアについて報告しました。マルウェアによって作成されたリソース負荷は、バッテリーが膨れ上がり、デバイスを物理的に破壊する可能性があるほど高いと報告されています。 Loapi と名付けられたこのマルウェアは、潜在的なアクションの幅広さにおいて独特です。悪意のある広告、テキスト メッセージ、Web クローリング、Monero マイニング、およびその他のアクティビティ用のモジュールを含むモジュラー フレームワークを備えています。 Loapi は、2015 年の Android マルウェア Podec と同じ開発者の仕業であると考えられており、通常はウイルス対策アプリを装っています。

- 2018 年 1 月、 SophosLabs は、Coinhive ベースのクリプトジャッキング コードが埋め込まれた Google Play でホストされている 19 のモバイル アプリを発見したことを詳述したレポートをリリースしました。そのうちのいくつかは 100,000 ~ 500,000 回ダウンロードされました。

- 2017 年 11 月から 2018 年 1 月にかけて、Malwarebytes Labs の研究者は、何百万もの Android モバイル ブラウザーに影響を与え、Monero をマイニングするドライブバイ クリプトジャッキング キャンペーンについて報告しました。

クリプトジャッキング スパム キャンペーン

FireEye iSIGHT Intelligence は、マルウェアを無差別に配布するために一般的に使用されるスパム キャンペーンを介して配布された複数の暗号通貨マイナーを観察しました。暗号通貨のマイニングが利益を上げ続ける限り、悪意のある攻撃者はこの方法を使用してクリプトジャッキング コードを拡散し続けると予想されます。

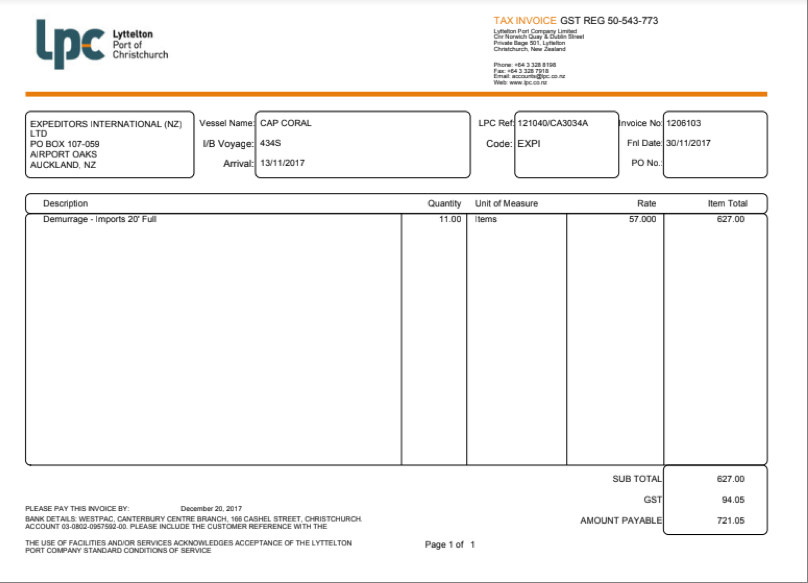

2017 年 11 月下旬、FireEye の研究者は、ニュージーランド最大の港およびコンテナ サービスであるチストチャーチのリトルトン港からの正当な請求書に見えるように設計された、悪意のある PDF 添付ファイルを配信するスパム キャンペーンを特定しました (図 9)。 PDF を開くと、リモート ホストから Monero マイナーをダウンロードする PowerShell スクリプトが起動します。プール supportxmr.com および nanopool.org に接続された悪意のあるマイナー。

さらに、2018 年 1 月に FireEye の研究者によって、正当な金融サービス関連の電子メールに見せかけるように設計された大規模なクリプトジャッキング スパム キャンペーンが発見されました。スパムメールは被害者を感染リンクに誘導し、最終的に悪意のある ZIP ファイルを被害者のマシンにドロップしました。 ZIP ファイルには、Monero をマイニングして minergate.com プールに接続するように構成された暗号通貨マイナー ユーティリティ (MD5: 80b8a2d705d5b21718a6e6efe531d493) が含まれていました。スパム電子メールのおとりと関連する ZIP ファイル名はそれぞれ異なりますが、観測されたすべてのインスタンスで同じ暗号通貨マイナー サンプルがドロップされました (表 2)。

|

ZIP ファイル名 |

|

california_540_tax_form_2013_instructions.exe state_bank_of_india_money_transfer_agency.exe format_transfer_sms_banking_bni_ke_bca.exe 確認書受領書_サンプル.exe sbi_online_apply_2015_po.exe Estimated_tax_payment_coupon_irs.exe how_to_add_a_non_us_bank_account_to_paypal.exe Western_union_money_transfer_from_uk_to_bangladesh.exe can_i_transfer_money_from_bank_of_ireland_to_aib_online.exe how_to_open_a_business_bank_account_with_bad_credit_history.exe apply_for_sbi_credit_card_online.exe list_of_lucky_winners_in_dda_housing_scheme_2014.exe |

表 2: 暗号通貨マイナーを配信する、観測された ZIP ファイル名のサンプリング

クリプトジャッキング ワーム

WannaCry 攻撃に続いて、アクターはマルウェアに自己増殖機能をますます組み込み始めました。観察された自己拡散手法には、リムーバブル ドライブへのコピー、SSH ログインのブルート フォース攻撃、流出した NSA エクスプロイトEternalBlueの活用が含まれます。暗号通貨のマイニング操作は、この機能から大きな恩恵を受けます。これは、マルウェアがより広く配布されると、マイニングに使用できる CPU リソースの量が倍増するためです。したがって、追加のアクターがこの機能を開発し続けることを期待しています。

以下は、クリプトジャッキング ワームの実際の例です。

- 2017 年 5 月、 Proofpoint は、マイニング マルウェア「Adylkuzz」を配布する大規模なキャンペーンを報告しました。この仮想通貨マイナーは、EternalBlue のエクスプロイトを利用して、企業の LAN やワイヤレス ネットワークに急速に拡散することが確認されました。この活動には、DoublePulsar バックドアを使用して Adylkuzz をダウンロードすることが含まれていました。 Adylkuzz 感染は、Monero のマイニングに焦点を当てた Windows コンピューターのボットネットを作成します。

- センサーを使用するセキュリティ研究者は、2018 年 4 月に「Rarogminer」と呼ばれる Monero マイナー ワームを特定しました。このワームは、ユーザーがフラッシュ ドライブまたは外付け HDD を挿入するたびに、自身をリムーバブル ドライブにコピーします。

- 2018 年 1 月、F5 の研究者は、Linux マシンを標的とする新しい Monero クリプトマイニング ボットネットを発見しました。 PyCryptoMiner は Python スクリプトに基づいており、SSH プロトコルを介して拡散します。ボットは、そのコマンド アンド コントロール (C2) インフラストラクチャに Pastebin を使用することもできます。このマルウェアは、標的の Linux システムの SSH ログイン資格情報を推測することで拡散します。それが達成されると、ボットは単純な base64 でエンコードされた Python スクリプトを展開し、C2 サーバーに接続して、より悪意のある Python コードをダウンロードして実行します。

検出回避方法

注目に値するもう 1 つの傾向は、プロキシを使用して検出を回避することです。マイニング プロキシの実装は、サイバー犯罪者にとって魅力的なオプションです。これにより、開発者および手数料の 30% 以上を回避できるからです。 Coinhive、Cryptloot、Deepminer などの一般的なクリプトジャッキング サービスの使用を避け、代わりに攻撃者が制御するインフラストラクチャでクリプトジャッキング スクリプトをホストすることで、ドメインまたはファイル名のブラックリストを介してこのアクティビティをブロックするために取られる一般的な戦略の多くを回避できます。

2018 年 3 月、 Bleeping Computer はクリプトジャッキング プロキシ サーバーの使用について報告し、クリプトジャッキング プロキシ サービスの使用が増加するにつれて、ブラックリストに依存する広告ブロッカーとブラウザー拡張機能の有効性が大幅に低下すると判断しました。

アクティブなプール接続の数を大幅に削減するXMRig Proxyツールや、 Coinhiveの JavaScript マイニング ライブラリを使用して公式の Coinhive スクリプトとインフラストラクチャー。

プロキシの使用に加えて、アクターは、プライベート サーバーまたは Node.js をサポートするクラウドベースのサーバー上に、独自のセルフホスト マイナー アプリを確立することもできます。プライベート サーバーは、商用のマイニング サービスを使用するよりもメリットがあるかもしれませんが、依然として簡単にブラックリストに登録されやすく、維持するにはより多くの運用上の労力が必要です。 Sucuri の研究者によると、クラウドベースのサーバーは、独自のマイニング アプリケーションをホストしようとしている攻撃者に、次のような多くの利点を提供します。

- 無料または低価格で利用可能

- メンテナンス不要、クリプトマイナーアプリをアップロードするだけ

- ホストアドレスをブラックリストに登録すると、正当なサービスへのアクセスに影響を与える可能性があるため、ブロックが難しくなります

- 使い捨てアカウントを使用して新しいホスティング アカウントをより簡単に作成できるため、恒久的な削除に対して回復力があります。

攻撃者が制御するクラウド インフラストラクチャでホストされているプロキシとクリプト マイナーの組み合わせは、セキュリティ プロフェッショナルにとって大きなハードルとなります。どちらも、クリプトジャッキング操作の検出と削除をより困難にするからです。

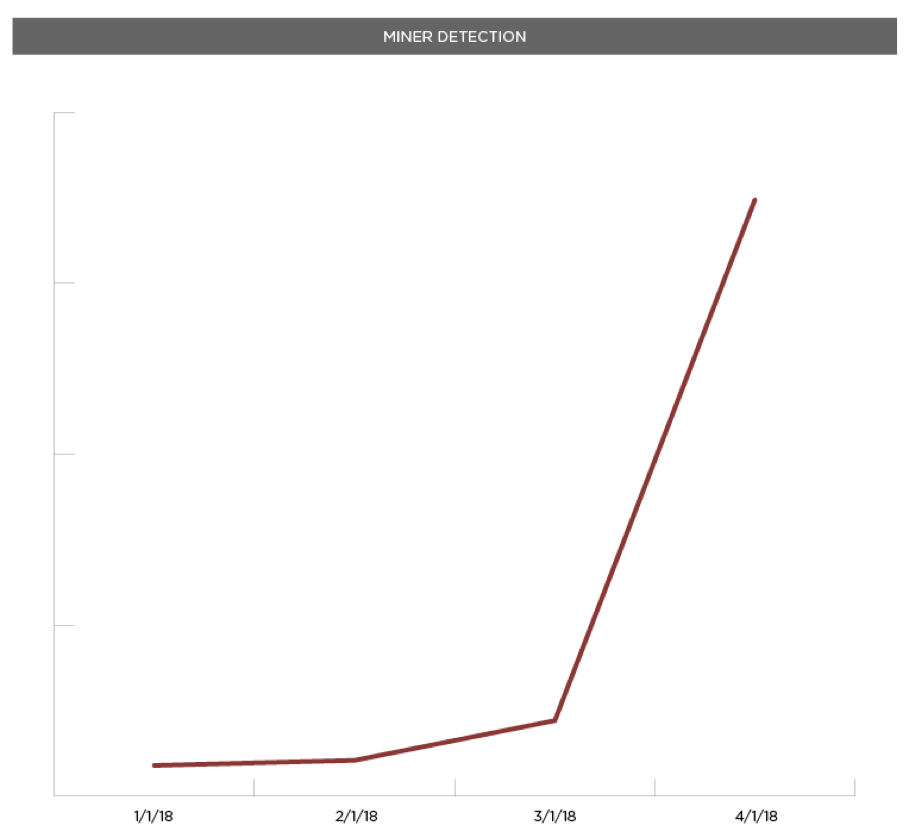

マイニング被害者の人口統計

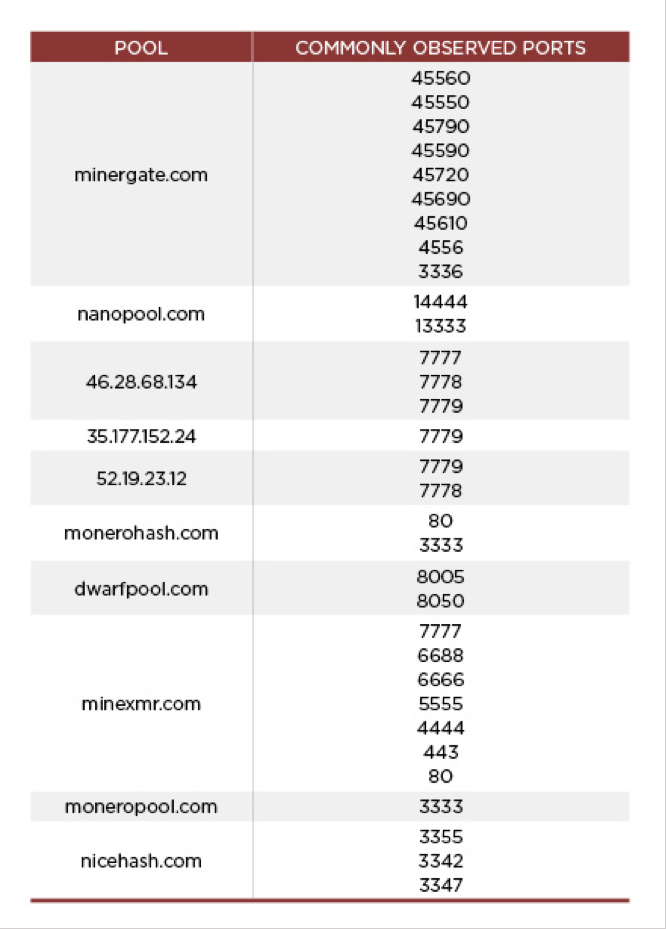

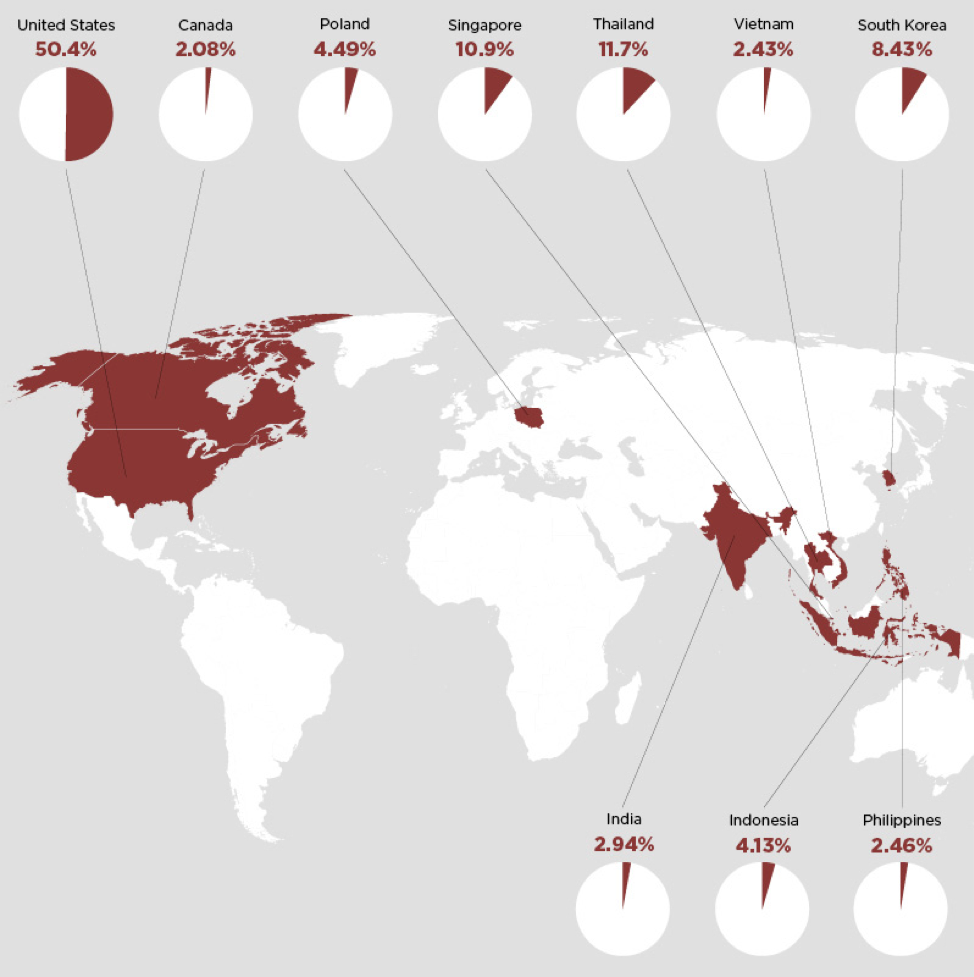

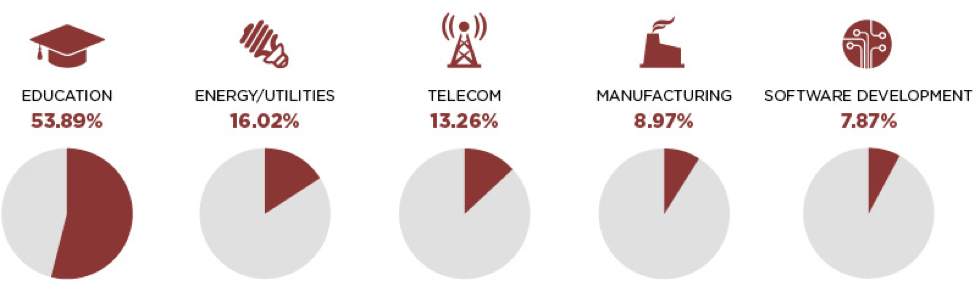

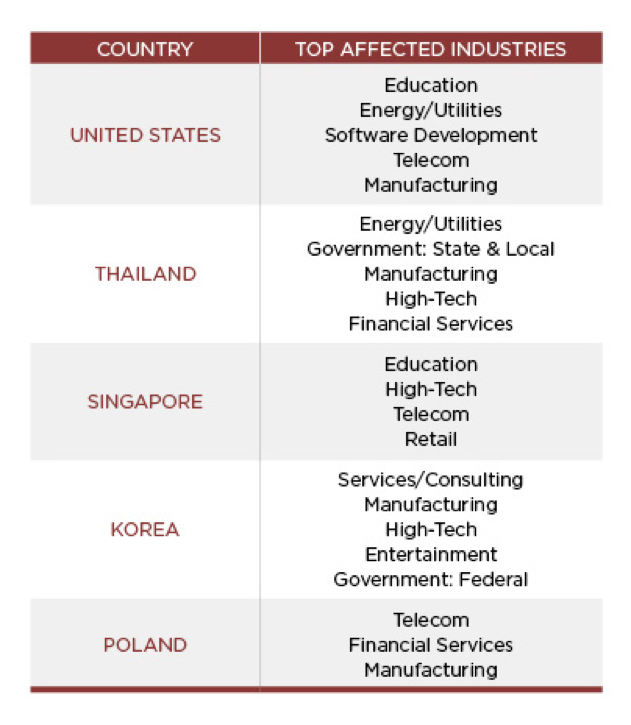

FireEye 検出技術のデータに基づくと、暗号通貨マイナー マルウェアの検出は 2018 年初頭から大幅に増加しており (図 10)、最も人気のあるマイニング プールは minergate と nanopool であり (図 11)、最も深刻な影響を受けた国は米国 (図 12)。 他のレポートと一致して、教育部門は依然として最も影響を受けています。これはおそらく、大学ネットワーク全体のセキュリティ管理がより緩和され、学生が無料の電力を利用して暗号通貨をマイニングしているためです (図 13)。

軽減技術

暗号化されていない Stratum セッション

Cato Networks のセキュリティ研究者によると、マイナーがプール マイニングに参加するには、感染したマシンで、TCP または HTTP/S 経由で Stratum プロトコルを使用するネイティブ コードまたは JavaScript ベースのコードを実行する必要があります。 Stratum プロトコルは、クライアントがサブスクリプション要求を送信してプールに参加し、サーバーがサブスクライブしたクライアントにメッセージ (パブリッシュ) を送信するパブリッシュ/サブスクライブ アーキテクチャを使用します。これらのメッセージは、シンプルで読みやすい JSON-RPC メッセージです。サブスクリプション リクエストには、id、method、および params というエンティティが含まれます (図 15)。ディープ パケット インスペクション (DPI) エンジンは、暗号化されていない TCP で Stratum をブロックするために、これらのパラメーターを探すように構成できます。

暗号化された Stratum セッション

HTTPS 経由で Stratum を実行している JavaScript ベースのマイナーの場合、TLS トラフィックを復号化しない DPI エンジンの検出はより困難です。ネットワーク上の暗号化されたマイニング トラフィックを軽減するために、組織は人気のあるマイニング プールの IP アドレスとドメインをブラックリストに登録することがあります。ただし、これの欠点は、ブラックリストを特定して更新することです。人気のあるマイニング プールの信頼できる継続的に更新されたリストを見つけることは、困難で時間がかかることが判明する可能性があるためです。

ブラウザベースのセッション

すべてのコイン マイニング スクリプトが Web サイト発行者によって承認されているわけではないため (侵害された Web サイトの場合など)、コイン マイニング コードが埋め込まれた Web サイトを特定して検出することは困難な場合があります。さらに、コイン マイニング スクリプトが Web サイトの所有者によって承認された場合、それらがサイトの訪問者に明確に伝達されるとは限りません。

不正なコイン マイニング活動を防ぐための防御策が進化するにつれて、攻撃者が使用する技術も進化します。ただし、これまでに観察された最も一般的な指標のいくつかをブロックすることは、お客様から報告された大量の CPU を浪費するマイニング活動に対抗するのに効果的である可能性があります。ブラウザベースの暗号通貨マイニングの一般的な検出戦略には、次のものがあります。

- コイン マイニング スクリプトをホストしていることが知られているドメインのブロック

- Coinhive などの既知のマイニング プロジェクト Web サイトのブロック

- スクリプトを完全にブロックする

- 広告ブロッカーまたはコイン マイニング固有のブラウザ アドオンの使用

- 一般的に使用される命名規則の検出

- 既知の人気のあるマイニング プール宛てのトラフィックを警告し、ブロックする

これらの検出戦略の一部は、既存の金融マルウェアやマイニング固有のマルウェア ファミリに含まれる一部のマイニング機能をブロックするのにも役立つ可能性があります。

ブラウザベースのクリプトジャッキング アクティビティで使用される JavaScript は、ディスク上のファイルにアクセスできないことに注意することが重要です。ただし、マイニング スクリプトをホストしている Web サイトにホストが誤って移動してしまった場合は、キャッシュやその他のブラウザー データを消去することをお勧めします。

見通し

アンダーグラウンド コミュニティやマーケットプレイスでは、クリプトジャッキング操作に大きな関心が寄せられており、セキュリティ研究者によって多数のキャンペーンが観察および報告されています。これらの進展は、暗号通貨のマイニング操作を実行する脅威アクターが継続的に増加傾向にあることを示しており、2018 年を通じて継続的に注目されると予想されます。他の形態の詐欺や窃盗と比較して法執行機関。さらに、被害者は、システム パフォーマンスの低下以外に、自分のコンピュータが感染していることに気付かない可能性があります。

その固有のプライバシー重視の機能と CPU マイニングの収益性により、Monero はサイバー犯罪者にとって最も魅力的な暗号通貨オプションの 1 つになりました。 Monero ブロックチェーンがプライバシー重視の基準を維持し、ASIC 耐性を備えている限り、攻撃者が選択する主要な暗号通貨であり続けると私たちは考えています。将来、Monero プロトコルがセキュリティとプライバシーに重点を置いた機能をダウングレードした場合、攻撃者が別のプライバシーに重点を置いたコインを代替手段として使用するようになると確信を持って評価します。

Monero 暗号通貨と電子ウォレットに関連付けられた匿名性、および多数の暗号通貨取引所とタンブラーが利用可能であるため、悪意のある暗号通貨マイニングの帰属は当局にとって非常に困難であり、そのような操作の背後にある悪意のあるアクターは通常、特定されていません。脅威アクターは、悪意のあるクリプトマイニングが利益を上げ、リスクが比較的低い限り、間違いなく高い関心を示し続けるでしょう。

Comments