TA473、別名「Winter Vivern」として追跡されているロシアのハッキング グループは、2023 年 2 月以降、パッチが適用されていない Zimbra エンドポイントの脆弱性を積極的に悪用して、NATO 当局者、政府、軍関係者、および外交官の電子メールを盗み出しています。

2 週間前、Sentinel Labs は、サイバー犯罪と闘っているヨーロッパの機関を模倣したサイトを使用して、ウイルス スキャナーを装ったマルウェアを拡散する「Winter Vivern」による最近の操作について報告しました。

本日、 Proofpoint は、攻撃者が Zimbra Collaboration サーバーでCVE-2022-27926を悪用して、NATO に加盟する組織や人物の通信にアクセスする方法に関する新しいレポートを公開しました。

ジンブラを狙う

Winter Vivern の攻撃は、攻撃者が Acunetix ツールの脆弱性スキャナーを使用して、パッチが適用されていない Web メール プラットフォームをスキャンすることから始まります。

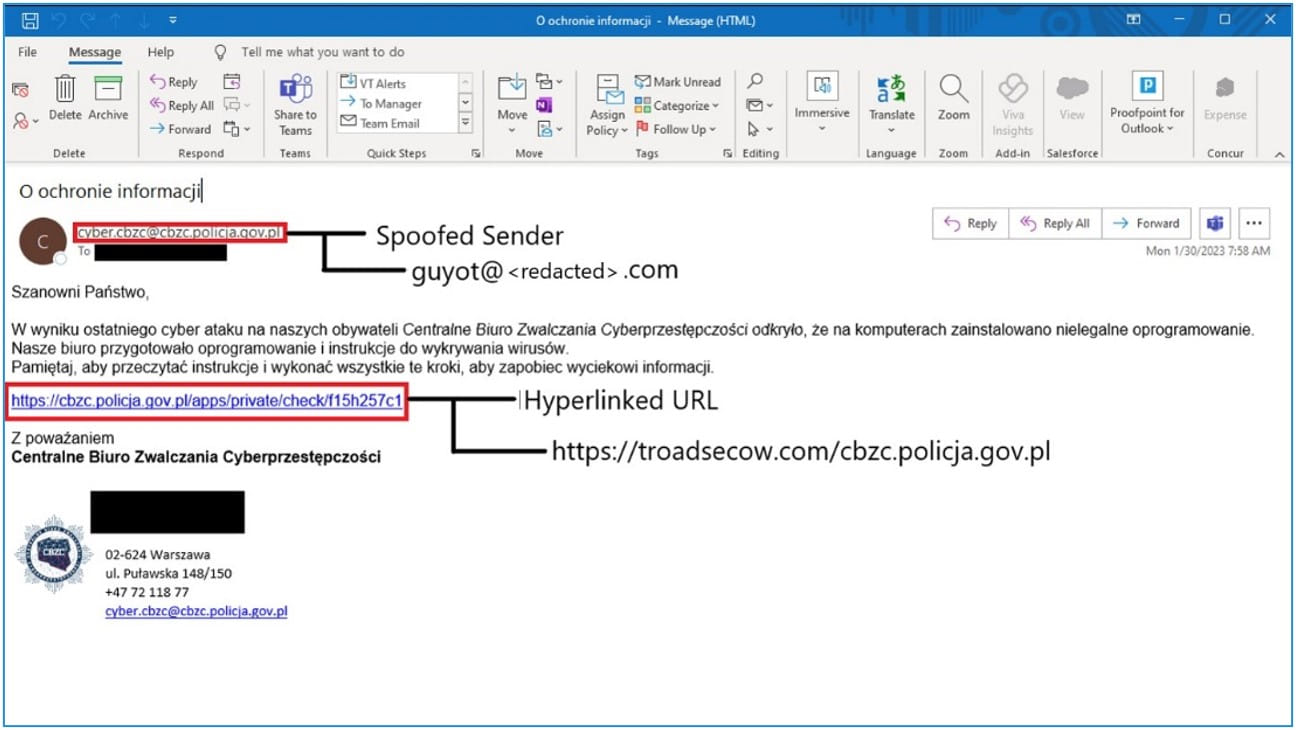

次に、ハッカーは侵害されたアドレスからフィッシング メールを送信します。このメールは、ターゲットがよく知っているか、何らかの形で組織に関連しているように見せかけます。

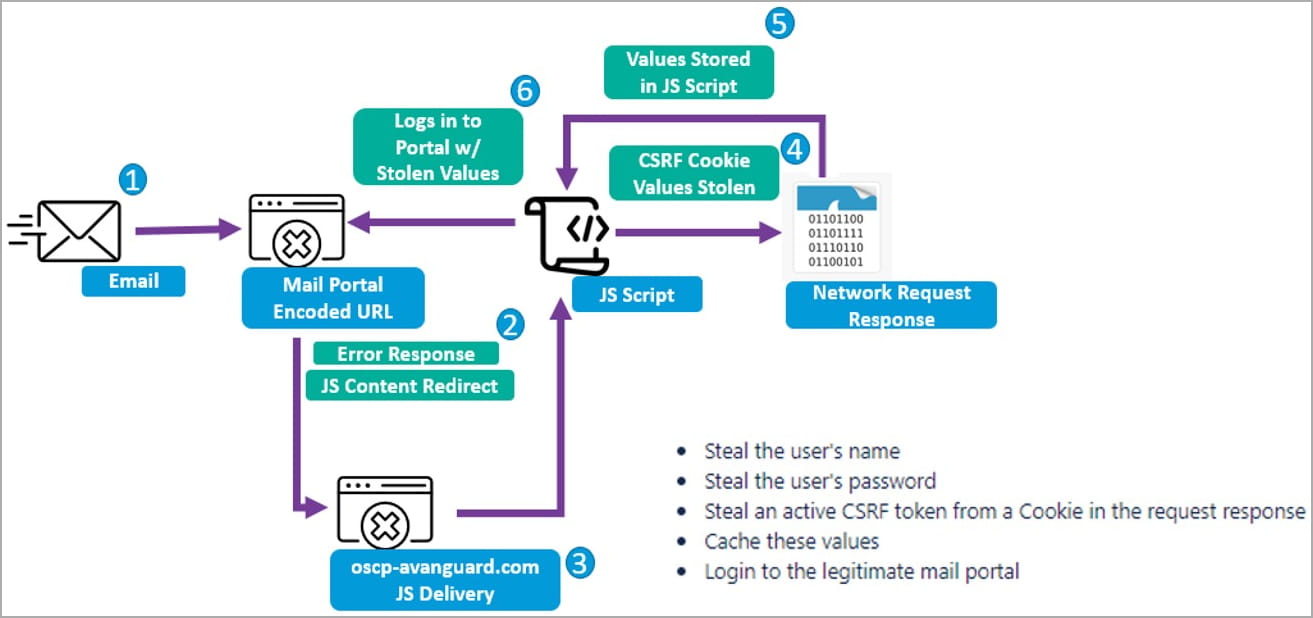

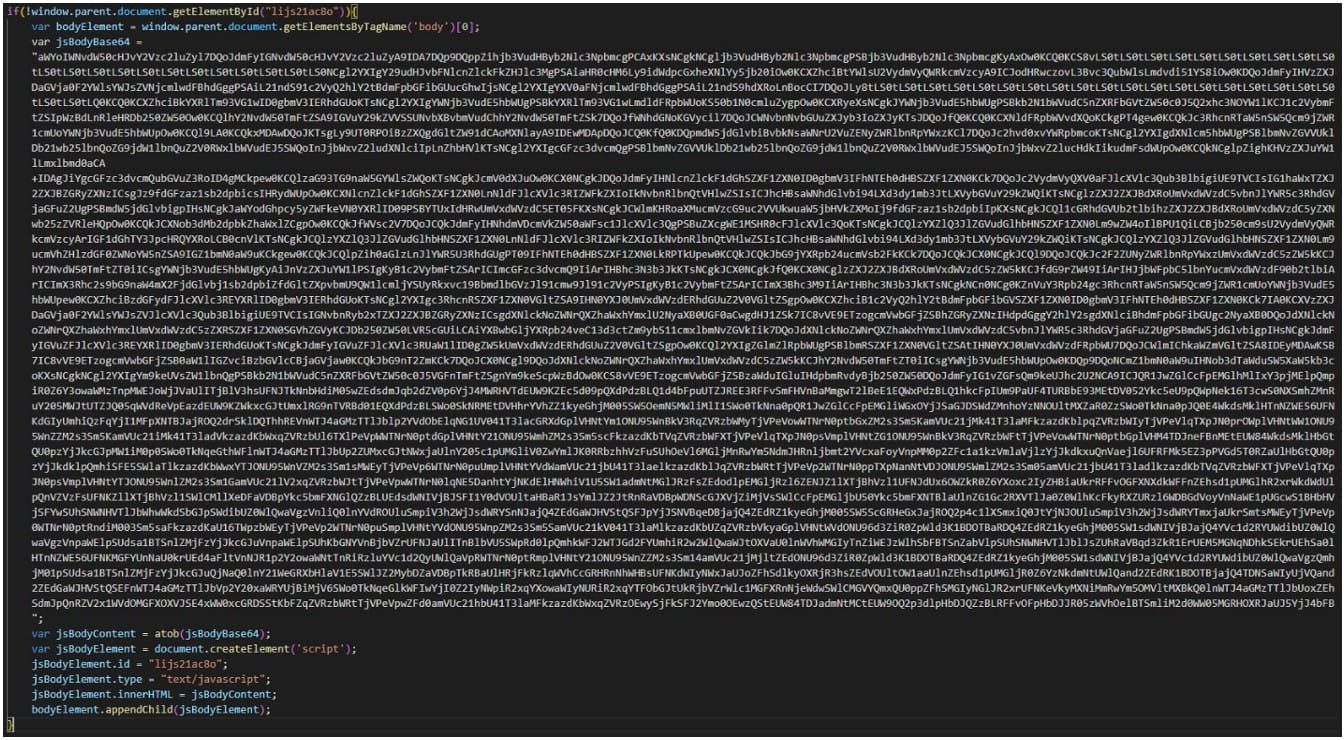

電子メールには、標的の侵害された Zimbra インフラストラクチャの CVE-2022-27926 を悪用して、他の JavaScript ペイロードを Web ページに挿入するリンクが含まれています。

これらのペイロードは、侵害された Zimbra エンドポイントから受信した Cookie からユーザー名、パスワード、およびトークンを盗むために使用されます。この情報により、攻撃者は標的の電子メール アカウントに自由にアクセスできます。

「これらの CSRF JavaScript コード ブロックは、脆弱な Web メール インスタンスをホストするサーバーによって実行されます」と Proofpoint はレポートで説明しています。

「さらに、この JavaScript は、ネイティブ Web メール ポータルの JavaScript を複製し、エミュレートすることに依存して、ターゲットのユーザー名、パスワード、および CSRF トークンを示す主要な Web 要求の詳細を返します。」

「場合によっては、TA473 が RoundCube ウェブメール リクエスト トークンもターゲットにしていることが研究者によって確認されています。」

この詳細は、攻撃前の偵察における脅威アクターの勤勉さを示しており、フィッシング メールを作成してランディング ページ機能を設定する前に、ターゲットがどのポータルを使用しているかを把握しています。

分析をより複雑にするために悪意のある JavaScript に適用された 3 層の base64 難読化とは別に、「Winter Vivern」には、ネイティブ Web メール ポータルで実行される正当な JavaScript の一部も含まれており、通常の操作と混ざり合って検出の可能性が低下しています。

最後に、脅威アクターは、侵害された Web メールの機密情報にアクセスしたり、一定期間にわたって通信を監視するためにホールドを維持したりできます。さらに、ハッカーは侵害されたアカウントを使用してラテラル フィッシング攻撃を実行し、標的組織への侵入をさらに進めることができます。

研究者は、「Winter Vivern」は特に洗練されていないと述べていますが、ソフトウェア パッチを十分に迅速に適用できない有名なターゲットに対しても機能する効果的な運用アプローチに従います。

この場合、CVE-2022-27926 は、2022 年 4 月にリリースされた Zimbra Collaboration 9.0.0 P24 で修正されました。

最も初期の攻撃が 2023 年 2 月に観測されたことを考慮すると、セキュリティ更新プログラムの適用の遅れは少なくとも 10 か月と測定されます。

Comments