VMware は本日、vCenter Server 8.0 (最新バージョン) が、2021 年 11 月に公開された重大度の高い権限昇格の脆弱性に対処するためのパッチをまだ待っていることをお客様に通知しました。

このセキュリティ上の欠陥 (CVE-2021-22048) は、vCenter Server の IWA (統合 Windows 認証) メカニズムで CrowdStrike の Yaron Zinar と Sagi Sheinfeld によって発見され、VMware の Cloud Foundation ハイブリッド クラウド プラットフォームの展開にも影響します。

管理者以外のアクセス権を持つ攻撃者は、それを悪用して、パッチが適用されていないサーバーで特権をより高い特権を持つグループに昇格させることができます。

VMware によると、この脆弱性は攻撃者のみが標的のサーバーに隣接するベクトル ネットワークを使用して、低い権限とユーザーの操作を必要としない高度に複雑な攻撃の一部として悪用される可能性があるとのことです (ただし、NIST NVD のCVE-2021-22048 エントリによると、リモートからでも低レベルで悪用可能です)。 -複雑性攻撃)。

それにもかかわらず、VMware はバグの重大度を「重要」と評価しました。これは、「悪用により、ユーザーの支援や認証された攻撃者によって、ユーザー データや処理リソースの機密性や整合性が完全に侵害される」 ことを意味します。

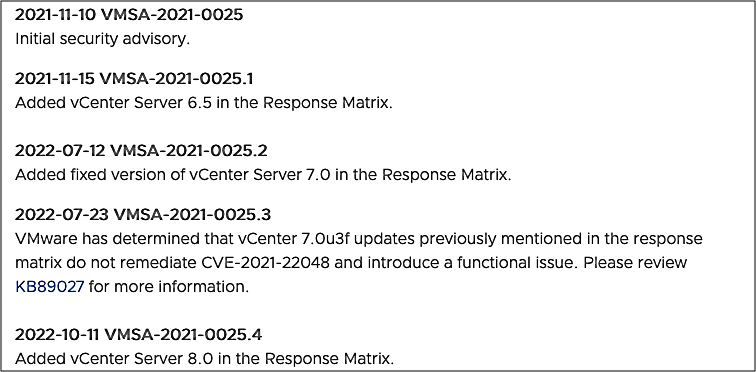

同社は 2022 年 7 月に、その時点で利用可能な最新のリリース ( vCenter Server 7.0 Update 3f ) を実行しているサーバーの脆弱性にのみ対処するセキュリティ アップデートをリリースしましたが、脆弱性を修正せず、セキュアな問題を引き起こしたため、11 日後にパッチを撤回しました。パッチ適用中にトークン サービス (vmware-stsd) がクラッシュする。

VMware はアドバイザリで次のように述べています。

パッチがリリースされるまでの回避策

影響を受けるすべての製品のパッチは保留中ですが、VMware は、管理者が攻撃ベクトルを除去できるようにする回避策を提供しています。

攻撃の試みをブロックするために、VMware は管理者に対し、影響を受ける Integrated Windows Authentication (IWA) から Active Directory over LDAPs認証または ID プロバイダー フェデレーション for AD FS (vSphere 7.0 のみ) に切り替えることをお勧めします。

「Active Directory over LDAP 認証は、この脆弱性の影響を受けません。ただし、VMware は、お客様が別の認証方法に移行することを計画することを強くお勧めします」と同社は説明しています。

「LDAP を介した Active Directory はドメインの信頼を認識しないため、この方法に切り替えるお客様は、信頼されたドメインごとに一意の ID ソースを構成する必要があります。AD FS の ID プロバイダー フェデレーションには、この制限はありません。」

VMware は、LDAP を介した Active Directory への切り替え (こことここ) およびAD FS の ID プロバイダー フェデレーションへの変更に関する詳細な手順も提供しています。

Comments