「DiceyF」という名前のハッキング グループが、少なくとも 2021 年 11 月以降、東南アジアを拠点とするオンライン カジノに対して悪意のある攻撃フレームワークを展開していることが確認されています。

Kaspersky の新しいレポートによると、DiceyF APT グループは、カジノからの金銭的利益を狙っているようには見えず、代わりにステルスなサイバースパイ活動と知的財産の窃盗を行っているようです。

DiceyF の活動は、2022 年 3 月にトレンドマイクロが報告した「 オペレーション アース ベルベロカ」と一致しており、どちらも攻撃者が中国出身であることを示しています。

カジノをターゲットに

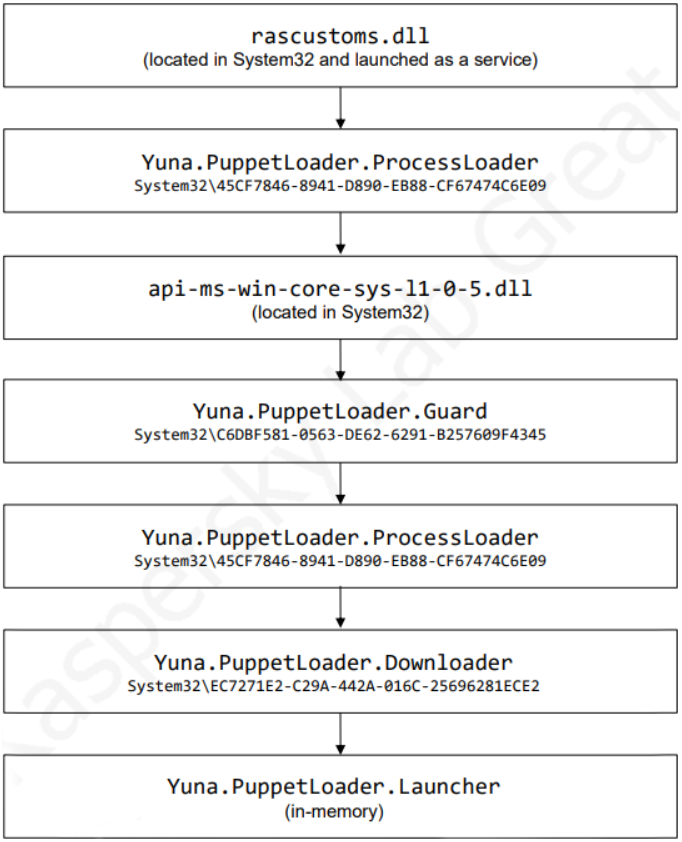

APT が使用する攻撃フレームワークは「GamePlayerFramework」と呼ばれ、C++ マルウェア「PuppetLoader」を C# で書き直したものです。

フレームワークには、ペイロード ダウンローダー、マルウェア ランチャー、プラグイン、リモート アクセス モジュール、キーロガー、クリップボード スティーラーなどがあります。

Kaspersky がサンプリングした最新の実行可能ファイルは 64 ビットの .NET ファイルですが、32 ビットの実行可能ファイルと DLL も流通しています。

このフレームワークは、「Tifa」と「Yuna」という 2 つのブランチを維持します。これらは別々に開発され、洗練度と複雑さのレベルが異なります。 「ユウナ」は 2 つのうちより洗練されたもので、後に実世界でも観察されます。

フレームワークがターゲットのマシンにロードされると、C2 サーバーに接続し、XOR 暗号化されたハートビート パケットを 20 秒ごとに送信します。これには、被害者のユーザー名、ユーザー セッション ステータス、収集されたログのサイズ、および現在の日時が含まれます。

C2 は、フレームワークに追加データの収集、「cmd.exe」でのコマンドの実行、C2 設定の更新、新しいプラグインのダウンロードを命令する 15 のコマンド セットで応答できます。

C2 からダウンロードされたすべてのプラグインは、検出の可能性を最小限に抑えるために、ディスクに触れることなくフレームワークに直接読み込まれます。

それらの機能には、Chrome または Firefox からの Cookie の盗用、クリップボードの内容の奪取、仮想デスクトップ セッションの確立、スクリーンショットのスナップ、ポート転送の実行などが含まれます。

偽Mangoアプリ

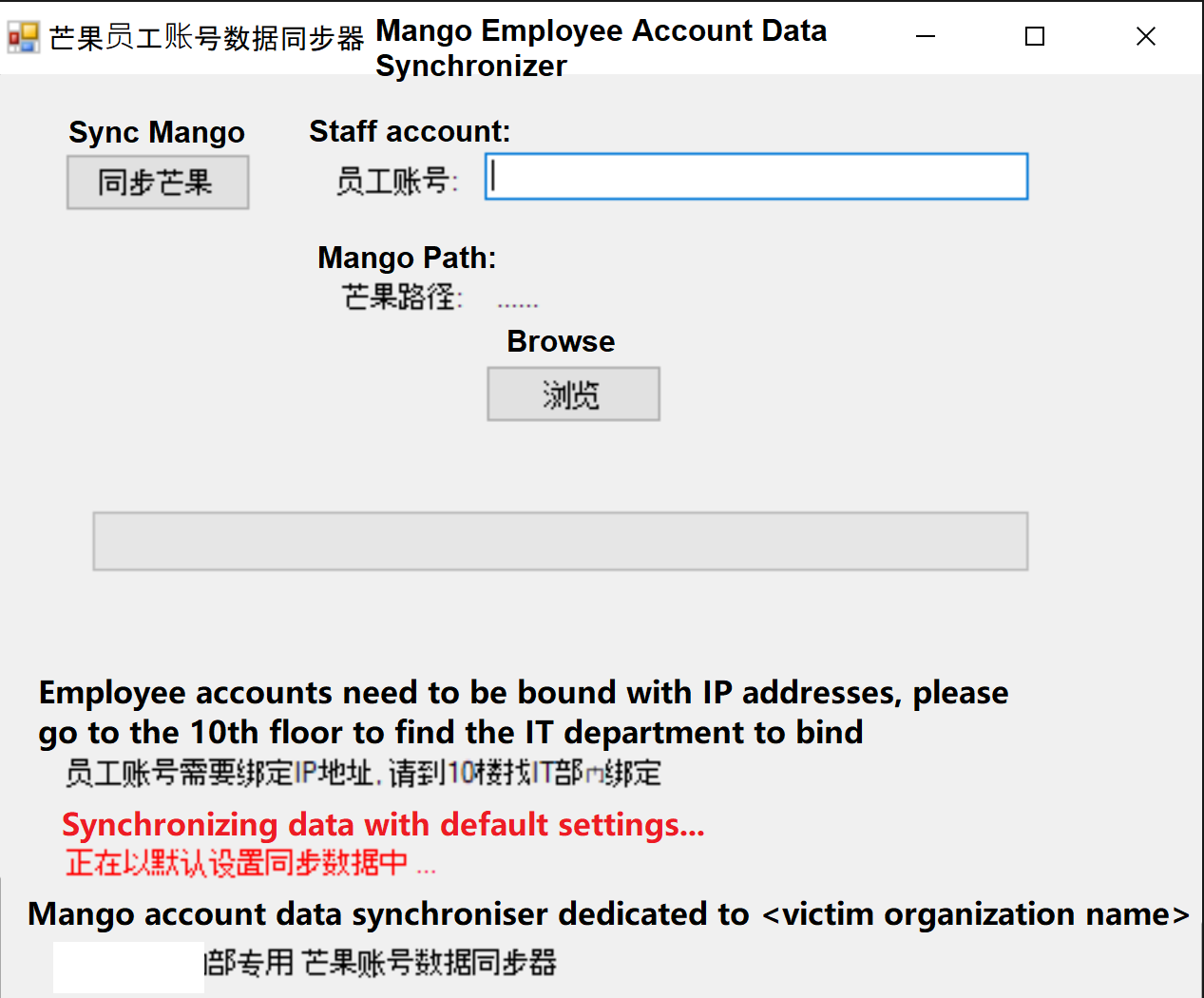

Kaspersky は、DiceyF が Mango Employee Data Synchronizer を模倣した GUI アプリを使用していることも発見しました。このアプリは、組織のネットワーク内に Yuna ダウンローダーをドロップします。

偽の Mango アプリは、セキュリティ アプリのインストーラーとしてカジノ会社の従業員に送信されます。これは、フィッシング メールを介して攻撃者によって送信された可能性があります。

偽のアプリは、ターゲット組織の IT 部門が収容されているフロアを表示するなどのソーシャル エンジニアリング戦術を使用して、被害者に正当性があるという錯覚を与えます。

このアプリは、GamePlayerFramework と同じ C2 インフラストラクチャに接続し、OS、システム、ネットワーク データ、および Mango メッセンジャー データを盗み出します。

「コードは継続的に段階的に変更されており、そのバージョニングには、コードベースの変更に対するセミプロフェッショナルな管理が反映されています」 と Kaspersky は説明します。

「時間の経過とともに、グループは Newtonsoft JSON ライブラリのサポート、強化されたログ、およびログの暗号化を追加しました。」

Kaspersky は、可視ウィンドウを使用することは、従業員をだますのに適しているだけでなく、一般的に GUI ベースのツールをあまり疑いなく扱うアンチウィルスに対しても有効であるとコメントしています。

このツールをセキュリティ ツールに対してさらにステルスにするために、攻撃者は盗んだ有効なデジタル証明書を使用してツールに署名しました。これは、フレームワークにも使用されているものと同じものです。

.png)

結論として、DiceyF は、侵入の進行に合わせて時間の経過とともにコードベースを変換し、各被害者の特異性に合わせてツールを調整する優れた技術力を示しています。

これらの攻撃は、実際のサプライ チェーン侵害ほど高度でも効果的でもありませんが、組織内の複数の従業員を標的とする場合は特に、検出と阻止が難しい場合があります。

Comments