フォーティネットは、先週パッチが適用された重大な認証バイパス セキュリティの脆弱性が実際に悪用されていることを本日確認しました。

セキュリティ上の欠陥 (CVE-2022-40684) は、リモートの攻撃者が FortiGate ファイアウォール、FortiProxy Web プロキシ、および FortiSwitch Manager (FSWM) オンプレミス管理インスタンスにログインできるようにする、管理インターフェイスの認証バイパスです。

「FortiOS、FortiProxy、および FortiSwitchManager の代替パスまたはチャネルの脆弱性 [CWE-288] を使用した認証バイパスにより、認証されていない攻撃者が、特別に細工された HTTP または HTTPS リクエストを介して管理インターフェイスで操作を実行できる可能性があります」と Fortinet は本日発行されたアドバイザリで述べています。 .

同社は木曜日にこの欠陥に対処するためのセキュリティ更新プログラムをリリースしました。また、影響を受けるデバイスのリモート管理ユーザー インターフェイスを「至急」無効にするよう、一部の顧客に電子メール (「高度なコミュニケーション」と呼んでいます) で警告しました。

Fortinet の広報担当者は、BleepingComputer が金曜日に接触したとき、脆弱性が実際に積極的に悪用されているかどうかを尋ねられたとき、コメントを拒否し、今後数日でより多くの情報を共有することをほのめかしました.

プライベート アドバイザリを発行してから数日後の今日、フォーティネットはついに、CVE-2022-40684 が悪用された少なくとも 1 つの攻撃を知っていることを認めました。

「フォーティネットは、この脆弱性が悪用された例を認識しており、デバイスのログにある次の侵害の兆候に対してシステムをすぐに検証することをお勧めします: user=”Local_Process_Access」と同社は述べています。

パッチを適用しないままにしておくと、CVE-2022-40 の欠陥を悪用しようとする攻撃にさらされるフォーティネットの脆弱な製品の完全なリストは次のとおりです。

- FortiOS: 7.2.1、7.2.0、7.0.6、7.0.5、7.0.4、7.0.3、7.0.2、7.0.1、7.0.0

- FortiProxy: 7.2.0、7.0.6、7.0.5、7.0.4、7.0.3、7.0.2、7.0.1、7.0.0

- FortiSwitchManager: 7.2.0、7.0.0

Fortinet は先週、セキュリティ パッチをリリースし、脆弱なデバイスを FortiOS 7.0.7 または 7.2.2 以降、FortiProxy 7.0.7 または 7.2.1 以降、および FortiSwitchManager 7.2.1 以降に更新して、デバイスを攻撃から保護するよう顧客に依頼しました。

PoCエクスプロイトのリリース準備完了

Horizon3 Attack Team のセキュリティ研究者は、概念実証 (PoC) エクスプロイト コードを開発し、今週後半にそのリリースを発表しました。

別のアプライアンスの脆弱性がダウンしています…

複数の#Fortinetソリューションに影響を与える CVE-2022-40684 は、リモートの攻撃者がすべての管理 API エンドポイントと対話できるようにする認証バイパスです。

ブログ投稿と POC は今週後半に公開されます。今すぐパッチを当ててください。 pic.twitter.com/YS7svIljAw

— Horizon3 攻撃チーム (@Horizon3Attack) 2022 年 10 月 10 日

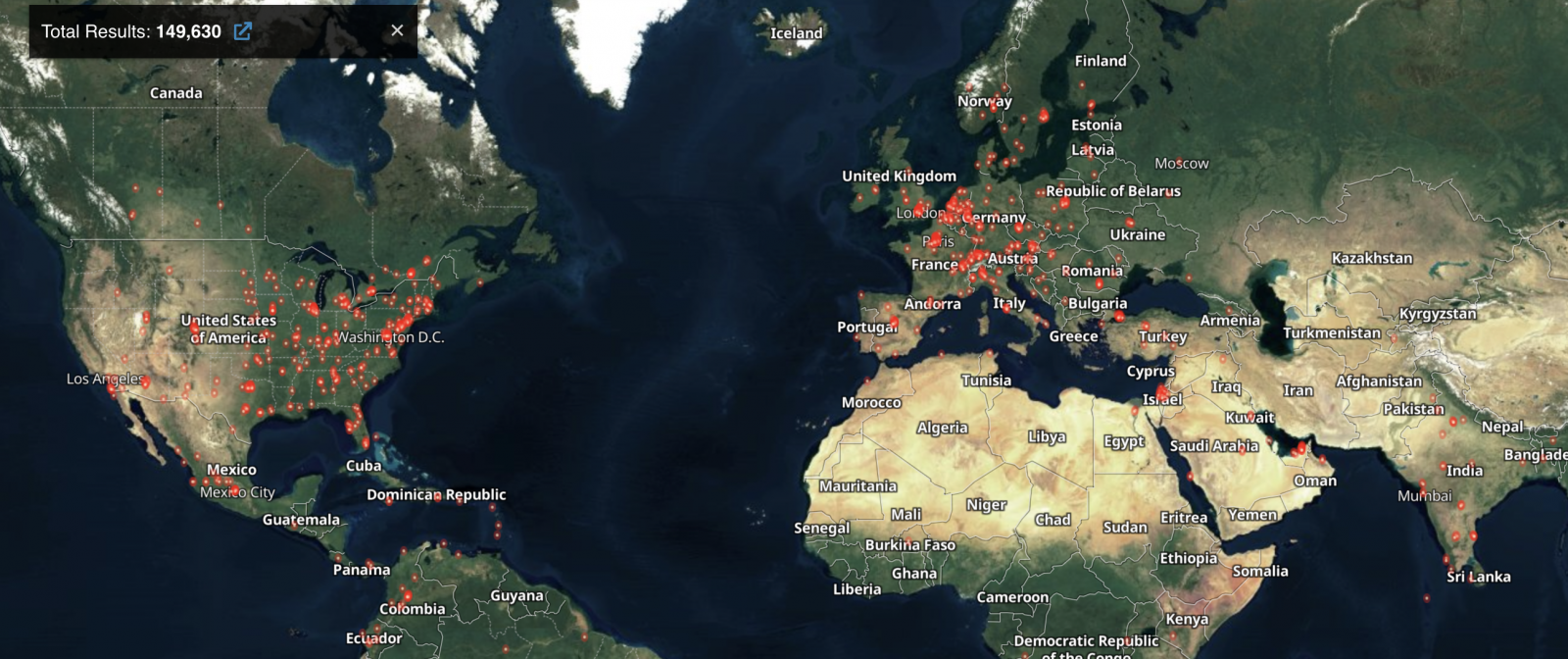

Shodan の検索によると、140,000 を超える FortiGate ファイアウォールがインターネットから到達可能であり、それらの管理管理インターフェイスも公開されている場合、攻撃にさらされる可能性があります。

回避策も利用可能

フォーティネットはまた、顧客がセキュリティ アップデートをすぐに展開できない場合でも、入ってくる攻撃をブロックする方法についての情報を提供しました。

リモートの攻撃者が認証をバイパスして脆弱なデバイスにログインするのをブロックするには、管理者は HTTP/HTTPS 管理インターフェイスを無効にするか、Local in Policy を使用して管理インターフェイスに到達できる IP アドレスを制限する必要があります。

FortiOS、FortiProxy、および FortiSwitchManager の脆弱な管理インターフェイスを無効にする方法、または IP アドレスごとにアクセスを制限する方法の詳細については、10 月 10 日月曜日に公開されたこのフォーティネット PSIRT アドバイザリを参照してください。

Fortinet は、先週一部の顧客に送信された通知の中で、「これらのデバイスをタイムリーに更新できない場合、アップグレードが実行できるようになるまで、インターネット向けの HTTPS 管理を直ちに無効にする必要があります。

Comments