中国のサイバー スパイ ハッキング グループ Mustang Panda は、今年開始された攻撃で「MQsTTang」という名前の新しいカスタム バックドアを展開していることが確認されました。

Mustang Panda は、PlugX マルウェアのカスタマイズされたバージョンを使用したデータ窃盗攻撃で世界中の組織を標的にすることで知られる Advanced Persistent Threat (APT) グループです。攻撃者は、TA416 およびブロンズ プレジデントとしても知られています。

Mustang Panda の新しい MQsTTang バックドア マルウェアは、以前のマルウェアに基づいていないようであり、ハッカーが検出を回避して特定を困難にするために開発した可能性が高いことを示しています。

ESET の研究者は、2023 年 1 月に開始され、現在も進行中のキャンペーンで MQsTTang を発見しました。このキャンペーンは、台湾とウクライナに焦点を当て、ヨーロッパとアジアの政府と政治組織をターゲットにしています。

マルウェアの配布はスピア フィッシング メールを通じて行われ、ペイロードは、以前の Mustang Panda キャンペーンに関連するユーザーによって作成された GitHub リポジトリからダウンロードされます。

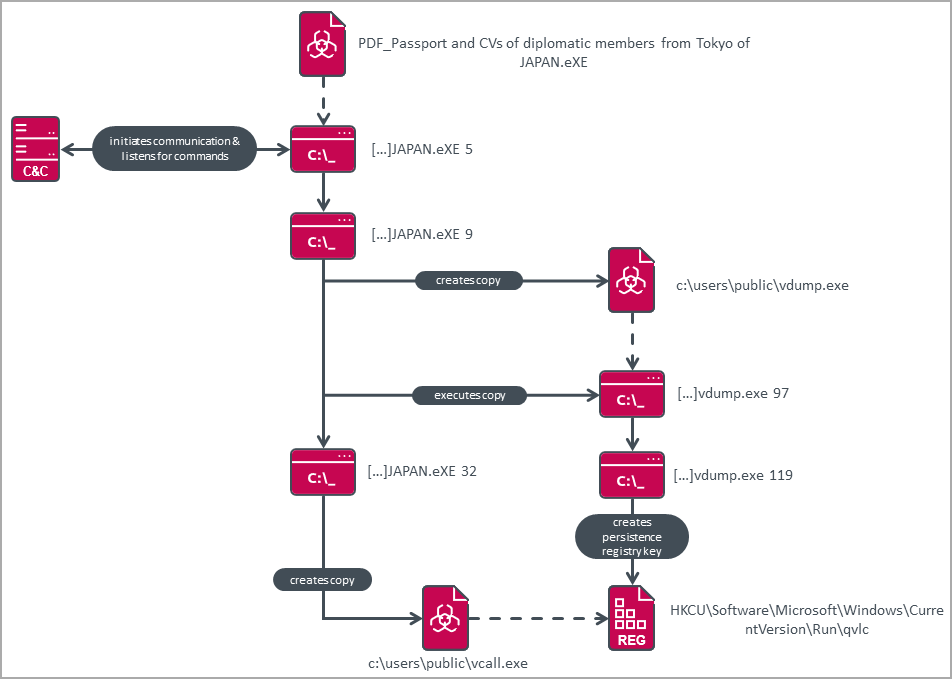

このマルウェアは、RAR アーカイブ内に圧縮された実行可能ファイルであり、外交使節団のメンバーのパスポートのスキャン、大使館のメモなど、外交をテーマにした名前が付けられています。

新しい MQsTTang バックドア

ESET は、MQsTTang を、脅威アクターが被害者のマシンでリモートからコマンドを実行し、その出力を受信できるようにする「最小限の」バックドアとして特徴付けます。

「この新しい MQsTTang バックドアは、同グループの他のマルウェア ファミリに関連する付加機能を一切備えていない、一種のリモート シェルを提供します」とESET のレポートを読みます。

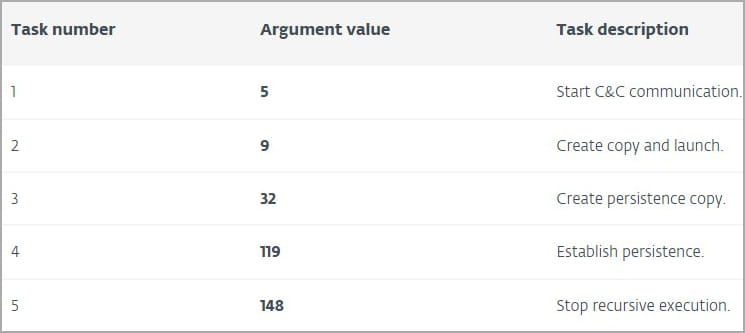

マルウェアは起動時に、C2 通信の開始、持続性の確立など、さまざまなタスクを実行するコマンド ライン引数を使用して自身のコピーを作成します。

永続性は、「HKCUSoftwareMicrosoftWindowsCurrentVersionRun」の下に新しいレジストリ キーを追加することで確立されます。これにより、システムの起動時にマルウェアが起動されます。再起動後、C2 通信タスクのみが実行されます。

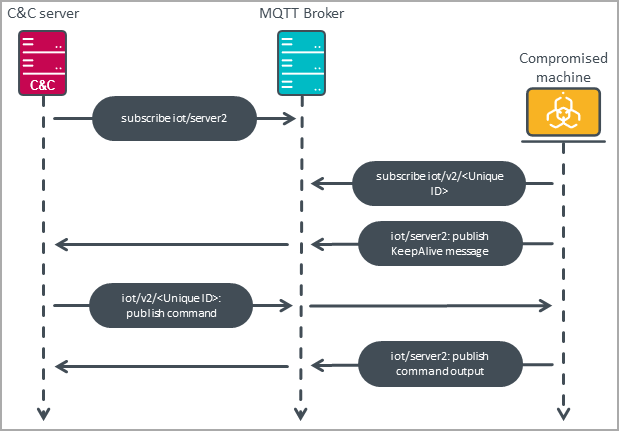

新しいバックドアの珍しい特徴は、コマンド アンド コントロール サーバー通信に MQTT プロトコルを使用していることです。

MQTT はマルウェアに C2 テイクダウンに対する優れた回復力を与え、ブローカーを介してすべての通信を渡すことで攻撃者のインフラストラクチャを隠し、より一般的に使用される C2 プロトコルを探している防御者によって検出される可能性を低くします。

検出を回避するために、MQsTTang はホスト上にデバッガーまたは監視ツールが存在するかどうかをチェックし、検出された場合はそれに応じて動作を変更します。

Trend Micro のアナリストは、2022 年 3 月から 10 月にかけて、最近のもう 1 つの Mustang Panda の活動を観測しました。彼らは、オーストラリア、日本、台湾、およびフィリピンの組織が標的にされていることを報告しました。

そのキャンペーンで、脅威グループは 3 つのマルウェア系統、PubLoad、ToneIns、ToneShell を使用しましたが、これらは ESET が発見した 2023 年のキャンペーンには存在しませんでした。

MQsTTang がグループの長期的な武器の一部になるかどうか、または特定の操作のために特別に開発されたかどうかは、まだわかりません。

Comments