e コマース、ホスピタリティ、ヘルスケア、マネージド サービス、およびその他のサービス業界で活動している多くの組織は、Web アプリケーションに依存しています。また、アプリケーション ログに埋もれているのは、不正使用および/または侵害の潜在的な発見である可能性があります!しかし、アプリケーション ログで悪意を見つけることは、次のようないくつかの理由で困難で圧倒される可能性があります。

- 独自の機能を備えた多種多様な Web アプリケーション

- 標準のログ形式の欠如

- セキュリティ調査ではなく、アプリケーションの問題のトラブルシューティング用に設計されたログ形式

- 大量のアプリケーション ログ データを処理および調査するための一元化されたログ分析ソリューションまたは SIEM の必要性

そのため、このブログ投稿では、ロギングの決定に優先順位を付け、アプリケーションに対する攻撃を特定して調査する能力を発揮するのに役立つ脅威モデリングの概念について説明します。実例を示すために、2020 SANS Digital Forensics & Incident Response (DFIR) Summit で発表した、 Dog and Feline Urgent Response (DFUR) と呼ばれる架空の組織の状況について説明します。

Splunk Enterprise Security (ES) を DFUR の SIEM およびログ分析プラットフォームとして選択しましたが、これは 1 つのオプションに過ぎず、アプリケーション ログ分析を容易にするテクノロジは複数あります。 FireEye GitHub で入手できる「 Dog and Feline Urgent Response (DFUR) 」という Splunk アプリケーションを作成しました。このアプリケーションには、次の攻撃シナリオを追跡するために使用できる、事前にインデックス付けされたデータとダッシュボードが含まれています。

しかし、十分な子猫がいます。 DFURを紹介しましょう!

DFUR: 犬と猫の緊急対応

DFUR は、ケア提供者、ペット所有者、および保険提供者にアプリケーション サービスを提供する、ペット ウェルネス業界の長年にわたる組織です。

- 獣医師などの医療提供者は、DFUR を使用して患者の記録を処理し、処方箋を提出し、追加の医療サービスを注文します。

- ペットの飼い主は DFUR を使用して予約を取り、請求書を支払い、診断テストの結果を確認します

- 保険会社は DFUR を使用して、ペット ケア プロバイダーへの請求を受け取り、支払います。

- アプリケーション ユーザーは、ログオンおよびユーザー トランザクション ログを DFUR の Splunk ES インスタンスに転送する Web ポータルにログインします。バックエンド データベースには、住所や連絡先情報など、ユーザーのメタデータが保存されます。

DFUR セキュリティ チームの脅威モデリング

いくつかのインシデントに遭遇した後、DFUR セキュリティ チームは、アプリケーションが調査の質問に明確かつ迅速に回答するために必要な情報をログに記録していないことに気付きました。チームは、脅威モデルを開発し、アプリケーション セキュリティ戦略を改善するために、技術関係者とワークショップを開催しました。彼らは次のような質問に取り組みました。

- 業界の傾向に基づいて、DFUR はどのような種類の脅威に直面していますか?

- これらの脅威はどのような影響を与える可能性がありますか?

- DFUR アプリケーションはどのように攻撃または悪用される可能性がありますか?

- DFUR が攻撃または不正行為が発生したことを証明するために必要なログ データは何ですか?

DFUR チームは、利害関係者からのフィードバックをまとめ、DFUR アプリケーション プラットフォームが直面するリスクの高い脅威を特定して優先順位を付けるための脅威プロファイルを作成しました。

- アカウントの乗っ取りと悪用

- パスワード攻撃 (クレデンシャル スタッフィングなど)

- 銀行口座の変更

- PHI/PII アクセス

- 医療サービスの変更または中断

- 不正な償還請求の提出

- イヌハッカを過剰処方する獣医師

DFUR セキュリティ チームは、現在利用可能なログを使用して脅威を特定する方法について議論しましたが、調査結果は完全なものではありませんでした。

確認されたロギングの問題

DFUR チームは脅威モデルを使用して、セキュリティ ミッションに関連するログ ソースを特定し、それぞれを掘り下げて、ログ イベントが有効で、正規化され、アクセス可能であることを確認しました。この取り組みにより、セキュリティ チームが検出と分析の方法の開発を進める前に対処する必要がある優先度の高いログの問題のリストが作成されました。

- ローカル ログが Splunk ES インスタンスに転送されませんでした。ログの限られたサブセットのみが Splunk ES インスタンスに転送されたため、DFUR アナリストは、アプリケーション ポータルに対して認証されたユーザーによって実行されたアクションを検索できませんでした。

- 不正確なフィールド マッピング。 DFUR アナリストは、抽出されたフィールド値が誤ったフィールド名にマッピングされていることを特定しました。一例として、認証ログ イベントのユーザー エージェントがユーザー名フィールドとして抽出されていました。

- アプリケーションの更新は、Splunk の取り込みと解析に影響を与えることがありました。 DFUR のアナリストは、システムの再起動時にログ転送が有効になるようにするための起動スクリプトを持たないサーバーを特定しました。アプリケーションの更新により、ログ出力形式が変更され、フィールド抽出が壊れました。 DFUR アナリストには、ログ ソースが期待どおりに動作していない時期を判断する方法がありませんでした。

- タイム ゾーンの設定ミス。 DFUR アナリストは、ログ ソースに複数のタイム ゾーン構成があり、相関が困難であると判断しました。

- ログのアーカイブ設定を変更する必要がありました。 DFUR のアナリストは、Splunk ES インスタンスのデータ リタイアメント ポリシーを構成して、インデックス付きデータを長期間維持し、履歴データをアーカイブして迅速に復元する必要がありました。

- ポータルにログインしているユーザーの送信元 IP アドレスは、ロード バランサーによってマスクされていました。 DFUR のアナリストは、すべてのユーザー ログオンの送信元 IP アドレスがロード バランサーであり、そのことが原因特定をさらに困難にしていることに気付きました。アプライアンスの X-Forwarded-For (XFF) フィールドを有効にする必要がありました。

確認された分析の問題

DFUR 情報セキュリティ チームは、DFUR アプリケーションに関連する以前のインシデントがどのように処理されたかを確認しました。彼らは、アプリケーション攻撃を効果的に調査する前に、次の運用上の問題を解決する必要があることをすぐに知りました。

- 手動分析中の矛盾。 DFUR アナリストは、Splunk ES インスタンスを検索するためにさまざまなアプローチを取り、さまざまな結論に達しました。一般的なインシデント シナリオの標準的な調査方法を定義するには、プレイブックが必要でした。

- ログ フィールドまたはソースのドキュメントはありません。一部の DFUR アナリストは、セキュリティ インシデントの調査時に利用可能なすべての関連データ ソースを認識していませんでした。これにより、写真のごく一部に基づいた調査結果が得られました。 DFUR Splunk ES インスタンスのログ ソースとフィールド、および各ログ ソースの保存期間を定義するデータ ディクショナリが必要でした。

- アプリケーション ログは、調査用ではなく、トラブルシューティング用に設計されています。 DFUR アプリケーションは、診断情報、アプリケーション エラー、および成功したユーザー アクティビティの限られたサブセットをログに記録するように構成されました。 DFUR チームは、より多くのセキュリティ関連イベントを記録するために、アプリケーションを再構成および開発する必要がありました。

DFUR: 新しく改善された監視と検出

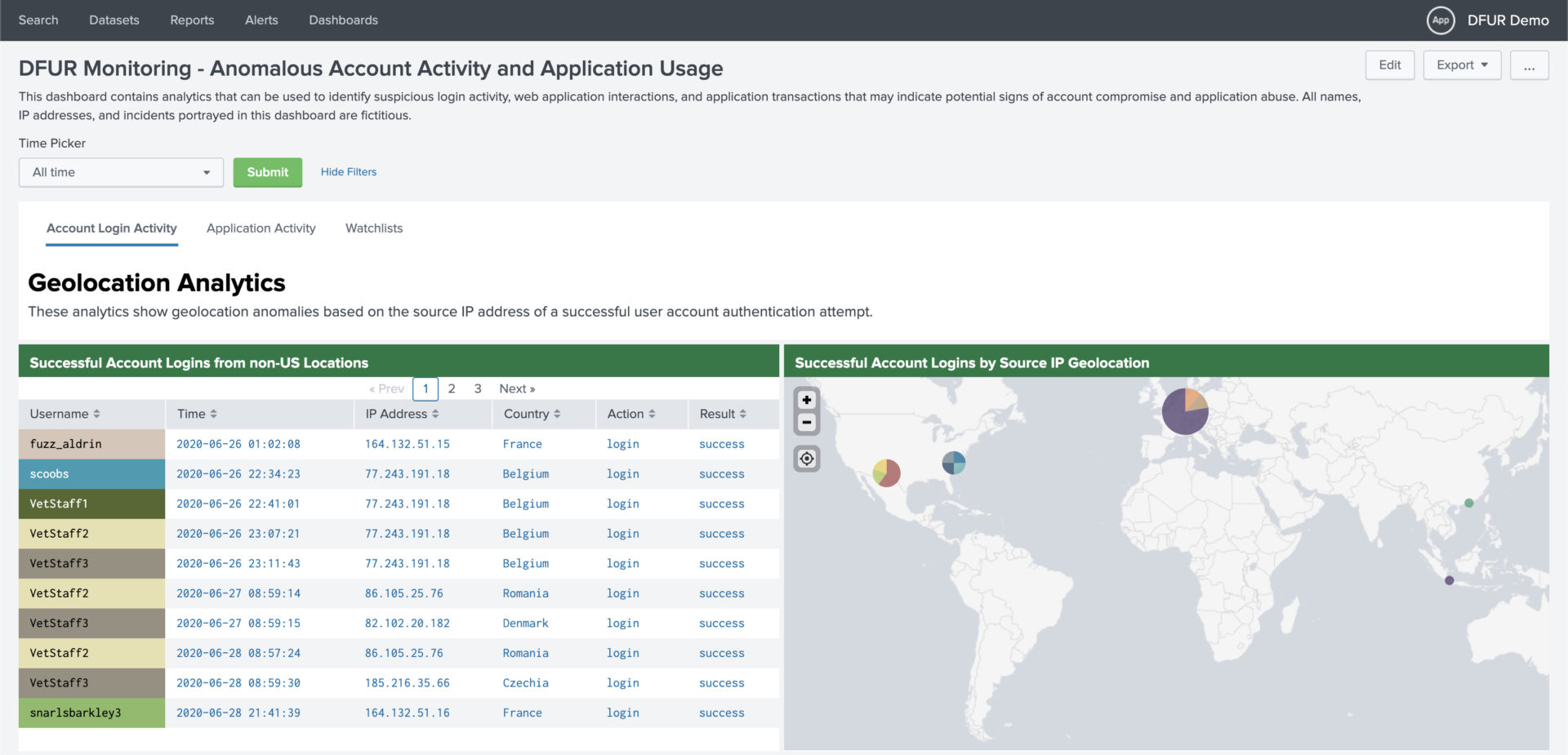

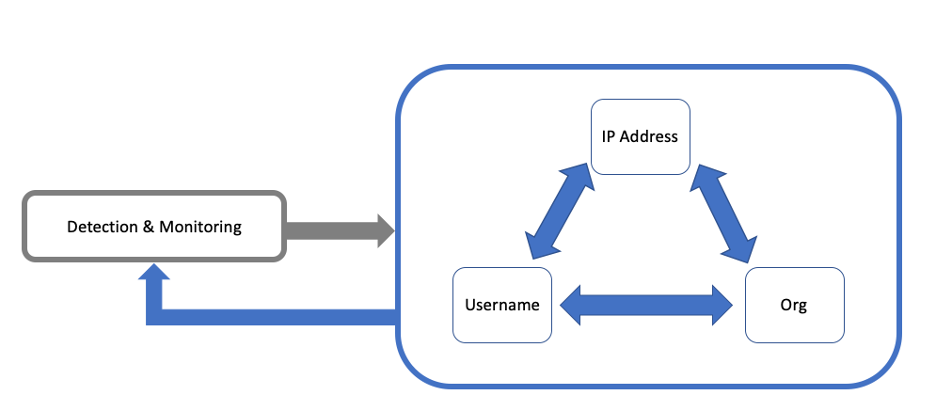

DFUR チームは、アプリケーション ログと分析の問題に対処し、Splunk ES インスタンスでの検出および調査機能の構築を開始しました。 DFUR チームは、脅威モデリング プロセス中に開発された分析ワークフローを使用して、Splunk ダッシュボード (図 1) を設計し、ユーザー名、IP アドレス、医療提供者 (「組織」) という 3 つの主要なデータポイントに関する検出分析とコンテキストを提供しました。

DFUR チームは、Simple XML を使用して Splunk ダッシュボードを作成し、図 2 に示すように、アラートをすばやく識別し、主要なデータポイント間でピボットしました。手動で。

新たに監視機能と探知機能を備えた (脚を装備した?) DFUR チームは、悪を見つける準備ができていました!

攻撃シナリオ #1: アカウントの乗っ取り

翌朝、DFUR のセキュリティ チームは、獣医提供者の顧客サービス チームから、「labradorable」というユーザー名で、毎日の請求の支払いを受け取っていないことを知らされ、DFUR ポータルの銀行情報が一晩で変更されたことに気付きました。

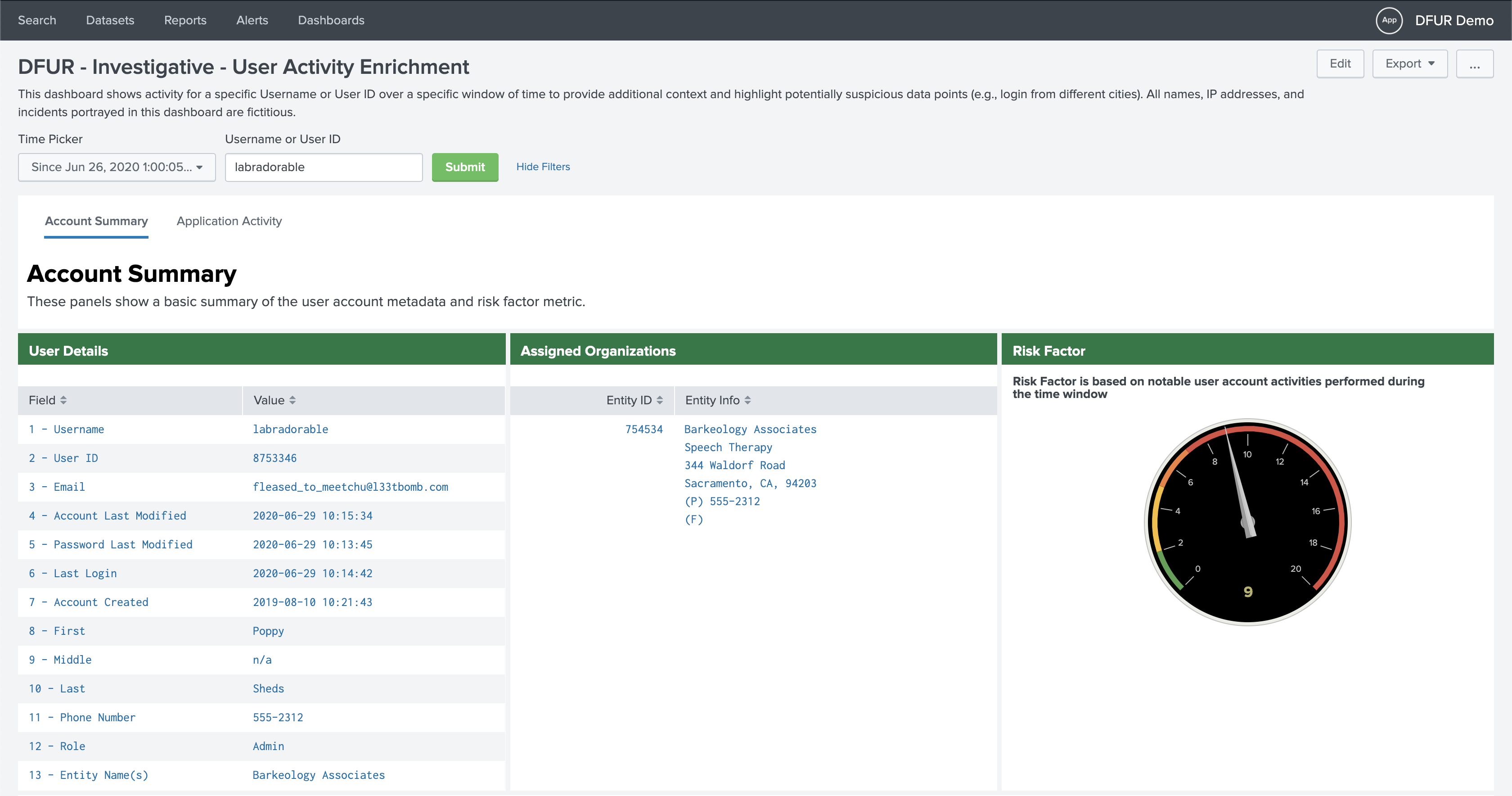

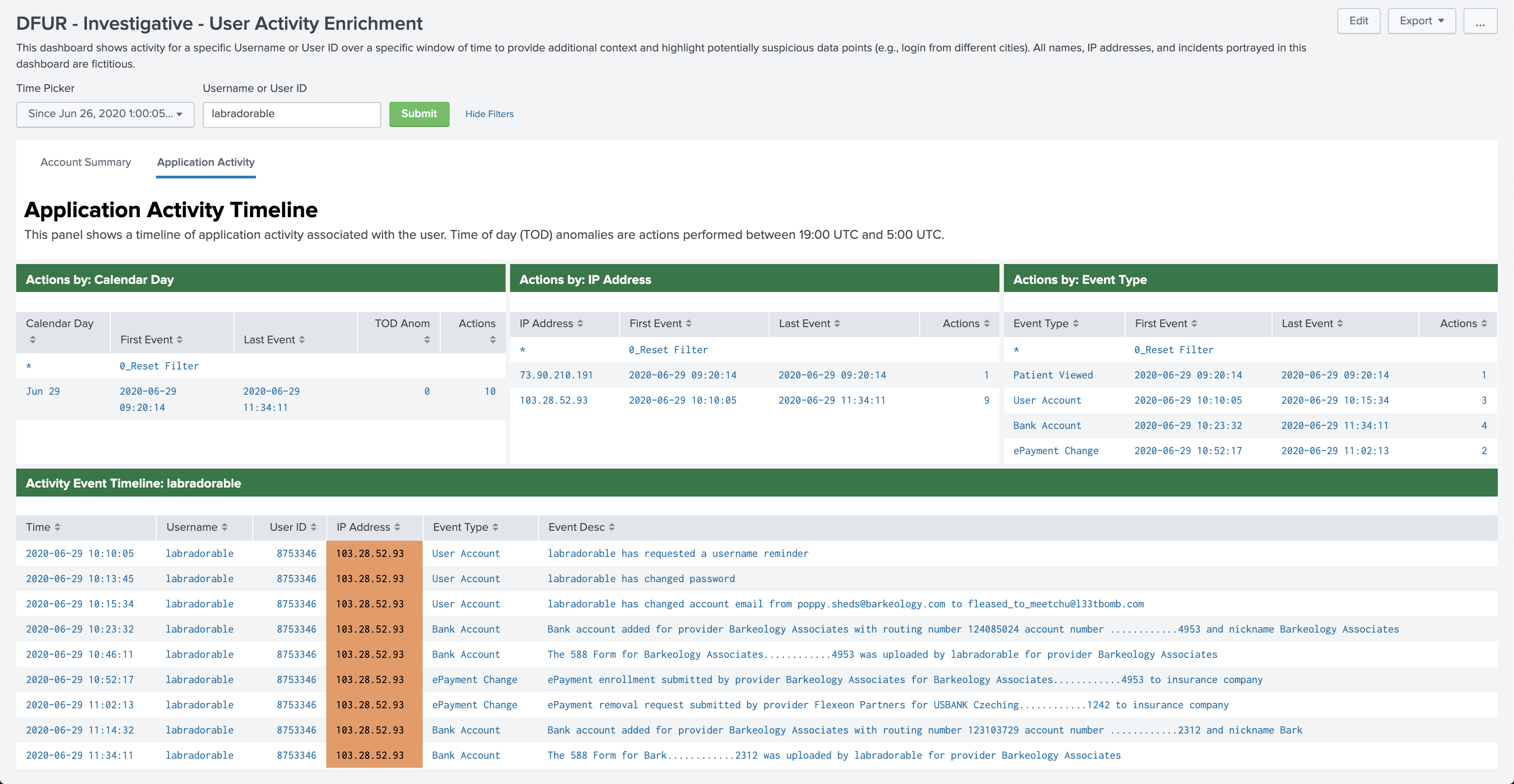

DFUR アナリストは、User Activity Enrichment ダッシュボード (図 3) を開き、ユーザー名を検索して、アカウントによって実行された最近のアクションを確認しました。

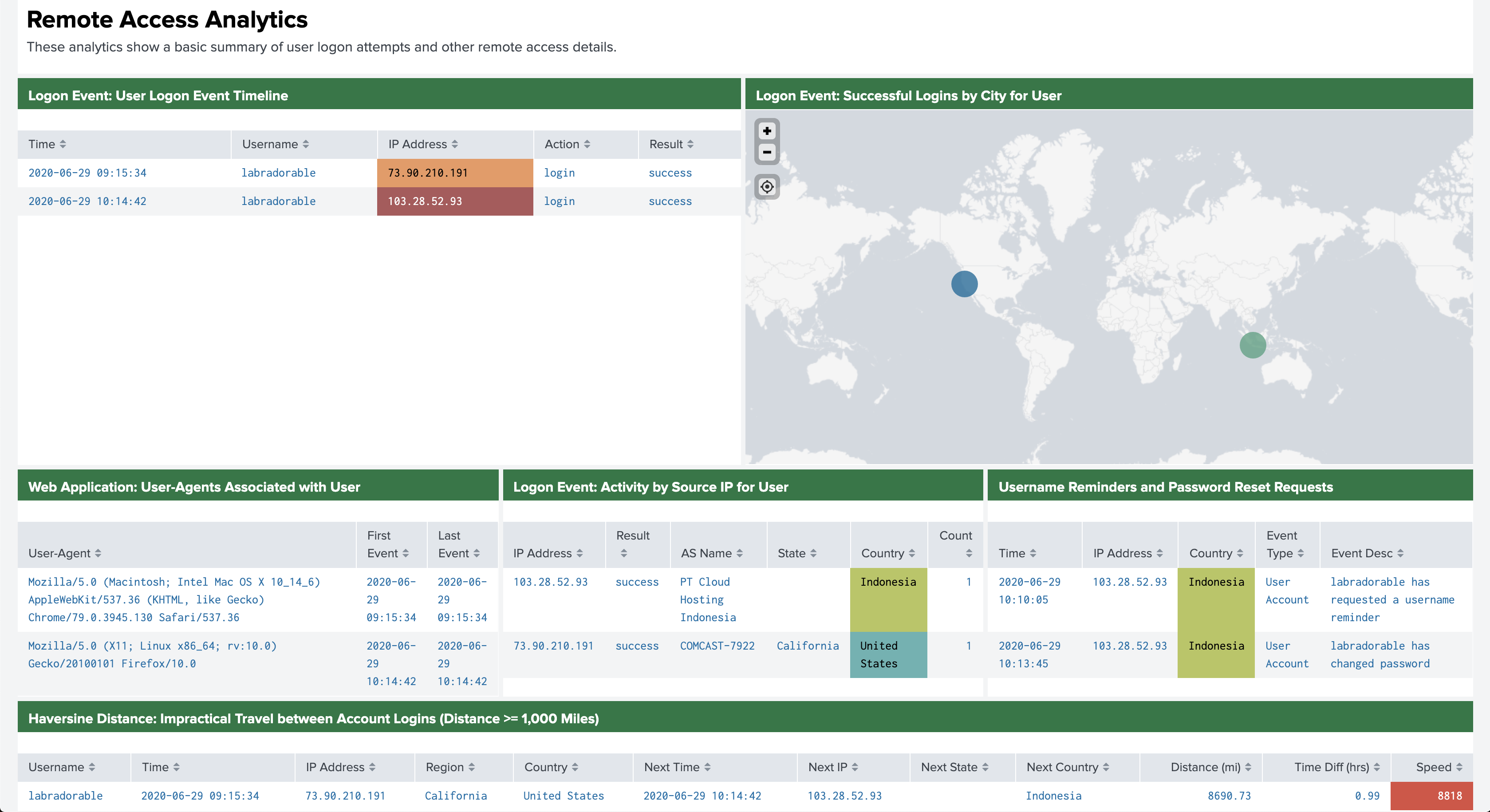

アナリストはダッシュボードでリモート アクセス分析を確認し、次の異常を特定しました (図 4)。

- ユーザー名のリマインダーとパスワードのリセット アクションは、前日にインドネシア ベースの IP アドレスから実行されました。

- ユーザー アカウントは、その直後に同じ不審な IP アドレスからログインされました。

- 正当なユーザーは常にカリフォルニアからログインするため、インドネシアの送信元 IP ログイン アクティビティは非常に疑わしいものでした

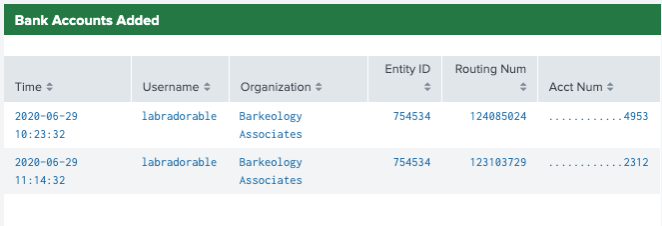

DFUR アナリストは、ユーザー アクティビティ エンリッチメント ダッシュボードの [アプリケーション アクティビティ] タブをクリックして、疑わしい IP アドレスからログインしている間にユーザーが実行したアクションを確認しました。アナリストは、疑わしい IP アドレスからログインしているユーザー アカウントを特定し、電子メール アドレスの変更を実行し、2 つの新しい銀行口座を追加しました (図 5 参照)。

DFUR アナリストは、図 6 に示すように、2 つの銀行口座がユーザーによって組織 ID 754354 の医療提供者に追加されたことを確認しました。

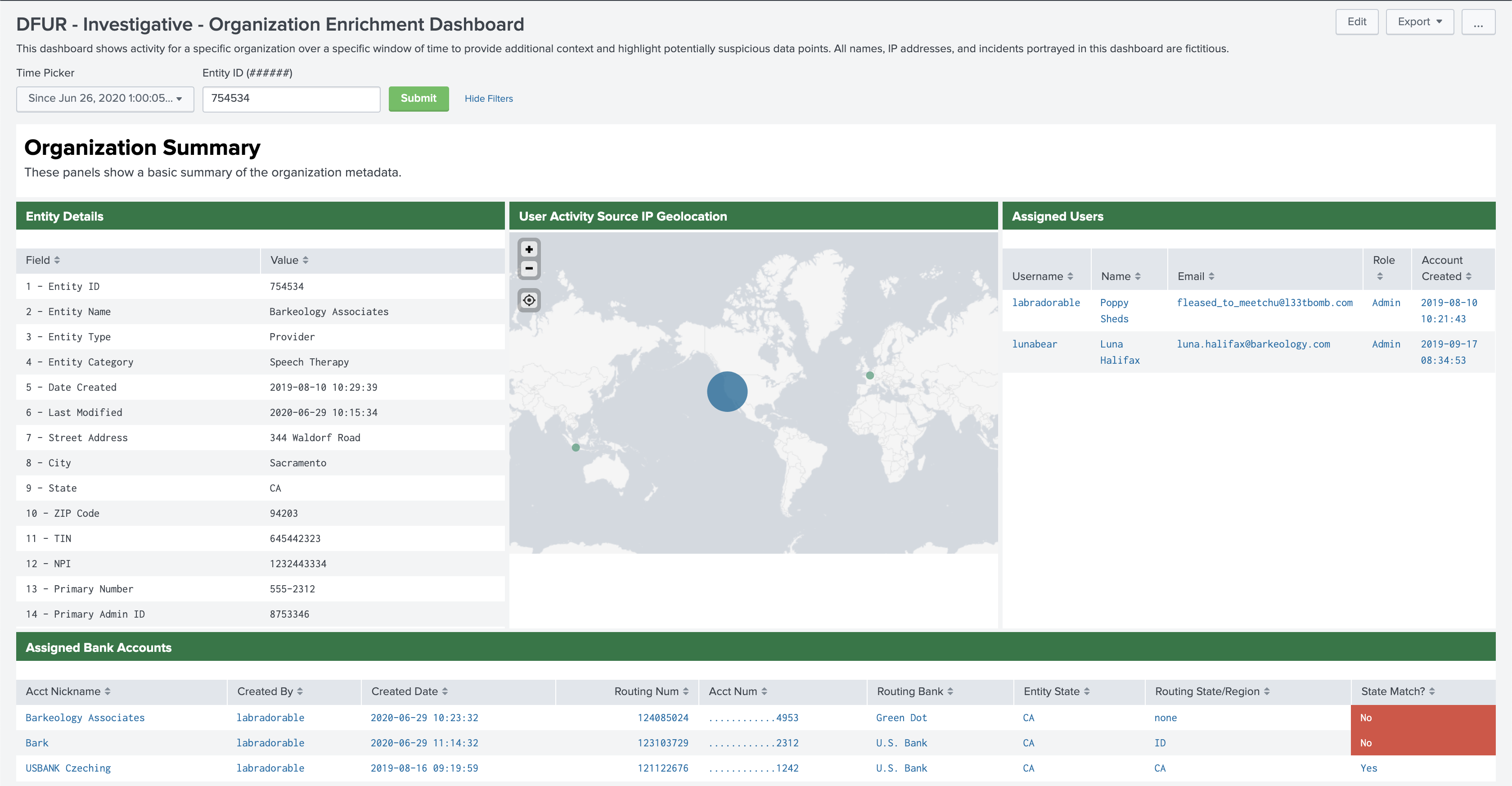

Splunk の結果テーブルで組織 ID をクリックすることにより、DFUR アナリストはドリルダウン アクションをトリガーして、Organization Enrichment Dashboard を自動的に開き、組織 ID の値に前のパネルの結果を入力しました (図 7)。 DFUR アナリストは、新しい銀行口座の銀行ルーティング情報が組織の郵送先住所と一致していないと判断しました。

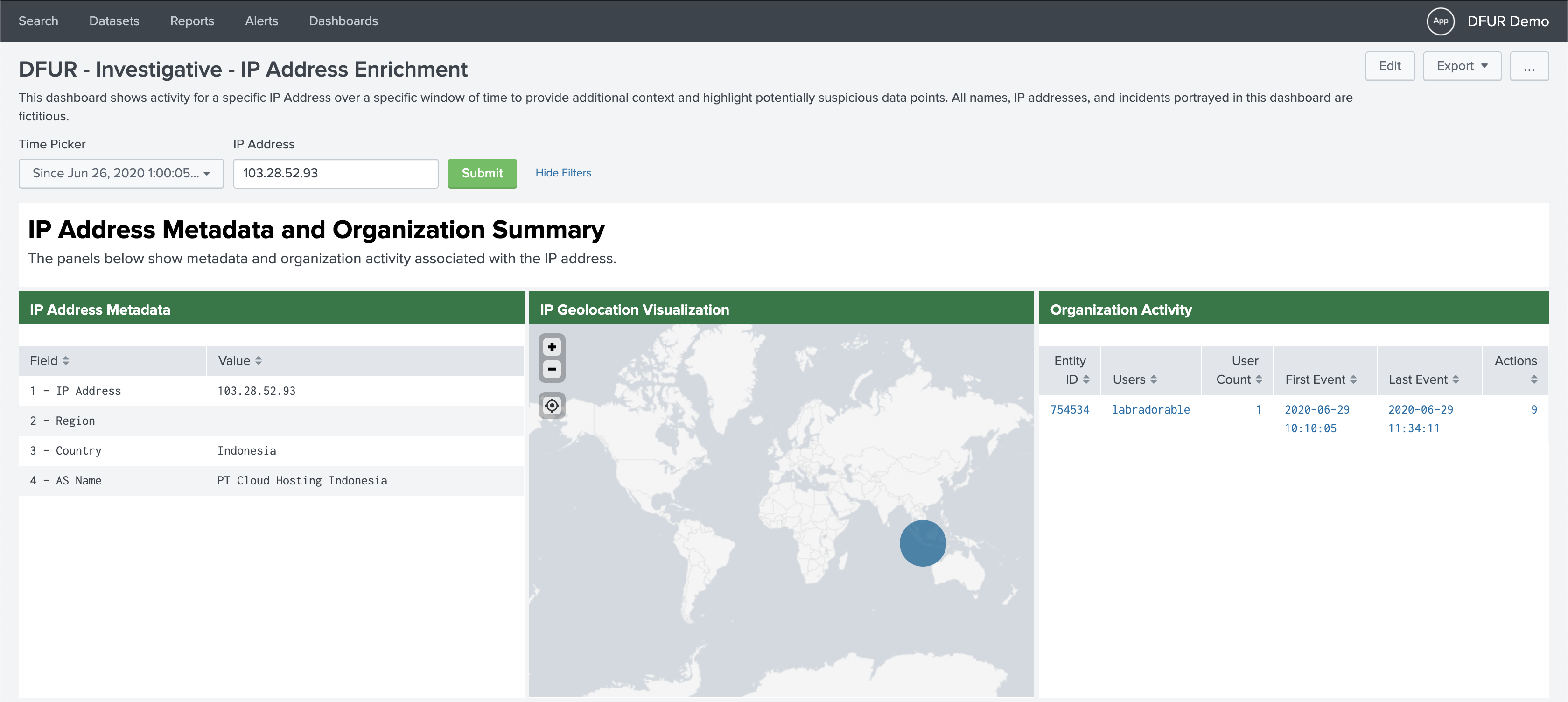

このアクティビティは、攻撃者がユーザーのプライマリ メールにアクセスし、DFUR アカウントのパスワードを正常にリセットしたことを示しています。 DFUR アナリストは、他のアカウントが疑わしい IP アドレスの標的にされていないことを確認しました (図 8)。

攻撃シナリオ #2: Credential Stuffing

その日の午後遅く、DFUR チームは、ユーザーがログインしようとしたときに、患者ポータルとプロバイダー ポータルでアカウントがロックアウトされたという報告を受け始めました。セキュリティ チームは、DFUR プラットフォームでの潜在的なパスワード攻撃活動を調査するよう依頼されました。

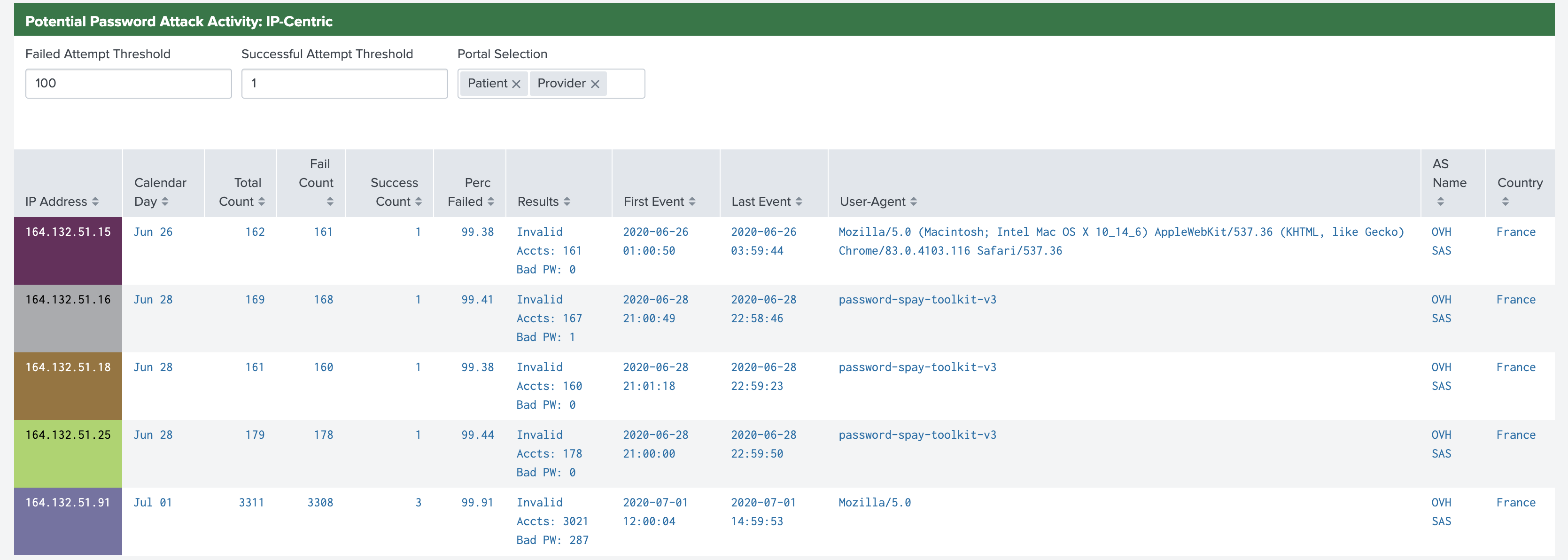

DFUR のアナリストは、メインの監視および検出ダッシュボードを表示し、潜在的なパスワード攻撃アクティビティの特定に重点を置いたパネルまで下にスクロールしました (図 9)。彼らは、ログイン試行の失敗回数の増加に関連する 5 つの IP アドレスを特定しました。

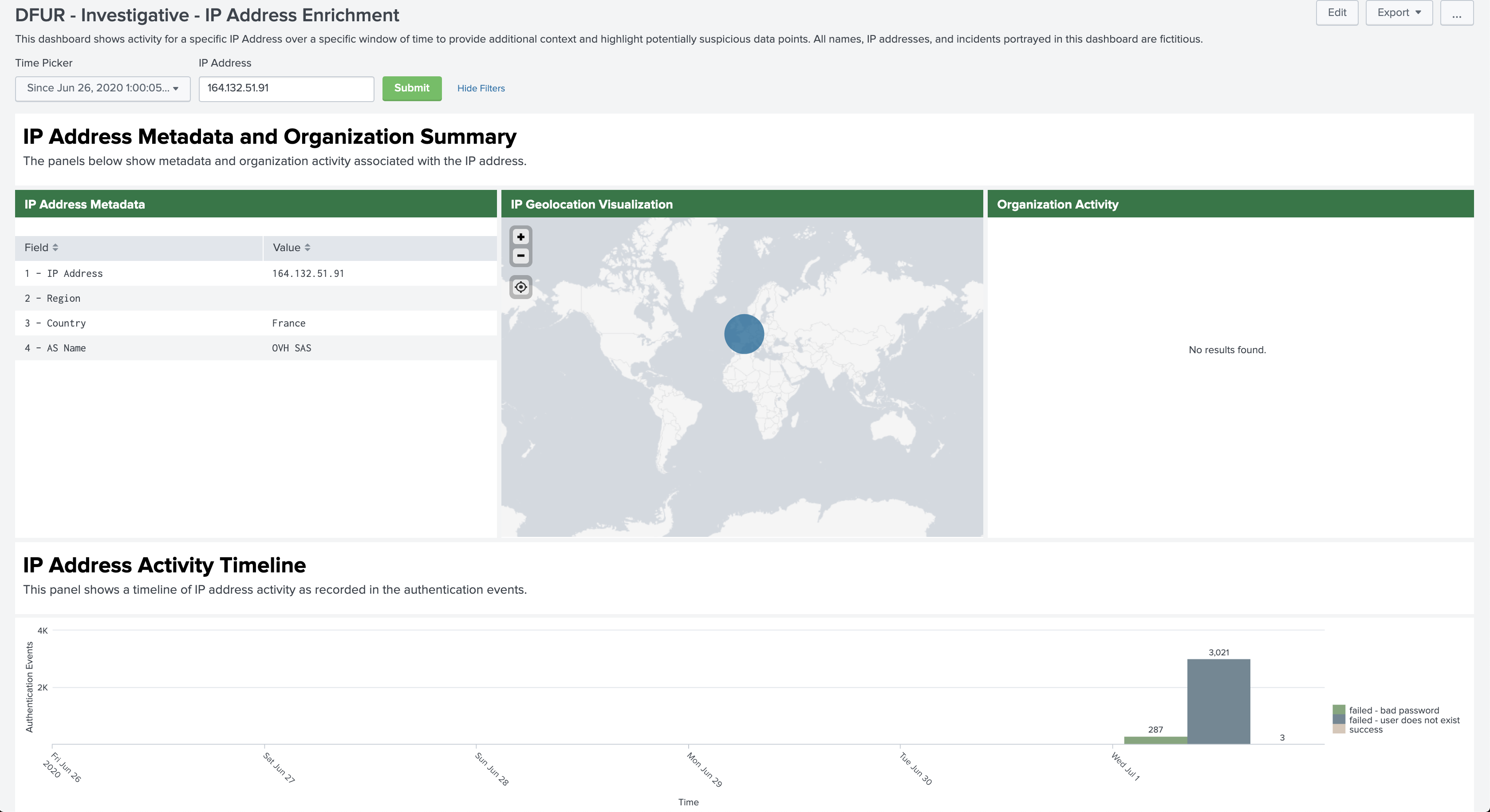

DFUR アナリストは、ドリルダウン アクションをトリガーする IP アドレスの 1 つをクリックして、IP アドレス エンリッチメント ダッシュボードを開き、IP アドレス トークン値を事前入力しました (図 10)。

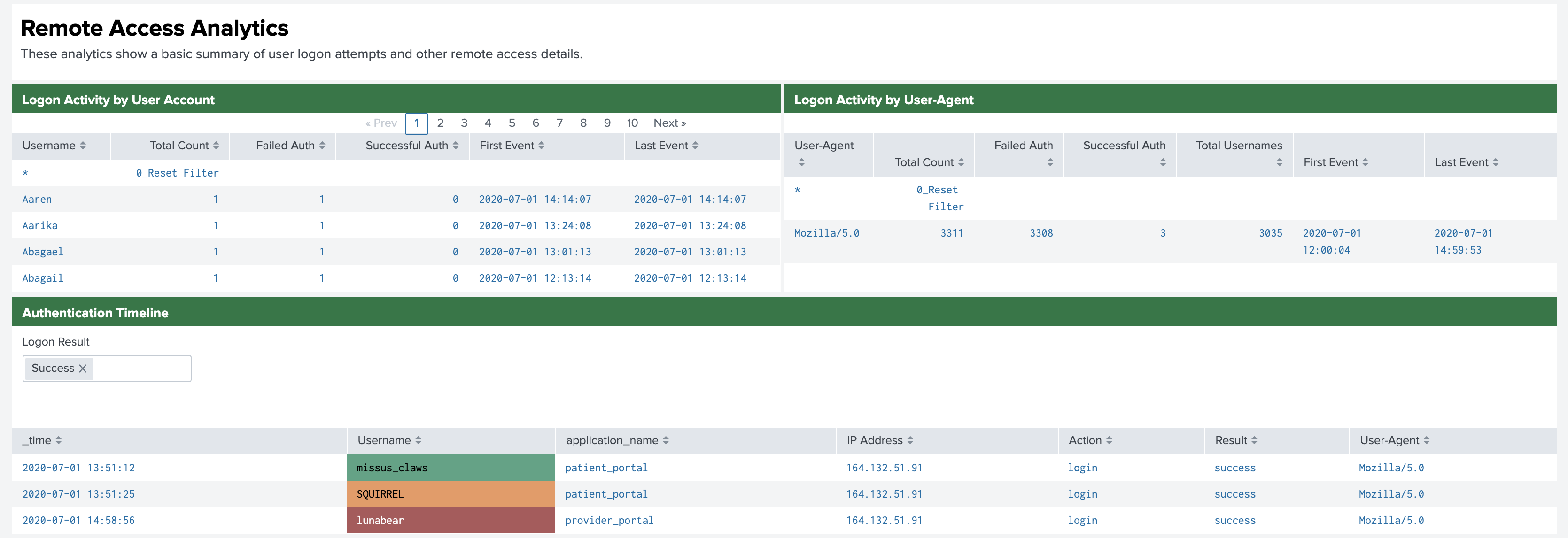

DFUR アナリストは、その IP アドレスに関連する 3,000 回を超えるログイン試行の失敗を特定し、その朝 3 回のログインが成功しました。さらに、IP アドレスのリモート アクセス分析パネルには、侵害に成功した可能性があり、リセットが必要なアカウントのログインが成功したことが示されました (図 11)。

結論

新たに開発されたログと分析機能を実装し、Splunk のセキュリティ ソリューションを活用した後、DFUR セキュリティ チームは、アプリケーション セキュリティの使命に沿った主要な指標を大幅に改善しました。

- 顧客が報告する前に侵害と詐欺を特定する

- アプリケーション セキュリティ イベントの 90% を 30 分以内に分析

- ユーザー、コンプライアンス チーム、法務チームからのすべての調査質問に回答する

Mandiant と DFUR セキュリティ チーム全体は、この記事のシナリオとリファレンスを使用して、ログ分析を改善し、次の方法で SIEM ソリューションを活用する方法を改善できることを願っています。

- 現在のロギングのギャップと改善する能力を振り返る

- ログを「開発者が実装したもの」から「調査用に設計されたもの」に強化

- 信頼性と再現性のある調査ワークフローを開発する

- データ ソース間のピボット ポイントを関連付けて、関連付け機能を合理化する

- 脅威モデリングに基づいて監視およびアラート機能を作成する

- 包括的な分析の技術的障壁を下げる

- 「DFUR」Splunk アプリケーションと同様の分析機能を実装します。参照セクションにリンクされています。

- ログがセキュリティ分析の向上とセキュリティ運用の強化につながることを理解する

参考文献

Splunk セキュリティ ソリューションを SIEM ソリューションとして利用し、自動化、分析、またはログ集約を行う組織、または Splunk の無料試用版をダウンロードして無料で試してみたい組織のために、「Dog and Feline Urgent Response (DFUR)」と呼ばれるアプリケーションを開発してデモを行いました。アプリケーション ログのフォレンジック分析とダッシュボード ピボットの概念。このコードには、4 つの Splunk XML ダッシュボードに含まれる検索によって参照される、事前にインデックス付けされたデータと CSV ファイルが含まれています。 IP アドレスやユーザー名などのすべてのデータは、デモの目的で作成されたものであり、組織、ユーザー、またはペットとの関連は偶然です。

- SANS DFIR Summit プレゼンテーションの録画をご覧ください。

- FireEye GitHub で「DFUR」Splunk アプリケーションをダウンロードします。

- アプリケーション攻撃の調査やログ分析機能の開発についてサポートが必要な場合は、investics@mandiant.com までご連絡ください。

Comments