LOLBAS ファイル (悪意のある目的に悪用される可能性がある、Windows に存在する正規のバイナリとスクリプト) のリストには、間もなく Microsoft の Outlook 電子メール クライアントと Access データベース管理システムの主要な実行可能ファイルが含まれる予定です。

Microsoft Publisher アプリケーションの主な実行可能ファイルは、リモート サーバーからペイロードをダウンロードできることがすでに確認されています。

LOLBAS は、Living-off-the-Land Binaries and Scripts の略で、通常、Windows オペレーティング システムにネイティブであるか、Microsoft からダウンロードされた署名付きファイルとして説明されます。

これらは、ハッカーが攻撃後の活動中に、防御メカニズムを起動せずにペイロードをダウンロードしたり実行したりするために悪用できる正当なツールです。

最近の調査によると、Microsoft によって署名されていない実行可能ファイルであっても、偵察などの攻撃に役立つ目的に役立ちます。

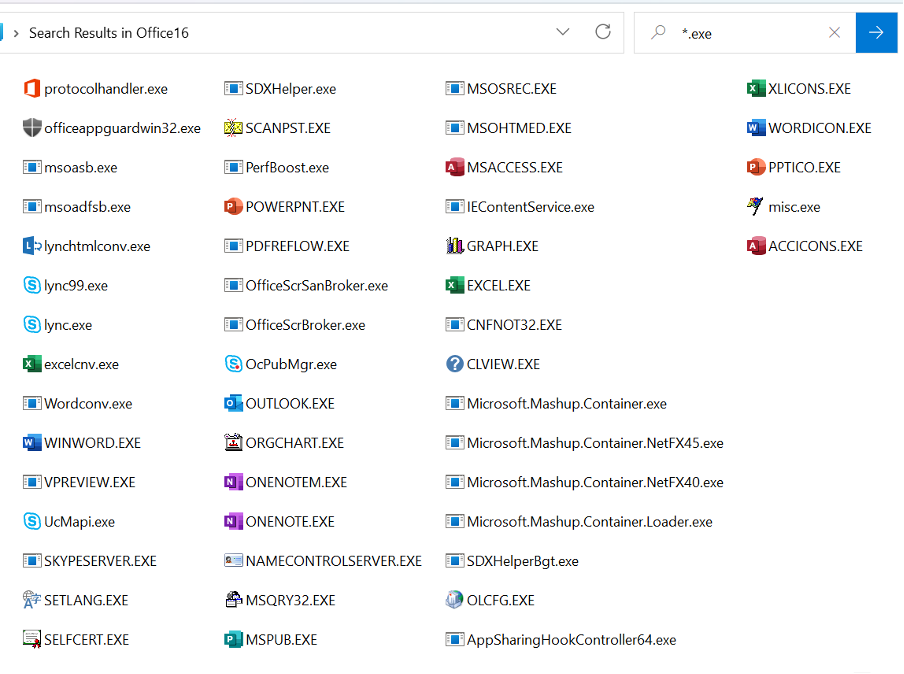

Microsoft Officeバイナリ

LOLBAS プロジェクトには現在、攻撃者が悪意のあるファイルを実行またはダウンロードしたり、承認されたプログラムのリストをバイパスしたりするのに役立つ 150 を超える Windows 関連のバイナリ、ライブラリ、およびスクリプトがリストされています。

自動セキュリティ検証ソリューションを提供する会社Penteraのセキュリティ研究者である Nir Chako は、最近、Microsoft Office スイートの実行可能ファイルを調べて、新しい LOLBAS ファイルを発見することに着手しました。

出典: ペンテラ

彼はそれらすべてを手動でテストし、サードパーティ ファイルのダウンローダーとして使用できるMsoHtmEd.exe 、 MSPub.exe 、およびProtocolHandler.exeの 3 つを発見し、LOLBAS 基準に適合しました。

研究者らは、MsoHtmEd がGET リクエストでテスト HTTP サーバーに到達し、テスト ファイルをダウンロードしようとしていることを示すビデオを公開しました。

その後の調査で、Chako はMsoHtmEd がファイルの実行にも使用できることを発見しました。

この最初の成功をきっかけに、適切なファイルを手動で見つけるアルゴリズムをすでに知っていた研究者は、検証プロセスを自動化し、より大きな実行可能ファイルのプールをより迅速にカバーするスクリプトを開発しました。

「この自動化された方法を使用して、さらに 6 つのダウンローダーを見つけることができました。全体として、9 つの新しいダウンローダーを発見しました。これは、LOLBAS の公式ダウンローダー リストでほぼ 30% 増加したことになります。」 – Nir Chako

今日のブログ投稿で、彼は、Windows でバイナリを一覧表示し、意図した設計を超えたダウンロード機能をテストできるようにするスクリプトに追加された改良点について説明しています。

ペンテラの研究者は、LOLBAS プロジェクトの原則を満たすダウンロードおよび実行機能を備えた合計 11 個の新しいファイルを発見しました。

| ロルバス | 機能性 | LOLBAS プロジェクトのステータス |

| プロトコルハンドラ | ダウンロード | 承認されました |

| MSPub | ダウンロード | 承認されました |

| 教育 | ダウンロード、実行 | 承認されました |

| プレゼンテーションの主催者 | ダウンロード | 承認されました |

| 構成セキュリティポリシー | ダウンロード | 承認されました |

| インストールユーティリティ | ダウンロード | 承認されました |

| MSHta | ダウンロード | 承認されました |

| 見通し | ダウンロード | プルリクエスト |

| MSアクセス | ダウンロード | プルリクエスト |

| SFTP | 実行する | プルリクエスト |

| Scp | 実行する | プルリクエスト |

目立っているのはMSPub.exe、Outlook.exe、MSAccess.exeで、攻撃者やペネトレーションテスターがサードパーティのファイルをダウンロードするためにこれらを使用する可能性があると研究者は述べている。

MSPub はリモート サーバーから任意のペイロードをダウンロードできることが確認されていますが、他の 2 つはまだ LOLBAS リストに追加されていません。それらは技術的なエラーのため含まれていない、とチャコ氏は語った。

「コミットされたのと同じコードを含むプル リクエストを誤って 3 つ送信してしまいました。正式にプロジェクトに含めるためには、順序立てて再送信する必要があります。私の事務的ミスは別として、彼らはプロジェクトの一部となるでしょう。」 – ニル・チャコ

新しい LOLBAS ソース

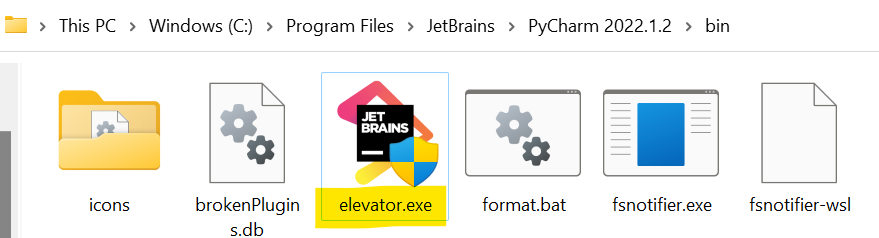

Microsoft バイナリとは別に、Chako は LOLBAS 基準を満たす他の開発者からのファイルも見つけました。その一例として、Python 開発用の人気のある PyCharm スイートがあります。

出典: ペンテラ

PyCharm インストール フォルダーには、エレベーター.exe (JetBrains によって署名および検証済み) が含まれており、昇格された特権で任意のファイルを実行できます。

PyCharm ディレクトリ内のもう 1 つのファイルはWinProcessListHelper.exeで、Chako 氏によると、これはシステム上で実行されているすべてのプロセスを列挙することで偵察の目的に使用できるとのことです。

彼が提供した LOLBAS 偵察ツールのもう 1 つの例は、Git インストール フォルダーの一部であるmkpasswd.exeで、ユーザーとそのセキュリティ識別子 (SID) のリスト全体を提供できます。

Chako の旅は、新しい LOLBAS ファイルを検出するための正しいアプローチを策定するために 2 週間から始まり、その結果、3 つのファイルが見つかりました。

概念を理解した後、彼はさらに 1 週間かけて、検出を自動化するツールを作成しました。この努力は功を奏し、スクリプトによって「Microsoft バイナリのプール全体」を約 5 時間で調べることができました。

ただし、報酬はさらに大きくなります。 Chako 氏は、自分が開発したツールは、現在の状態またはわずかな変更を加えて、他のプラットフォーム (Linux やカスタム クラウド仮想マシンなど) でも実行して、新しい LOLBAS の領域を探索できると語りました。

ただし、LOLBAS の脅威について知ることは、防御者がサイバー攻撃を防止または軽減するための適切な方法論とメカニズムを定義するのに役立ちます。

Pentera は、研究者、レッドチーム、防御者が新しい LOLBAS ファイルを見つける方法について詳しく説明した論文を発表しました。

Comments